Configurare TLS end-to-end usando un gateway applicazione con il portale

Questo articolo descrive come usare il portale di Azure per configurare la crittografia TLS (Transport Layer Security) end-to-end, nota in precedenza come crittografia SSL (Secure Sockets Layer), tramite app Azure SKU gateway v1.

Nota

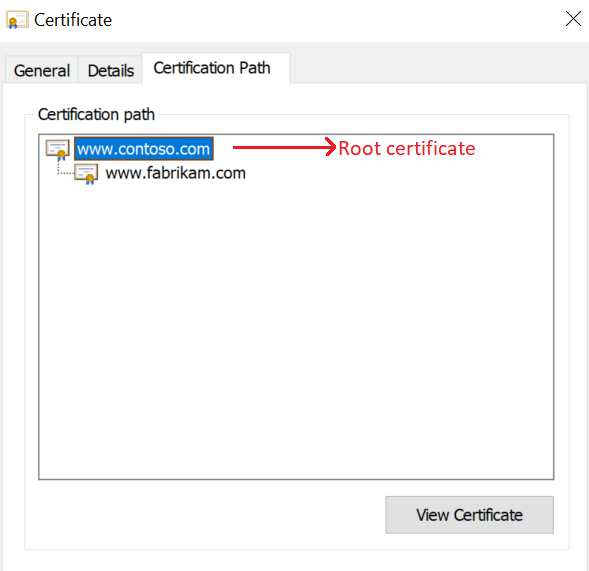

gateway applicazione SKU v2 richiede certificati radice attendibili per abilitare la configurazione end-to-end.

Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

Operazioni preliminari

Per configurare TLS end-to-end con un gateway applicazione, è necessario un certificato per il gateway. I certificati sono necessari anche per i server back-end. Il certificato del gateway viene usato per derivare una chiave simmetrica in conformità alla specifica del protocollo TLS. La chiave simmetrica viene quindi usata per crittografare e decrittografare il traffico inviato al gateway.

Per la crittografia TLS end-to-end, i server back-end corretti devono essere consentiti nel gateway applicazione. Per consentire questo accesso, caricare il certificato pubblico dei server back-end, noti anche come certificati di autenticazione (v1) o certificati radice attendibili (v2) nel gateway applicazione. L'aggiunta del certificato garantisce che il gateway applicazione comunichi solo con istanze back-end note. Questa configurazione protegge ulteriormente la comunicazione end-to-end.

Importante

Se viene visualizzato un messaggio di errore per il certificato del server back-end, verificare che il nome comune del certificato front-end corrisponda al nome comune del certificato back-end. Per altre informazioni, vedere Mancata corrispondenza del certificato radice attendibile

Per altre informazioni, vedere Panoramica della terminazione TLS e tls end-to-end con gateway applicazione.

Creare un nuovo gateway applicazione con TLS end-to-end

Per creare un nuovo gateway applicazione con crittografia TLS end-to-end, è necessario prima abilitare la terminazione TLS durante la creazione di un nuovo gateway applicazione. Questa azione abilita la crittografia TLS per la comunicazione tra il client e il gateway applicazione. Sarà quindi necessario inserire nella Cassaforte Destinatari elencare i certificati per i server back-end nelle impostazioni HTTP. Questa configurazione abilita la crittografia TLS per la comunicazione tra il gateway applicazione e i server back-end. In questo modo viene eseguita la crittografia TLS end-to-end.

Abilitare la terminazione TLS durante la creazione di un nuovo gateway applicazione

Per altre informazioni, vedere Abilitare la terminazione TLS durante la creazione di un nuovo gateway applicazione.

Aggiungere certificati di autenticazione/radice dei server back-end

Fare clic su Tutte le risorse e quindi selezionare myAppGateway.

Selezionare Impostazioni HTTP dal menu a sinistra. Azure ha creato automaticamente un'impostazione HTTP predefinita, appGatewayBackendHttp Impostazioni, quando è stato creato il gateway applicazione.

Selezionare appGatewayBackendHttp Impostazioni.

In Protocollo selezionare HTTPS. Viene visualizzato un riquadro per i certificati di autenticazione back-end o certificati radice attendibili.

Selezionare Crea nuovo.

Nel campo Nome immettere un nome appropriato.

Selezionare il file del certificato nella casella Carica certificato CER.

Per i gateway applicazione Standard e WAF (v1), è necessario caricare la chiave pubblica del certificato del server back-end in formato cer.

Per Standard_v2 e WAF_v2 gateway applicazione, è necessario caricare il certificato radice del certificato del server back-end in formato cer. Se il certificato back-end viene emesso da un'autorità di certificazione (CA) nota, è possibile selezionare la casella di controllo Usa certificato CA noto e quindi non è necessario caricare un certificato.

Seleziona Salva.

Abilitare TLS end-to-end per un gateway applicazione esistente

Per configurare un gateway applicazione esistente con crittografia TLS end-to-end, è prima necessario abilitare la terminazione TLS nel listener. Questa azione abilita la crittografia TLS per la comunicazione tra il client e il gateway applicazione. Inserire quindi i certificati per i server back-end nelle impostazioni HTTP nell'elenco Cassaforte Destinatari. Questa configurazione abilita la crittografia TLS per la comunicazione tra il gateway applicazione e i server back-end. In questo modo viene eseguita la crittografia TLS end-to-end.

È necessario usare un listener con il protocollo HTTPS e un certificato per abilitare la terminazione TLS. È possibile usare un listener esistente che soddisfi tali condizioni o creare un nuovo listener. Se si sceglie l'opzione precedente, è possibile ignorare la sezione "Abilita terminazione TLS in un gateway applicazione esistente" e passare direttamente alla sezione "Aggiungere certificati radice di autenticazione/attendibili per i server back-end".

Se si sceglie quest'ultima opzione, applicare i passaggi nella procedura seguente.

Abilitare la terminazione TLS in un gateway applicazione esistente

Fare clic su Tutte le risorse e quindi selezionare myAppGateway.

Selezionare Listener dal menu a sinistra.

Selezionare listener basic o multisito in base alle esigenze.

In Protocollo selezionare HTTPS. Viene visualizzato un riquadro per Certificato .

Caricare il certificato PFX che si intende usare per la terminazione TLS tra il client e il gateway applicazione.

Nota

A scopo di test, è possibile usare un certificato autofirmato. Tuttavia, questo non è consigliato per i carichi di lavoro di produzione, perché sono più difficili da gestire e non sono completamente sicuri. Per altre informazioni, vedi Creare un certificato autofirmato.

Aggiungere altre impostazioni necessarie per il listener, a seconda dei requisiti.

Selezionare OK per salvare.

Aggiungere certificati radice attendibili/autenticazione dei server back-end

Fare clic su Tutte le risorse e quindi selezionare myAppGateway.

Selezionare Impostazioni HTTP dal menu a sinistra. È possibile inserire i certificati in un'impostazione HTTP back-end esistente nell'elenco Cassaforte Destinatari oppure creare una nuova impostazione HTTP. Nel passaggio successivo, il certificato per l'impostazione HTTP predefinita, appGatewayBackendHttp Impostazioni, viene aggiunto all'elenco dei destinatari Cassaforte.

Selezionare appGatewayBackendHttp Impostazioni.

In Protocollo selezionare HTTPS. Viene visualizzato un riquadro per i certificati di autenticazione back-end o certificati radice attendibili.

Selezionare Crea nuovo.

Nel campo Nome immettere un nome appropriato.

Selezionare il file del certificato nella casella Carica certificato CER.

Per i gateway applicazione Standard e WAF (v1), è necessario caricare la chiave pubblica del certificato del server back-end in formato cer.

Per Standard_v2 e WAF_v2 gateway applicazione, è necessario caricare il certificato radice del certificato del server back-end in formato cer. Se il certificato back-end viene emesso da una CA nota, è possibile selezionare la casella di controllo Usa certificato CA noto e quindi non è necessario caricare un certificato.

Seleziona Salva.