Controllo dell'accesso basato sui ruoli di Azure

La definizione di privilegi e diritti di accesso basati su gruppo è una procedura consigliata. La definizione di gruppi, anziché di singoli utenti, consente di gestire più facilmente i criteri di accesso, mantenere la coerenza degli accessi tra i team e ridurre gli errori di configurazione. L'assegnazione e la rimozione di utenti nei gruppi appropriati sono inoltre utili per mantenere aggiornati i privilegi di utenti specifici. Il controllo degli accessi in base al ruolo (Azure RBAC) di Azure consente una gestione degli accessi con granularità fine per le risorse organizzate in base ai ruoli utente.

Per una panoramica delle procedure di controllo degli accessi in base al ruolo di Azure consigliate come parte di una strategia di sicurezza e di gestione delle identità, vedere Procedure consigliate per la sicurezza con il controllo di accesso e la gestione delle identità di Azure.

Panoramica del controllo degli accessi in base al ruolo di Azure

Usando il controllo degli accessi in base al ruolo di Azure, è possibile separare i compiti all'interno del team e concedere solo l'accesso sufficiente per utenti, gruppi, entità servizio o identità gestite specifiche di Microsoft Entra per eseguire il proprio lavoro. Invece di concedere a tutti l'accesso senza restrizioni alla sottoscrizione o alle risorse di Azure, è possibile limitare le autorizzazioni per ogni set di risorse.

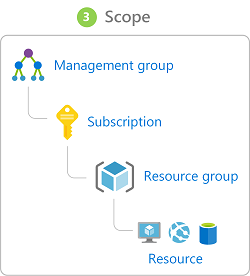

Le definizioni di ruoli di Azure elencano le operazioni consentite o non consentite agli utenti o ai gruppi assegnati a un determinato ruolo. L'ambito di un ruolo specifica le risorse a cui si applicano queste autorizzazioni definite. Gli ambiti possono essere definiti a più livelli: gruppo di gestione, sottoscrizione, gruppo di risorse o risorsa. Gli ambiti sono strutturati in una relazione di tipo padre/figlio.

Per istruzioni dettagliate sull'assegnazione di utenti e gruppi a ruoli specifici e sull'assegnazione di ruoli agli ambiti, vedere Aggiungere o rimuovere assegnazioni di ruolo di Azure usando il portale di Azure.

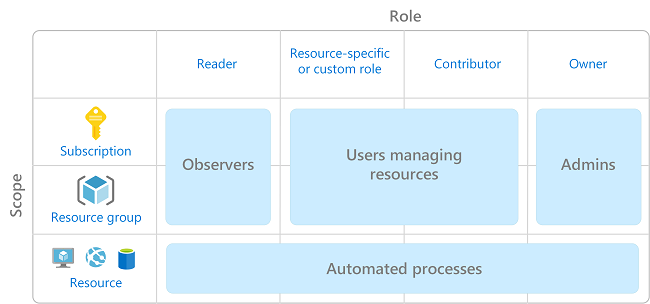

Quando si pianifica una strategia di controllo di accesso, usare un modello di accesso con privilegi minimi che conceda agli utenti solo le autorizzazioni necessarie per eseguire le loro attività. Il diagramma seguente mostra un modello consigliato per l'uso del controllo degli accessi in base al ruolo di Azure secondo questo approccio.

Nota

Quanto più specifiche o dettagliate sono le autorizzazioni definite dall'utente, tanto più probabile è che i controlli di accesso diventino complessi e difficili da gestire. Questo è particolarmente vero man mano che aumentano le dimensioni dell'ambiente cloud. Evitare di definire autorizzazioni specifiche per le risorse. In alternativa, usare i gruppi di gestione per il controllo di accesso a livello aziendale e i gruppi di risorse per il controllo di accesso nell'ambito di sottoscrizioni. Evitare anche di definire autorizzazioni specifiche per gli utenti. Assegnare invece l'accesso ai gruppi in Microsoft Entra ID.

Usare i ruoli predefiniti di Azure.

In Azure sono disponibili molte definizioni di ruolo predefinite, con tre ruoli principali per concedere l'accesso:

- Il ruolo Proprietario può gestire qualsiasi cosa, incluso l'accesso alle risorse.

- Il ruolo Collaboratore può gestire qualsiasi cosa, tranne l'accesso alle risorse.

- Il ruolo Lettore può visualizzare qualsiasi cosa, ma senza apportare modifiche.

A partire da questi livelli di accesso di base, i ruoli predefiniti aggiuntivi forniscono controlli più dettagliati per accedere a specifici tipi di risorse o funzionalità di Azure. È ad esempio possibile gestire l'accesso alle macchine virtuali usando i ruoli predefiniti seguenti:

- Il ruolo Accesso amministratore alle macchine virtuali può visualizzare le macchine virtuali nel portale e accedere come

administrator. - Il ruolo Collaboratore Macchina virtuale può gestire le macchine virtuali, ma non può accedere né a tali macchine né alla rete virtuale o all'account di archiviazione a cui sono connesse.

- Il ruolo Accesso utente alle macchine virtuali può visualizzare le macchine virtuali nel portale e accedere come normale utente.

Per un altro esempio d'uso dei ruoli predefiniti per gestire l'accesso a particolari funzionalità, vedere le informazioni relative al controllo dell'accesso alle funzionalità di rilevamento dei costi in Tenere traccia dei costi tra business unit, ambienti o progetti.

Per un elenco completo dei ruoli predefiniti disponibili, vedere Ruoli predefiniti di Azure.

Usare i ruoli personalizzati

Anche se i ruoli predefiniti di Azure supportano un'ampia gamma di scenari di controllo di accesso, possono non soddisfare tutte le esigenze dell'organizzazione o del team. Se, ad esempio, un gruppo di utenti è responsabile della gestione delle macchine virtuali e delle risorse del database SQL di Azure, può essere necessario creare un ruolo personalizzato per ottimizzare la gestione dei controlli di accesso necessari.

La documentazione relativa al controllo degli accessi in base al ruolo di Azure contiene istruzioni sulla creazione di ruoli personalizzati oltre a informazioni dettagliate sul funzionamento delle definizioni di ruolo.

Separazione di responsabilità e ruoli per le organizzazioni di grandi dimensioni

Il controllo degli accessi in base al ruolo di Azure consente alle organizzazioni di assegnare team diversi a varie attività di gestione nell'ambito di vasti ambienti cloud. I team IT centrali possono infatti controllare le principali funzionalità di sicurezza e di accesso e, allo stesso tempo, gli sviluppatori di software e altri team possono disporre di un'ampia capacità di controllo su carichi di lavoro o gruppi di risorse specifici.

La maggior parte degli ambienti cloud può inoltre trarre vantaggio da una strategia di controllo di accesso basata su più ruoli in cui è accentuata la separazione delle responsabilità tra i ruoli. Questo approccio richiede che il completamento di qualsiasi modifica significativa alle risorse o all'infrastruttura coinvolga più ruoli. In questo modo si ha la certezza che una modifica venga rivista e approvata da più persone. Questa separazione delle responsabilità limita la capacità di un singolo utente di accedere a dati sensibili o introdurre vulnerabilità senza conoscere gli altri membri del team.

La tabella seguente illustra un modello comune per suddividere le responsabilità IT in ruoli personalizzati distinti:

| Raggruppa | Nome del ruolo comune | Responsabilità |

|---|---|---|

| Operazioni per la sicurezza | SecOps | Esegue una supervisione generale della sicurezza. Stabilisce e applica i criteri di sicurezza, ad esempio la crittografia dei file inattivi. Gestisce le chiavi di crittografia. Gestisce le regole del firewall. |

| Operazioni di rete | NetOps | Gestisce la configurazione e le operazioni nell'ambito delle reti virtuali, ad esempio le route e i peering. |

| Operazioni per i sistemi | SysOps | Specifica le opzioni dell'infrastruttura di calcolo e archiviazione e gestisce le risorse che sono state distribuite. |

| Sviluppo, test e operazioni | DevOps | Compila e distribuisce le funzionalità e le applicazioni per i carichi di lavoro. Gestisce le funzionalità e le applicazioni per soddisfare i contratti di servizio e altri standard di qualità. |

La suddivisione delle azioni e delle autorizzazioni in questi ruoli standard è spesso la stessa nelle applicazioni, nelle sottoscrizioni o nell'intero ambiente cloud, anche se questi ruoli vengono eseguiti da persone diverse a livelli diversi. Di conseguenza, è possibile creare un set comune di definizioni del ruolo di Azure da applicare in diversi ambiti all'interno del proprio ambiente. Gli utenti e i gruppi possono quindi essere assegnati a un ruolo comune, ma solo per l'ambito di risorse, gruppi di risorse, sottoscrizioni o gruppi di gestione di cui sono responsabili.

Ad esempio, in una topologia di rete hub e spoke con più sottoscrizioni, può essere specificato un set comune di definizioni del ruolo per l'hub e per tutti gli spoke dei carichi di lavoro. Il ruolo NetOps di una sottoscrizione di hub può essere assegnato ai membri del team IT centrale dell'organizzazione che sono responsabili della gestione della rete per i servizi condivisi usati da tutti i carichi di lavoro. Il ruolo NetOps di una sottoscrizione di spoke di carico di lavoro può quindi essere assegnato ai membri del team specifico del carico di lavoro, consentendo loro di configurare la rete all'interno di tale sottoscrizione in modo da supportare al meglio i requisiti del carico di lavoro. La stessa definizione di ruolo viene usata per entrambi, ma le assegnazioni basate su ambito garantiscono che gli utenti abbiano accesso solo alle risorse necessarie per svolgere le proprie attività.