Definire una strategia di sicurezza

Con l'adozione dei servizi cloud, per l'organizzazione della sicurezza non cambiano gli obiettivi finali, ma cambia il modo in cui questi obiettivi vengono raggiunti. I team responsabili della sicurezza devono comunque concentrarsi sulla riduzione dei rischi aziendali di attacchi e lavorare per ottenere garanzie di riservatezza, integrità e disponibilità integrate in tutti i sistemi informatici e i dati.

Modernizzare la strategia per la sicurezza

I team responsabili della sicurezza devono modernizzare le strategie, le architetture e le tecnologie quando l'organizzazione adotta il cloud e man mano che lo gestisce nel tempo. Anche se inizialmente le dimensioni e il numero di cambiamenti possono sembrare scoraggianti, la modernizzazione del programma di sicurezza consente alla sicurezza di liberarsi di alcune questioni complesse associate agli approcci legacy. Un'organizzazione può operare temporaneamente con strumenti e strategia legacy, ma questo approccio non riesce a sostenere il ritmo dei cambiamenti nel cloud e nell'ambiente delle minacce:

- È probabile che i team responsabili della sicurezza vengano esclusi dal processo decisionale di adozione del cloud se adottano una mentalità sorpassata di sicurezza "a distanza" in cui la risposta inizia sempre con un "no", invece di una collaborazione con i team IT e business per ridurre i rischi e consentire lo svolgimento delle attività aziendali.

- I team responsabili della sicurezza avranno difficoltà nel rilevare gli attacchi cloud e difendersi da questi se usano solo strumenti locali legacy e rispettano esclusivamente la dottrina che considera solo il perimetro della rete per tutte le difese e il monitoraggio.

Monitorare e proteggere su scala cloud

La difesa su scala cloud è un'operazione di trasformazione significativa, che impone l'uso di funzionalità di rilevamento e automazione native del cloud e l'introduzione di un perimetro di identità per monitorare e proteggere gli asset cloud e dei dispositivi mobili.

- Microsoft Identity Platform consente di incorporare i meccanismi moderni di autenticazione e autorizzazione nelle applicazioni.

- Microsoft Sentinel offre l'analisi sicurezza e l'intelligence sulle minacce native del cloud nell'organizzazione, consentendo un miglioramento nel rilevamento delle minacce che si serve di repository di grandi dimensioni di intelligence sulle minacce e delle funzionalità di elaborazione e archiviazione quasi illimitate del cloud.

È consigliabile che i team responsabili della sicurezza adottino un approccio agile alla modernizzazione della sicurezza, modernizzando rapidamente gli aspetti più critici della strategia, eseguendo un miglioramento continuo con incrementi e man mano che si procede.

Sicurezza del cloud e dal cloud

Quando l'organizzazione adotta i servizi cloud, i team responsabili della sicurezza si adoperano per raggiungere due obiettivi principali:

- Sicurezza del cloud (protezione delle risorse cloud): la sicurezza deve essere integrata nella pianificazione e nel funzionamento dei servizi cloud per fare in modo che le garanzie di sicurezza di base siano applicate in modo coerente a tutte le risorse.

- Sicurezza dal cloud (usare il cloud per trasformare la sicurezza): la sicurezza deve iniziare immediatamente a pianificare e pensare a come usare le tecnologie cloud per modernizzare gli strumenti e i processi di sicurezza, in particolare gli strumenti di sicurezza integrati in modo nativo. Gli strumenti di sicurezza vengono sempre più ospitati nel cloud, che offre funzionalità difficili o impossibili da avere in un ambiente locale.

Protezione dei data center software-defined

All'inizio molte organizzazioni considerano le risorse cloud come un altro data center virtuale, un punto di partenza efficace per la sicurezza del cloud. Man mano che le organizzazioni si modernizzano usando la sicurezza dal cloud, la maggior parte di queste si ritroverà rapidamente a superare questo modello di pensiero. La protezione di un data center software-defined consente funzionalità che vanno oltre i modelli locali. Gli strumenti di sicurezza ospitati nel cloud offrono:

- Una rapida abilitazione e scalabilità delle funzionalità di sicurezza.

- Inventario degli asset estremamente efficace e individuazione della protezione della configurazione di sicurezza.

La distribuzione di Microsoft Defender for Cloud consente di valutare in modo continuo la postura e i controlli di sicurezza dell'organizzazione. Rafforza la postura di sicurezza delle risorse cloud e, con i piani integrati di Microsoft Defender, Defender for Cloud protegge i carichi di lavoro in esecuzione in Azure, in ambienti ibridi e in altre piattaforme cloud. Altre informazioni su Microsoft Defender for Cloud.

Nota

Centro sicurezza di Azure e Azure Defender ora si chiamano Microsoft Defender for Cloud. Anche i piani di Azure Defender sono stati rinominati in piani di Microsoft Defender. Ad esempio, Azure Defender per l'archiviazione è ora Microsoft Defender per l'archiviazione.

Altre informazioni sulla recente ridenominazione dei servizi di sicurezza Microsoft.

Livello di conflitti di sicurezza adeguato

La sicurezza crea naturalmente dei conflitti che rallentano i processi. È fondamentale identificare quali elementi e processi IT sono integri in DevOps e quali non lo sono:

- Conflitto sano: proprio come la resistenza nell'esercizio rafforza i muscoli, l'integrazione del giusto livello di conflitto di sicurezza rafforza il sistema o l'applicazione richiedendo una riflessione critica al momento giusto. In genere, si tratta di valutare come e perché un utente malintenzionato può tentare di compromettere un'applicazione o un sistema durante la progettazione (operazione nota come modellazione delle minacce) e di rivedere, identificare e idealmente correggere potenziali vulnerabilità che un utente malintenzionato può sfruttare nel codice del software, nelle configurazioni o nelle procedure operative.

- Conflitto non sano: ostacola il raggiungimento del valore più di quanto lo protegga. Ciò si verifica spesso quando i bug di sicurezza generati dagli strumenti hanno un tasso elevato di falsi positivi (ad esempio falsi avvisi) o quando il tentativo di individuare o di correggere i problemi di sicurezza supera di gran lunga il potenziale impatto di un attacco.

Responsabilità individuali e integrate

Per garantire riservatezza, integrità e disponibilità è necessario che gli esperti di sicurezza usino funzioni di sicurezza dedicate e lavorino a stretto contatto con altri team dell'organizzazione:

- Funzioni di sicurezza uniche: i team responsabili della sicurezza eseguono funzioni indipendenti che non possono essere svolte da altri team nell'organizzazione, ad esempio operazioni di sicurezza, gestione delle vulnerabilità (per esempio per macchine virtuali e contenitori) e altre funzioni.

- Integrazione della sicurezza in altre funzioni: i team responsabili della sicurezza fungono anche da esperti per altri team e funzioni dell'organizzazione che guidano le iniziative aziendali, valutano i rischi, progettano o sviluppano applicazioni e usano i sistemi IT. I team responsabili della sicurezza offrono agli altri team le competenze e il contesto relativamente a utenti malintenzionati, metodi e tendenze di attacco, vulnerabilità che potrebbero consentire un accesso non autorizzato, opzioni per le procedure di mitigazione o soluzioni alternative nonché sui potenziali vantaggi o le possibili insidie. Questa funzione di sicurezza è simile alla funzione di qualità perché interessa diversi aspetti, più o meno importanti, a supporto di un singolo risultato.

L'esecuzione di queste responsabilità, pur rimanendo al passo con il rapido ritmo del cambiamento nel cloud e con la trasformazione dell'azienda, richiede ai team responsabili della sicurezza di modernizzare gli strumenti, le tecnologie e i processi.

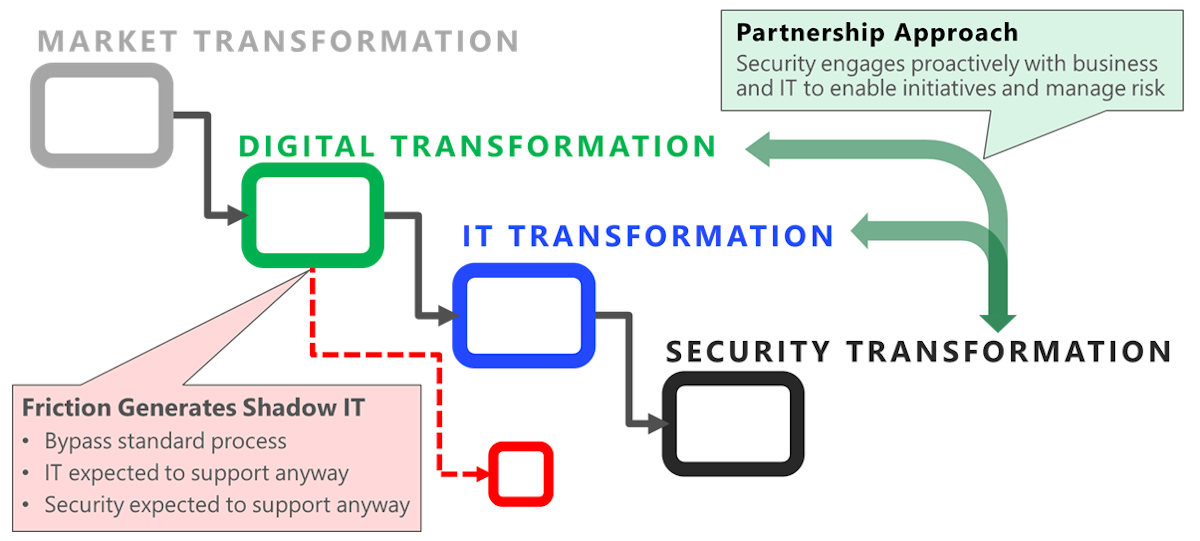

Trasformazioni, mentalità e aspettative

Molte organizzazioni gestiscono una catena di più trasformazioni simultanee nell'organizzazione. Queste trasformazioni interne iniziano in genere perché quasi tutti i mercati esterni cambiano per soddisfare le nuove preferenze dei clienti per quanto riguarda le tecnologie per dispositivi mobili e cloud. Le organizzazioni spesso affrontano la minaccia competitiva delle nuove startup e la trasformazione digitale dei tradizionali concorrenti che possono danneggiare il mercato.

Il processo di trasformazione interno include in genere:

- Trasformazione digitale dell'azienda per acquisire nuove opportunità e rimanere competitivi rispetto alle startup native digitali.

- Trasformazione della tecnologia dell'organizzazione IT per supportare l'iniziativa con servizi cloud, procedure di sviluppo modernizzate e modifiche correlate.

- Trasformazione della sicurezza per adattarsi al cloud e affrontare contemporaneamente un ambiente di minacce sempre più sofisticato.

Il conflitto interno può essere costoso

Il cambiamento crea tensioni e conflitti, che possono interrompere il processo decisionale. Questo vale soprattutto per la sicurezza, per cui la responsabilità dei rischi di sicurezza è spesso attribuita agli esperti (team responsabili della sicurezza), anziché ai proprietari degli asset (proprietari di aziende) che sono responsabili dei risultati aziendali e di tutti gli altri tipi di rischio. L'errata attribuzione della responsabilità avviene spesso perché tutti gli stakeholder considerano erroneamente la sicurezza come un problema tecnico o assoluto da risolvere, anziché come un rischio continuo e dinamico come lo spionaggio aziendale e le altre attività criminali tradizionali.

Durante questo periodo di trasformazione, la leadership di tutti i team deve lavorare attivamente per ridurre i conflitti che possono sia deragliare i progetti critici che incentivare i team a ignorare la mitigazione dei rischi di sicurezza. Il conflitto interno tra i team può comportare:

- Un maggiore rischio per la sicurezza, ad esempio eventi imprevisti di sicurezza evitabili o maggiori danni aziendali causati dagli attacchi, in particolare quando i team sono oberati dai normali processi di sicurezza e li ignorano o quando gli approcci obsoleti della sicurezza vengono facilmente superati dagli utenti malintenzionati.

- Un impatto negativo sull'azienda o sulla missione, ad esempio quando i processi aziendali non vengono abilitati o aggiornati in modo sufficientemente rapido da soddisfare le esigenze del mercato (spesso quando i processi di sicurezza ritardano iniziative aziendali chiave).

È fondamentale conoscere le relazioni all'interno e tra i team per aiutarli a muoversi nel contesto di un cambiamento che potrebbe creare insicurezza e turbare importanti membri del team. Pazienza, empatia e formazione su queste idee e la potenziale positività del futuro aiuteranno i team a muoversi meglio in questo periodo, con buoni risultati per quanto riguarda la sicurezza dell'organizzazione.

I leader possono contribuire a guidare i cambiamenti culturali con interventi proattivi e concreti come:

- Modellazione pubblica del comportamento che ci si aspetta dai team.

- Trasparenza sulle difficoltà dei cambiamenti, che comprende il sottolineare le proprie difficoltà di adattamento.

- Ricordare regolarmente ai team l'urgenza e l'importanza di modernizzare e integrare la sicurezza.

Resilienza della cybersecurity

Molte strategie di sicurezza classiche sono state incentrate esclusivamente sulla prevenzione degli attacchi, un approccio insufficiente per le minacce moderne. I team responsabili della sicurezza devono garantire che la strategia vada oltre questo aspetto e consenta anche un rapido rilevamento degli attacchi, una risposta immediata e un veloce ripristino per aumentare la resilienza. Le organizzazioni devono presupporre che gli utenti malintenzionati comprometteranno alcune risorse (comportamento definito a volte presunzione di violazione) e devono impegnarsi per garantire che le risorse e i progetti tecnici siano bilanciati tra la prevenzione e la gestione degli attacchi (anziché assumere il tipico approccio predefinito che mira solo a tentare di prevenire gli attacchi).

Molte organizzazioni hanno già iniziato questo percorso perché, negli ultimi anni, hanno gestito l'aumento costante del volume e della complessità degli attacchi. Questo percorso inizia spesso con il primo incidente importante, che può essere un evento emotivo in cui le persone perdono il senso di invulnerabilità e sicurezza che avevano prima. Anche se non è grave come la perdita della vita, questo evento può attivare emozioni simili che iniziano dalla negazione e terminano infine con l'accettazione. Il presupposto dell'"errore" può essere difficile da accettare in un primo momento, ma ha solidi parallelismi con il ben noto principio ingegneristico del "fail-safe" e questo presupposto consente ai team di concentrarsi su una migliore definizione del successo: la resilienza.

Le funzioni del framework di cybersecurity NIST sono una guida utile su come bilanciare gli investimenti tra le attività complementari di identificazione, protezione, rilevamento, risposta e ripristino in una strategia resiliente.

Altre informazioni sulla resilienza della cybersecurity e sugli obiettivi più recenti dei controlli di cybersecurity sono disponibili in Come ridurre i rischi per l'organizzazione.

In che modo il cloud sta cambiando la sicurezza

Il passaggio al cloud per la sicurezza è molto di più di un semplice cambiamento tecnologico, è un passaggio generazionale della tecnologia simile al passaggio dai mainframe ai desktop e ai server aziendali. Per adeguarsi correttamente a questo cambiamento è necessario modificare le aspettative e la mentalità dei team responsabili della sicurezza. L'adozione della mentalità e delle aspettative adeguate riduce i conflitti all'interno dell'organizzazione e aumenta l'efficacia dei team responsabili della sicurezza.

Anche se questa mentalità e tali aspettative potrebbero rientrare in qualsiasi piano di modernizzazione della sicurezza, il rapido ritmo del cambiamento nel cloud rende la loro adozione una priorità urgente.

Partnership con obiettivi condivisi. In questa era di decisioni rapide ed evoluzione costante dei processi, la sicurezza non può più adottare un approccio "a distanza" per approvare o rifiutare le modifiche all'ambiente. I team responsabili della sicurezza devono lavorare a stretto contatto con i team business e IT per stabilire obiettivi condivisi per quanto riguarda la produttività, l'affidabilità e la sicurezza, e devono collaborare con tali partner per raggiungerli.

Questa partnership è la forma finale di "shift-left", ovvero il principio di integrazione della sicurezza nelle fasi iniziali dei processi per rendere più semplice ed efficace la risoluzione dei problemi di sicurezza. A tale scopo è necessario un cambiamento culturale da parte di tutti i team interessati (sicurezza, business e IT), che richiede a ognuno di apprendere la cultura e le norme degli altri gruppi e di insegnare contemporaneamente le proprie.

I team responsabili della sicurezza devono:

- Apprendere gli obiettivi aziendali e IT, il motivo per cui ciascuno è importante e come pensano di raggiungerli durante la trasformazione.

- Condividere il motivo per cui la sicurezza è importante nel contesto di tali obiettivi e rischi aziendali, cosa possono fare gli altri team per soddisfare gli obiettivi di sicurezza e come devono farlo.

Sebbene non sia un'attività semplice, è essenziale per proteggere in modo sostenibile l'organizzazione e i relativi asset. Questa partnership probabilmente comporterà compromessi sani in cui inizialmente è possibile raggiungere solo gli obiettivi minimi di sicurezza, business e affidabilità, ma è possibile migliorare in modo incrementale nel tempo.

La sicurezza è un rischio continuo, non un problema. Non si può "risolvere" un reato. In fin dei conti la sicurezza è semplicemente una disciplina di gestione dei rischi, incentrata su azioni dannose eseguite dagli esseri umani e non provocate da eventi naturali. Come tutti i rischi, la sicurezza non è un problema che può essere risolto con una soluzione, ma è una combinazione della probabilità e dell'impatto dei danni provocati da un evento negativo, un attacco. È più simile alle tradizionali attività di spionaggio e criminalità aziendale in cui le organizzazioni devono affrontare persone motivate che hanno un incentivo finanziario per far sì che l'attacco all'organizzazione riesca.

Il successo nella produttività o nella sicurezza richiede entrambi. Al mondo d'oggi un'organizzazione deve innovarsi se non vuole essere irrilevante, quindi deve concentrarsi sia sulla sicurezza che sulla produttività. Se l'organizzazione non è produttiva e non produce innovazioni, potrebbe perdere la propria competitività sul mercato, provocando un indebolimento finanziario o infine il fallimento. Questo accade anche se l'organizzazione non è sicura e perde il controllo degli asset rispetto agli utenti malintenzionati.

Nessuno è perfetto. Nessuna organizzazione agisce in modo perfetto nell'adozione del cloud, nemmeno Microsoft. I team IT e responsabili della sicurezza di Microsoft affrontano molte delle stesse difficoltà affrontate dai clienti, ad esempio capire come strutturare i programmi, bilanciando i software legacy di supporto con l'innovazione all'avanguardia di supporto, e persino le lacune tecnologiche nei servizi cloud. Quando questi team imparano come operare e proteggere al meglio il cloud, condividono attivamente con gli altri ciò che hanno imparato, tramite documenti come questo, nel sito delle presentazione IT, offrendo feedback continui ai team di progettazione e ai fornitori di terze parti per migliorare le proprie offerte.

In base all'esperienza di Microsoft, è consigliabile che i team si attengano a uno standard di apprendimento e miglioramento continuo anziché a uno standard di perfezione.

Opportunità nella trasformazione. È importante vedere la trasformazione digitale come un'opportunità positiva per la sicurezza. Sebbene sia facile vedere i potenziali svantaggi e i possibili rischi di questo cambiamento, è facile non vedere l'importante opportunità di reinventare il ruolo della sicurezza e ottenere un posto al tavolo del gruppo decisionale. La collaborazione con l'azienda può comportare un aumento dei fondi per la sicurezza, una riduzione delle attività ripetitive e inutili e può rendere interessante lavorare nella sicurezza perché più connessa alla missione dell'organizzazione.

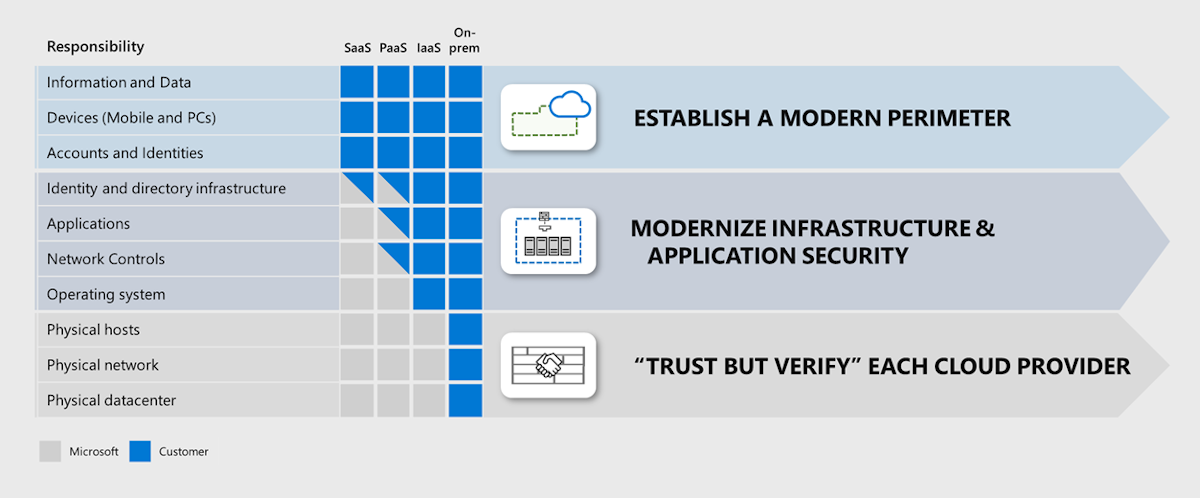

Adozione del modello di responsabilità condivisa

L'hosting di servizi IT nel cloud suddivide le responsabilità operative e di sicurezza per i carichi di lavoro tra il provider di servizi cloud e il tenant del cliente, creando una partnership di fatto con responsabilità condivise. Tutti i team responsabili della sicurezza devono studiare e comprendere questo modello di responsabilità condivisa per adattare i propri processi, gli strumenti e i set di competenze al nuovo mondo. Ciò consente di evitare l'inavvertita creazione di lacune o sovrapposizioni nella postura di sicurezza, con conseguenti rischi per la sicurezza o spreco di risorse.

Questo diagramma illustra come le responsabilità della sicurezza verranno distribuite tra i fornitori di cloud e le organizzazioni dei clienti cloud in una partnership di fatto:

Poiché esistono diversi modelli di servizi cloud, le responsabilità per ogni carico di lavoro variano a seconda che questo sia ospitato in Software as a Service (SaaS), Platform as a service (PaaS), infrastruttura distribuita come servizio (IaaS) o in un data center locale.

Creazione di iniziative per la sicurezza

Questo diagramma illustra le tre principali iniziative per la sicurezza a cui la maggior parte dei programmi di sicurezza deve attenersi per adeguare la strategia e gli obiettivi del programma per la sicurezza al cloud:

La creazione di una postura di sicurezza resiliente nel cloud richiede diversi approcci complementari e paralleli:

Fiducia non senza controlli: per le responsabilità di cui si occupa il provider di servizi cloud, le organizzazioni devono adottare un approccio di "fiducia non senza controlli". Le organizzazioni devono valutare le procedure di sicurezza dei propri provider di servizi cloud e i controlli di sicurezza offerti per assicurarsi che il provider di servizi cloud soddisfi le esigenze di sicurezza dell'organizzazione.

Modernizzare l'infrastruttura e la sicurezza delle applicazioni: per gli elementi tecnici controllati dall'organizzazione, dare priorità alla modernizzazione degli strumenti di sicurezza e ai set di competenze associati per ridurre al minimo i vuoti di copertura e proteggere le risorse nel cloud. Questo obiettivo si raggiunge grazie a due diverse attività complementari:

Sicurezza dell'infrastruttura: le organizzazioni devono usare il cloud per modernizzare il proprio approccio alla protezione e al monitoraggio dei componenti comuni usati da molte applicazioni, ad esempio sistemi operativi, reti e infrastruttura dei contenitori. Queste funzionalità cloud possono spesso includere la gestione dei componenti dell'infrastruttura in ambienti IaaS e locali. L'ottimizzazione di questa strategia è importante perché l'infrastruttura è una dipendenza delle applicazioni e dei dati in esecuzione su di essa, che spesso consentono processi aziendali critici e archiviano dati aziendali fondamentali.

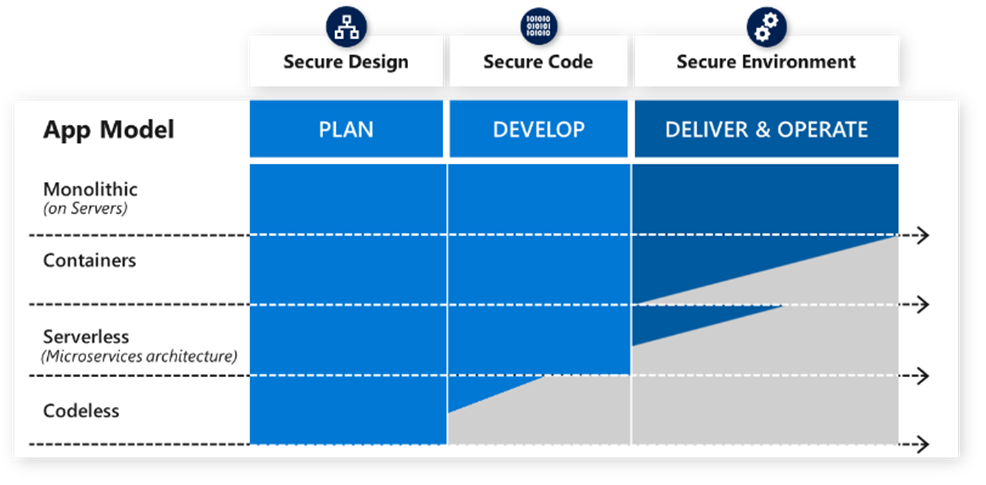

Sicurezza dell'applicazione: le organizzazioni devono modernizzare anche la protezione di applicazioni e tecnologie uniche sviluppate da o per l'organizzazione. Questa disciplina sta cambiando rapidamente con l'adozione di processi DevOps agili, l'uso crescente di componenti open source e l'introduzione di API e servizi cloud per sostituire i componenti dell'applicazione o le applicazioni di interconnessione.

La corretta esecuzione di questa attività è fondamentale perché le applicazioni spesso consentono processi aziendali critici e archiviano dati aziendali fondamentali.

Perimetro moderno: le organizzazioni devono avere un approccio globale alla protezione dei dati in tutti i carichi di lavoro, devono stabilire un perimetro moderno di controlli coerenti delle identità gestite centralmente per proteggere i dati, i dispositivi e gli account. Questo è fortemente influenzato dalla strategia Zero Trust illustrata in dettaglio nel modulo 3 del workshop CISO.

Sicurezza e attendibilità

L'uso della parola attendibilità nella sicurezza può generare confusione. Questa documentazione si riferisce a essa in due modi che illustrano le applicazioni utili di questo concetto:

- Zero trust è un termine comune del settore che si riferisce a un approccio strategico alla sicurezza che presuppone che una rete aziendale o Intranet sia dannosa, ovvero non sia degna di alcuna attendibilità e progetta la sicurezza di conseguenza.

- Fiducia non senza controlli è un'espressione che cattura l'essenza di due organizzazioni diverse che lavorano insieme per raggiungere un obiettivo comune nonostante abbiano altri interessi potenzialmente divergenti. Questo concetto esprime in modo conciso molte delle sfumature delle fasi iniziali di una collaborazione con un provider di servizi cloud commerciali per le organizzazioni.

Un provider di servizi cloud, insieme alle sue procedure e ai suoi processi, può essere responsabile di soddisfare i requisiti contrattuali e normativi e può ottenere o perdere la fiducia. Una rete è una connessione non vivente che non può affrontare le conseguenze del suo uso improprio da parte di utenti malintenzionati, come non si può ritenere responsabile una strada o una macchina che viene usata da criminali.

Impatto del cloud sulle relazioni e sulle responsabilità per la sicurezza

Come con le transizioni precedenti a una nuova generazione di tecnologia come il desktop computing e l'enterprise server computing, il passaggio al cloud computing sta cambiando relazioni, ruoli, responsabilità e set di competenze di lunga data. Le descrizioni dei processi a cui ci siamo abituati negli ultimi decenni non rispecchiano un'azienda che ora include le funzionalità cloud. Poiché il settore lavora collettivamente per normalizzare un nuovo modello, le organizzazioni dovranno concentrarsi sulla maggiore chiarezza possibile per aiutare a gestire l'incertezza dell'ambiguità durante questo periodo di cambiamento.

I team responsabili della sicurezza sono interessati da questi cambiamenti nell'azienda e nella tecnologia che supportano e devono impegnarsi internamente per modernizzarsi e affrontare meglio gli attori delle minacce. Gli utenti malintenzionati si evolvono continuamente per cercare costantemente i punti deboli più semplici da sfruttare nei dipendenti, nei processi e nella tecnologia dell'organizzazione e la sicurezza deve sviluppare capacità e competenze per affrontare queste prospettive.

Questa sezione descrive le relazioni chiave che spesso cambiano nel percorso verso il cloud, incluse le informazioni apprese su come ridurre al minimo i rischi e su come cogliere l'opportunità di migliorare:

Tra stakeholder di sicurezza e business: la leadership della sicurezza dovrà collaborare sempre più spesso con i responsabili aziendali per consentire alle organizzazioni di ridurre i rischi. I responsabili della sicurezza devono supportare il processo decisionale aziendale in quanto esperti in materia di sicurezza (SME) e devono cercare di diventare consulenti attendibili per questi responsabili aziendali. Grazie a questa relazione i responsabili aziendali prenderanno certamente in considerazione i rischi per la sicurezza nel processo decisionale, informeranno la sicurezza sulle priorità aziendali, e agli investimenti per la sicurezza verrà data la giusta priorità rispetto agli altri investimenti.

Tra la leadership della sicurezza e i membri del team: la leadership della sicurezza deve portare le informazioni dalla leadership aziendale ai propri team per guidare le priorità di investimento.

Assumendo un atteggiamento di collaborazione con i responsabili del business e i loro team anziché stabilire una classica relazione "a distanza", i responsabili della sicurezza possono evitare una dinamica antagonistica che ostacola sia gli obiettivi di sicurezza che di produttività.

I responsabili della sicurezza devono illustrare chiaramente al proprio team le modalità di gestione delle decisioni quotidiane per quanto riguarda i compromessi sulla produttività e la sicurezza, in quanto questi concetti potrebbero essere una novità per molti team.

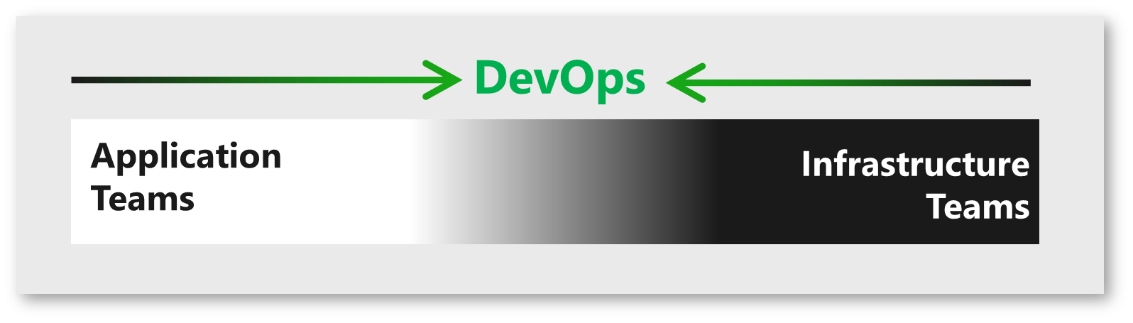

Tra team delle applicazioni e team dell'infrastruttura (e provider di servizi cloud): questa relazione sta subendo cambiamenti significativi a causa di diverse tendenze nel settore IT e della sicurezza volte ad aumentare la velocità di innovazione e la produttività degli sviluppatori.

Le vecchie norme e le funzioni organizzative sono state interrotte, ma le nuove norme e funzioni sono ancora in via di sviluppo, quindi è consigliabile accettare l'ambiguità, mantenersi aggiornati sul pensiero corrente e sperimentare ciò che funziona per la propria organizzazione fin quando è possibile. Non è consigliabile adottare un approccio di attesa in questo spazio perché potrebbe generare un'importante svantaggio competitivo per l'organizzazione.

Queste tendenze sfidano le tradizionali norme per i ruoli e le relazioni tra applicazioni e infrastruttura:

- Discipline basate su DevOps: in una situazione ideale, si crea in modo efficace un singolo team altamente funzionale che combina entrambi i set di competenze per innovare rapidamente, rilasciare aggiornamenti e risolvere i problemi (sicurezza e altro ancora). Sebbene sia necessario del tempo per raggiungere questa situazione ideale e le responsabilità nel mezzo siano ancora ambigue, le organizzazioni stanno già sfruttando alcuni vantaggi del rilascio rapido grazie a questo approccio cooperativo. Microsoft consiglia di integrare la sicurezza in questo ciclo per apprendere le culture, condividere le informazioni sulla sicurezza e lavorare per un obiettivo comune che consiste nel rilasciare rapidamente applicazioni sicure e affidabili.

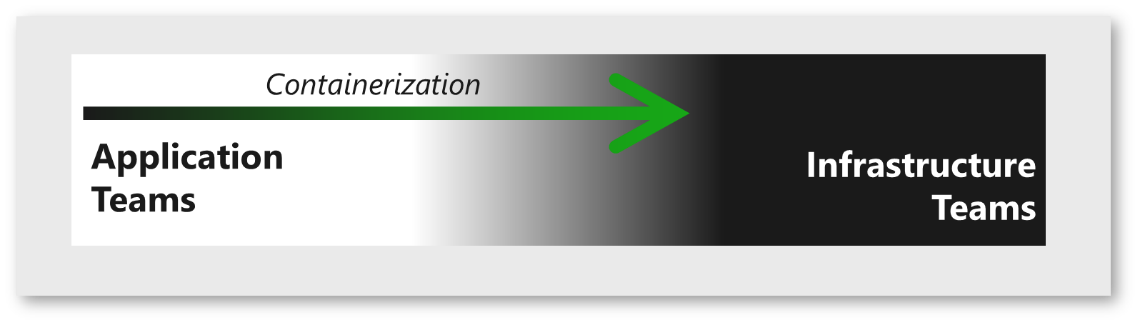

- La containerizzazione diventa un componente comune dell'infrastruttura: le applicazioni vengono sempre più ospitate e orchestrate da tecnologie come Docker, Kubernetes e tecnologie simili. Queste tecnologie semplificano lo sviluppo e il rilascio mediante l'astrazione di molti elementi dell'installazione e della configurazione del sistema operativo sottostante.

Anche se i contenitori inizialmente erano una tecnologia di sviluppo di applicazioni gestita dai team di sviluppo, stanno diventando un componente comune dell'infrastruttura che si sposta sempre più verso i team dell'infrastruttura. Questa transizione è ancora in corso in molte organizzazioni, ma in modo naturale e positivo, molte delle difficoltà attuali vengono risolte meglio con set di competenze tradizionali dell'infrastruttura, ad esempio rete, archiviazione e gestione della capacità.

I team dell'infrastruttura e i membri del team responsabile della sicurezza che li supportano devono ricevere la formazione, informazioni su processi e strumenti che consentono di gestire, monitorare e proteggere questa tecnologia.

Servizi di applicazioni serverless e cloud: una delle tendenze dominanti nel settore in questo momento è la riduzione del tempo e del lavoro di sviluppo necessario per creare o aggiornare le applicazioni.

Inoltre, gli sviluppatori usano sempre più i servizi cloud per:

- Eseguire il codice invece di ospitare le applicazioni in macchine virtuali e server.

- Offrire funzioni dell'applicazione anziché sviluppare i propri componenti. Ciò ha portato a un modello serverless che usa i servizi cloud esistenti per le funzioni comuni. Anche il numero e la varietà di servizi cloud, oltre alla velocità di innovazione correlata, hanno superato la capacità dei team responsabili della sicurezza di valutare e approvare l'uso di tali servizi, lasciando loro la possibilità di scegliere tra consentire agli sviluppatori di usare un qualsiasi servizio, tentare di impedire ai team di sviluppo di usare servizi non approvati o cercare un modo migliore.

- Applicazioni senza codice e Power Apps: un'altra tendenza emergente è l'uso di tecnologie senza codice come Microsoft Power Apps. Questa tecnologia consente agli utenti che non sono in grado di creare il codice di creare applicazioni che consentono di ottenere i risultati aziendali. Poiché questa tendenza implica un conflitto minimo e un grande potenziale in termini di valore, potrebbe diffondersi rapidamente e i professionisti della sicurezza dovrebbero comprenderne subito le implicazioni. La sicurezza dovrebbe concentrarsi sulle aree in cui l'essere umano potrebbe commettere un errore nell'applicazione, in particolare la progettazione dell'applicazione e le autorizzazioni degli asset tramite la modellazione delle minacce per i componenti dell'applicazione, le interazioni/relazioni e le autorizzazioni per i ruoli.

Tra sviluppatori e autori di componenti open source: anche gli sviluppatori stanno aumentando l'efficienza usando librerie e componenti open source invece di sviluppare i propri componenti. Ciò consente di ottenere valore attraverso l'efficienza, ma introduce anche rischi per la sicurezza creando una dipendenza esterna e un requisito di corretta manutenzione e applicazione delle patch a tali componenti. Quando usano questi componenti, gli sviluppatori si assumono in effetti il rischio per la sicurezza e altri bug e devono assicurarsi di avere un piano per mitigarli con gli stessi standard di un codice sviluppato autonomamente.

Tra applicazioni e dati: la linea di demarcazione tra la sicurezza dei dati e delle applicazioni diventa sempre più sfuocata e le nuove regolamentazioni richiedono una più stretta collaborazione tra i team responsabili di dati/privacy e i team responsabili della sicurezza:

Algoritmi di apprendimento automatico: gli algoritmi di apprendimento automatico sono simili alle applicazioni in quanto sono progettati per elaborare i dati e creare un risultato. Le differenze principali sono le seguenti:

Apprendimento automatico di alto valore: l'apprendimento automatico spesso conferisce un vantaggio competitivo significativo ed è solitamente considerato una proprietà intellettuale sensibile e un segreto commerciale.

Impronta di riservatezza: l'apprendimento automatico con supervisione viene ottimizzato usando set di dati, che imprimono le caratteristiche del set di dati nell'algoritmo. Per questo motivo, l'algoritmo ottimizzato potrebbe essere considerato sensibile a causa del set di dati usato per il training. Ad esempio, il training di un algoritmo di apprendimento automatico per trovare basi segrete dell'esercito su una mappa usando un set di dati di basi segrete dell'esercito lo rende una risorsa sensibile.

Nota

Non tutti gli esempi sono ovvi, quindi è fondamentale riunire il team con gli stakeholder giusti dei team di data science, gli stakeholder aziendali, i team responsabili della sicurezza, i team per la privacy e altri team. Questi team devono avere la responsabilità di dover raggiungere gli obiettivi comuni di innovazione e responsabilità. Devono affrontare problemi comuni, ad esempio come e dove archiviare copie dei dati in configurazioni non sicure, come classificare gli algoritmi, nonché eventuali problemi delle organizzazioni.

Microsoft ha pubblicato i principi di IA responsabile per guidare i team e i clienti.

- Proprietà e privacy dei dati: normative come il GDPR hanno aumentato la visibilità dei problemi relativi ai dati e delle applicazioni. I team delle applicazioni hanno ora la possibilità di controllare, proteggere e tenere traccia dei dati sensibili a un livello paragonabile al monitoraggio dei dati finanziari da parte di banche e istituti finanziari. I proprietari dei dati e i team delle applicazioni devono sapere bene quali elementi vengono archiviati dalle applicazioni di dati o e quali controlli sono necessari.

Tra organizzazioni e provider di servizi cloud: poiché le organizzazioni ospitano carichi di lavoro nel cloud, hanno una relazione commerciale con ognuno di questi provider di servizi cloud. L'uso dei servizi cloud spesso crea valore aziendale, ad esempio:

Accelerazione delle iniziative di trasformazione digitale mediante la riduzione del tempo di immissione sul mercato delle nuove funzionalità.

Aumento del valore delle attività IT e di sicurezza, consentendo ai team di concentrarsi su attività di valore superiore (allineate alle aziende) anziché su attività di base di livello inferiore che vengono offerte in modo più efficiente dai servizi cloud per loro conto.

Maggiore affidabilità e velocità di risposta: la maggior parte dei cloud moderni ha anche tempi di attività rapidi rispetto ai data center locali tradizionali e ha dimostrato di potersi dimensionare rapidamente (ad esempio durante la pandemia di COVID-19) e di offrire resilienza in seguito a eventi naturali come i fulmini, che avrebbero provocato inattività per molti elementi equivalenti in locale per molto più tempo.

Sebbene sia utile, il passaggio al cloud implica dei rischi. Con l'adozione dei servizi cloud, le organizzazioni devono prendere in considerazione le potenziali aree di rischio, tra cui:

Continuità aziendale e ripristino di emergenza: il provider di servizi cloud è integro a livello finanziario con un modello aziendale che probabilmente sopravviverà e si evolverà durante l'uso del servizio da parte dell'organizzazione? Il provider di servizi cloud ha effettuato tutte le operazioni necessarie per consentire la continuità dei clienti in caso di problemi finanziari o di altro tipo, ad esempio fornendo il codice sorgente ai clienti o rendendolo disponibile come elemento open source?

Per altre informazioni e documenti relativi all'integrità finanziaria di Microsoft, vedere Relazioni con gli investitori di Microsoft.

Sicurezza: il provider di servizi cloud segue le procedure consigliate del settore per la sicurezza? Sono state convalidate da enti normativi indipendenti?

- Microsoft Defender for Cloud Apps consente di individuare l'utilizzo di oltre 16.000 applicazioni cloud classificate in base a più di 70 fattori di rischio per offrire visibilità continua sull'uso del cloud, su shadow IT e sul rischio che shadow IT crea per l'organizzazione.

- Il Service Trust Portal di Microsoft rende disponibili per i clienti certificazioni di conformità alle normative, report di controllo, test di penetrazione e altro ancora. Questi documenti includono molti dettagli sulle procedure di sicurezza interne (in particolare il report SOC 2 di tipo 2 e il piano di sicurezza del sistema FedRAMP Moderate). Microsoft Defender for Cloud consente la gestione dei criteri di sicurezza e può indicare il livello di conformità con gli standard normativi e del settore predefiniti.

Concorrente aziendale: il provider di servizi cloud è un importante concorrente aziendale nel settore? Sono disponibili protezioni sufficienti nel contratto di servizi cloud o in altri mezzi per proteggere l'azienda da azioni potenzialmente dannose?

Leggere questo articolo per commenti su come Microsoft evita la concorrenza con i clienti cloud.

Multicloud: molte organizzazioni hanno una strategia multicloud di fatto o intenzionale. Può trattarsi di una situazione intenzionale per evitare di affidarsi a un solo fornitore o per accedere a funzionalità di qualità esclusiva, ma può anche verificarsi perché gli sviluppatori hanno scelto servizi cloud preferiti o conosciuti o l'organizzazione ha acquisito un'altra azienda. Indipendentemente dal motivo, questa strategia può introdurre potenziali rischi e costi da gestire, tra cui:

- Tempi di inattività in più dipendenze: i sistemi architettati per affidarsi a più cloud sono esposti al rischio di avere più origini di tempi di inattività, perché le interruzioni nei provider di servizi cloud, o nel loro uso da parte del team, potrebbero causare un'interruzione dell'attività commerciale. Questa maggiore complessità del sistema aumenta anche la probabilità di eventi di interruzione, poiché i membri del team hanno meno probabilità di comprendere appieno un sistema più complesso.

- Potere di negoziazione: le organizzazioni più grandi devono anche valutare se una strategia a cloud singolo (impegno reciproco/partnership) o multicloud (capacità di spostare il business) avrà maggiore influenza sui provider di servizi cloud nel dare priorità alle richieste di funzionalità della propria organizzazione.

- Aumento del sovraccarico di manutenzione: le risorse IT e di sicurezza sono già sovraccaricate dai carichi di lavoro esistenti e dal tenere il passo con le modifiche di una singola piattaforma cloud. Ogni piattaforma aggiuntiva aumenta ancora questo sovraccarico e allontana i membri del team da attività di maggior valore, ad esempio snellire il processo tecnico per velocizzare l'innovazione aziendale, consultare i gruppi aziendali su un uso più efficace delle tecnologie e così via.

- Personale e formazione: le organizzazioni spesso non considerano i requisiti del personale per supportare più piattaforme e la formazione necessaria per mantenere le conoscenze e la diffusione delle nuove funzionalità che vengono rilasciate in tempi rapidi.

Commenti e suggerimenti

Presto disponibile: nel corso del 2024 verranno dismessi i problemi di GitHub come meccanismo di feedback per il contenuto e verranno sostituiti con un nuovo sistema di feedback. Per altre informazioni, vedere: https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per