Archiviare le novità di Defender per il cloud?

La pagina principale Novità di Defender per il cloud? contiene gli aggiornamenti degli ultimi sei mesi, mentre questa pagina contiene elementi meno recenti.

Questa pagina illustra quanto segue:

- Nuove funzionalità

- Correzioni di bug

- Funzionalità deprecate

Settembre 2023

Dashboard di sicurezza dei dati disponibile in anteprima pubblica

27 settembre 2023

Il dashboard di sicurezza dei dati è ora disponibile in anteprima pubblica come parte del piano CSPM di Defender. Il dashboard di sicurezza dei dati è un dashboard interattivo incentrato sui dati che illumina rischi significativi per i dati sensibili, assegnando priorità agli avvisi e ai potenziali percorsi di attacco per i dati nei carichi di lavoro cloud ibridi. Altre informazioni sul dashboard di sicurezza dei dati.

Versione di anteprima: nuovo processo di provisioning automatico per SQL Server nei computer

21 settembre 2023

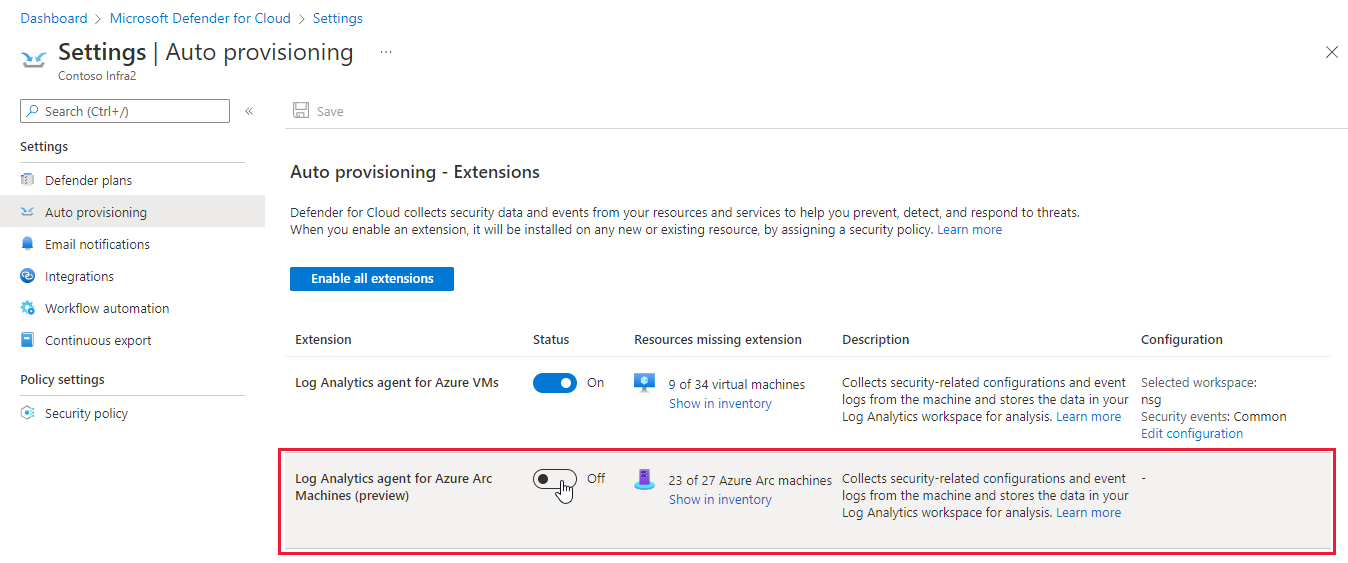

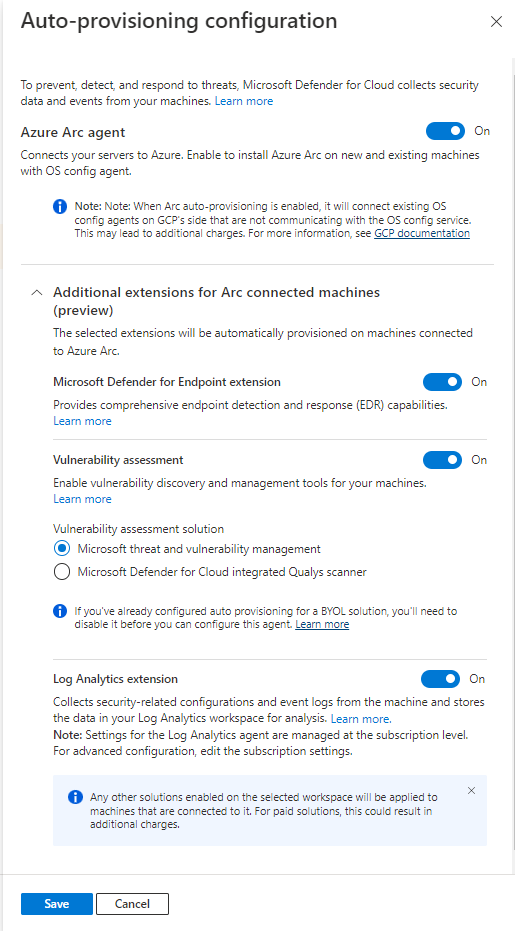

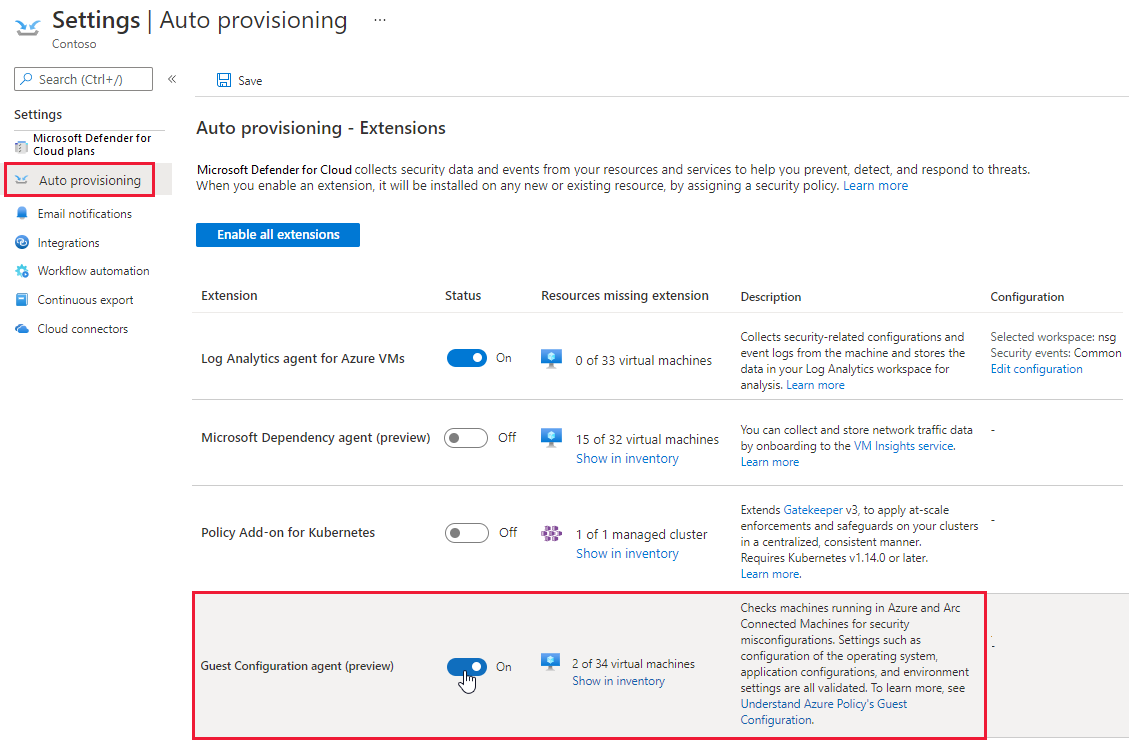

Microsoft Monitoring Agent (MMA) è deprecato nell'agosto 2024. Defender per il cloud aggiornata è la strategia sostituendo MMA con il rilascio di un processo di provisioning automatico di Azure Monitoring Agent destinato a SQL Server.

Durante l'anteprima, i clienti che usano il processo di provisioning automatico MMA con l'opzione Agente di Monitoraggio di Azure (anteprima) vengono richiesti di eseguire la migrazione al nuovo agente di monitoraggio di Azure per SQL Server nei computer (anteprima) processo di provisioning automatico. Il processo di migrazione è facile e offre protezione continua per tutti i computer.

Per altre informazioni, vedere Eseguire la migrazione al processo di provisioning automatico di Azure Monitoring Agent destinato a SQL Server.

Sicurezza avanzata di GitHub per gli avvisi di Azure DevOps in Defender per il cloud

20 settembre 2023

È ora possibile visualizzare gli avvisi di GitHub Advanced Security for Azure DevOps (GHAzDO) correlati a CodeQL, segreti e dipendenze in Defender per il cloud. I risultati vengono visualizzati nella pagina DevOps e in Consigli. Per visualizzare questi risultati, eseguire l'onboarding dei repository abilitati per GHAzDO per Defender per il cloud.

Altre informazioni su GitHub Advanced Security per Azure DevOps.

Funzionalità esentate ora disponibili per le raccomandazioni di Defender per le API

11 settembre 2023

È ora possibile esentare le raccomandazioni per le raccomandazioni sulla sicurezza di Defender per le API seguenti.

| Elemento consigliato | Descrizione e criteri correlati | Gravità |

|---|---|---|

| (Anteprima) Gli endpoint API inutilizzati devono essere disabilitati e rimossi dal servizio azure Gestione API | Come procedura consigliata per la sicurezza, gli endpoint API che non hanno ricevuto traffico per 30 giorni vengono considerati inutilizzati e devono essere rimossi dal servizio azure Gestione API. Mantenere gli endpoint API inutilizzati potrebbe comportare un rischio per la sicurezza. Queste potrebbero essere API che dovrebbero essere deprecate dal servizio Azure Gestione API, ma che sono state accidentalmente lasciate attive. Queste API in genere non ricevono la copertura di sicurezza più aggiornata. | Basso |

| (Anteprima) Gli endpoint API in Azure Gestione API devono essere autenticati | Gli endpoint API pubblicati in Azure Gestione API devono applicare l'autenticazione per ridurre al minimo i rischi per la sicurezza. I meccanismi di autenticazione vengono talvolta implementati in modo non corretto o mancanti. Ciò consente agli utenti malintenzionati di sfruttare i difetti di implementazione e di accedere ai dati. Per le API pubblicate in Azure Gestione API, questa raccomandazione valuta l'esecuzione dell'autenticazione tramite le chiavi di sottoscrizione, il token JWT e il certificato client configurati in Azure Gestione API. Se nessuno di questi meccanismi di autenticazione viene eseguito durante la chiamata API, l'API riceverà questa raccomandazione. | Alto |

Altre informazioni sull'esenzione delle raccomandazioni in Defender per il cloud.

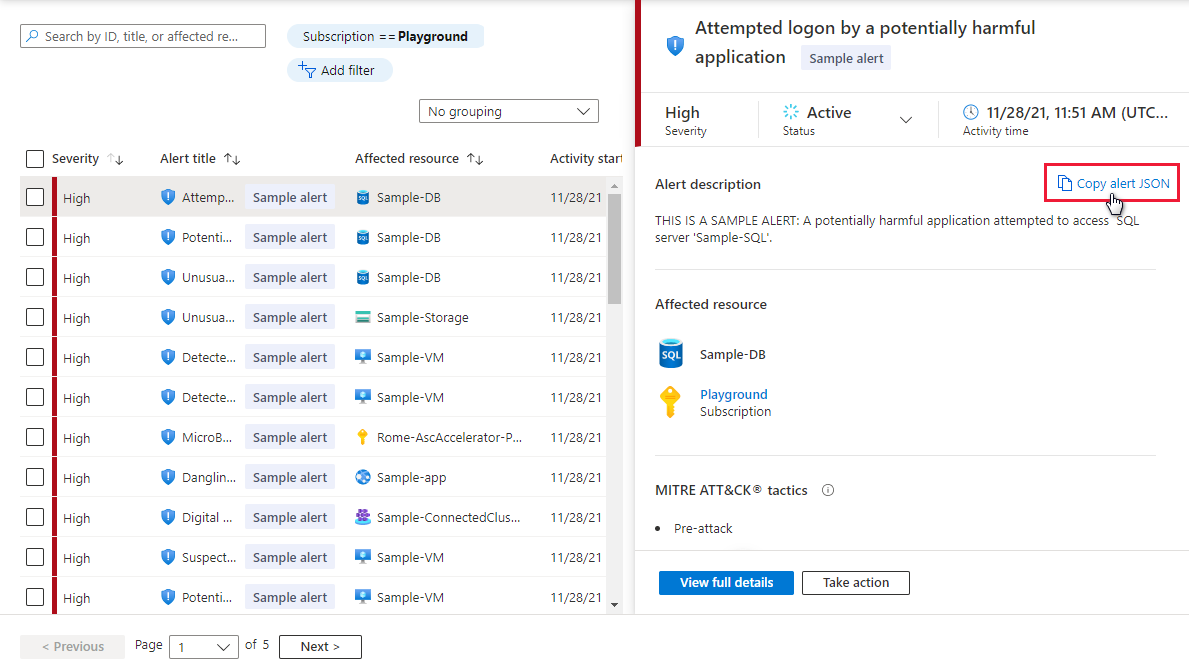

Creare avvisi di esempio per i rilevamenti di Defender per le API

11 settembre 2023

È ora possibile generare avvisi di esempio per i rilevamenti di sicurezza rilasciati come parte dell'anteprima pubblica di Defender per le API. Altre informazioni sulla generazione di avvisi di esempio in Defender per il cloud.

Versione di anteprima: la valutazione delle vulnerabilità dei contenitori basata su Gestione delle vulnerabilità di Microsoft Defender ora supporta l'analisi sul pull

6 settembre 2023

La valutazione della vulnerabilità dei contenitori basata su Gestione delle vulnerabilità di Microsoft Defender (MDVM), supporta ora un trigger aggiuntivo per l'analisi delle immagini estratte da un Registro Azure Container. Questo trigger appena aggiunto offre una copertura aggiuntiva per le immagini attive oltre ai trigger esistenti che analizzano le immagini di cui è stato eseguito il push in un Registro Azure Container negli ultimi 90 giorni e le immagini attualmente in esecuzione nel servizio Azure Kubernetes.

Il nuovo trigger inizierà a essere implementato oggi e dovrebbe essere disponibile per tutti i clienti entro la fine di settembre.

Per altre informazioni, vedere Valutazione della vulnerabilità dei contenitori basata su MDVM

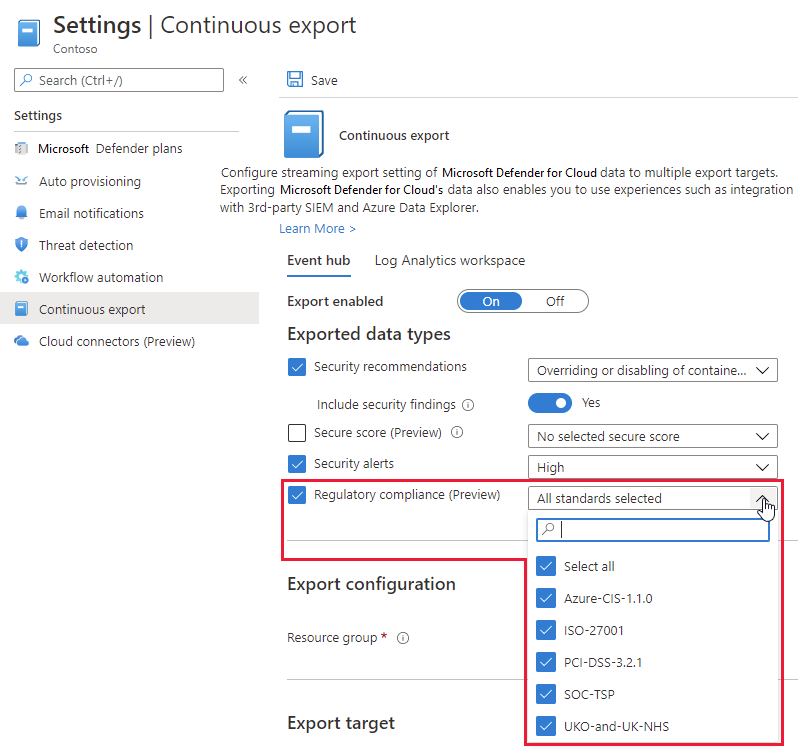

Aggiornamento del formato di denominazione degli standard CIS (Center for Internet Security) nella conformità alle normative

6 settembre 2023

Il formato di denominazione dei benchmark di base CIS (Center for Internet Security) nel dashboard di conformità viene modificato da [Cloud] CIS [version number] a CIS [Cloud] Foundations v[version number]. Fare riferimento alla tabella seguente:

| Nome corrente | Nuovo nome |

|---|---|

| Azure CIS 1.1.0 | CIS Azure Foundations v1.1.0 |

| Azure CIS 1.3.0 | CIS Azure Foundations v1.3.0 |

| Azure CIS 1.4.0 | CIS Azure Foundations v1.4.0 |

| AWS CIS 1.2.0 | CIS AWS Foundations v1.2.0 |

| AWS CIS 1.5.0 | CIS AWS Foundations v1.5.0 |

| GCP CIS 1.1.0 | CIS GCP Foundations v1.1.0 |

| GCP CIS 1.2.0 | CIS GCP Foundations v1.2.0 |

Informazioni su come migliorare la conformità alle normative.

Individuazione dei dati sensibili per i database PaaS (anteprima)

5 settembre 2023

Le funzionalità di sicurezza con riconoscimento dei dati per l'individuazione dei dati sensibili senza problemi per i database PaaS (database SQL di Azure e istanze di Amazon RDS di qualsiasi tipo) sono ora disponibili in anteprima pubblica. Questa anteprima pubblica consente di creare una mappa dei dati critici ovunque si trovino e il tipo di dati presenti in tali database.

L'individuazione dei dati sensibili per i database di Azure e AWS aggiunge alla tassonomia e alla configurazione condivise, che è già disponibile pubblicamente per le risorse di archiviazione degli oggetti cloud (Archiviazione BLOB di Azure, bucket AWS S3 e bucket di archiviazione GCP) e offre una singola configurazione e un'esperienza di abilitazione.

I database vengono analizzati su base settimanale. Se si abilita sensitive data discovery, l'individuazione viene eseguita entro 24 ore. I risultati possono essere visualizzati in Cloud Security Explorer o esaminando i nuovi percorsi di attacco per i database gestiti con dati sensibili.

Il comportamento di sicurezza compatibile con i dati per i database è disponibile tramite il piano CSPM di Defender e viene abilitato automaticamente nelle sottoscrizioni in cui sensitive data discovery è abilitata l'opzione .

Per altre informazioni sul comportamento di sicurezza compatibile con i dati, vedere gli articoli seguenti:

- Supporto e prerequisiti per il comportamento di sicurezza compatibile con i dati

- Abilitare il comportamento di sicurezza compatibile con i dati

- Esplorare i rischi per i dati sensibili

Disponibilità generale (GA): analisi malware in Defender per Archiviazione

1 settembre 2023

L'analisi malware è ora disponibile a livello generale come componente aggiuntivo a Defender per Archiviazione. L'analisi di malware in Defender per Archiviazione consente di proteggere gli account di archiviazione da contenuti dannosi eseguendo un'analisi completa del malware sui contenuti caricati quasi in tempo reale, usando Antivirus Microsoft Defender funzionalità. È progettato per soddisfare i requisiti di sicurezza e conformità per la gestione dei contenuti non attendibili. La funzionalità di analisi malware è una soluzione SaaS senza agente che consente la configurazione su larga scala e supporta l'automazione della risposta su larga scala.

Altre informazioni sull'analisi di malware in Defender per Archiviazione.

L'analisi malware è prezzo in base all'utilizzo e al budget dei dati. La fatturazione inizia il 3 settembre 2023. Per altre informazioni, visitare la pagina dei prezzi.

Se si usa il piano precedente (ora rinominato "Microsoft Defender per Archiviazione (versione classica)"), è necessario eseguire la migrazione proattiva al nuovo piano per abilitare l'analisi malware.

Leggere il post di blog sull'annuncio Microsoft Defender per il cloud.

Agosto 2023

Gli aggiornamenti del mese di agosto includono quanto segue:

Defender per contenitori: individuazione senza agente per Kubernetes

30 agosto 2023

Microsoft è lieta di presentare Defender Per contenitori: individuazione senza agente per Kubernetes. Questa versione segna un passo avanti significativo nella sicurezza dei contenitori, consentendo di ottenere informazioni dettagliate avanzate e funzionalità di inventario complete per gli ambienti Kubernetes. La nuova offerta di contenitori è basata sul grafico di sicurezza contestuale Defender per il cloud. Ecco cosa ci si può aspettare da questo aggiornamento più recente:

- Individuazione Kubernetes senza agente

- Funzionalità complete di inventario

- Informazioni dettagliate sulla sicurezza specifiche di Kubernetes

- Ricerca avanzata dei rischi con Cloud Security Explorer

L'individuazione senza agente per Kubernetes è ora disponibile per tutti i clienti di Defender For Containers. È possibile iniziare subito a usare queste funzionalità avanzate. È consigliabile aggiornare le sottoscrizioni per avere il set completo di estensioni abilitate e trarre vantaggio dalle aggiunte e dalle funzionalità più recenti. Visitare il riquadro Ambiente e impostazioni della sottoscrizione di Defender per contenitori per abilitare l'estensione.

Nota

L'abilitazione delle aggiunte più recenti non comporta nuovi costi per i clienti attivi di Defender per contenitori.

Per altre informazioni, vedere Panoramica della sicurezza dei contenitori di Microsoft Defender per contenitori.

Versione consigliata: Microsoft Defender per Archiviazione deve essere abilitato con l'analisi malware e il rilevamento delle minacce ai dati sensibili

martedì 22 agosto 2023

È stata rilasciata una nuova raccomandazione in Defender per Archiviazione. Questa raccomandazione garantisce che Defender per Archiviazione sia abilitato a livello di sottoscrizione con funzionalità di analisi malware e rilevamento delle minacce ai dati sensibili.

| Suggerimento | Descrizione |

|---|---|

| È consigliabile abilitare Microsoft Defender per Archiviazione con l'analisi malware e il rilevamento delle minacce ai dati sensibili | Microsoft Defender per Archiviazione rileva potenziali minacce agli account di archiviazione. Consente di evitare i tre principali impatti sui dati e sul carico di lavoro: caricamenti di file dannosi, esfiltrazione di dati sensibili e danneggiamento dei dati. Il nuovo piano di Defender per Archiviazione include l'analisi malware e il rilevamento delle minacce ai dati sensibili. Questo piano fornisce anche una struttura dei prezzi prevedibile (per account di archiviazione) per il controllo sulla copertura e sui costi. Con una semplice configurazione senza agente su larga scala, se abilitata a livello di sottoscrizione, tutti gli account di archiviazione esistenti e appena creati in tale sottoscrizione verranno protetti automaticamente. È anche possibile escludere account di archiviazione specifici da sottoscrizioni protette. |

Questa nuova raccomandazione sostituisce la raccomandazione Microsoft Defender for Storage should be enabled corrente (chiave di valutazione 1be22853-8ed1-4005-9907-ddad64cb1417). Tuttavia, questa raccomandazione sarà ancora disponibile nei cloud Azure per enti pubblici.

Altre informazioni su Microsoft Defender per Archiviazione.

Le proprietà estese in Defender per il cloud gli avvisi di sicurezza vengono mascherati dai log attività

17 agosto 2023

Di recente è stato modificato il modo in cui sono integrati gli avvisi di sicurezza e i log attività. Per proteggere meglio le informazioni riservate dei clienti, queste informazioni non sono più incluse nei log attività. Invece, lo mascheramo con asterischi. Tuttavia, queste informazioni sono ancora disponibili tramite l'API degli avvisi, l'esportazione continua e il portale di Defender per il cloud.

I clienti che si basano sui log attività per esportare gli avvisi nelle soluzioni SIEM devono prendere in considerazione l'uso di una soluzione diversa, perché non è il metodo consigliato per l'esportazione di Defender per il cloud avvisi di sicurezza.

Per istruzioni su come esportare Defender per il cloud avvisi di sicurezza in SIEM, SOAR e altre applicazioni di terze parti, vedere Trasmettere gli avvisi a una soluzione SIEM, SOAR o gestione dei servizi IT.

Versione di anteprima del supporto GCP in Defender CSPM

15 agosto 2023

È in corso l'annuncio della versione di anteprima del grafico della sicurezza cloud contestuale di Defender CSPM e dell'analisi del percorso di attacco con supporto per le risorse GCP. È possibile applicare la potenza di Defender CSPM per la visibilità completa e la sicurezza del cloud intelligente tra le risorse GCP.

Le funzionalità principali del supporto GCP includono:

- Analisi del percorso di attacco: comprendere le potenziali route che potrebbero essere usate dagli utenti malintenzionati.

- Esplora sicurezza cloud: identificare in modo proattivo i rischi per la sicurezza eseguendo query basate su grafo nel grafico della sicurezza.

- Analisi senza agente: consente di analizzare i server e identificare segreti e vulnerabilità senza installare un agente.

- Comportamento di sicurezza compatibile con i dati: individuare e correggere i rischi per i dati sensibili nei bucket di Google Cloud Archiviazione.

Altre informazioni sulle opzioni di piano cspm di Defender.

Nuovi avvisi di sicurezza in Defender per server Piano 2: rilevamento di potenziali attacchi che esbustono le estensioni delle macchine virtuali di Azure

7 ag. 2023

Questa nuova serie di avvisi è incentrata sul rilevamento di attività sospette delle estensioni delle macchine virtuali di Azure e fornisce informazioni dettagliate sui tentativi di compromissione e sull'esecuzione di attività dannose nelle macchine virtuali.

Microsoft Defender per server ora può rilevare attività sospette delle estensioni delle macchine virtuali, consentendo di ottenere una migliore copertura della sicurezza dei carichi di lavoro.

Le estensioni delle macchine virtuali di Azure sono applicazioni di piccole dimensioni che eseguono post-distribuzione nelle macchine virtuali e offrono funzionalità come la configurazione, l'automazione, il monitoraggio, la sicurezza e altro ancora. Anche se le estensioni sono uno strumento potente, possono essere usate dagli attori delle minacce per varie finalità dannose, ad esempio:

- Raccolta e monitoraggio dei dati

- Esecuzione del codice e distribuzione della configurazione con privilegi elevati

- Reimpostazione delle credenziali e creazione di utenti amministratori

- Crittografia dei dischi

Ecco una tabella dei nuovi avvisi.

| Avviso (tipo di avviso) | Descrizione | Tattiche MITRE | Gravità |

|---|---|---|---|

| Errore sospetto durante l'installazione dell'estensione GPU nella sottoscrizione (anteprima) (VM_GPUExtensionSuspiciousFailure) |

Finalità sospetta dell'installazione di un'estensione GPU in macchine virtuali non supportate. Questa estensione deve essere installata nelle macchine virtuali dotate di un processore grafico e in questo caso le macchine virtuali non sono dotate di tale. Questi errori possono essere visualizzati quando avversari dannosi eseguono più installazioni di tale estensione per scopi di crypto mining. | Impatto | Medio |

| È stata rilevata un'installazione sospetta di un'estensione GPU nella macchina virtuale (anteprima) (VM_GPUDriverExtensionUnusualExecution) Questo avviso è stato rilasciato a luglio 2023. |

È stata rilevata un'installazione sospetta di un'estensione GPU nella macchina virtuale analizzando le operazioni di Azure Resource Manager nella sottoscrizione. Gli utenti malintenzionati potrebbero usare l'estensione del driver GPU per installare i driver GPU nella macchina virtuale tramite Azure Resource Manager per eseguire il cryptojacking. Questa attività viene considerata sospetta perché il comportamento dell'entità parte dai modelli consueti. | Impatto | Basso |

| Esecuzione del comando con uno script sospetto rilevato nella macchina virtuale (anteprima) (VM_RunCommandSuspiciousScript) |

Un comando Esegui con uno script sospetto è stato rilevato nella macchina virtuale analizzando le operazioni di Azure Resource Manager nella sottoscrizione. Gli utenti malintenzionati potrebbero usare Esegui comando per eseguire codice dannoso con privilegi elevati nella macchina virtuale tramite Azure Resource Manager. Lo script viene considerato sospetto perché alcune parti sono state identificate come potenzialmente dannose. | Esecuzione | Alto |

| È stato rilevato un uso sospetto dei comandi di esecuzione non autorizzato nella macchina virtuale (anteprima) (VM_RunCommandSuspiciousFailure) |

L'utilizzo non autorizzato sospetto di Run Command non è riuscito ed è stato rilevato nella macchina virtuale analizzando le operazioni di Azure Resource Manager nella sottoscrizione. Gli utenti malintenzionati potrebbero tentare di usare Esegui comando per eseguire codice dannoso con privilegi elevati nelle macchine virtuali tramite Azure Resource Manager. Questa attività è considerata sospetta perché non è stata comunemente vista in precedenza. | Esecuzione | Medio |

| È stato rilevato un utilizzo sospetto dei comandi di esecuzione nella macchina virtuale (anteprima) (VM_RunCommandSuspiciousUsage) |

È stato rilevato un uso sospetto di Run Command nella macchina virtuale analizzando le operazioni di Azure Resource Manager nella sottoscrizione. Gli utenti malintenzionati potrebbero usare Esegui comando per eseguire codice dannoso con privilegi elevati nelle macchine virtuali tramite Azure Resource Manager. Questa attività è considerata sospetta perché non è stata comunemente vista in precedenza. | Esecuzione | Basso |

| È stato rilevato un uso sospetto di più estensioni di monitoraggio o raccolta dati nelle macchine virtuali (anteprima) (VM_SuspiciousMultiExtensionUsage) |

È stato rilevato un uso sospetto di più estensioni di monitoraggio o raccolta dati nelle macchine virtuali analizzando le operazioni di Azure Resource Manager nella sottoscrizione. Gli utenti malintenzionati potrebbero abusare di tali estensioni per la raccolta dei dati, il monitoraggio del traffico di rete e altro ancora nella sottoscrizione. Questo utilizzo è considerato sospetto perché non è stato comunemente visto in precedenza. | Ricognizione | Medio |

| È stata rilevata un'installazione sospetta delle estensioni di crittografia del disco nelle macchine virtuali (anteprima) (VM_DiskEncryptionSuspiciousUsage) |

È stata rilevata un'installazione sospetta delle estensioni di crittografia del disco nelle macchine virtuali analizzando le operazioni di Azure Resource Manager nella sottoscrizione. Gli utenti malintenzionati potrebbero abusare dell'estensione di crittografia del disco per distribuire le crittografia del disco complete nelle macchine virtuali tramite Azure Resource Manager in un tentativo di eseguire attività ransomware. Questa attività è considerata sospetta perché non è stata comunemente vista in precedenza e a causa del numero elevato di installazioni di estensioni. | Impatto | Medio |

| È stato rilevato un uso sospetto dell'estensione di accesso alle macchine virtuali (anteprima) (VM_VMAccessSuspiciousUsage) |

È stato rilevato un uso sospetto dell'estensione di accesso alle macchine virtuali. Gli utenti malintenzionati potrebbero abusare dell'estensione di accesso alle macchine virtuali per ottenere l'accesso e compromettere le macchine virtuali con privilegi elevati reimpostando l'accesso o gestendo gli utenti amministratori. Questa attività è considerata sospetta perché il comportamento dell'entità parte dai modelli consueti e a causa dell'elevato numero di installazioni di estensioni. | Persistenza | Medio |

| Estensione DSC (Desired State Configuration) con uno script sospetto rilevato nella macchina virtuale (anteprima) (VM_DSCExtensionSuspiciousScript) |

L'estensione DSC (Desired State Configuration) con uno script sospetto è stata rilevata nella macchina virtuale analizzando le operazioni di Azure Resource Manager nella sottoscrizione. Gli utenti malintenzionati potrebbero usare l'estensione DSC (Desired State Configuration) per distribuire configurazioni dannose, ad esempio meccanismi di persistenza, script dannosi e altro ancora, con privilegi elevati nelle macchine virtuali. Lo script viene considerato sospetto perché alcune parti sono state identificate come potenzialmente dannose. | Esecuzione | Alto |

| È stato rilevato un uso sospetto di un'estensione DSC (Desired State Configuration) nelle macchine virtuali (anteprima) (VM_DSCExtensionSuspiciousUsage) |

È stato rilevato un uso sospetto di un'estensione DSC (Desired State Configuration) nelle macchine virtuali analizzando le operazioni di Azure Resource Manager nella sottoscrizione. Gli utenti malintenzionati potrebbero usare l'estensione DSC (Desired State Configuration) per distribuire configurazioni dannose, ad esempio meccanismi di persistenza, script dannosi e altro ancora, con privilegi elevati nelle macchine virtuali. Questa attività è considerata sospetta perché il comportamento dell'entità parte dai modelli consueti e a causa dell'elevato numero di installazioni di estensioni. | Impatto | Basso |

| È stata rilevata un'estensione script personalizzata con uno script sospetto nella macchina virtuale (anteprima) (VM_CustomScriptExtensionSuspiciousCmd) Questo avviso esiste già ed è stato migliorato con metodi di rilevamento e logica più avanzati. |

L'estensione script personalizzata con uno script sospetto è stata rilevata nella macchina virtuale analizzando le operazioni di Azure Resource Manager nella sottoscrizione. Gli utenti malintenzionati potrebbero usare l'estensione script personalizzata per eseguire codice dannoso con privilegi elevati nella macchina virtuale tramite Azure Resource Manager. Lo script viene considerato sospetto perché alcune parti sono state identificate come potenzialmente dannose. | Esecuzione | Alto |

Vedere gli avvisi basati sull'estensione in Defender per server.

Per un elenco completo degli avvisi, vedere la tabella di riferimento per tutti gli avvisi di sicurezza in Microsoft Defender per il cloud.

Modelli di business e aggiornamenti dei prezzi per i piani di Defender per il cloud

1 agosto 2023

Microsoft Defender per il cloud ha tre piani che offrono la protezione del livello di servizio:

Defender per Key Vault

Defender per Resource Manager

Defender per DNS

Questi piani sono passati a un nuovo modello di business con prezzi e pacchetti diversi per rispondere al feedback dei clienti sulla prevedibilità della spesa e semplificare la struttura complessiva dei costi.

Riepilogo del modello aziendale e delle modifiche dei prezzi:

I clienti esistenti di Defender per Key Vault, Defender per Resource Manager e Defender per DNS mantengono il modello di business e i prezzi correnti, a meno che non scelgano attivamente di passare al nuovo modello di business e al nuovo prezzo.

- Defender per Resource Manager: questo piano ha un prezzo fisso per ogni sottoscrizione al mese. I clienti possono passare al nuovo modello di business selezionando il nuovo Defender per Resource Manager per ogni modello di sottoscrizione.

I clienti esistenti di Defender per Key Vault, Defender per Resource Manager e Defender per DNS mantengono il modello di business e i prezzi correnti, a meno che non scelgano attivamente di passare al nuovo modello di business e al nuovo prezzo.

- Defender per Resource Manager: questo piano ha un prezzo fisso per ogni sottoscrizione al mese. I clienti possono passare al nuovo modello di business selezionando il nuovo Defender per Resource Manager per ogni modello di sottoscrizione.

- Defender per Key Vault: questo piano ha un prezzo fisso per ogni insieme di credenziali, al mese senza addebiti per eccedenza. I clienti possono passare al nuovo modello aziendale selezionando il nuovo modello di Defender per Key Vault per ogni modello di insieme di credenziali

- Defender per DNS: i clienti di Defender per server piano 2 ottengono l'accesso al valore di Defender per DNS come parte di Defender per server Piano 2 senza costi aggiuntivi. I clienti con Defender per Server Piano 2 e Defender per DNS non vengono più addebitati per Defender per DNS. Defender per DNS non è più disponibile come piano autonomo.

Altre informazioni sui prezzi per questi piani sono disponibili nella pagina dei prezzi di Defender per il cloud.

Luglio 2023

Gli aggiornamenti del mese di luglio includono quanto segue:

Versione di anteprima dei contenitori Valutazione della vulnerabilità basata su Gestione delle vulnerabilità di Microsoft Defender (MDVM) in Defender per contenitori e Defender per registri contenitori

31 luglio 2023

È in corso l'annuncio del rilascio di Valutazione della vulnerabilità per le immagini dei contenitori Linux nei registri contenitori di Azure basati su Gestione delle vulnerabilità di Microsoft Defender (MDVM) in Defender per contenitori e Defender per registri contenitori. La nuova offerta di valutazione dei contenitori verrà fornita insieme all'offerta Di va contenitore esistente basata su Qualys sia in Defender per contenitori che in Defender per registri contenitori e include analisi giornaliere delle immagini dei contenitori, informazioni sull'sfruttabilità, supporto per i linguaggi di sistema operativo e di programmazione (SCA) e altro ancora.

Questa nuova offerta inizierà a essere implementata oggi e dovrebbe essere disponibile per tutti i clienti entro il 7 agosto.

Per altre informazioni, vedere Valutazione della vulnerabilità dei contenitori basata su MDVM e Gestione delle vulnerabilità di Microsoft Defender (MDVM).

Il comportamento dei contenitori senza agente in Defender CSPM è ora disponibile a livello generale

30 luglio 2023

Le funzionalità di comportamento dei contenitori senza agente sono ora disponibili a livello generale come parte del piano Defender CSPM (Cloud Security Posture Management).

Altre informazioni sul comportamento dei contenitori senza agente in Defender CSPM.

Gestione degli aggiornamenti automatici a Defender per endpoint per Linux

20 luglio 2023

Per impostazione predefinita, Defender per il cloud tenta di aggiornare gli agenti defender per endpoint per Linux caricati con l'estensione MDE.Linux . Con questa versione, è possibile gestire questa impostazione e rifiutare esplicitamente la configurazione predefinita per gestire manualmente i cicli di aggiornamento.

Informazioni su come gestire la configurazione degli aggiornamenti automatici per Linux.

Analisi dei segreti senza agente per le macchine virtuali in Defender per server P2 & Defender CSPM

18 luglio 2023

L'analisi dei segreti è ora disponibile come parte dell'analisi senza agente in Defender per server P2 e Defender CSPM. Questa funzionalità consente di rilevare segreti non gestiti e non sicuri salvati nelle macchine virtuali in Azure o risorse AWS che possono essere usate per spostarsi in un secondo momento nella rete. Se vengono rilevati segreti, Defender per il cloud può aiutare a classificare in ordine di priorità ed eseguire passaggi di correzione attuabili per ridurre al minimo il rischio di spostamento laterale, senza influire sulle prestazioni del computer.

Per altre informazioni su come proteggere i segreti con l'analisi dei segreti, vedere Gestire i segreti con l'analisi dei segreti senza agente.

Nuovo avviso di sicurezza in Defender per server piano 2: rilevamento di potenziali attacchi sfruttando le estensioni del driver GPU della macchina virtuale di Azure

12 luglio 2023

Questo avviso è incentrato sull'identificazione di attività sospette che sfruttano le estensioni del driver GPU della macchina virtuale di Azure e fornisce informazioni dettagliate sui tentativi degli utenti malintenzionati di compromettere le macchine virtuali. L'avviso è destinato a distribuzioni sospette di estensioni del driver GPU; tali estensioni sono spesso abusate da attori di minacce per usare la potenza completa della scheda GPU ed eseguire il cryptojacking.

| Nome visualizzato avviso (Tipo di avviso) |

Descrizione | Gravità | Tattiche MITRE |

|---|---|---|---|

| Installazione sospetta dell'estensione GPU nella macchina virtuale (anteprima) (VM_GPUDriverExtensionUnusualExecution) |

È stata rilevata un'installazione sospetta di un'estensione GPU nella macchina virtuale analizzando le operazioni di Azure Resource Manager nella sottoscrizione. Gli utenti malintenzionati potrebbero usare l'estensione del driver GPU per installare i driver GPU nella macchina virtuale tramite Azure Resource Manager per eseguire il cryptojacking. | Basso | Impatto |

Per un elenco completo degli avvisi, vedere la tabella di riferimento per tutti gli avvisi di sicurezza in Microsoft Defender per il cloud.

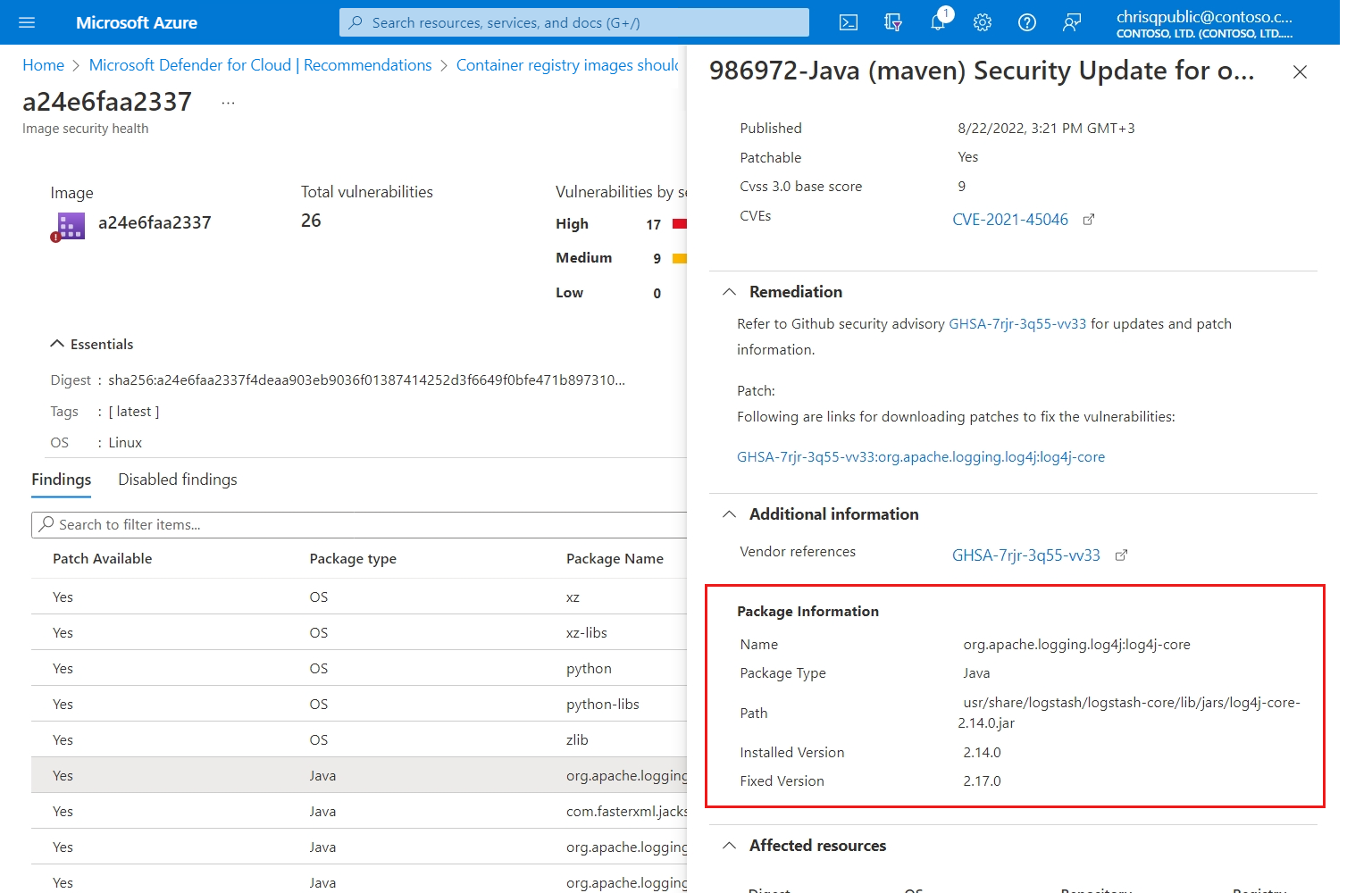

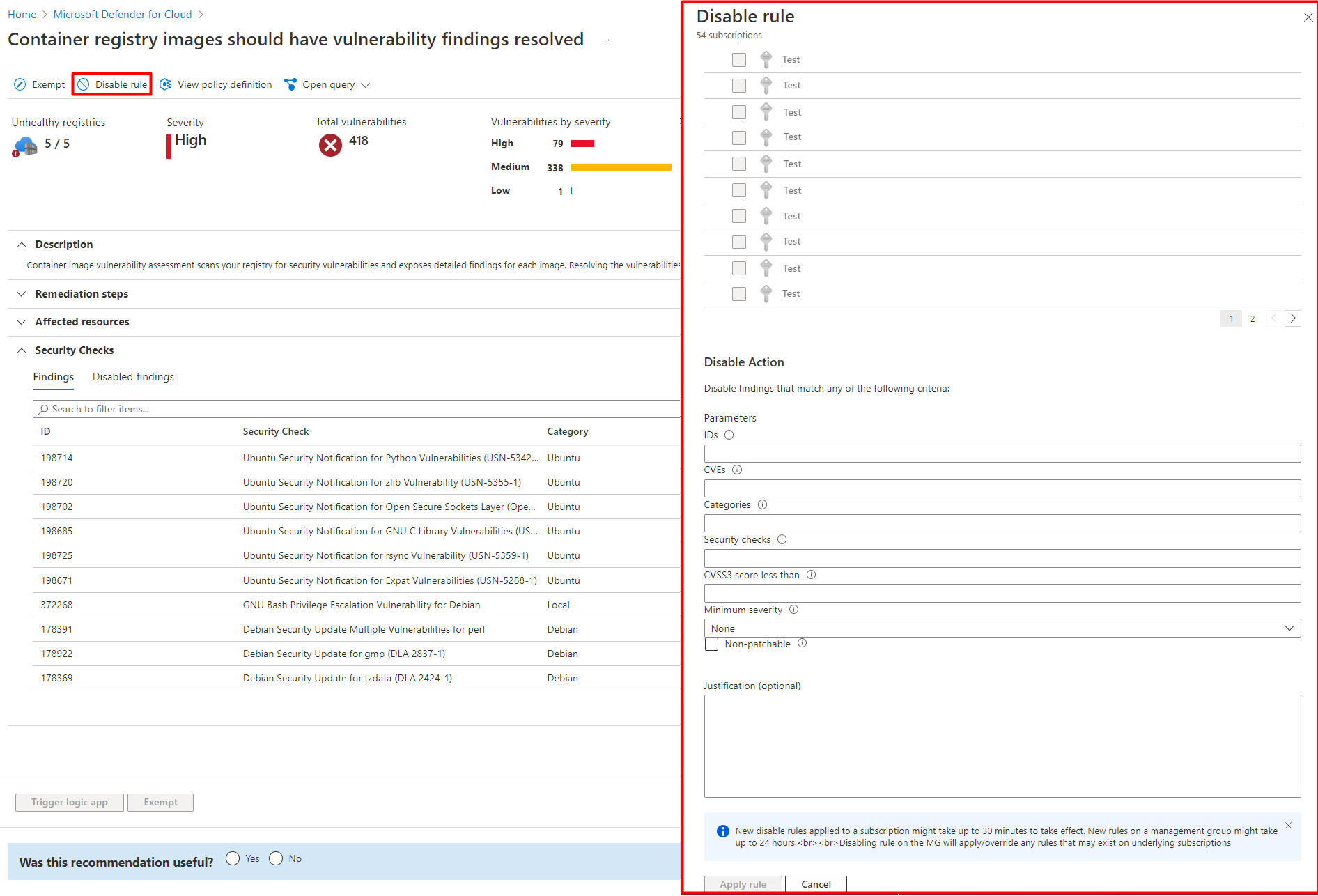

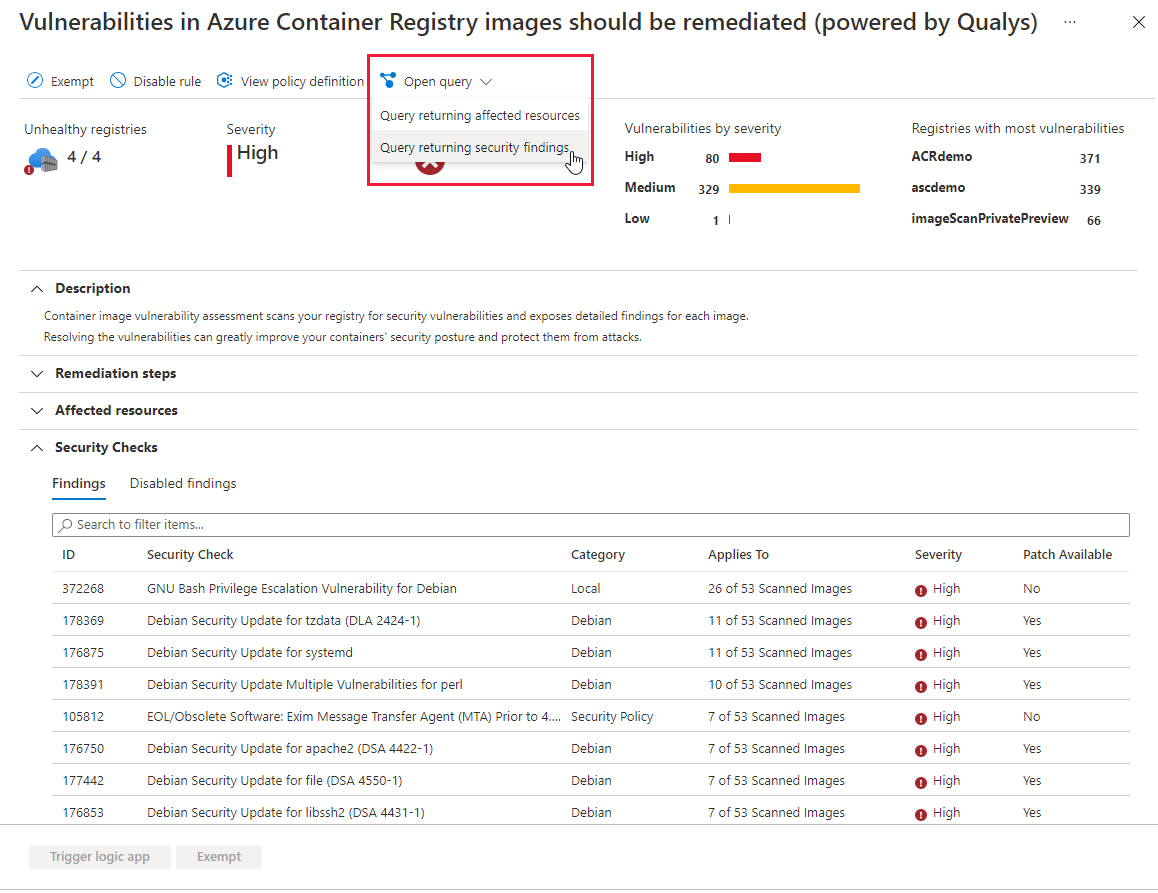

Supporto per la disabilitazione di specifici risultati della vulnerabilità

9 luglio 2023

Rilascio del supporto per la disabilitazione dei risultati della vulnerabilità per le immagini del registro contenitori o l'esecuzione di immagini come parte del comportamento del contenitore senza agente. Se un'organizzazione deve ignorare una ricerca di vulnerabilità nell'immagine del registro contenitori, anziché correggerla, è possibile disabilitarla facoltativamente. I risultati disabilitati non influiscono sul punteggio di sicurezza o generano rumore indesiderato.

Informazioni su come disabilitare i risultati della valutazione della vulnerabilità nelle immagini del Registro Container.

Il comportamento di sicurezza con riconoscimento dei dati è ora disponibile a livello generale

1° luglio 2023

Il comportamento di sicurezza con riconoscimento dei dati in Microsoft Defender per il cloud è ora disponibile a livello generale. Aiuta i clienti a ridurre il rischio di dati e a rispondere alle violazioni dei dati. Usando il comportamento di sicurezza basato sui dati è possibile:

- Individuare automaticamente le risorse di dati sensibili in Azure e AWS.

- Valutare la riservatezza dei dati, l'esposizione dei dati e il modo in cui i dati passano attraverso l'organizzazione.

- In modo proattivo e continuo si individuano rischi che potrebbero causare violazioni dei dati.

- Rilevare attività sospette che potrebbero indicare minacce continue alle risorse dei dati sensibili

Per altre informazioni, vedere Comportamento di sicurezza compatibile con i dati in Microsoft Defender per il cloud.

Giugno 2023

Gli aggiornamenti del mese di giugno includono quanto segue:

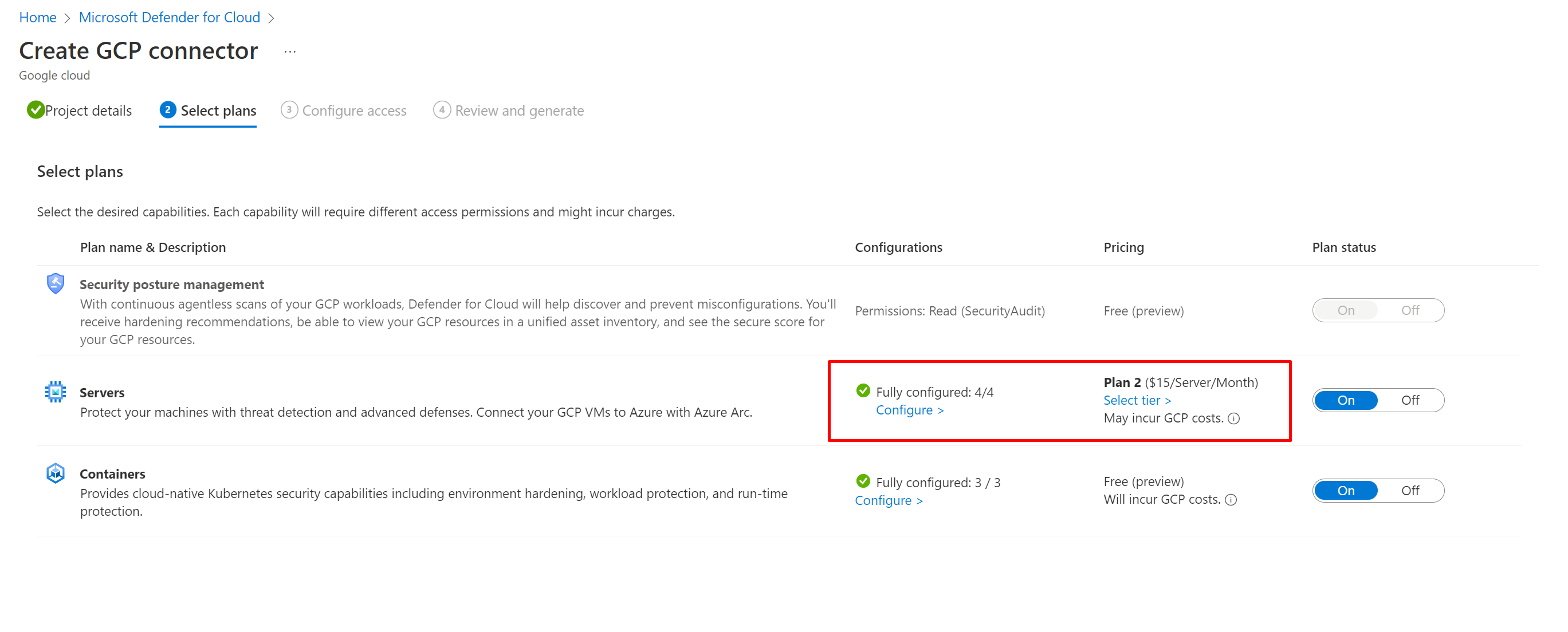

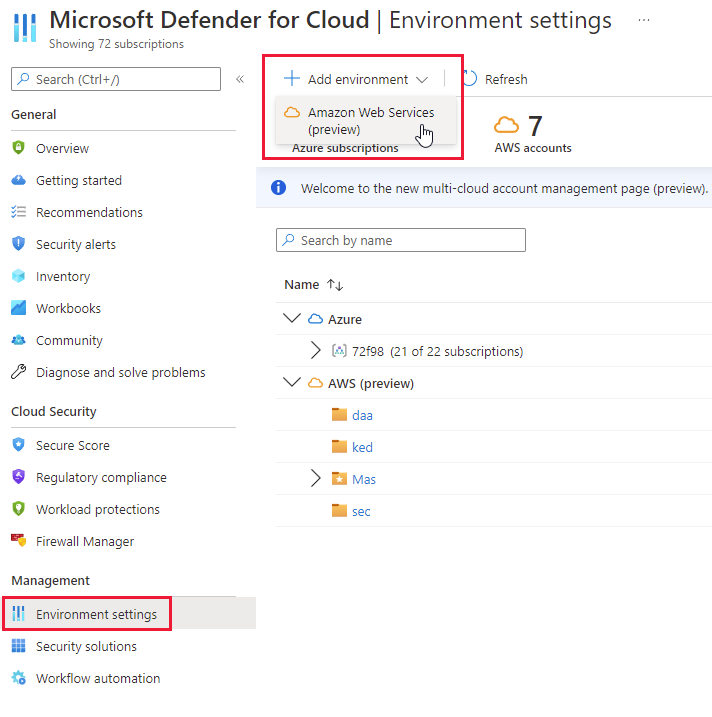

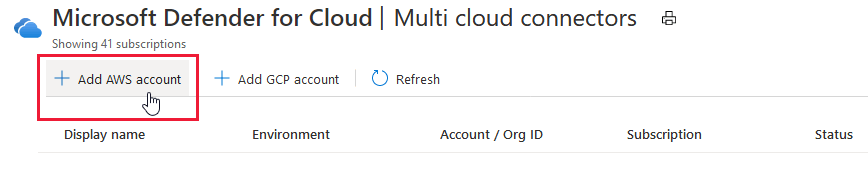

Onboarding semplificato degli account multicloud con impostazioni avanzate

26 giugno 2023

Defender per il cloud ha migliorato l'esperienza di onboarding per includere una nuova interfaccia utente semplificata e istruzioni oltre alle nuove funzionalità che consentono di eseguire l'onboarding degli ambienti AWS e GCP, fornendo al tempo stesso l'accesso alle funzionalità avanzate di onboarding.

Per le organizzazioni che hanno adottato Hashicorp Terraform per l'automazione, Defender per il cloud ora include la possibilità di usare Terraform come metodo di distribuzione insieme a AWS CloudFormation o GCP Cloud Shell. È ora possibile personalizzare i nomi dei ruoli necessari durante la creazione dell'integrazione. È anche possibile selezionare tra:

Accesso predefinito: consente Defender per il cloud di analizzare le risorse e includere automaticamente funzionalità future.

Accesso con privilegi minimi : concede Defender per il cloud l'accesso solo alle autorizzazioni correnti necessarie per i piani selezionati.

Se si selezionano le autorizzazioni con privilegi minimi, si riceveranno notifiche solo per i nuovi ruoli e le autorizzazioni necessari per ottenere la funzionalità completa sull'integrità del connettore.

Defender per il cloud consente di distinguere tra gli account cloud in base ai nomi nativi dei fornitori di servizi cloud. Ad esempio, alias dell'account AWS e nomi di progetto GCP.

Supporto dell'endpoint privato per l'analisi di malware in Defender per Archiviazione

25 giugno 2023

Il supporto dell'endpoint privato è ora disponibile come parte dell'anteprima pubblica di Analisi malware in Defender per Archiviazione. Questa funzionalità consente di abilitare l'analisi malware sugli account di archiviazione che usano endpoint privati. Non sono necessarie altre configurazioni.

L'analisi malware (anteprima) in Defender per Archiviazione consente di proteggere gli account di archiviazione da contenuti dannosi eseguendo un'analisi completa del malware sui contenuti caricati quasi in tempo reale, usando Antivirus Microsoft Defender funzionalità. È progettato per soddisfare i requisiti di sicurezza e conformità per la gestione dei contenuti non attendibili. Si tratta di una soluzione SaaS senza agente che consente una configurazione semplice su larga scala, con zero manutenzione e supporta l'automazione della risposta su larga scala.

Gli endpoint privati forniscono connettività sicura ai servizi di Archiviazione di Azure, eliminando in modo efficace l'esposizione a Internet pubblico e sono considerati una procedura consigliata per la sicurezza.

Per gli account di archiviazione con endpoint privati in cui è già abilitata l'analisi malware, è necessario disabilitare e abilitare il piano con Analisi malware per il funzionamento.

Altre informazioni sull'uso di endpoint privati in Defender per Archiviazione e su come proteggere ulteriormente i servizi di archiviazione.

Raccomandazione rilasciata per l'anteprima: l'esecuzione di immagini del contenitore deve avere risultati della vulnerabilità risolti (basati su Gestione delle vulnerabilità di Microsoft Defender)

21 giugno 2023

Per l'anteprima viene rilasciata una nuova raccomandazione del contenitore in Defender CSPM con tecnologia MDVM:

| Suggerimento | Descrizione | Chiave di valutazione |

|---|---|---|

| L'esecuzione di immagini del contenitore deve avere i risultati della vulnerabilità risolti (basati su Gestione delle vulnerabilità di Microsoft Defender)(Anteprima) | La valutazione della vulnerabilità dell'immagine del contenitore analizza il registro per individuare vulnerabilità comunemente note (CVE) e fornisce un report dettagliato sulle vulnerabilità per ogni immagine. Questa raccomandazione offre visibilità sulle immagini vulnerabili attualmente in esecuzione nei cluster Kubernetes. La correzione delle vulnerabilità nelle immagini del contenitore attualmente in esecuzione è fondamentale per migliorare il comportamento di sicurezza, riducendo significativamente la superficie di attacco per i carichi di lavoro in contenitori. | c609cf0f-71ab-41e9-a3c6-9a1f7fe1b8d5 |

Questa nuova raccomandazione sostituisce la raccomandazione corrente con lo stesso nome, basata su Qualys, solo in Defender CSPM (sostituendo la chiave di valutazione 41503391-efa5-47ee-9282-4eff6131462c).

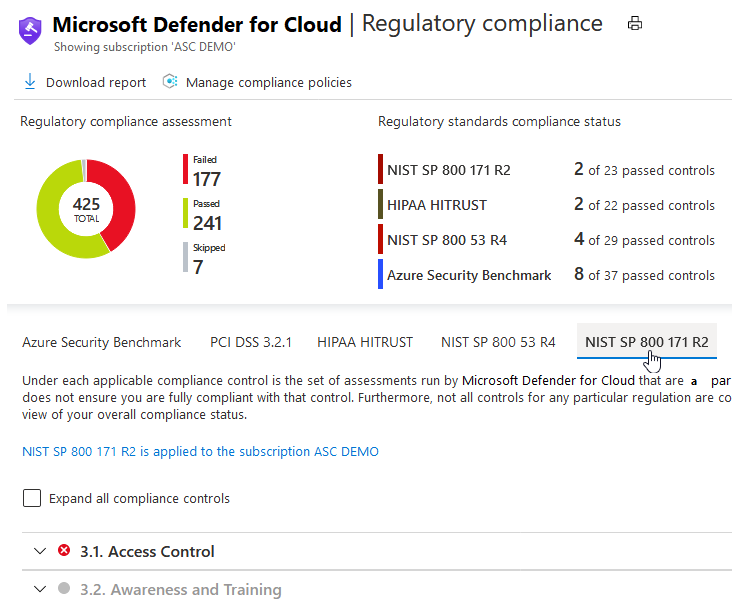

Gli aggiornamenti dei controlli sono stati apportati agli standard NIST 800-53 in conformità alle normative

15 giugno 2023

Gli standard NIST 800-53 (R4 e R5) sono stati recentemente aggiornati con modifiche al controllo nella conformità alle normative Microsoft Defender per il cloud. I controlli gestiti da Microsoft sono stati rimossi dallo standard e le informazioni sull'implementazione della responsabilità Microsoft (come parte del modello di responsabilità condivisa cloud) sono ora disponibili solo nel riquadro dei dettagli del controllo in Azioni Microsoft.

Questi controlli sono stati calcolati in precedenza come controlli passati, pertanto è possibile che si verifichi un calo significativo nel punteggio di conformità per gli standard NIST tra aprile 2023 e maggio 2023.

Per altre informazioni sui controlli di conformità, vedere Esercitazione: Controlli di conformità alle normative - Microsoft Defender per il cloud.

La pianificazione della migrazione cloud con un caso aziendale di Azure Migrate include ora Defender per il cloud

11 giugno 2023

È ora possibile individuare potenziali risparmi sui costi in termini di sicurezza applicando Defender per il cloud nel contesto di un caso aziendale di Azure Migrate.

La configurazione rapida per le valutazioni delle vulnerabilità in Defender per SQL è ora disponibile a livello generale

7 giugno 2023

La configurazione rapida per le valutazioni delle vulnerabilità in Defender per SQL è ora disponibile a livello generale. La configurazione rapida offre un'esperienza di onboarding semplificata per le valutazioni delle vulnerabilità di SQL usando una configurazione con un clic (o una chiamata API). Non sono necessarie impostazioni o dipendenze aggiuntive per gli account di archiviazione gestiti.

Per altre informazioni sulla configurazione rapida, vedere questo blog .

È possibile apprendere le differenze tra la configurazione rapida e quella classica.

Altri ambiti aggiunti ai Connessione ors di Azure DevOps esistenti

6 giugno 2023

Defender per DevOps ha aggiunto gli ambiti aggiuntivi seguenti all'applicazione Azure DevOps (ADO):

Gestione avanzata della sicurezza:

vso.advsec_manage. Ciò è necessario per consentire l'abilitazione, la disabilitazione e la gestione di GitHub Advanced Security per ADO.Mapping dei contenitori:

vso.extension_manage,vso.gallery_manager; Ciò è necessario per consentire di condividere l'estensione decorator con l'organizzazione ADO.

Solo i nuovi clienti di Defender per DevOps che tentano di eseguire l'onboarding delle risorse ADO per Microsoft Defender per il cloud sono interessati da questa modifica.

L'onboarding diretto (senza Azure Arc) in Defender per server è ora disponibile a livello generale

5 giugno 2023

In precedenza, Azure Arc era necessario per eseguire l'onboarding di server non Azure in Defender per server. Tuttavia, con la versione più recente è anche possibile eseguire l'onboarding dei server locali in Defender per server usando solo l'agente Microsoft Defender per endpoint.

Questo nuovo metodo semplifica il processo di onboarding per i clienti incentrati sulla protezione degli endpoint di base e consente di sfruttare la fatturazione basata sul consumo di Defender per server per asset cloud e non cloud. L'opzione di onboarding diretto tramite Defender per endpoint è ora disponibile, con la fatturazione per i computer di cui è stato eseguito l'onboarding a partire dal 1° luglio.

Per altre informazioni, vedere Connessione i computer non Azure da Microsoft Defender per il cloud con Defender per endpoint.

Sostituzione dell'individuazione basata su agenti con l'individuazione senza agente per le funzionalità dei contenitori in Defender CSPM

4 giugno 2023

Con le funzionalità Di comportamento dei contenitori senza agente disponibili in Defender CSPM, le funzionalità di individuazione basate su agente vengono ora ritirate. Se attualmente si usano le funzionalità dei contenitori in Defender CSPM, assicurarsi che le estensioni pertinenti siano abilitate per continuare a ricevere il valore correlato al contenitore delle nuove funzionalità senza agente, ad esempio percorsi di attacco correlati ai contenitori , informazioni dettagliate e inventario. Possono essere necessarie fino a 24 ore per vedere gli effetti dell'abilitazione delle estensioni.

Altre informazioni sul comportamento del contenitore senza agente.

Maggio 2023

Aggiornamenti in può includere:

- Nuovo avviso in Defender per Key Vault

- L'analisi senza agente supporta ora dischi crittografati in AWS

- Convenzioni di denominazione delle regole JIT (JUST-In-Time) modificate in Defender per il cloud

- Eseguire l'onboarding delle aree AWS selezionate

- Modifiche multiple alle raccomandazioni relative all'identità

- Deprecazione degli standard legacy nel dashboard di conformità

- Due raccomandazioni di Defender per DevOps includono ora i risultati dell'analisi di Azure DevOps

- Nuova impostazione predefinita per la soluzione di valutazione della vulnerabilità di Defender per server

- Scaricare un report CSV dei risultati delle query di Cloud Security Explorer (anteprima)

- Versione dei contenitori Valutazione della vulnerabilità basata su Gestione delle vulnerabilità di Microsoft Defender (MDVM) in Defender CSPM

- Ridenominazione delle raccomandazioni dei contenitori basate su Qualys

- Aggiornamento dell'applicazione GitHub defender per DevOps

- Le annotazioni della richiesta pull di Defender per DevOps nei repository di Azure DevOps ora includono infrastruttura come configurazioni errate del codice

Nuovo avviso in Defender per Key Vault

| Avviso (tipo di avviso) | Descrizione | Tattiche MITRE | Gravità |

|---|---|---|---|

| Accesso insolito all'insieme di credenziali delle chiavi da un indirizzo IP sospetto (non Microsoft o esterno) (KV_UnusualAccessSuspiciousIP) |

Un utente o un'entità servizio ha tentato l'accesso anomalo agli insiemi di credenziali delle chiavi da un indirizzo IP non Microsoft nelle ultime 24 ore. Questo modello di accesso anomalo potrebbe essere un'attività legittima. Potrebbe essere un'indicazione di un possibile tentativo di ottenere l'accesso all'insieme di credenziali delle chiavi e dei segreti contenuti all'interno di esso. È consigliabile eseguire ulteriori indagini. | Accesso tramite credenziali | Medio |

Per tutti gli avvisi disponibili, vedere Avvisi per Azure Key Vault.

L'analisi senza agente supporta ora dischi crittografati in AWS

L'analisi senza agente per le macchine virtuali supporta ora l'elaborazione di istanze con dischi crittografati in AWS, usando cmk e PMK.

Questo supporto esteso aumenta la copertura e la visibilità sul cloud senza influire sui carichi di lavoro in esecuzione. Il supporto per i dischi crittografati mantiene lo stesso metodo di impatto zero sulle istanze in esecuzione.

- Per i nuovi clienti che abilitano l'analisi senza agente in AWS, la copertura dei dischi crittografati è incorporata e supportata per impostazione predefinita.

- Per i clienti esistenti che hanno già un connettore AWS con analisi senza agente abilitato, è necessario riapplicare lo stack CloudFormation agli account AWS di cui è stato eseguito l'onboarding per aggiornare e aggiungere le nuove autorizzazioni necessarie per elaborare i dischi crittografati. Il modello CloudFormation aggiornato include nuove assegnazioni che consentono Defender per il cloud di elaborare i dischi crittografati.

Altre informazioni sulle autorizzazioni usate per analizzare le istanze di AWS.

Per riapplicare lo stack CloudFormation:

- Passare a Defender per il cloud impostazioni dell'ambiente e aprire il connettore AWS.

- Passare alla scheda Configura accesso .

- Selezionare Fare clic per scaricare il modello CloudFormation.

- Passare all'ambiente AWS e applicare il modello aggiornato.

Altre informazioni sull'analisi senza agente e sull'abilitazione dell'analisi senza agente in AWS.

Convenzioni di denominazione delle regole JIT (JUST-In-Time) modificate in Defender per il cloud

Sono state modificate le regole JIT (Just-In-Time) per allinearsi al marchio Microsoft Defender per il cloud. Sono state modificate le convenzioni di denominazione per le regole Firewall di Azure e NSG (Gruppo di sicurezza di rete).

Le modifiche sono elencate di seguito:

| Descrizione | Nome precedente | Nuovo nome |

|---|---|---|

| Nomi di regole JIT (consenti e nega) nel gruppo di sicurezza di rete (gruppo di sicurezza di rete) | SecurityCenter-JITRule | MicrosoftDefenderForCloud-JITRule |

| Descrizioni delle regole JIT nel gruppo di sicurezza di rete | Regola di accesso alla rete JIT del Centro sicurezza di Azure | Regola di accesso alla rete JIT MDC |

| Nomi di raccolta regole del firewall JIT | ASC-JIT | MDC-JIT |

| Nomi delle regole del firewall JIT | ASC-JIT | MDC-JIT |

Informazioni su come proteggere le porte di gestione con l'accesso JUST-In-Time.

Eseguire l'onboarding delle aree AWS selezionate

Per gestire i costi e le esigenze di conformità di AWS CloudTrail, è ora possibile selezionare le aree AWS da analizzare quando si aggiunge o si modifica un connettore cloud. È ora possibile analizzare aree AWS specifiche o tutte le aree disponibili (impostazione predefinita), quando si esegue l'onboarding degli account AWS per Defender per il cloud. Per altre informazioni, vedere Connessione l'account AWS per Microsoft Defender per il cloud.

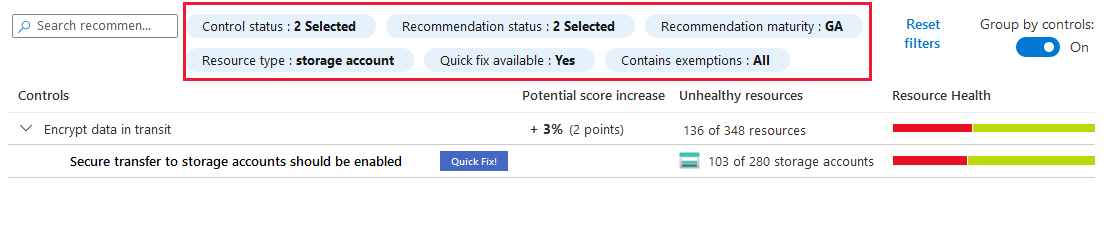

Modifiche multiple alle raccomandazioni relative all'identità

Le raccomandazioni seguenti vengono ora rilasciate come disponibilità generale (GA) e sostituiscono le raccomandazioni V1 ora deprecate.

Versione disponibile a livello generale delle raccomandazioni sulle identità V2

La versione V2 delle raccomandazioni per l'identità introduce i miglioramenti seguenti:

- L'ambito dell'analisi è stato esteso per includere tutte le risorse di Azure, non solo le sottoscrizioni. In questo modo gli amministratori della sicurezza possono visualizzare le assegnazioni di ruolo per ogni account.

- È ora possibile esentare account specifici dalla valutazione. Gli account come break glass o account di servizio possono essere esclusi dagli amministratori della sicurezza.

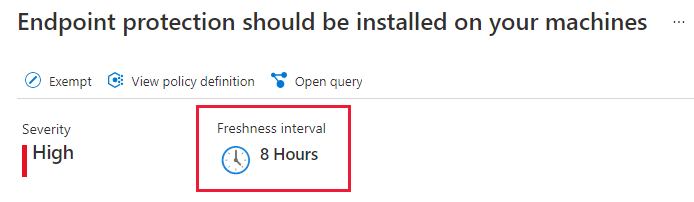

- La frequenza di analisi è stata aumentata da 24 ore a 12 ore, assicurando così che le raccomandazioni sull'identità siano più aggiornate e accurate.

Le raccomandazioni sulla sicurezza seguenti sono disponibili in disponibilità generale e sostituiscono le raccomandazioni V1:

| Elemento consigliato | Chiave di valutazione |

|---|---|

| Gli account con autorizzazioni di proprietario per le risorse di Azure devono essere abilitati per L'autenticazione a più fattori | 6240402e-f77c-46fa-9060-a7ce53997754 |

| Gli account con autorizzazioni di scrittura per le risorse di Azure devono essere abilitati per MFA | c0cb17b2-0607-48a7-b0e0-903ed22de39b |

| Gli account con autorizzazioni di lettura per le risorse di Azure devono essere abilitati per L'autenticazione a più fattori | dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c |

| Gli account guest con autorizzazioni di proprietario per le risorse di Azure devono essere rimossi | 20606e75-05c4-48c0-9d97-add6daa2109a |

| Gli account guest con autorizzazioni di scrittura per le risorse di Azure devono essere rimossi | 0354476c-a12a-4fcc-a79d-f0ab7ffffdbb |

| Gli account guest con autorizzazioni di lettura per le risorse di Azure devono essere rimossi | fde1c0c9-0fd2-4ecc-87b5-98956cbc1095 |

| Gli account bloccati con autorizzazioni di proprietario per le risorse di Azure devono essere rimossi | 050ac097-3dda-4d24-ab6d-82568e7a50cf |

| Gli account bloccati con autorizzazioni di lettura e scrittura per le risorse di Azure devono essere rimossi | 1ff0b4c9-ed56-4de6-be9c-d7ab39645926 |

Deprecazione delle raccomandazioni sulle identità V1

Le raccomandazioni di sicurezza seguenti sono ora deprecate:

| Elemento consigliato | Chiave di valutazione |

|---|---|

| L'autenticazione a più fattori deve essere abilitata per gli account con autorizzazioni di proprietario per le sottoscrizioni | 94290b00-4d0c-d7b4-7cea-064a9554e681 |

| L'autenticazione a più fattori deve essere abilitata per gli account con autorizzazioni di scrittura per le sottoscrizioni | 57e98606-6b1e-6193-0e3d-fe621387c16b |

| L'autenticazione a più fattori deve essere abilitata per gli account con autorizzazioni di lettura per le sottoscrizioni | 151e82c5-5341-a74b-1eb0-bc38d2c84bb5 |

| Gli account esterni con autorizzazioni di proprietario devono essere rimossi dalle sottoscrizioni | c3b6ae71-f1f0-31b4-e6c1-d5951285d03d |

| Gli account esterni con autorizzazioni di scrittura devono essere rimossi dalle sottoscrizioni | 04e7147b-0deb-9796-2e5c-0336343ceb3d |

| Gli account esterni con autorizzazioni di lettura devono essere rimossi dalle sottoscrizioni | a8c6a4ad-d51e-88fe-2979-d3ee3c864f8b |

| Gli account deprecati con autorizzazioni di proprietario devono essere rimossi dalle sottoscrizioni | e52064aa-6853-e252-a11e-dffc675689c2 |

| Gli account deprecati devono essere rimossi dalle sottoscrizioni | 00c6d40b-e990-6acf-d4f3-471e747a27c4 |

È consigliabile aggiornare gli script, i flussi di lavoro e le regole di governance personalizzati in modo che corrispondano alle raccomandazioni V2.

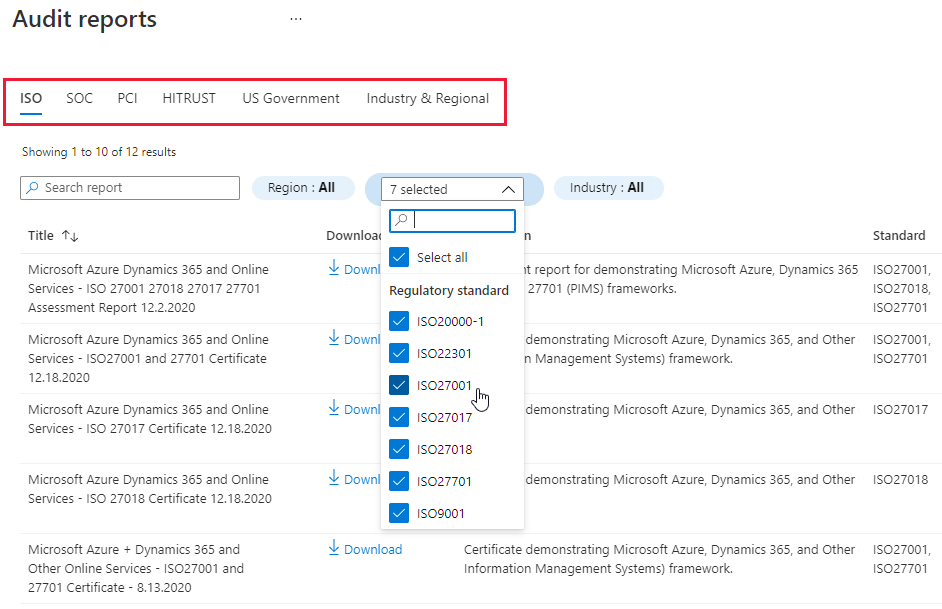

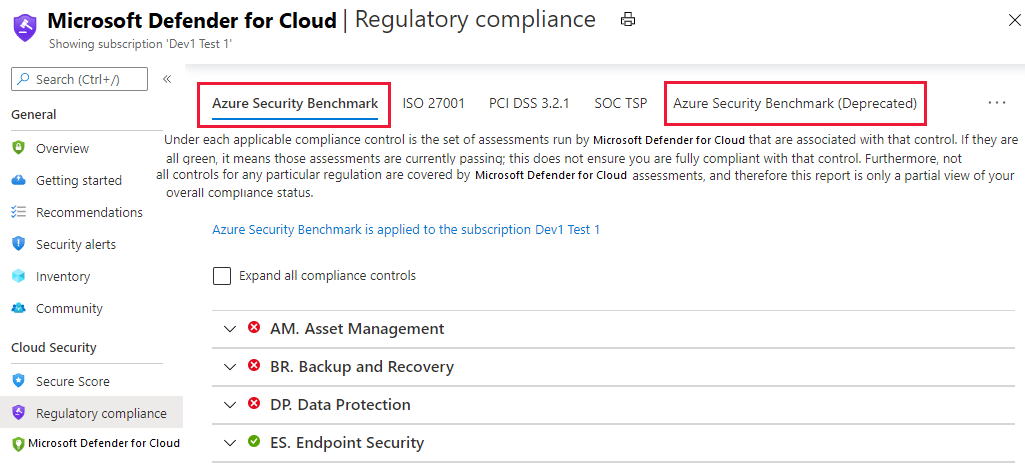

Deprecazione degli standard legacy nel dashboard di conformità

I TSP PCI DSS v3.2.1 legacy e PCI DSS sono stati completamente deprecati nel dashboard di conformità Defender per il cloud e sostituiti dall'iniziativa SOC 2 Type 2 e dagli standard di conformità basati sull'iniziativa PCI DSS v4. È stato completamente deprecato il supporto dello standard/iniziativa PCI DSS in Microsoft Azure gestito da 21Vianet.

Informazioni su come personalizzare il set di standard nel dashboard di conformità alle normative.

Due raccomandazioni di Defender per DevOps includono ora i risultati dell'analisi di Azure DevOps

Defender per DevOps Code e IaC ha ampliato la copertura delle raccomandazioni in Microsoft Defender per il cloud per includere i risultati della sicurezza di Azure DevOps per le due raccomandazioni seguenti:

Code repositories should have code scanning findings resolvedCode repositories should have infrastructure as code scanning findings resolved

In precedenza, la copertura per l'analisi della sicurezza di Azure DevOps includeva solo la raccomandazione relativa ai segreti.

Altre informazioni su Defender per DevOps.

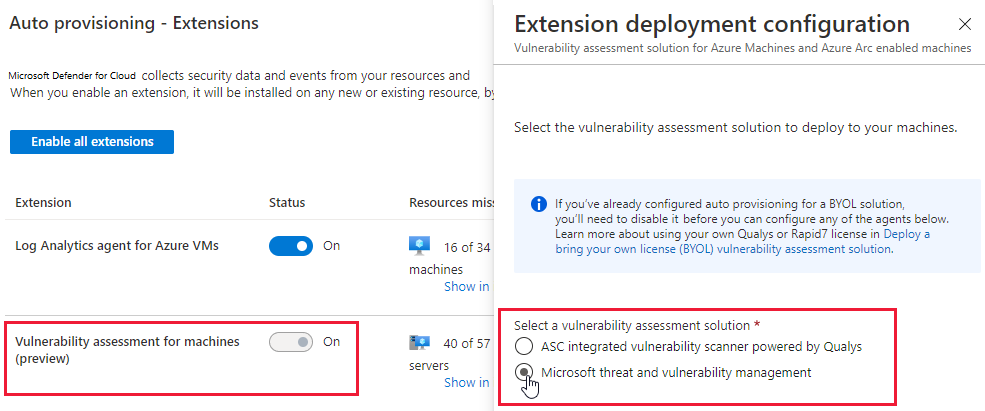

Nuova impostazione predefinita per la soluzione di valutazione della vulnerabilità di Defender per server

Le soluzioni di valutazione della vulnerabilità (VA) sono essenziali per proteggere i computer da attacchi informatici e violazioni dei dati.

Gestione delle vulnerabilità di Microsoft Defender (MDVM) è ora abilitata come soluzione predefinita predefinita per tutte le sottoscrizioni protette da Defender per server che non dispongono già di una soluzione va selezionata.

Se in una sottoscrizione è abilitata una soluzione di valutazione delle istanze virtuali, non vengono apportate modifiche e MDVM non verrà abilitato per impostazione predefinita nelle macchine virtuali rimanenti in tale sottoscrizione. È possibile scegliere di abilitare una soluzione di valutazione delle istanze virtuali rimanenti nelle sottoscrizioni.

Informazioni su come trovare le vulnerabilità e raccogliere l'inventario software con l'analisi senza agente (anteprima).

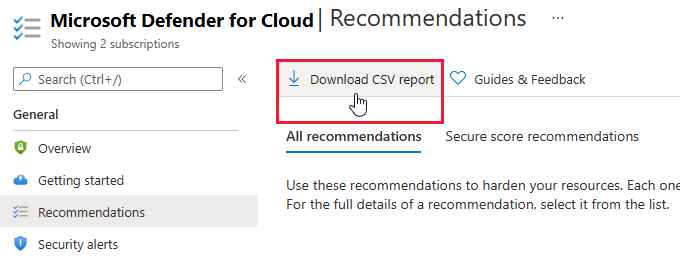

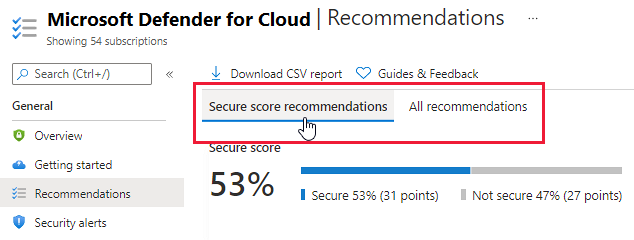

Scaricare un report CSV dei risultati delle query di Cloud Security Explorer (anteprima)

Defender per il cloud ha aggiunto la possibilità di scaricare un report CSV dei risultati delle query di Cloud Security Explorer.

Dopo aver eseguito una ricerca di una query, è possibile selezionare il pulsante Scarica report CSV (anteprima) dalla pagina Cloud Security Explorer in Defender per il cloud.

Informazioni su come creare query con Cloud Security Explorer

Versione dei contenitori Valutazione della vulnerabilità basata su Gestione delle vulnerabilità di Microsoft Defender (MDVM) in Defender CSPM

È in corso l'annuncio del rilascio di Valutazione della vulnerabilità per le immagini Linux nei registri contenitori di Azure basati su Gestione delle vulnerabilità di Microsoft Defender (MDVM) in Defender CSPM. Questa versione include l'analisi giornaliera delle immagini. I risultati usati in Esplora sicurezza e i percorsi di attacco si basano su MDVM Vulnerability Assessment anziché sullo scanner Qualys.

La raccomandazione Container registry images should have vulnerability findings resolved esistente viene sostituita da una nuova raccomandazione basata su MDVM:

| Suggerimento | Descrizione | Chiave di valutazione |

|---|---|---|

| Le immagini del registro contenitori devono avere i risultati della vulnerabilità risolti (basati su Gestione delle vulnerabilità di Microsoft Defender) | La valutazione della vulnerabilità dell'immagine del contenitore analizza il registro per individuare vulnerabilità comunemente note (CVE) e fornisce un report dettagliato sulle vulnerabilità per ogni immagine. Questa raccomandazione offre visibilità sulle immagini vulnerabili attualmente in esecuzione nei cluster Kubernetes. La correzione delle vulnerabilità nelle immagini del contenitore attualmente in esecuzione è fondamentale per migliorare il comportamento di sicurezza, riducendo significativamente la superficie di attacco per i carichi di lavoro in contenitori. | dbd0cb49-b563-45e7-9724-889e799fa648 viene sostituito da c0b7cfc6-3172-465a-b378-53c7ff2cc0d5 |

Altre informazioni sul comportamento dei contenitori senza agente in Defender CSPM.

Altre informazioni su Gestione delle vulnerabilità di Microsoft Defender (MDVM).

Ridenominazione delle raccomandazioni dei contenitori basate su Qualys

Le raccomandazioni sui contenitori correnti in Defender per contenitori verranno rinominate nel modo seguente:

| Suggerimento | Descrizione | Chiave di valutazione |

|---|---|---|

| Le immagini del registro contenitori devono avere i risultati della vulnerabilità risolti (basati su Qualys) | La valutazione delle vulnerabilità delle immagini del contenitore analizza il registro alla ricerca di vulnerabilità di sicurezza ed espone risultati dettagliati per ogni immagine. La risoluzione delle vulnerabilità può migliorare significativamente il comportamento di sicurezza dei contenitori e proteggerli dagli attacchi. | dbd0cb49-b563-45e7-9724-889e799fa648 |

| L'esecuzione di immagini del contenitore deve avere i risultati della vulnerabilità risolti (basati su Qualys) | La valutazione della vulnerabilità dell'immagine del contenitore analizza le immagini del contenitore in esecuzione nei cluster Kubernetes per individuare le vulnerabilità di sicurezza ed espone risultati dettagliati per ogni immagine. La risoluzione delle vulnerabilità può migliorare significativamente il comportamento di sicurezza dei contenitori e proteggerli dagli attacchi. | 41503391-efa5-47ee-9282-4eff6131462c |

Aggiornamento dell'applicazione GitHub defender per DevOps

Microsoft Defender per DevOps apporta costantemente modifiche e aggiornamenti che richiedono ai clienti di Defender per DevOps che hanno eseguito l'onboarding degli ambienti GitHub in Defender per il cloud per fornire le autorizzazioni nell'ambito dell'applicazione distribuita nell'organizzazione GitHub. Queste autorizzazioni sono necessarie per garantire che tutte le funzionalità di sicurezza di Defender per DevOps funzionino normalmente e senza problemi.

È consigliabile aggiornare le autorizzazioni il prima possibile per garantire l'accesso continuo a tutte le funzionalità disponibili di Defender per DevOps.

Le autorizzazioni possono essere concesse in due modi diversi:

Nell'organizzazione selezionare GitHub Apps (App GitHub). Individuare L'organizzazione e selezionare Rivedi richiesta.

Si riceverà un messaggio di posta elettronica automatizzato dal supporto GitHub. Nel messaggio di posta elettronica selezionare Rivedi richiesta di autorizzazione per accettare o rifiutare questa modifica.

Dopo aver seguito una di queste opzioni, si passerà alla schermata di revisione in cui è necessario esaminare la richiesta. Selezionare Accetta nuove autorizzazioni per approvare la richiesta.

Se è necessaria un'assistenza per l'aggiornamento delle autorizzazioni, è possibile creare una richiesta di supporto tecnico di Azure.

È anche possibile ottenere altre informazioni su Defender per DevOps. Se in una sottoscrizione è abilitata una soluzione di valutazione delle istanze virtuali, non vengono apportate modifiche e MDVM non verrà abilitato per impostazione predefinita nelle macchine virtuali rimanenti in tale sottoscrizione. È possibile scegliere di abilitare una soluzione di valutazione delle istanze virtuali rimanenti nelle sottoscrizioni.

Informazioni su come trovare le vulnerabilità e raccogliere l'inventario software con l'analisi senza agente (anteprima).

Le annotazioni della richiesta pull di Defender per DevOps nei repository di Azure DevOps ora includono infrastruttura come configurazioni errate del codice

Defender per DevOps ha ampliato la copertura delle annotazioni pull request (PR) in Azure DevOps per includere errori di configurazione dell'infrastruttura come codice (IaC) rilevati nei modelli di Azure Resource Manager e Bicep.

Gli sviluppatori possono ora visualizzare le annotazioni per errori di configurazione IaC direttamente nelle richieste pull. Gli sviluppatori possono anche correggere i problemi di sicurezza critici prima del provisioning dell'infrastruttura nei carichi di lavoro cloud. Per semplificare la correzione, gli sviluppatori vengono forniti con un livello di gravità, una descrizione errata della configurazione e istruzioni di correzione all'interno di ogni annotazione.

In precedenza, la copertura per le annotazioni pr di Defender per DevOps in Azure DevOps includeva solo segreti.

Altre informazioni sulle annotazioni di Defender per DevOps e richiesta pull.

Aprile 2023

Gli aggiornamenti del mese di aprile includono quanto segue:

- Comportamento del contenitore senza agente in Defender CSPM (anteprima)

- Nuova raccomandazione di Crittografia dischi unificata in anteprima

- Le modifiche apportate ai computer consigliati devono essere configurate in modo sicuro

- Deprecazione dei criteri di monitoraggio del linguaggio di servizio app

- Nuovo avviso in Defender per Resource Manager

- Sono stati deprecati tre avvisi nel piano defender per Resource Manager

- Gli avvisi di esportazione automatica nell'area di lavoro Log Analytics sono stati deprecati

- Deprecazione e miglioramento degli avvisi selezionati per i server Windows e Linux

- Nuove raccomandazioni relative all'autenticazione di Azure Active Directory per Azure Data Services

- Due raccomandazioni relative agli aggiornamenti mancanti del sistema operativo sono stati rilasciati a livello generale

- Defender per LE API (anteprima)

Comportamento del contenitore senza agente in Defender CSPM (anteprima)

Le nuove funzionalità di Postura contenitore senza agente (anteprima) sono disponibili come parte del piano Defender CSPM (Cloud Security Posture Management).

Il comportamento del contenitore senza agente consente ai team di sicurezza di identificare i rischi per la sicurezza nei contenitori e nelle aree di autenticazione kubernetes. Un approccio senza agente consente ai team di sicurezza di ottenere visibilità sui registri Kubernetes e contenitori in SDLC e runtime, rimuovendo l'attrito e il footprint dai carichi di lavoro.

Il comportamento del contenitore senza agente offre valutazioni delle vulnerabilità dei contenitori che, combinate con l'analisi del percorso di attacco, consentono ai team di sicurezza di assegnare priorità e ingrandire specifiche vulnerabilità dei contenitori. È anche possibile usare Cloud Security Explorer per individuare i rischi e cercare informazioni dettagliate sul comportamento dei contenitori, ad esempio l'individuazione di applicazioni che eseguono immagini vulnerabili o esposte a Internet.

Per altre informazioni, vedere Comportamento contenitore senza agente (anteprima).

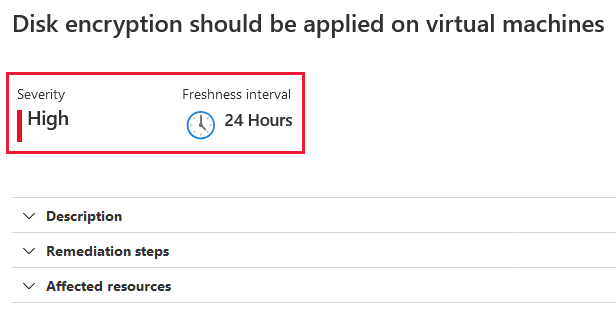

Raccomandazione di Crittografia dischi unificata (anteprima)

È stata introdotta una raccomandazione unificata per la crittografia dei dischi nell'anteprima Windows virtual machines should enable Azure Disk Encryption or EncryptionAtHost pubblica e Linux virtual machines should enable Azure Disk Encryption or EncryptionAtHost.

Queste raccomandazioni sostituiscono Virtual machines should encrypt temp disks, caches, and data flows between Compute and Storage resources, che ha rilevato Crittografia dischi di Azure e il criterio Virtual machines and virtual machine scale sets should have encryption at host enabled, che ha rilevato EncryptionAtHost. ADE e EncryptionAtHost forniscono una crittografia paragonabile alla copertura dei dati inattivi ed è consigliabile abilitare una di esse in ogni macchina virtuale. Le nuove raccomandazioni rilevano se ADE o EncryptionAtHost sono abilitati e avvisano solo se nessuno dei due elementi è abilitato. Viene anche visualizzato un avviso se AdE è abilitato in alcuni dischi, ma non tutti i dischi di una macchina virtuale (questa condizione non è applicabile a EncryptionAtHost).

Le nuove raccomandazioni richiedono la configurazione del computer di gestione automatica di Azure.

Queste raccomandazioni sono basate sui criteri seguenti:

- (Anteprima) Le macchine virtuali Windows devono abilitare Crittografia dischi di Azure o EncryptionAtHost

- (Anteprima) Le macchine virtuali Linux devono abilitare Crittografia dischi di Azure o EncryptionAtHost

Altre informazioni su ADE e EncryptionAtHost e su come abilitare una di esse.

Le modifiche apportate ai computer consigliati devono essere configurate in modo sicuro

La raccomandazione Machines should be configured securely è stata aggiornata. L'aggiornamento migliora le prestazioni e la stabilità della raccomandazione e ne allinea l'esperienza con il comportamento generico delle raccomandazioni di Defender per il cloud.

Nell'ambito di questo aggiornamento, l'ID della raccomandazione è stato modificato da 181ac480-f7c4-544b-9865-11b8ffe87f47 a c476dc48-8110-4139-91af-c8d940896b98.

Non è necessaria alcuna azione sul lato cliente e non è previsto alcun effetto sul punteggio di sicurezza.

Deprecazione dei criteri di monitoraggio del linguaggio di servizio app

I seguenti servizio app criteri di monitoraggio del linguaggio sono stati deprecati a causa della loro capacità di generare falsi negativi e perché non offrono una maggiore sicurezza. È sempre necessario assicurarsi di usare una versione del linguaggio senza vulnerabilità note.

| Nome del criterio | ID criterio |

|---|---|

| servizio app app che usano Java devono usare la versione più recente di Java | 496223c3-ad65-4ecd-878a-bae78737e9ed |

| servizio app app che usano Python devono usare la versione più recente di Python | 7008174a-fd10-4ef0-817e-fc820a951d73 |

| Le app per le funzioni che usano Java devono usare la versione più recente di Java | 9d0b6ea4-93e2-4578-bf2f-6bb17d22b4bc |

| Le app per le funzioni che usano Python devono usare la versione più recente di Python | 7238174a-fd10-4ef0-817e-fc820a951d73 |

| servizio app app che usano PHP devono usare la versione più recente di PHP | 7261b898-8a84-4db8-9e04-18527132abb3 |

I clienti possono usare criteri predefiniti alternativi per monitorare qualsiasi versione della lingua specificata per le servizio app.

Questi criteri non sono più disponibili nelle raccomandazioni predefinite di Defender per il cloud. È possibile aggiungerli come raccomandazioni personalizzate per monitorarle Defender per il cloud.

Nuovo avviso in Defender per Resource Manager

Defender per Resource Manager ha il nuovo avviso seguente:

| Avviso (tipo di avviso) | Descrizione | Tattiche MITRE | Gravità |

|---|---|---|---|

| ANTEPRIMA - Rilevata creazione sospetta di risorse di calcolo (ARM_SuspiciousComputeCreation) |

Microsoft Defender per Resource Manager ha identificato una creazione sospetta di risorse di calcolo nella sottoscrizione usando Macchine virtuali/set di scalabilità di Azure. Le operazioni identificate sono progettate per consentire agli amministratori di gestire in modo efficiente i propri ambienti distribuendo nuove risorse quando necessario. Anche se questa attività potrebbe essere legittima, un attore di minacce potrebbe utilizzare tali operazioni per eseguire il crypto mining. L'attività viene considerata sospetta perché la scalabilità delle risorse di calcolo è superiore a quella osservata in precedenza nella sottoscrizione. Ciò può indicare che l'entità è compromessa e viene usata con finalità dannose. |

Impatto | Medio |

È possibile visualizzare un elenco di tutti gli avvisi disponibili per Resource Manager.

Sono stati deprecati tre avvisi nel piano defender per Resource Manager

I tre avvisi seguenti per il piano di Defender per Resource Manager sono stati deprecati:

Activity from a risky IP address (ARM.MCAS_ActivityFromAnonymousIPAddresses)Activity from infrequent country (ARM.MCAS_ActivityFromInfrequentCountry)Impossible travel activity (ARM.MCAS_ImpossibleTravelActivity)

In uno scenario in cui viene rilevata l'attività da un indirizzo IP sospetto, uno degli avvisi Azure Resource Manager operation from suspicious IP address del piano di Defender per Resource Manager seguenti o Azure Resource Manager operation from suspicious proxy IP address sarà presente.

Gli avvisi di esportazione automatica nell'area di lavoro Log Analytics sono stati deprecati

Gli avvisi di sicurezza di Defender per cloud vengono esportati automaticamente in un'area di lavoro Log Analytics predefinita a livello di risorsa. Ciò causa un comportamento indeterminato e pertanto questa funzionalità è deprecata.

È invece possibile esportare gli avvisi di sicurezza in un'area di lavoro Log Analytics dedicata con l'esportazione continua.

Se l'esportazione continua degli avvisi è già stata configurata in un'area di lavoro Log Analytics, non sono necessarie altre azioni.

Deprecazione e miglioramento degli avvisi selezionati per i server Windows e Linux

Il processo di miglioramento della qualità degli avvisi di sicurezza per Defender per server include la deprecazione di alcuni avvisi per i server Windows e Linux. Gli avvisi deprecati sono ora originati da e coperti dagli avvisi sulle minacce di Defender per endpoint.

Se l'integrazione di Defender per endpoint è già abilitata, non sono necessarie altre azioni. È possibile che si verifichi una diminuzione del volume degli avvisi nell'aprile 2023.

Se l'integrazione di Defender per endpoint non è abilitata in Defender per server, sarà necessario abilitare l'integrazione di Defender per endpoint per mantenere e migliorare la copertura degli avvisi.

Tutti i clienti di Defender per server hanno accesso completo all'integrazione di Defender per endpoint come parte del piano Defender per server.

Altre informazioni sulle opzioni di onboarding di Microsoft Defender per endpoint.

È anche possibile visualizzare l'elenco completo degli avvisi impostati per essere deprecati.

Leggere il blog Microsoft Defender per il cloud.

Nuove raccomandazioni relative all'autenticazione di Azure Active Directory per Azure Data Services

Sono state aggiunte quattro nuove raccomandazioni per l'autenticazione di Azure Active Directory per Azure Data Services.

| Nome raccomandazione | Descrizione raccomandazione | Criteri |

|---|---|---|

| Istanza gestita di SQL di Azure modalità di autenticazione deve essere solo Azure Active Directory | La disabilitazione dei metodi di autenticazione locale e la possibilità di consentire solo l'autenticazione di Azure Active Directory migliora la sicurezza assicurando che le Istanza gestita di SQL di Azure possano accedere esclusivamente alle identità di Azure Active Directory. | Istanza gestita di SQL di Azure deve avere l'autenticazione esclusiva di Azure Active Directory abilitata |

| La modalità di autenticazione dell'area di lavoro di Azure Synapse deve essere solo Azure Active Directory | Solo i metodi di autenticazione di Azure Active Directory migliorano la sicurezza assicurando che le aree di lavoro di Synapse richiedano esclusivamente identità di Azure AD per l'autenticazione. Altre informazioni. | Le aree di lavoro di Synapse devono usare solo le identità di Azure Active Directory per l'autenticazione |

| Database di Azure per MySQL deve disporre di un amministratore di Azure Active Directory di cui è stato effettuato il provisioning | Effettuare il provisioning di un amministratore di Azure AD per il Database di Azure per MySQL per abilitare l'autenticazione di Azure AD. L'autenticazione di Azure AD consente una gestione semplificata delle autorizzazioni e una gestione centralizzata delle identità di utenti di database e di altri servizi Microsoft | È necessario effettuare il provisioning di un amministratore di Azure Active Directory per i server MySQL |

| Database di Azure per PostgreSQL deve disporre di un amministratore di Azure Active Directory di cui è stato effettuato il provisioning | Effettuare il provisioning di un amministratore di Azure AD per il Database di Azure per PostgreSQL per abilitare l'autenticazione di Azure AD. L'autenticazione di Azure AD consente una gestione semplificata delle autorizzazioni e una gestione centralizzata delle identità di utenti di database e di altri servizi Microsoft | È necessario effettuare il provisioning di un amministratore di Azure Active Directory per i server PostgreSQL |

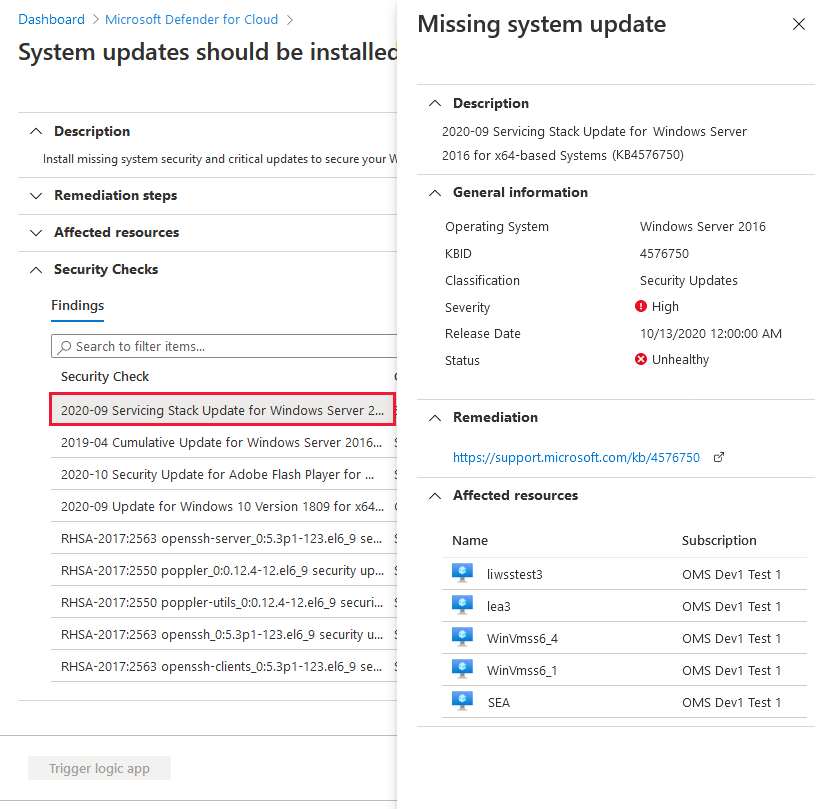

Due raccomandazioni relative agli aggiornamenti mancanti del sistema operativo sono stati rilasciati a livello generale

Le raccomandazioni System updates should be installed on your machines (powered by Azure Update Manager) e Machines should be configured to periodically check for missing system updates sono state rilasciate per la disponibilità generale.

Per usare la nuova raccomandazione, è necessario:

- Connessione computer non Azure ad Arc.

- Abilitare la proprietà di valutazione periodica. È possibile usare il pulsante Correggi.

nella nuova raccomandazione per

Machines should be configured to periodically check for missing system updatescorreggere la raccomandazione.

Dopo aver completato questi passaggi, è possibile rimuovere la raccomandazione System updates should be installed on your machinesprecedente disabilitandola dall'iniziativa predefinita di Defender per il cloud in Criteri di Azure.

Le due versioni delle raccomandazioni:

System updates should be installed on your machinesSystem updates should be installed on your machines (powered by Azure Update Manager)

saranno entrambi disponibili fino a quando l'agente di Log Analytics non sarà deprecato il 31 agosto 2024, ovvero quando verrà deprecata anche la versione precedente (System updates should be installed on your machines) della raccomandazione. Entrambe le raccomandazioni restituiscono gli stessi risultati e sono disponibili nello stesso controllo Apply system updates.

La nuova raccomandazione System updates should be installed on your machines (powered by Azure Update Manager) include un flusso di correzione disponibile tramite il pulsante Correzione, che può essere usato per correggere i risultati tramite Gestione aggiornamenti (anteprima). Questo processo di correzione è ancora in anteprima.

La nuova raccomandazione System updates should be installed on your machines (powered by Azure Update Manager) non dovrebbe influire sul punteggio di sicurezza, perché ha gli stessi risultati della raccomandazione System updates should be installed on your machinesprecedente.

La raccomandazione dei prerequisiti (Abilita la proprietà di valutazione periodica) ha un effetto negativo sul punteggio di sicurezza. È possibile correggere l'effetto negativo con il pulsante Correzione disponibile.

Defender per LE API (anteprima)

L'Defender per il cloud microsoft sta annunciando che le nuove API di Defender per sono disponibili in anteprima.

Defender per LE API offre protezione completa del ciclo di vita, rilevamento e copertura delle risposte per le API.

Defender per LE API consente di ottenere visibilità sulle API critiche per l'azienda. È possibile analizzare e migliorare il comportamento di sicurezza delle API, assegnare priorità alle correzioni delle vulnerabilità e rilevare rapidamente minacce attive in tempo reale.

Altre informazioni su Defender per le API.

Marzo 2023

Aggiornamenti nel mese di marzo includono:

- È disponibile un nuovo piano di Defender per Archiviazione, tra cui l'analisi di malware quasi in tempo reale e il rilevamento delle minacce ai dati sensibili

- Comportamento di sicurezza compatibile con i dati (anteprima)

- Esperienza migliorata per la gestione dei criteri di sicurezza di Azure predefiniti

- Defender CSPM (Cloud Security Posture Management) è ora disponibile a livello generale

- Opzione per creare raccomandazioni personalizzate e standard di sicurezza in Microsoft Defender per il cloud

- Microsoft Cloud Security Benchmark (MCSB) versione 1.0 è ora disponibile a livello generale

- Alcuni standard di conformità alle normative sono ora disponibili nei cloud per enti pubblici

- Nuova raccomandazione di anteprima per i server SQL di Azure

- Nuovo avviso in Defender per Key Vault

È disponibile un nuovo piano di Defender per Archiviazione, tra cui l'analisi di malware quasi in tempo reale e il rilevamento delle minacce ai dati sensibili

L'archiviazione cloud svolge un ruolo fondamentale nell'organizzazione e archivia grandi volumi di dati importanti e sensibili. Oggi annunciamo un nuovo piano di Defender per Archiviazione. Se si usa il piano precedente (ora rinominato in "Defender per Archiviazione (versione classica)"), è necessario eseguire la migrazione proattiva al nuovo piano per usare le nuove funzionalità e i vantaggi.

Il nuovo piano include funzionalità di sicurezza avanzate che consentono di proteggersi da caricamenti di file dannosi, esfiltrazione di dati sensibili e danneggiamento dei dati. Fornisce inoltre una struttura dei prezzi più prevedibile e flessibile per un migliore controllo sulla copertura e sui costi.

Il nuovo piano include nuove funzionalità ora in anteprima pubblica:

Rilevamento di eventi di esposizione ed esfiltrazione di dati sensibili

Analisi malware quasi in tempo reale su tutti i tipi di file

Rilevamento di entità senza identità tramite token di firma di accesso condiviso

Queste funzionalità migliorano la funzionalità di monitoraggio delle attività esistente, in base all'analisi dei log del piano dati e alla modellazione comportamentale del piano dati per identificare i primi segni di violazione.

Tutte queste funzionalità sono disponibili in un nuovo piano tariffario prevedibile e flessibile che offre un controllo granulare sulla protezione dei dati sia a livello di sottoscrizione che di risorse.

Per altre informazioni, vedere Panoramica di Microsoft Defender per Archiviazione.

Comportamento di sicurezza compatibile con i dati (anteprima)

Microsoft Defender per il cloud consente ai team di sicurezza di essere più produttivi per ridurre i rischi e rispondere alle violazioni dei dati nel cloud. Consente loro di tagliare il rumore con il contesto dei dati e classificare in ordine di priorità i rischi di sicurezza più critici, impedendo una violazione costosa dei dati.

- Individuare automaticamente le risorse dei dati nel cloud e valutarne l'accessibilità, la riservatezza dei dati e i flussi di dati configurati. -Scoprire continuamente i rischi per le violazioni dei dati delle risorse dati sensibili, dell'esposizione o dei percorsi di attacco che potrebbero portare a una risorsa dati usando una tecnica di spostamento laterale.

- Rilevare attività sospette che potrebbero indicare una minaccia continua alle risorse di dati sensibili.

Altre informazioni sul comportamento di sicurezza compatibile con i dati.

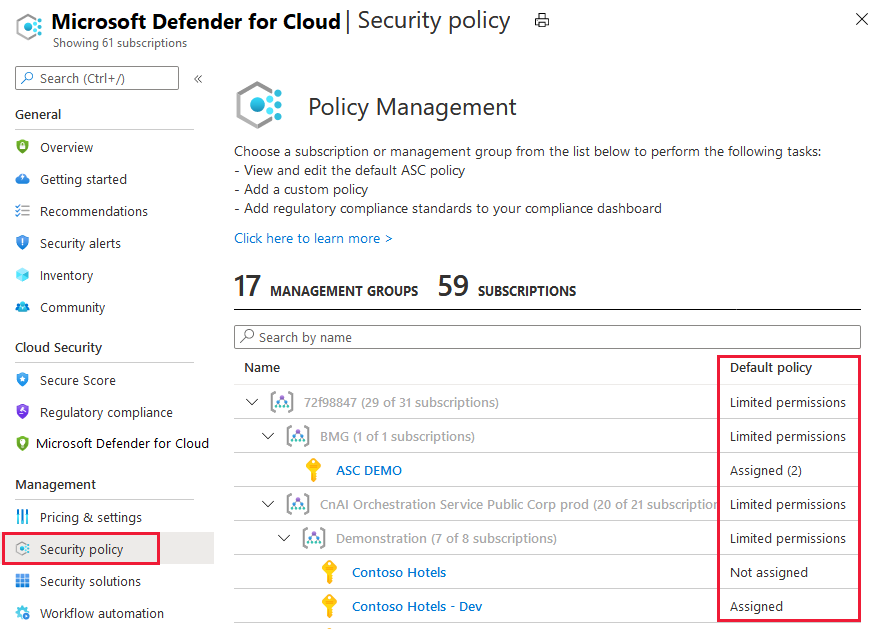

Esperienza migliorata per la gestione dei criteri di sicurezza di Azure predefiniti

Viene introdotta un'esperienza migliorata di gestione dei criteri di sicurezza di Azure per le raccomandazioni predefinite che semplificano il modo in cui i clienti Defender per il cloud ottimizzare i requisiti di sicurezza. La nuova esperienza include le nuove funzionalità seguenti:

- Un'interfaccia semplice consente prestazioni e esperienza migliori quando si gestiscono i criteri di sicurezza predefiniti all'interno di Defender per il cloud.

- Una singola visualizzazione di tutte le raccomandazioni di sicurezza predefinite offerte dal benchmark di sicurezza cloud Microsoft (in precedenza il benchmark della sicurezza di Azure). Consigli sono organizzati in gruppi logici, semplificando la comprensione dei tipi di risorse trattati e della relazione tra parametri e raccomandazioni.

- Sono state aggiunte nuove funzionalità, ad esempio filtri e ricerca.

Informazioni su come gestire i criteri di sicurezza.

Leggere il blog Microsoft Defender per il cloud.

Defender CSPM (Cloud Security Posture Management) è ora disponibile a livello generale

Microsoft annuncia che Defender CSPM è ora disponibile a livello generale. Defender CSPM offre tutti i servizi disponibili nelle funzionalità di Foundational CSPM e offre i vantaggi seguenti:

- Analisi del percorso di attacco e API ARG: l'analisi del percorso di attacco usa un algoritmo basato su grafo che analizza il grafico della sicurezza cloud per esporre i percorsi di attacco e suggerisce raccomandazioni su come risolvere al meglio i problemi che interrompono il percorso di attacco e impediscono la riuscita della violazione. È anche possibile usare i percorsi di attacco a livello di codice eseguendo query nell'API Azure Resource Graph (ARG). Informazioni su come usare l'analisi del percorso di attacco