Visualizzare e correggere i risultati delle soluzioni di valutazione delle vulnerabilità nelle macchine virtuali

Attenzione

Questo articolo fa riferimento a CentOS, una distribuzione Linux vicina allo stato end of life (EOL). Prendere in considerazione l'uso e la pianificazione di conseguenza. Per altre informazioni, vedere le linee guida per la fine della vita di CentOS.

Quando lo strumento di valutazione della vulnerabilità segnala le vulnerabilità a Defender per il cloud, Defender per il cloud presenta i risultati e le informazioni correlate come raccomandazioni. Inoltre, i risultati includono informazioni correlate, ad esempio passaggi di correzione, vulnerabilità ed esposizioni comuni rilevanti (CVE), punteggi CVSS e altro ancora. È possibile visualizzare le vulnerabilità identificate per una o più sottoscrizioni o per una macchina virtuale specifica.

Visualizzare i risultati delle analisi delle macchine virtuali

Per visualizzare i risultati della valutazione della vulnerabilità (da tutti gli scanner configurati) e correggere le vulnerabilità identificate:

Dal menu di Defender per il cloud aprire la pagina Consigli.

Selezionare i computer di raccomandazione in cui devono essere risolti i risultati della vulnerabilità.

Defender per il cloud mostra tutti i risultati per tutte le macchine virtuali nelle sottoscrizioni attualmente selezionate. I risultati sono ordinati in base alla gravità.

Per filtrare i risultati in base a una macchina virtuale specifica, aprire la sezione "Risorse interessate" e selezionare la macchina virtuale a cui si è interessati. In alternativa, è possibile selezionare una macchina virtuale dalla visualizzazione dell'integrità delle risorse e visualizzare tutte le raccomandazioni pertinenti per tale risorsa.

Defender per il cloud mostra i risultati per la macchina virtuale, ordinati in base alla gravità.

Per altre informazioni su una vulnerabilità specifica, selezionarla.

Il riquadro dei dettagli visualizzato contiene informazioni complete sulla vulnerabilità, tra cui:

- Collegamenti a tutti gli elenchi CVE pertinenti (se disponibili)

- Procedura di correzione

- Altre pagine di riferimento

Per correggere un risultato, seguire la procedura di correzione riportata in questo riquadro dei dettagli.

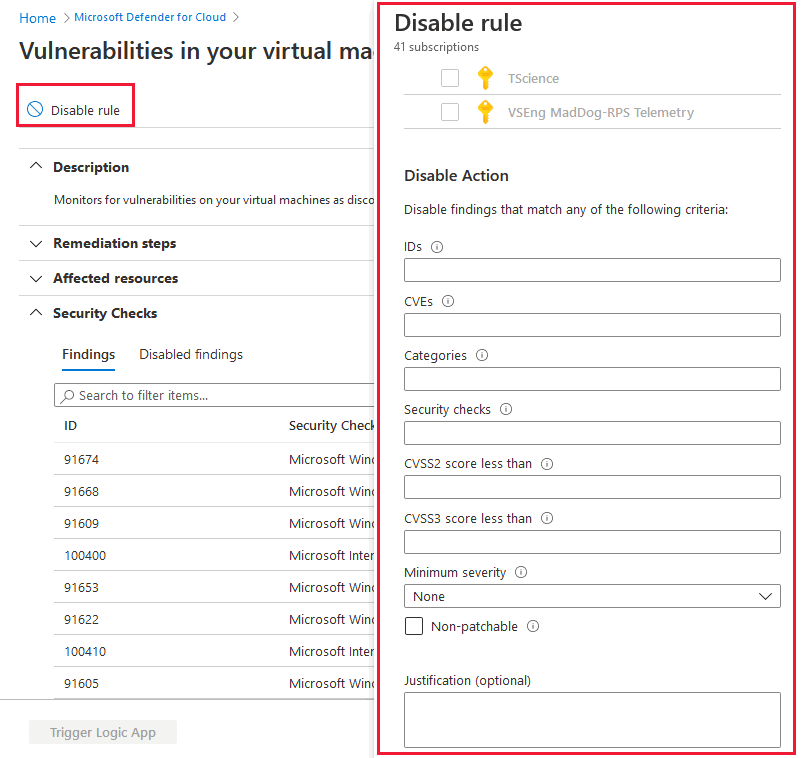

Disabilitare risultati specifici

Se l'organizzazione deve ignorare un risultato invece di correggerlo, è possibile disabilitarlo facoltativamente. I risultati disabilitati non influiscono sul punteggio di sicurezza o generano rumore indesiderato.

Quando una ricerca corrisponde ai criteri definiti nelle regole di disabilitazione, non viene visualizzata nell'elenco dei risultati. Gli scenari tipici includono:

- Disabilitare i risultati con gravità minore di media

- Disabilitare i risultati che non sono applicabili a patch

- Disabilitare i risultati con il punteggio CVSS inferiore a 6,5

- Disabilitare i risultati con testo specifico nel controllo di sicurezza o nella categoria (ad esempio, "RedHat", "Aggiornamento della sicurezza CentOS per sudo")

Importante

Per creare una regola, sono necessarie le autorizzazioni per modificare un criterio in Criteri di Azure. Per altre informazioni, vedere Autorizzazioni di controllo degli accessi in base al ruolo di Azure in Criteri di Azure.

Per creare una regola:

Nella pagina dei dettagli delle raccomandazioni per i computer devono essere risolti i risultati della vulnerabilità, selezionare Disabilita regola.

Selezionare l'ambito pertinente.

Definire i criteri. È possibile usare uno dei criteri seguenti:

- RICERCA DELL'ID

- Categoria

- Controllo di sicurezza

- Punteggi CVSS (v2, v3)

- Gravità

- Stato applicabile a patch

Selezionare Applica regola.

Importante

Per rendere effettive le modifiche potrebbero essere necessarie fino a 24 ore.

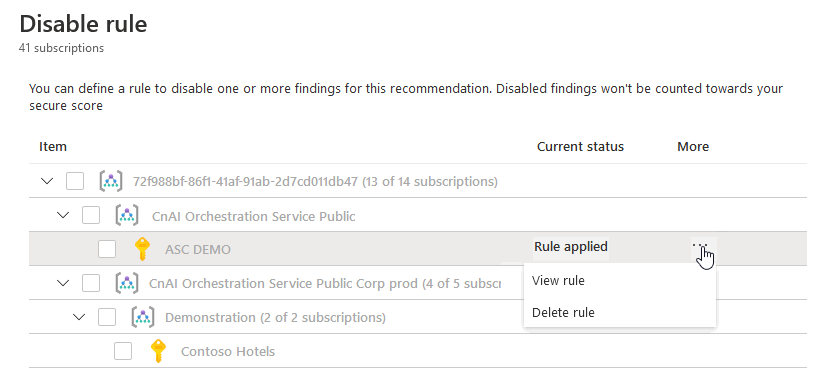

Per visualizzare, eseguire l'override o eliminare una regola:

Esportare i risultati

Per esportare i risultati della valutazione della vulnerabilità, è necessario usare Azure Resource Graph (ARG). Questo strumento consente di accedere immediatamente alle informazioni sulle risorse negli ambienti cloud con potenti funzionalità di filtro, raggruppamento e ordinamento. Si tratta di un modo rapido ed efficiente di eseguire query sulle informazioni nelle sottoscrizioni di Azure a livello di codice o dall'interno del portale di Azure.

Per istruzioni complete e una query ARG di esempio, vedere il post tech community seguente: Esportazione dei risultati della valutazione della vulnerabilità in Microsoft Defender per il cloud.

Passaggi successivi

Questo articolo descrive l'estensione di valutazione della vulnerabilità Microsoft Defender per il cloud (basata su Qualys) per l'analisi delle macchine virtuali. Per i materiali correlati, vedere gli articoli seguenti:

- Learn about the different elements of a recommendation (Informazioni sui diversi elementi di una raccomandazione)

- Learn how to remediate recommendations (Informazioni su come correggere le raccomandazioni)