Gestire l'autenticazione a più fattori (MFA) nelle sottoscrizioni

Se si usano password solo per autenticare gli utenti, si lascia aperto un vettore di attacco. Gli utenti usano spesso password vulnerabili o le riutilizzano per più servizi. Se si abilita l'autenticazione a più fattori, gli account sono più sicuri e gli utenti possono ancora eseguire l'autenticazione a quasi tutte le applicazioni con Single Sign-On (SSO).

Esistono diversi modi per abilitare l'autenticazione a più fattori per gli utenti di Microsoft Entra in base alle licenze di proprietà dell'organizzazione. Questa pagina fornisce i dettagli per ognuno nel contesto di Microsoft Defender per il cloud.

MFA e Microsoft Defender per il cloud

Defender per il cloud posiziona un valore elevato su MFA. Il controllo di sicurezza che contribuisce maggiormente al punteggio di sicurezza è Enable MFA.

I consigli seguenti nel controllo Abilita MFA assicurano di soddisfare le procedure consigliate per gli utenti delle sottoscrizioni:The following recommendations in the Enable MFA control ensure you're meeting the recommended practices for users of your subscriptions:

- Gli account con autorizzazioni di proprietario per le risorse di Azure devono essere abilitati per L'autenticazione a più fattori

- Gli account con autorizzazioni di scrittura per le risorse di Azure devono essere abilitati per MFA

- Gli account con autorizzazioni di lettura per le risorse di Azure devono essere abilitati per L'autenticazione a più fattori

Esistono tre modi per abilitare l'autenticazione a più fattori e essere conformi alle due raccomandazioni riportate in Defender per il cloud: le impostazioni predefinite per la sicurezza, l'assegnazione per utente e i criteri di accesso condizionale .There are three ways to enable MFA and be compliant with the two recommendations in Defender per il cloud: security defaults, per utente assignment, and conditional access (CA).

Opzione gratuita - Impostazioni predefinite per la sicurezza

Se si usa l'edizione gratuita di Microsoft Entra ID, è consigliabile usare le impostazioni predefinite di sicurezza per abilitare l'autenticazione a più fattori nel tenant.

MFA per i clienti di Microsoft 365 Business, E3 o E5

I clienti con Microsoft 365 possono usare l'assegnazione per utente. In questo scenario, l'autenticazione a più fattori Di Microsoft Entra è abilitata o disabilitata per tutti gli utenti, per tutti gli eventi di accesso. Non è possibile abilitare l'autenticazione a più fattori per un sottoinsieme di utenti o in determinati scenari e la gestione avviee tramite il portale di Office 365.

MFA per i clienti Microsoft Entra ID P1 o P2

Per un'esperienza utente migliorata, eseguire l'aggiornamento a Microsoft Entra ID P1 o P2 per le opzioni dei criteri di accesso condizionale .For an improved user experience, upgrade to Microsoft Entra ID P1 or P2 for conditional access (CA) policy options. Per configurare un criterio ca, sono necessarie le autorizzazioni del tenant di Microsoft Entra.

I criteri della CA devono:

applicare l'autenticazione a più fattori

includere l'ID app di gestione di Microsoft Azure (797f4846-ba00-4fd7-ba43-dac1f8f63013) o tutte le app

non escludere l'ID dell'app di gestione di Microsoft Azure

I clienti di Microsoft Entra ID P1 possono usare Microsoft Entra CA per richiedere agli utenti l'autenticazione a più fattori durante determinati scenari o eventi in base ai requisiti aziendali. Altre licenze che includono questa funzionalità: Enterprise Mobility + Security E3, Microsoft 365 F1 e Microsoft 365 E3.

Microsoft Entra ID P2 offre le funzionalità di sicurezza più avanzate e un'esperienza utente migliorata. Questa licenza aggiunge l'accesso condizionale basato sul rischio alle funzionalità di Microsoft Entra ID P1. La CA basata sul rischio si adatta ai modelli degli utenti e riduce al minimo le richieste di autenticazione a più fattori. Altre licenze che includono questa funzionalità: Enterprise Mobility + Security E5 o Microsoft 365 E5.

Per altre informazioni, vedere la documentazione sull'accesso condizionale di Azure.

Identificare gli account senza l'autenticazione a più fattori (MFA) abilitata

È possibile visualizzare l'elenco degli account utente senza L'autenticazione a più fattori abilitata dalla pagina dei dettagli delle raccomandazioni Defender per il cloud oppure usando Azure Resource Graph.

Visualizzare gli account senza autenticazione a più fattori abilitata nella portale di Azure

Nella pagina dei dettagli della raccomandazione selezionare una sottoscrizione dall'elenco Risorse non integre oppure selezionare Esegui azione e verrà visualizzato l'elenco.

Visualizzare gli account senza autenticazione a più fattori abilitata con Azure Resource Graph

Per vedere quali account non hanno l'autenticazione a più fattori abilitata, usare la query di Azure Resource Graph seguente. La query restituisce tutte le risorse non integre, account, della raccomandazione "Gli account con autorizzazioni di proprietario per le risorse di Azure devono essere abilitati per l'autenticazione a più fattori".

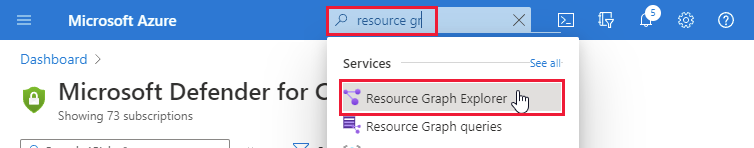

Aprire Azure Resource Graph Explorer.

Immettere la query seguente e selezionare Esegui query.

securityresources | where type =~ "microsoft.security/assessments/subassessments" | where id has "assessments/dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c" or id has "assessments/c0cb17b2-0607-48a7-b0e0-903ed22de39b" or id has "assessments/6240402e-f77c-46fa-9060-a7ce53997754" | parse id with start "/assessments/" assessmentId "/subassessments/" userObjectId | summarize make_list(userObjectId) by strcat(tostring(properties.displayName), " (", assessmentId, ")") | project ["Recommendation Name"] = Column1 , ["Account ObjectIDs"] = list_userObjectIdLa

additionalDataproprietà rivela l'elenco degli ID oggetto account per gli account che non hanno l'autenticazione a più fattori applicata.Nota

La colonna "Account ObjectID" contiene l'elenco di ID oggetto account per gli account che non dispongono dell'autenticazione a più fattori applicata per ogni raccomandazione.

Suggerimento

In alternativa, è possibile usare il metodo API REST Defender per il cloud Valutazioni - Get.

Limiti

- La funzionalità di accesso condizionale per applicare l'autenticazione a più fattori su utenti/tenant esterni non è ancora supportata.

- I criteri di accesso condizionale applicati ai ruoli di Microsoft Entra (ad esempio tutti gli amministratori globali, gli utenti esterni, il dominio esterno e così via) non sono ancora supportati.

- Le soluzioni MFA esterne, ad esempio Okta, Ping, Duo e altro ancora, non sono supportate nelle raccomandazioni per l'autenticazione a più fattori di identità.

Passaggi successivi

Per altre informazioni sulle raccomandazioni applicabili ad altri tipi di risorse di Azure, vedere gli articoli seguenti:

- Protezione della rete in Microsoft Defender per il cloud

- Vedere le domande comuni sull'autenticazione a più fattori.