Ottenere log in formato CEF dal dispositivo o dall'appliance in Microsoft Sentinel

Nota

Per informazioni sulla disponibilità delle funzionalità nei cloud us government, vedere le tabelle di Microsoft Sentinel nella disponibilità delle funzionalità cloud per i clienti del governo degli Stati Uniti.

Molti dispositivi di rete e sicurezza e appliance inviano i log di sistema tramite il protocollo Syslog in un formato specializzato noto come Common Event Format (CEF). Questo formato include più informazioni rispetto al formato Syslog standard e presenta le informazioni in una disposizione chiave-valore analizzata. L'agente di Log Analytics accetta log CEF e li formatta in particolare per l'uso con Microsoft Sentinel, prima di inoltrarli all'area di lavoro di Microsoft Sentinel.

Informazioni su come raccogliere Syslog con l'AMA, tra cui come configurare Syslog e creare un record di dominio.

Importante

Modifiche imminenti:

- Il 28 febbraio 2023 sono state introdotte modifiche allo schema della tabella CommonSecurityLog.

- Dopo questa modifica, potrebbe essere necessario esaminare e aggiornare query personalizzate. Per altri dettagli, vedere la sezione delle azioni consigliate in questo post di blog. Il contenuto ottimizzazione predefinita (rilevamenti, query di ricerca, cartelle di lavoro, parser e così via) è stato aggiornato da Microsoft Sentinel.

- I dati trasmessi e inseriti prima della modifica saranno comunque disponibili nelle colonne e nei formati precedenti. Le colonne precedenti rimarranno quindi nello schema.

- Il 31 agosto 2024l'agente di Log Analytics verrà ritirato. Se si usa l'agente di Log Analytics nella distribuzione di Microsoft Sentinel, è consigliabile iniziare a pianificare la migrazione all'AMA. Esaminare le opzioni per lo streaming dei log nel formato CEF e Syslog in Microsoft Sentinel.

Questo articolo descrive il processo di utilizzo dei log in formato CEF per connettere le origini dati. Per informazioni sui connettori dati che usano questo metodo, vedere Informazioni di riferimento sui connettori dati di Microsoft Sentinel.

Esistono due passaggi principali per effettuare questa connessione, che verranno illustrati di seguito in dettaglio:

Progettazione di un computer o di una macchina virtuale Linux come server d'inoltro dei log dedicato, installazione dell'agente di Log Analytics e configurazione dell'agente per l'inoltro dei log all'area di lavoro di Microsoft Sentinel. L'installazione e la configurazione dell'agente vengono gestite da uno script di distribuzione.

Configurazione del dispositivo per l'invio dei log in formato CEF a un server Syslog.

Nota

I dati vengono archiviati nella posizione geografica dell'area di lavoro in cui si esegue Microsoft Sentinel.

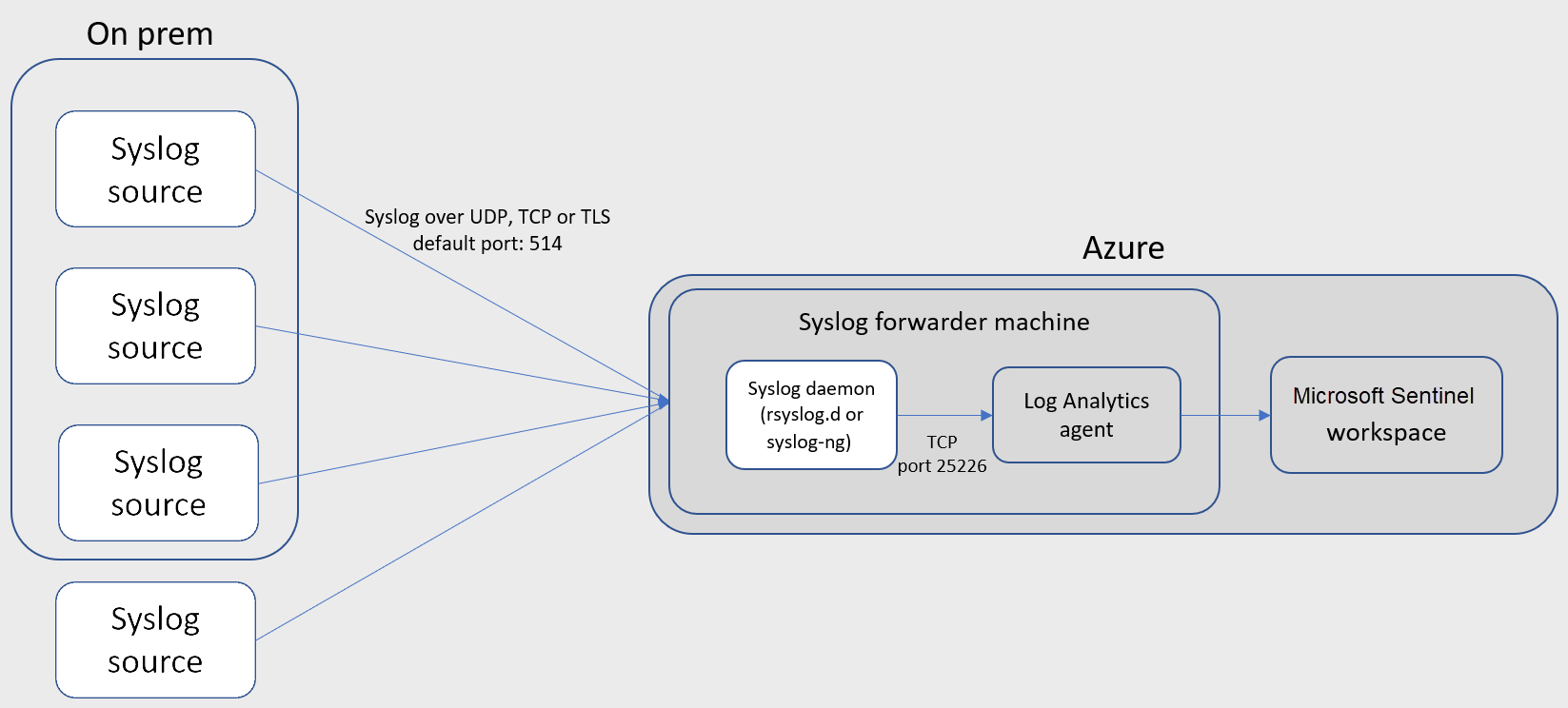

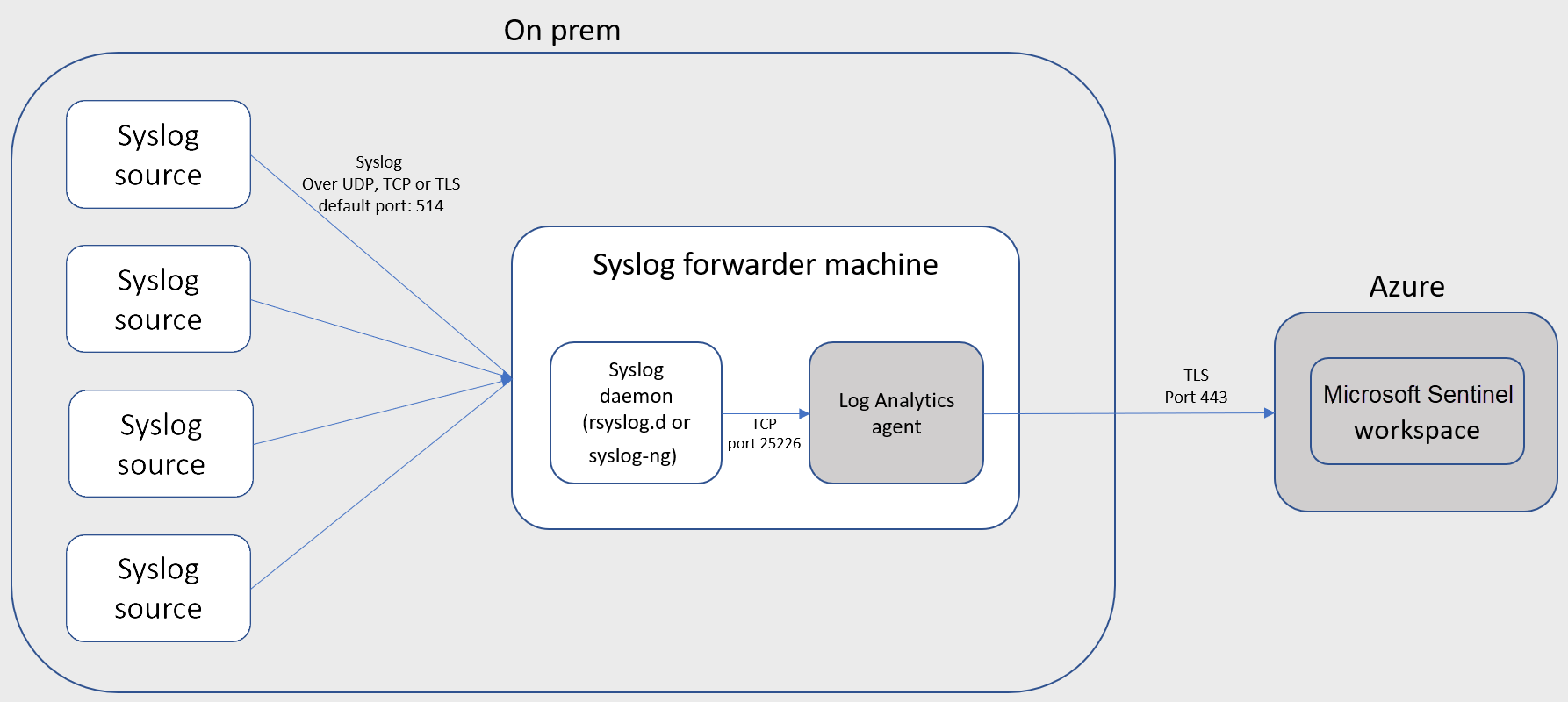

Architetture supportate

Il diagramma seguente descrive la configurazione nel caso di una macchina virtuale Linux in Azure:

In alternativa, si userà la configurazione seguente se si usa una macchina virtuale in un altro cloud o in un computer locale:

Prerequisiti

Per inserire dati CEF in Log Analytics, è necessaria un'area di lavoro di Microsoft Sentinel.

È necessario disporre delle autorizzazioni di lettura e scrittura per questa area di lavoro.

È necessario disporre delle autorizzazioni di lettura per le chiavi condivise per l'area di lavoro. Altre informazioni sulle chiavi dell'area di lavoro.

Designare un server d'inoltro dei log e installare l'agente di Log Analytics

Questa sezione descrive come designare e configurare il computer Linux che inoltra i log dal dispositivo all'area di lavoro di Microsoft Sentinel.

Il computer Linux può essere una macchina fisica o virtuale nell'ambiente locale, in una macchina virtuale di Azure o in una macchina virtuale in un altro cloud.

Usare il collegamento fornito nella pagina del connettore dati CEF (Common Event Format) per eseguire uno script nel computer designato ed eseguire le attività seguenti:

Installa l'agente di Log Analytics per Linux (noto anche come agente OMS) e lo configura ai fini seguenti:

- ascolto dei messaggi CEF dal daemon Syslog di Linux incorporato sulla porta TCP 25226

- invio sicuro dei messaggi tramite TLS all'area di lavoro di Microsoft Sentinel, in cui vengono analizzati e arricchiti

Configura il daemon Syslog Linux predefinito (rsyslog.d/syslog-ng) per gli scopi seguenti:

- ascolto dei messaggi Syslog dalle soluzioni di sicurezza sulla porta TCP 514

- inoltro dei soli messaggi identificati come CEF all'agente di Log Analytics su localhost usando la porta TCP 25226

Per altre informazioni, vedere Distribuire un server d'inoltro dei log per inserire i log Syslog e CEF in Microsoft Sentinel.

Considerazioni relative alla sicurezza

Assicurarsi di configurare la sicurezza del computer in base ai criteri di sicurezza dell'organizzazione. Ad esempio, è possibile configurare la rete in modo che sia allineata ai criteri di sicurezza della rete aziendale e modificare le porte e i protocolli nel daemon in modo che siano allineati ai requisiti.

Per altre informazioni, vedere Proteggere la macchina virtuale in Azure e Procedure consigliate per la sicurezza di rete.

Se i dispositivi inviano log Syslog e CEF tramite TLS, ad esempio quando il server d'inoltro dei log si trova nel cloud, sarà necessario configurare il daemon Syslog (rsyslog o syslog-ng) per comunicare in TLS.

Per altre informazioni, vedere:

- Crittografia del traffico Syslog con TLS - rsyslog

- Crittografia dei messaggi di log con TLS - syslog-ng

Configurare il dispositivo

Individuare e seguire le istruzioni di configurazione del fornitore del dispositivo per l'invio di log in formato CEF a un siem o a un server di log.

Se il prodotto viene visualizzato nella raccolta dei connettori dati, è possibile consultare le informazioni di riferimento sui connettori dati di Microsoft Sentinel per assistenza, in cui le istruzioni di configurazione devono includere le impostazioni nell'elenco seguente.

- Protocollo = TCP

- Porta = 514

- Formato = CEF

- Indirizzo IP: assicurarsi di inviare i messaggi CEF all'indirizzo IP della macchina virtuale dedicata a questo scopo.

Questa soluzione supporta Syslog RFC 3164 o RFC 5424.

Suggerimento

Definire un protocollo o un numero di porta diverso nel dispositivo in base alle esigenze, purché vengano apportate anche le stesse modifiche nel daemon Syslog nel server di inoltro dei log.

Trovare i dati

La visualizzazione dei dati in Log Analytics potrebbe richiedere fino a 20 minuti.

Per cercare eventi CEF in Log Analytics, eseguire una query sulla CommonSecurityLog tabella nella finestra di query.

Alcuni prodotti elencati nella raccolta connettori dati richiedono l'uso di parser aggiuntivi per ottenere risultati ottimali. Questi parser vengono implementati tramite l'uso delle funzioni Kusto. Per altre informazioni, vedere la sezione relativa al prodotto nella pagina di riferimento dei connettori dati di Microsoft Sentinel .

Per trovare gli eventi CEF per questi prodotti, immettere il nome della funzione Kusto come oggetto della query, anziché "CommonSecurityLog".

È possibile trovare utili query di esempio, cartelle di lavoro e modelli di regole di analisi creati appositamente per il prodotto nella scheda Passaggi successivi della pagina del connettore dati del prodotto nel portale di Microsoft Sentinel.

Se non vengono visualizzati dati, vedere la pagina relativa alla risoluzione dei problemi CEF per indicazioni.

Modifica dell'origine del campo TimeGenerated

Per impostazione predefinita, l'agente di Log Analytics popola il campo TimeGenerated nello schema con l'ora in cui l'agente ha ricevuto l'evento dal daemon Syslog. Di conseguenza, l'ora in cui l'evento è stato generato nel sistema di origine non viene registrato in Microsoft Sentinel.

È tuttavia possibile eseguire il comando seguente, che scaricherà ed eseguirà lo TimeGenerated.py script. Questo script configura l'agente di Log Analytics per popolare il campo TimeGenerated con l'ora originale dell'evento nel sistema di origine, anziché l'ora in cui è stata ricevuta dall'agente.

wget -O TimeGenerated.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/CEF/TimeGenerated.py && python TimeGenerated.py {ws_id}

Passaggi successivi

In questo documento si è appreso come Microsoft Sentinel raccoglie i log CEF da dispositivi e appliance. Per altre informazioni sulla connessione del prodotto a Microsoft Sentinel, vedere gli articoli seguenti:

- Distribuire un server d'inoltro Syslog/CEF

- Informazioni di riferimento sui connettori dati di Microsoft Sentinel

- Risolvere i problemi di connettività del server d'inoltro dei log

Per altre informazioni sulle operazioni da eseguire con i dati raccolti in Microsoft Sentinel, vedere gli articoli seguenti:

- Informazioni sul mapping dei campi CEF e CommonSecurityLog.

- Informazioni su come ottenere visibilità sui dati e sulle potenziali minacce.

- Introduzione al rilevamento delle minacce con Microsoft Sentinel.