Esercitazione: Configurare il ripristino di emergenza per le macchine virtuali di Azure

Questa esercitazione illustra come configurare il ripristino di emergenza per le macchine virtuali di Azure usando Azure Site Recovery. In questo articolo vengono illustrate le operazioni seguenti:

- Verificare le impostazioni e le autorizzazioni di Azure

- Preparare le macchine virtuali da replicare

- Creare un insieme di credenziali di Servizi di ripristino

- Abilitare la replica delle macchine virtuali

Quando si abilita la replica per una macchina virtuale per configurare il ripristino di emergenza, l'estensione di servizio di mobilità di Site Recovery viene installata nella macchina virtuale e la registra con Azure Site Recovery. Durante la replica, le scritture su disco della macchina virtuale vengono inviate a un account di archiviazione della cache nell'area di origine. I dati vengono inviati da questo account all'area di destinazione e vengono generati i punti di ripristino dai dati. Quando si esegue il failover di una macchina virtuale durante il ripristino di emergenza, viene usato un punto di ripristino per ripristinare la macchina virtuale nell'area di destinazione. Altre informazioni sull'architettura.

Nota

Le esercitazioni forniscono istruzioni con le impostazioni predefinite più semplici. Per configurare il ripristino di emergenza delle macchine virtuali di Azure con impostazioni personalizzate, vedere questo articolo.

Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

Prerequisiti

Prima di iniziare questa esercitazione, è necessario:

- Esaminare le aree supportate.

- Sono necessarie una o più macchine virtuali di Azure. Verificare che siano supportate le macchine virtuali Windows o Linux.

- Verificare i requisiti di calcolo, archiviazione e rete della macchina virtuale.

- Questa esercitazione presuppone che le macchine virtuali non siano crittografate. Se si vuole configurare il ripristino di emergenza per le macchine virtuali crittografate, vedere questo articolo.

Verificare le impostazioni di Azure

Controllare le autorizzazioni e le impostazioni nell'area di destinazione.

Verificare le autorizzazioni

L'account Azure deve avere le autorizzazioni per creare un insieme di credenziali di Servizi di ripristino e per creare le macchine virtuali nell'area di destinazione.

- Se è stata appena creata una sottoscrizione gratuita di Azure, si è l'amministratore dell'account e non sono necessari ulteriori interventi da parte dell'utente.

- In caso contrario, rivolgersi all'amministratore per ottenere le autorizzazioni necessarie.

- Microsoft Entra ID: ruoli di proprietario dell'applicazione e sviluppatore di applicazioni per abilitare la replica.

- Creare un insieme di credenziali: Amministrazione o autorizzazioni di proprietario per la sottoscrizione.

- Gestire le operazioni di Site Recovery nell'insieme di credenziali: ruolo predefinito di Azure collaboratore di Site Recovery.

- Creare macchine virtuali di Azure nell'area di destinazione: ruolo Collaboratore macchina virtuale predefinito o autorizzazioni specifiche per:

- Creare una macchina virtuale nella rete virtuale selezionata.

- Scrivere in un account di archiviazione di Azure.

- Scrivere su un disco gestito di Azure.

Verificare le impostazioni di destinazione

Se durante il ripristino di emergenza si esegue il failover dall'area di origine, le VM vengono create nell'area di destinazione.

Verificare che la sottoscrizione disponga di un numero sufficiente di risorse nell'area di destinazione. È necessario poter creare le macchine virtuali con dimensioni corrispondenti a quelle delle macchine virtuali nell'area di origine. Quando si configura il ripristino di emergenza, Site Recovery sceglie le stesse dimensioni o le dimensioni più vicine possibile per la macchina virtuale di destinazione.

Preparare le macchine virtuali

Assicurarsi che nelle macchine virtuali siano disponibili la connettività in uscita e i certificati radice più recenti.

Configurare la connettività delle macchine virtuali

Le macchine virtuali di cui si vuole eseguire la replica necessitano della connettività di rete in uscita.

Nota

Site Recovery non supporta l'uso di un proxy di autenticazione per controllare la connettività di rete.

Connettività in uscita per gli URL

Se si usa un proxy firewall basato su URL per controllare la connettività in uscita, consentire l'accesso a questi URL:

| Nome | Commerciale | Enti pubblici | Descrizione |

|---|---|---|---|

| Storage | *.blob.core.windows.net |

*.blob.core.usgovcloudapi.net |

Consente la scrittura di dati dalla macchina virtuale nell'account di archiviazione della cache all'area di origine. |

| Microsoft Entra ID | login.microsoftonline.com |

login.microsoftonline.us |

Fornisce l'autenticazione e l'autorizzazione per gli URL del servizio Site Recovery. |

| Replica | *.hypervrecoverymanager.windowsazure.com |

*.hypervrecoverymanager.windowsazure.com |

Consente alla macchina virtuale di comunicare con il servizio Site Recovery. |

| Bus di servizio | *.servicebus.windows.net |

*.servicebus.usgovcloudapi.net |

Consente alla macchina virtuale di scrivere i dati di diagnostica e monitoraggio di Site Recovery. |

Connettività in uscita per gli intervalli di indirizzi IP

Se si usano gruppi di sicurezza di rete (NSG) per controllare la connettività, creare regole del gruppo di sicurezza di rete basate su tag del servizio che consentono la porta HTTPS in uscita alla porta 443 per questi tag di servizio (gruppi di indirizzi IP):

| Tag | Consenti |

|---|---|

| Tag Storage | Consente la scrittura di dati dalla macchina virtuale nell'account di archiviazione della cache. |

| Tag ID Microsoft Entra | Consente l'accesso a tutti gli indirizzi IP che corrispondono all'ID Microsoft Entra. |

| Tag EventsHub | Consente l'accesso al monitoraggio di Site Recovery. |

| Tag AzureSiteRecovery | Consente l'accesso al servizio Site Recovery in qualsiasi area. |

| Tag GuestAndHybridManagement | Usare questo tag se si vuole aggiornare automaticamente l'agente di mobilità di Site Recovery in esecuzione nelle macchine virtuali abilitate per la replica. |

Altre informazioni sui tag necessari e sugli esempi di assegnazione dei tag.

Verificare i certificati delle macchine virtuali

Controllare che nelle macchine virtuali siano presenti i certificati radice più recenti. In caso contrario, non sarà possibile registrare la macchina virtuale in Site Recovery a causa di vincoli di sicurezza.

- Macchine virtuali Windows: installare tutti gli aggiornamenti di Windows più recenti nella macchina virtuale, in modo che tutti i certificati radice attendibili si trovino nel computer. In un ambiente non connesso, seguire i processi standard per Windows Update e per gli aggiornamenti dei certificati.

- Macchine virtuali Linux: seguire le indicazioni fornite dal server di distribuzione Linux per ottenere i certificati radice attendibili più recenti e l'elenco di revoche di certificati (CRL).

Creare un insieme di credenziali di Servizi di ripristino

Creare un insieme di credenziali di Servizi di ripristino in qualsiasi area, tranne che nell'area di origine da cui verranno replicate le macchine virtuali.

Accedi al portale di Azure.

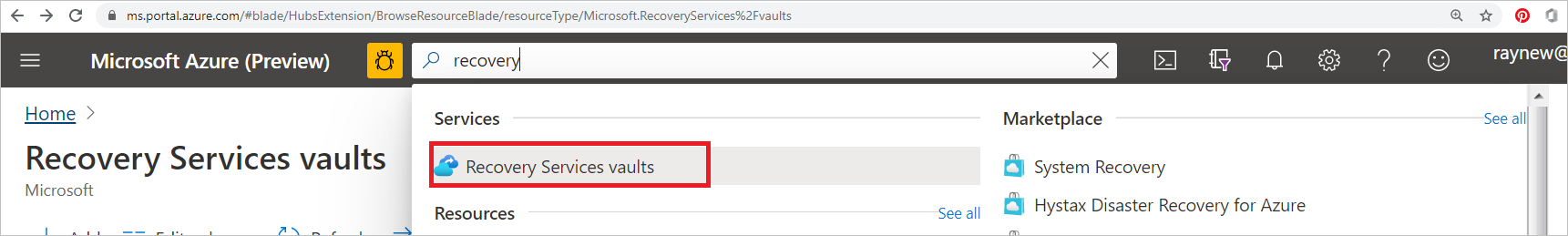

Nella casella di ricerca digitare ripristino. In Servizi fare clic su Insiemi di credenziali di Servizi di ripristino.

In Insiemi di credenziali di Servizi di ripristino selezionareAggiungi.

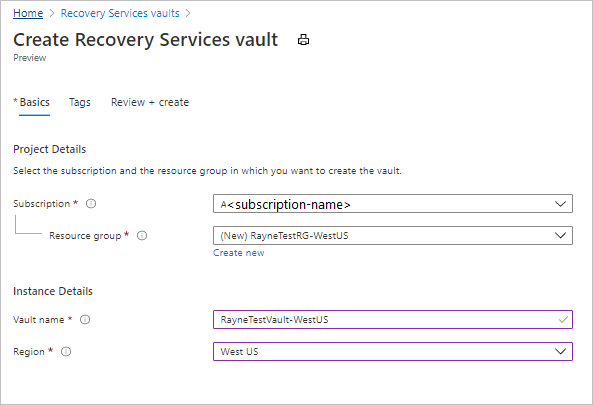

In Crea insieme di credenziali di Servizi di ripristino>Informazioni di base selezionare la sottoscrizione in cui creare l'insieme di credenziali.

In Gruppo di risorse selezionare un gruppo di risorse esistente per l'insieme di credenziali o crearne uno nuovo.

In Nome dell'insieme di credenziali specificare un nome descrittivo per identificare l'insieme di credenziali.

In Area selezionare l'area di Azure in cui verrà collocato l'insieme di credenziali. Verificare le aree supportate.

Selezionare Rivedi e crea.

In Rivedi e crea selezionare Crea.

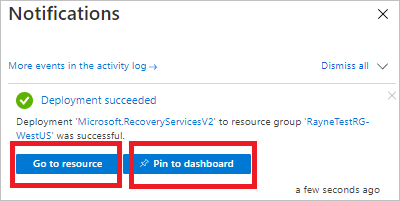

Viene avviata la distribuzione dell'insieme di credenziali. Seguire lo stato di avanzamento nelle notifiche.

Una volta distribuito l'insieme di credenziali, selezionare Aggiungi al dashboard per salvarlo e farvi riferimento rapidamente. Selezionare Vai alla risorsa per aprire il nuovo insieme di credenziali.

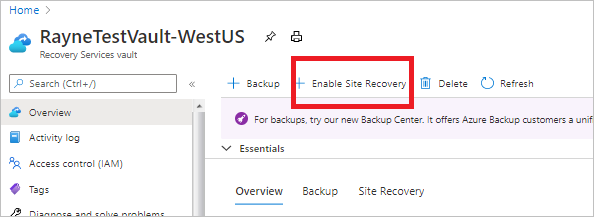

Abilitare Site Recovery

Nelle impostazioni dell'insieme di credenziali selezionare Abilita Site Recovery.

Abilitare la replica

Selezionare le impostazioni di origine e abilitare la replica di macchine virtuali.

Selezionare le impostazioni di origine

Nella pagina Insieme di credenziali >di Site Recovery , in Macchine virtuali di Azure selezionare Abilita replica.

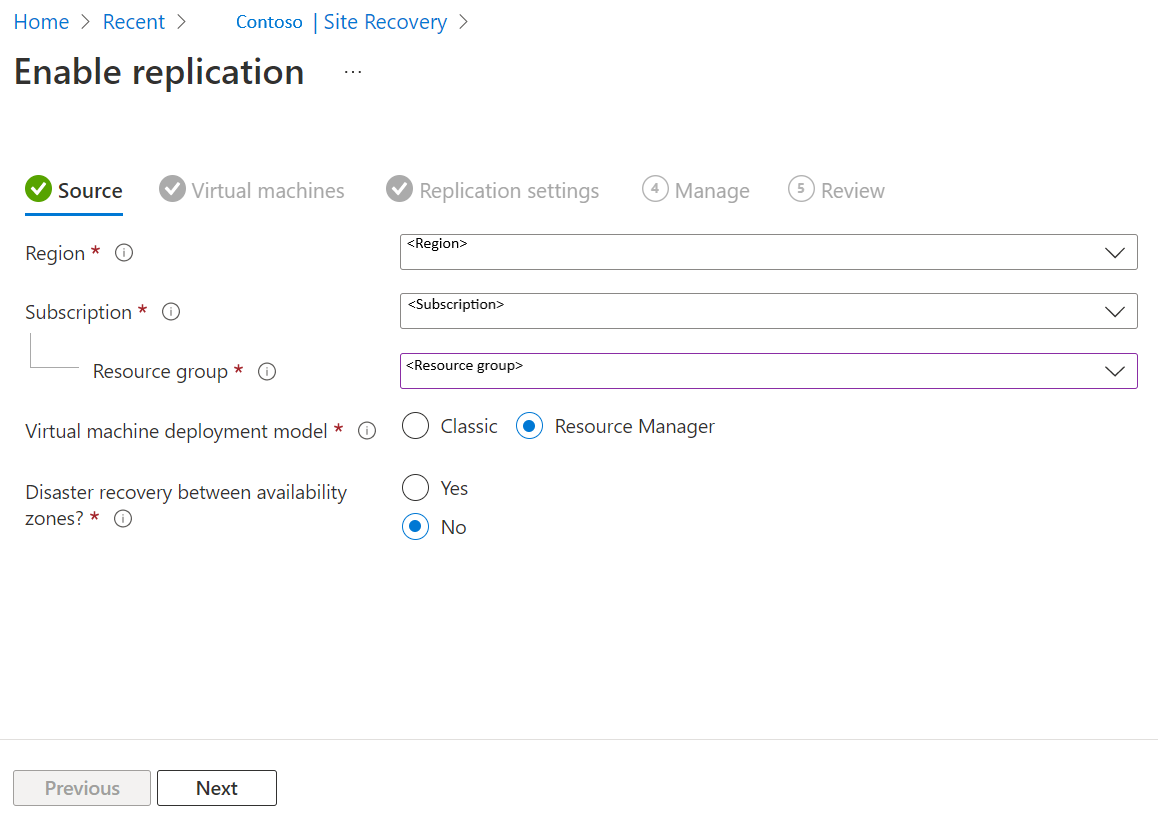

Nella pagina Abilita replica, nella scheda Origine, eseguire le operazioni seguenti:

Area: selezionare l'area di Azure di origine in cui sono attualmente in esecuzione le macchine virtuali.

Sottoscrizione: selezionare la sottoscrizione in cui sono in esecuzione le macchine virtuali. È possibile selezionare qualsiasi sottoscrizione nello stesso tenant di Microsoft Entra dell'insieme di credenziali.

Gruppo di risorse: selezionare il gruppo di risorse desiderato dall'elenco a discesa.

Modello di distribuzione macchina virtuale: mantenere l'impostazione predefinita di Resource Manager .

Ripristino di emergenza tra zone di disponibilità: mantenere l'impostazione predefinita No .

Selezionare Avanti.

Selezionare le macchine virtuali

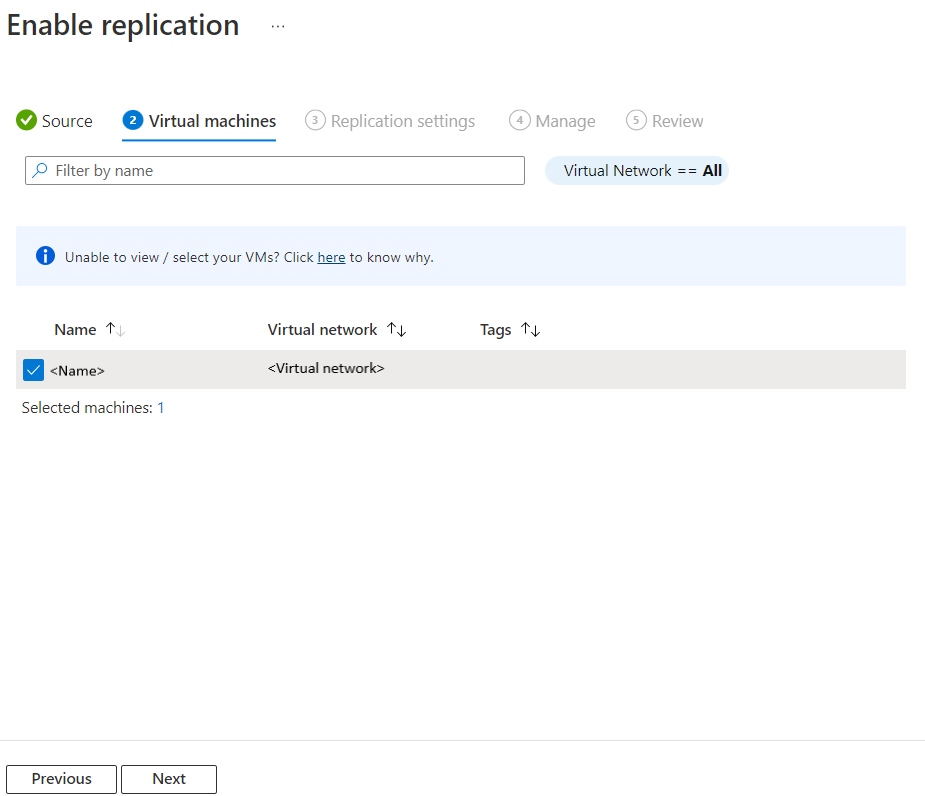

Site Recovery recupera le macchine virtuali associate alla sottoscrizione e al gruppo di risorse selezionati.

In Macchine virtuali selezionare le macchine virtuali da abilitare per il ripristino di emergenza. È possibile selezionare fino a 10 macchine virtuali.

Selezionare Avanti.

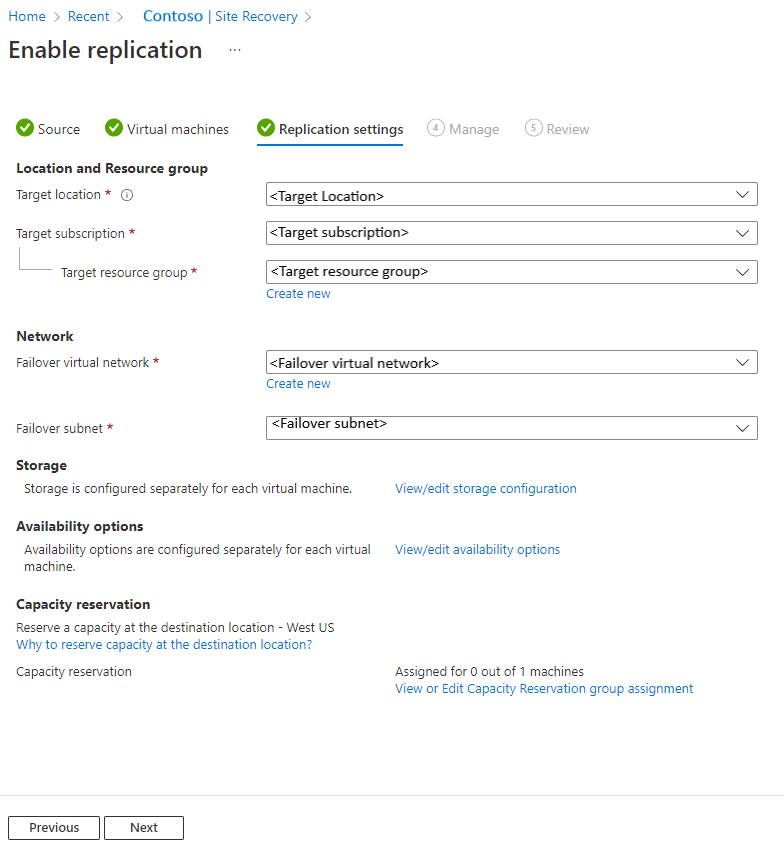

Rivedere le impostazioni di replica

In Impostazioni di replica rivedere le impostazioni. Site Recovery crea le impostazioni predefinite e i criteri per l'area di destinazione. Ai fini di questa esercitazione verranno usate le impostazioni predefinite.

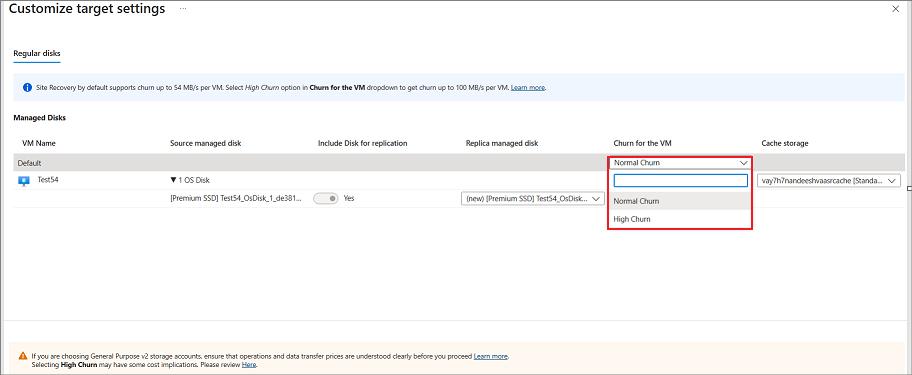

Nota

Azure Site Recovery offre un'opzione a varianza elevata che è possibile scegliere di proteggere le macchine virtuali con una frequenza di modifica dei dati elevata. A questo scopo, è possibile usare un tipo di BLOB in blocchi Premium di account di archiviazione. Per impostazione predefinita, è selezionata l'opzione Varianza normale. Per altre informazioni, vedere Ripristino di emergenza di macchine virtuali di Azure - Supporto elevato della varianza. È possibile selezionare l'opzione Varianza elevata da Archiviazione> Visualizzare o modificare la varianza della configurazione>dell'archiviazione per la macchina virtuale.

Selezionare Avanti.

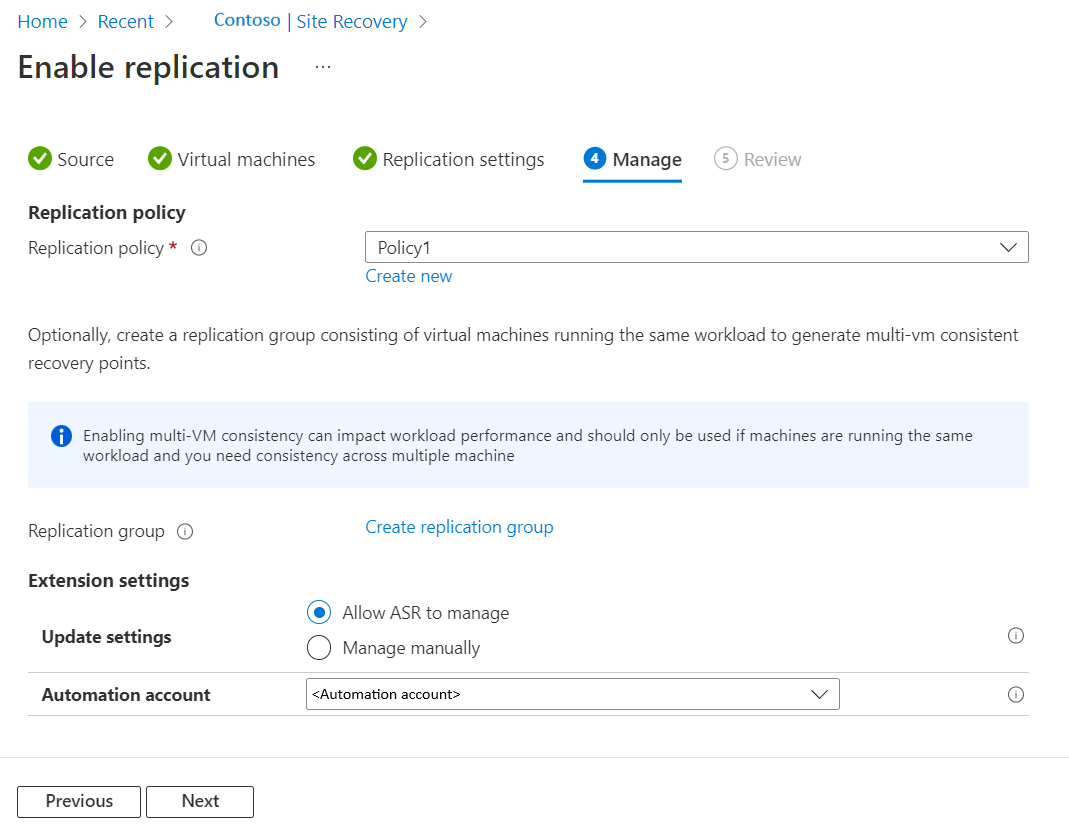

Gestire

In Gestisci eseguire le operazioni seguenti:

- In Criteri di replica,

- Criteri di replica: selezionare i criteri di replica. Definisce le impostazioni per la cronologia di conservazione dei punti di ripristino e la frequenza degli snapshot coerenti con l'app. Per impostazione predefinita, Site Recovery crea un nuovo criterio di replica con impostazioni predefinite di 24 ore per la conservazione dei punti di ripristino.

- Gruppo di replica: creare un gruppo di replica per replicare le macchine virtuali insieme per generare punti di ripristino coerenti con più macchine virtuali. Si noti che l'abilitazione della coerenza tra più macchine virtuali può influire sulle prestazioni del carico di lavoro e deve essere usata solo se i computer eseguono lo stesso carico di lavoro ed è necessaria la coerenza tra più computer.

- In Impostazioni estensione,

- Selezionare Aggiorna impostazioni e account di Automazione.

- Selezionare Aggiorna impostazioni e account di Automazione.

- In Criteri di replica,

Selezionare Avanti.

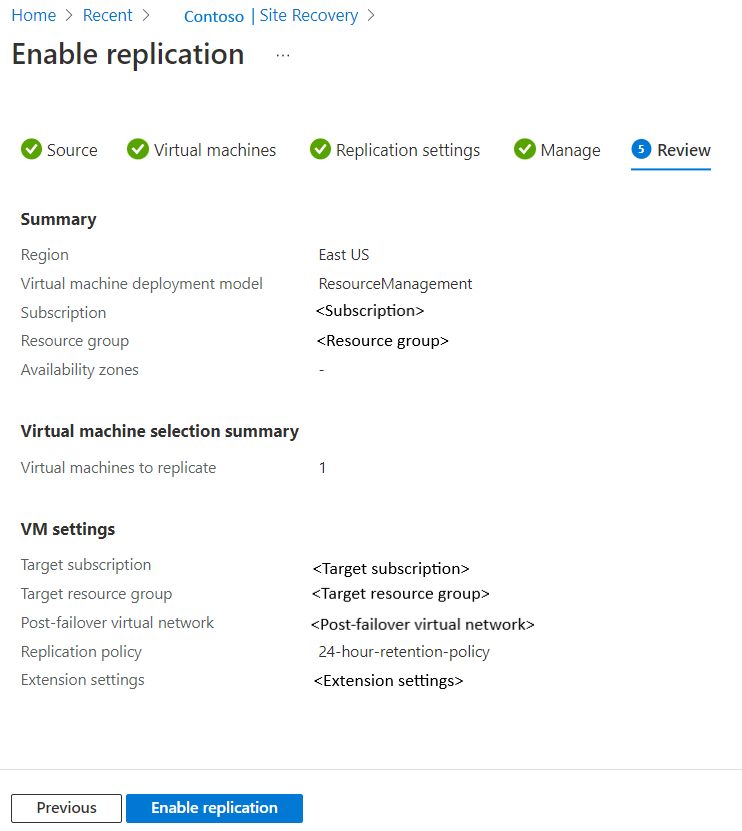

Rivedi

In Verifica esaminare le impostazioni della macchina virtuale e selezionare Abilita replica.

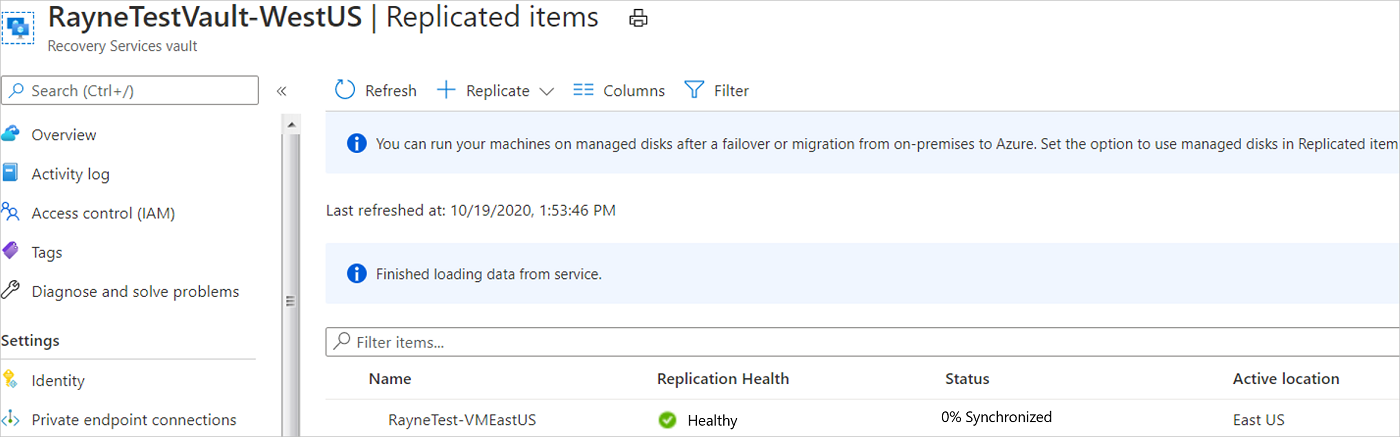

Le macchine virtuali abilitate vengono visualizzate nella pagina Elementi replicati dell'insieme di credenziali.>

Passaggi successivi

In questa esercitazione è stato abilitato il ripristino di emergenza per una macchina virtuale di Azure. Eseguire ora un'esercitazione sul ripristino di emergenza per verificare che il failover funzioni come previsto.