Informazioni su BGP e gateway VPN

Questo articolo fornisce una panoramica del supporto BGP (Border Gateway Protocol) nei gateway VPN di Azure.

BGP è il protocollo di routing standard comunemente usato in Internet per lo scambio di informazioni di routing e raggiungibilità tra due o più reti. Se usato nel contesto delle reti virtuali di Azure, BGP consente ai gateway VPN di Azure e ai dispositivi VPN locali, denominati peer BGP o vicini, di scambiare "route" che informeranno entrambi i gateway sulla disponibilità e sulla raggiungibilità per tali prefissi di passare attraverso i gateway o i router coinvolti. BGP può anche abilitare il routing di transito tra più reti propagando a tutti gli altri peer BGP le route che un gateway BGP apprende da un peer BGP.

Perché usare BGP

BGP è una funzionalità facoltativa che può essere usata con i gateway VPN di Azure basati su route. Prima di abilitare tale funzionalità, assicurarsi che i dispositivi VPN locali supportino BGP. È possibile continuare a usare i gateway VPN di Azure e i dispositivi VPN locali senza BGP. È l'equivalente dell'uso di route statiche (senza BGP) rispetto all'uso del routing dinamico con BGP tra le reti e Azure.

BGP offre nuove funzionalità e numerosi vantaggi, illustrati di seguito.

Supporto per l'aggiornamento automatico e flessibile dei prefissi

Con BGP, è sufficiente dichiarare un prefisso minimo a un peer BGP specifico attraverso il tunnel VPN S2S IPsec. La dimensione minima consentita è quella di un prefisso dell'host (/32) dell'indirizzo IP del peer BGP per il dispositivo VPN locale. È possibile controllare quali prefissi di rete locale segnalare in Azure per consentire alla rete virtuale di Azure di accedere.

È anche possibile segnalare prefissi più grandi, che possono includere alcuni dei prefissi di indirizzo della rete virtuale, come uno spazio di indirizzi IP privato di grandi dimensioni, ad esempio 10.0.0.0/8. Si noti che i prefissi non possono essere identici a uno dei prefissi della rete virtuale. Le route identiche ai prefissi della rete virtuale verranno rifiutate.

Supporto di più tunnel tra una rete virtuale e un sito locale con failover automatico basato su BGP

È possibile stabilire più connessioni tra la rete virtuale di Azure e i dispositivi VPN locali nella stessa località. Questa funzionalità fornisce più tunnel, o percorsi, tra le due reti in una configurazione di tipo attivo/attivo. Se uno dei tunnel è disconnesso, le route corrispondenti verranno ritirate tramite BGP e il traffico passa automaticamente ai tunnel rimanenti.

Il diagramma seguente mostra un esempio semplice di questa configurazione a disponibilità elevata:

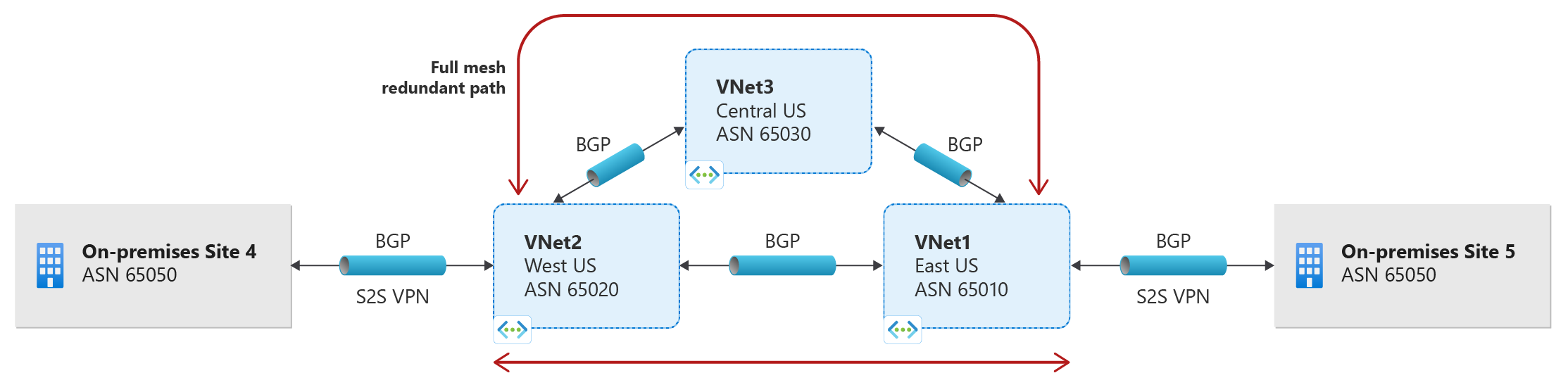

Supporto del routing di transito tra le reti locali e più reti virtuali di Azure

BGP consente a più gateway di apprendere e propagare prefissi da reti diverse, direttamente o indirettamente connesse. Questo consente il routing di transito con i gateway VPN di Azure tra i siti locali o tra più reti virtuali di Azure.

Il diagramma seguente illustra un esempio di una topologia multihop con più percorsi che possono far passare il traffico tra le due reti locali tramite i gateway VPN di Azure all'interno di reti Microsoft:

DOMANDE FREQUENTI SU BGP

Per domande frequenti, vedere le domande frequenti su BGP Gateway VPN.

Passaggi successivi

Vedere Come configurare BGP per Azure Gateway VPN per la procedura per configurare BGP per le connessioni cross-premise e da rete virtuale a rete virtuale.