Configurare una connessione da punto a sito usando l'autenticazione del certificato (versione classica)

Questo articolo illustra come creare una rete virtuale con una connessione da punto a sito usando il modello di distribuzione classico (legacy). Questa configurazione usa i certificati autofirmati o rilasciati da un'autorità di certificazione per autenticare il client di connessione. Queste istruzioni sono per il modello di distribuzione classica. Non è più possibile creare un gateway usando il modello di distribuzione classica. Vedere invece la versione di Resource Manager di questo articolo .

Importante

Non è più possibile creare nuovi gateway di rete virtuale per le reti virtuali del modello di distribuzione classica (gestione dei servizi). È possibile creare nuovi gateway di rete virtuale solo per le reti virtuali di Resource Manager.

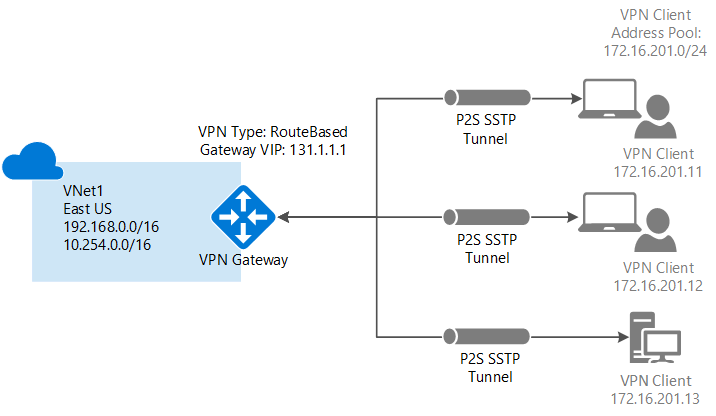

Si usa un gateway VPN da punto a sito (P2S) per creare una connessione sicura alla rete virtuale da un singolo computer client. Le connessioni VPN da punto a sito sono utili per connettersi alla rete virtuale da una posizione remota. Una VPN P2S è una soluzione utile da usare al posto di una VPN da sito a sito quando solo pochi client devono connettersi a una rete virtuale. Una connessione VPN P2S viene stabilita avviandola dal computer client.

Importante

Il modello di distribuzione classica supporta solo i client VPN Windows e usa SSTP (Secure Socket Tunneling Protocol), un protocollo VPN basato su SSL. Per supportare i client VPN non Windows, è necessario creare la rete virtuale con il modello di distribuzione Resource Manager. Il modello di distribuzione Resource Manager supporta VPN IKEv2, oltre a SSTP. Per altre informazioni, vedere Informazioni sulle connessioni da punto a sito.

Nota

Questo articolo è scritto per il modello di distribuzione classico (legacy). È consigliabile usare invece il modello di distribuzione di Azure più recente. Il modello di distribuzione Resource Manager è il modello di distribuzione più recente e offre più opzioni e compatibilità delle funzionalità rispetto al modello di distribuzione classica. Per comprendere la differenza tra questi due modelli di distribuzione, vedere Informazioni sui modelli di distribuzione e sullo stato delle risorse.

Se si vuole usare una versione diversa di questo articolo, usare il sommario nel riquadro sinistro.

Impostazioni e requisiti

Requisiti

Le connessioni di autenticazione del certificato da punto a sito richiedono gli elementi seguenti. In questo articolo sono disponibili passaggi utili per crearli.

- Un gateway VPN dinamico.

- La chiave pubblica (file CER) per un certificato radice, caricato in Azure. Questa chiave viene considerata un certificato attendibile e viene usata per l'autenticazione.

- Un certificato client generato dal certificato radice e installato in ogni computer client che effettuerà la connessione. Questo certificato viene usato per l'autenticazione client.

- Un pacchetto di configurazione client VPN deve essere generato e installato in ogni computer client che effettua la connessione. Il pacchetto di configurazione client configura il client VPN nativo già disponibile nel sistema operativo con le informazioni necessarie per la connessione alla rete virtuale.

Le connessioni da punto a sito non richiedono un dispositivo VPN o un indirizzo IP pubblico locale. La connessione VPN viene creata tramite SSTP (Secure Sockets Tunneling Protocol). Sul lato server sono supportate le versioni 1.0, 1.1 e 1.2 di SSTP. Il client decide quale versione usare. Per Windows 8.1 e versioni successive, SSTP usa per impostazione predefinita la versione 1.2.

Per altre informazioni, vedere Informazioni sulle connessioni da punto a sito e domande frequenti.

Impostazioni di esempio

Usare i valori seguenti per creare un ambiente di test o fare riferimento a questi valori per comprendere meglio gli esempi di questo articolo:

- Gruppo di risorse: TestRG

- Nome della rete virtuale: VNet1

- Spazio indirizzi: 192.168.0.0/16

Per questo esempio, viene usato un solo spazio indirizzi. È possibile avere più di uno spazio indirizzi per la rete virtuale. - Nome subnet: FrontEnd

- Intervallo di indirizzi subnet: 192.168.1.0/24

- GatewaySubnet: 192.168.200.0/24

- Area: (Stati Uniti) Stati Uniti orientali

- Spazio indirizzi client: 172.16.201.0/24

I client VPN che si connettono alla rete virtuale con questa connessione da punto a sito ricevono un indirizzo IP dal pool specificato. - tipo di Connessione ion: selezionare Da punto a sito.

Prima di iniziare, verificare di possedere una sottoscrizione di Azure. Se non si ha una sottoscrizione di Azure, è possibile attivare i vantaggi per i sottoscrittori di MSDN oppure iscriversi per ottenere un account gratuito.

Creare una rete virtuale

Se si ha già una rete virtuale, verificare che le impostazioni siano compatibili con la progettazione del gateway VPN. Prestare particolare attenzione a tutte le subnet che potrebbero sovrapporsi ad altre reti.

- In un browser passare al portale di Azure e, se necessario, accedere con l'account Azure.

- Selezionare +Crea una risorsa. Nel campo Cerca nel Marketplace digitare "Rete virtuale". Individuare Rete virtuale dall'elenco restituito e selezionarlo per aprire la pagina Rete virtuale.

- Nella pagina Rete virtuale, sotto il pulsante Crea, viene visualizzato "Deploy with Resource Manager (change to Classic)". Resource Manager è l'impostazione predefinita per la creazione di una rete virtuale. Non si vuole creare una rete virtuale di Resource Manager. Selezionare (passare alla versione classica) per creare una rete virtuale classica. Selezionare quindi la scheda Panoramica e selezionare Crea.

- Nella pagina Crea rete virtuale (versione classica) della scheda Informazioni di base configurare le impostazioni della rete virtuale con i valori di esempio.

- Selezionare Rivedi e crea per convalidare la rete virtuale.

- Viene eseguita la convalida. Dopo aver convalidato la rete virtuale, selezionare Crea.

Le impostazioni DNS non sono una parte obbligatoria di questa configurazione, ma dns è necessario se si vuole risolvere i nomi tra le macchine virtuali. Se si specifica un valore, non verrà creato un nuovo server DNS. L'indirizzo IP del server DNS specificato deve essere un server DNS in grado di risolvere i nomi per le risorse a cui ci si connette.

Dopo aver creato la rete virtuale, è possibile aggiungere l'indirizzo IP di un server DNS per gestire la risoluzione dei nomi. Aprire le impostazioni per la rete virtuale, selezionare Server DNS e aggiungere l'indirizzo IP del server DNS da usare per la risoluzione dei nomi.

- Individuare la rete virtuale nel portale.

- Nella pagina della rete virtuale, nella sezione Impostazioni selezionare Server DNS.

- Aggiungere un server DNS.

- Per salvare le impostazioni, selezionare Salva nella parte superiore della pagina.

Creare un gateway VPN

Passare alla rete virtuale creata.

Nella pagina Rete virtuale, in Impostazioni selezionare Gateway. Nella pagina Gateway è possibile visualizzare il gateway per la rete virtuale. Questa rete virtuale non ha ancora un gateway. Fare clic sulla nota che indica Fare clic qui per aggiungere una connessione e un gateway.

Nella pagina Configura connessione VPN e gateway selezionare le impostazioni seguenti:

- Tipo di connessione: Da punto a sito

- Spazio indirizzi client: aggiungere l'intervallo di indirizzi IP da cui i client VPN ricevono un indirizzo IP durante la connessione. Usare un intervallo di indirizzi IP privati che non si sovrapponga con la posizione locale da cui viene effettuata la connessione o con la rete virtuale a cui ci si connette.

Lasciare deselezionata la casella di controllo Non configurare un gateway. Verrà creato un gateway.

Nella parte inferiore della pagina selezionare Avanti: Gateway >.

Nella scheda Gateway selezionare i valori seguenti:

- Dimensioni: le dimensioni sono lo SKU del gateway per il gateway di rete virtuale. Nel portale di Azure, lo SKU predefinito è Predefinito. Per altre informazioni sugli SKU di gateway, vedere Informazioni sulle impostazioni del gateway VPN.

- Tipo di routing: è necessario selezionare Dinamico per una configurazione da punto a sito. Il routing statico non funzionerà.

- Subnet del gateway: questo campo è già compilato automaticamente. Non è possibile modificare il nome. Se si tenta di modificare il nome usando PowerShell o qualsiasi altro mezzo, il gateway non funzionerà correttamente.

- Intervallo di indirizzi (blocco CIDR): sebbene sia possibile creare una subnet del gateway di dimensioni minime pari a /29, è consigliabile creare una subnet più grande che includa più indirizzi selezionando almeno /28 o /27. In questo modo, gli indirizzi sufficienti per supportare le possibili configurazioni aggiuntive che potrebbero essere desiderate in futuro. Quando si usano le subnet del gateway, evitare di associare un gruppo di sicurezza di rete (NSG) alla subnet del gateway. L'associazione di un gruppo di sicurezza di rete a questa subnet potrebbe causare la mancata funzione del gateway VPN come previsto.

Selezionare Rivedi e crea per convalidare le impostazioni.

Al termine della convalida, selezionare Crea. Per il completamento di un gateway VPN possono essere necessari fino a 45 minuti, in base allo SKU selezionato per il gateway.

Creare i certificati

Azure usa i certificati per autenticare client VPN per VPN da punto a sito. È necessario caricare le informazioni della chiave pubblica del certificato radice in Azure. La chiave pubblica viene quindi considerata attendibile. I certificati client devono essere generati dal certificato radice attendibile e quindi installati in ogni computer client nell'archivio certificati Certificati - Utente corrente\Personale\Certificati. Il certificato viene usato per l'autenticazione del client alla connessione alla rete virtuale.

Se usati, i certificati autofirmati devono essere creati con parametri specifici. È possibile creare un certificato autofirmato usando le istruzioni per PowerShell e Windows 10 o versione successiva oppure MakeCert. È importante seguire i passaggi di queste istruzioni quando si usano i certificati radice autofirmati e si generano certificati client dal certificato radice autofirmato. In caso contrario, i certificati creati non saranno compatibili con le connessioni P2S e si riceverà un errore di connessione.

Ottenere il file di chiave pubblica (con estensione cer) per il certificato radice

Ottenere il file con estensione cer per il certificato radice. È possibile usare un certificato radice generato tramite una soluzione aziendale (scelta consigliata) oppure generare un certificato autofirmato. Dopo avere creato il certificato radice, esportare i dati del certificato pubblico, non la chiave privata, come file CER X.509 con codifica in base 64. Il file viene caricato in un secondo momento in Azure.

Certificato aziendale: se si usa una soluzione aziendale, è possibile usare la catena di certificati esistente. Acquisire il file con estensione cer per il certificato radice che si vuole usare.

Certificato radice autofirmato: se non si usa una soluzione di certificato aziendale, creare un certificato radice autofirmato. In caso contrario, i certificati creati non saranno compatibili con le connessioni da sito a sito e i client ricevono un errore di connessione quando tentano di connettersi. È possibile usare Azure PowerShell, MakeCert oppure OpenSSL. I passaggi negli articoli seguenti descrivono come generare un certificato radice autofirmato compatibile:

- Istruzioni di PowerShell per Windows 10 o versioni successive: queste istruzioni richiedono PowerShell in un computer che esegue Windows 10 o versione successiva. I certificati client generati dal certificato radice possono essere installati in qualsiasi client da punto a sito supportato.

- Istruzioni makeCert: usare MakeCert per generare certificati se non si ha accesso a un computer che esegue Windows 10 o versione successiva. Sebbene MakeCert sia deprecato, è comunque possibile usarlo per generare i certificati. I certificati client generati dal certificato radice possono essere installati in qualsiasi client da punto a sito supportato.

- Linux - Istruzioni openSSL

- Linux - Istruzioni strongSwan

Generare un certificato client

Ogni computer client connesso a una rete virtuale con una connessione da punto a sito deve avere un certificato client installato. Il certificato viene generato dal certificato radice e viene installato in ogni computer client. Se non si installa un certificato client valido, l'autenticazione avrà esito negativo quando il client prova a connettersi alla rete virtuale.

È possibile generare un certificato univoco per ogni client oppure usare lo stesso certificato per più client. Generare certificati client univoci offre il vantaggio di poter revocare un singolo certificato. In caso contrario, se più client utilizzano lo stesso certificato client per l’autenticazione e questo viene revocato, è necessario generare e installare nuovi certificati per tutti i client che usano tale certificato.

È possibile generare i certificati client usando i metodi seguenti:

Certificato aziendale:

Se si usa una soluzione aziendale per la creazione di certificati, generare un certificato client con il valore di nome comune nel formato name@yourdomain.com. Usare questo formato anziché il formato nome dominio\nome utente.

Verificare che il certificato client sia basato sul modello di certificato utente con Autenticazione client riportato come primo elemento nell'elenco d'uso. Controllare il certificato facendo doppio clic sul certificato client e aprendo Utilizzo chiavi avanzato nella scheda Dettagli.

Certificato radice autofirmato: seguire la procedura descritta in uno degli articoli seguenti sul certificato da punto a sito in modo che i certificati client creati siano compatibili con le connessioni da punto a sito.

Se si genera un certificato client da un certificato radice autofirmato, viene eseguita l'installazione automatica nel computer usato per generarlo. Se si vuole installare un certificato client in un altro computer client, esportarlo come file con estensione .pfx, insieme all'intera catena di certificati. In questo modo, viene creato un file .pfx contenente le informazioni del certificato radice necessarie per l’autenticazione del client.

I passaggi di questi articoli generano un certificato client compatibile, che è quindi possibile esportare e distribuire.

Istruzioni di PowerShell per Windows 10 o versioni successive: queste istruzioni richiedono Windows 10 o versione successiva e PowerShell per generare i certificati. I certificati generati possono essere installati in qualsiasi client con connessione da punto a sito supportato.

Istruzioni makeCert: usare MakeCert se non si ha accesso a un computer Windows 10 o versione successiva per la generazione di certificati. Sebbene MakeCert sia deprecato, è comunque possibile usarlo per generare i certificati. È possibile installare i certificati generati in qualsiasi client con connessione da punto a sito supportato.

Caricare il file CER del certificato radice

Dopo la creazione del gateway, caricare il file con estensione cer, che contiene le informazioni sulla chiave pubblica, per un certificato radice attendibile nel server di Azure. Non caricare la chiave privata per il certificato radice. Una volta caricato un certificato, Azure lo usa per autenticare i client che hanno installato un certificato client generato dal certificato radice attendibile. È possibile caricare in seguito fino a 20 file di certificato radice attendibile aggiuntivi, se necessario.

- Passare alla rete virtuale creata.

- In Impostazioni selezionare Connessioni da punto a sito.

- Selezionare Gestisci certificato.

- Selezionare Carica.

- Nel riquadro Carica un certificato selezionare l'icona della cartella e passare al certificato da caricare.

- Selezionare Carica.

- Dopo aver caricato correttamente il certificato, è possibile visualizzarlo nella pagina Gestisci certificato. Potrebbe essere necessario selezionare Aggiorna per visualizzare il certificato appena caricato.

Configurare il client

Per connettersi a una rete virtuale tramite VPN da punto a sito, ogni client deve installare un pacchetto per configurare il client VPN di Windows nativo. Il pacchetto di configurazione configura il client VPN nativo di Windows con le impostazioni necessarie per la connessione alla rete virtuale.

È possibile usare lo stesso pacchetto di configurazione del client VPN in ogni computer client, a condizione che la versione corrisponda all'architettura del client. Per l'elenco dei sistemi operativi client supportati, vedere Informazioni sulle connessioni da punto a sito e domande frequenti.

Generare e installare un pacchetto di configurazione del client VPN

Passare alle impostazioni connessioni da punto a sito per la rete virtuale.

Nella parte superiore della pagina selezionare il pacchetto di download corrispondente al sistema operativo client in cui verrà installato:

- Per i client a 64 bit, selezionare Client VPN (64 bit).

- Per i client a 32 bit, selezionare Client VPN (32 bit).

Azure genera un pacchetto con le impostazioni specifiche richieste dal client. Ogni volta che si apportano modifiche alla rete virtuale o al gateway, è necessario scaricare un nuovo pacchetto di configurazione client e installarlo nei computer client.

Dopo aver generato il pacchetto, selezionare Scarica.

Installare il pacchetto di configurazione client nel computer client. Quando si installa, se viene visualizzato un popup SmartScreen che indica che Windows ha protetto il PC, selezionare Altre informazioni, quindi selezionare Esegui comunque. È anche possibile salvare il pacchetto per l'installazione su altri computer client.

Installare un certificato client

Per questo esercizio, quando è stato generato il certificato client, è stato installato automaticamente nel computer. Per creare una connessione da punto a sito da un computer client diverso da quello usato per generare i certificati client, è necessario installare il certificato client generato in tale computer.

Quando si installa un certificato client, è necessaria la password che è stata creata durante l'esportazione del certificato client. In genere, è possibile installare il certificato semplicemente facendo doppio clic su di esso. Per altre informazioni, vedere Installare un certificato client esportato.

Connettersi alla rete virtuale

Nota

È necessario avere diritti di amministratore per il computer client da cui ci si connette.

- Nel computer client passare a Impostazioni VPN.

- Selezionare la VPN creata. Se sono state usate le impostazioni di esempio, la connessione verrà etichettata Group TestRG VNet1.

- Selezionare Connetti.

- Nella casella Rete virtuale Windows Azure selezionare Connessione. Se viene visualizzato un messaggio popup sul certificato, selezionare Continua per usare privilegi elevati e Sì per accettare le modifiche di configurazione.

- Al termine della connessione, verrà visualizzata una notifica Connessione ed.

In caso di problemi di connessione, effettuare i controlli seguenti:

Se è stato esportato un certificato client con la procedura guidata di esportazione dei certificati, assicurarsi che si tratti di un file con estensione pfx e che sia selezionata l'opzione Include all certificates in the certification path if possible (Se possibile, includi tutti i certificati nel percorso di certificazione). Usando questo valore per l'esportazione, vengono esportate anche le informazioni del certificato radice. Dopo l'installazione del certificato nel computer client, viene installato anche il certificato radice nel file con estensione pfx. Per verificare che il certificato radice sia installato, aprire Gestire i certificati utente e selezionare Autorità di certificazione radice attendibili\Certificati. Per il funzionamento dell'autenticazione, verificare che il certificato radice sia presente nell'elenco.

Se è stato usato un certificato emesso tramite una soluzione CA globale (enterprise) e non è possibile eseguire l'autenticazione, verificare l'ordine di autenticazione del certificato client. Controllare l'ordine dell'elenco di autenticazione facendo doppio clic sul certificato client, selezionando Dettagli, quindi Utilizzo chiavi avanzato. Assicurarsi che l'elenco mostri Autenticazione client come primo elemento. In caso contrario, emettere un certificato client in base al modello di utente che presenta Autenticazione client come primo elemento nell'elenco.

Per altre informazioni sulla risoluzione dei problemi delle connessioni P2S, vedere Risoluzione dei problemi di connessione da punto a sito.

Verificare la connessione VPN

Verificare che la connessione VPN sia attiva. Aprire un prompt dei comandi con privilegi elevati nel computer client ed eseguire ipconfig/all.

Visualizzare i risultati. Si noti che l'indirizzo IP ricevuto è uno degli indirizzi compresi nell'intervallo di indirizzi di connettività da punto a sito specificato al momento della creazione della rete virtuale. I risultati dovrebbero essere simili all'esempio seguente:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.11 (Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Per connettersi a una macchina virtuale

Creare una connessione Desktop remoto per connettersi a una macchina virtuale distribuita nella rete virtuale. Il modo migliore per verificare di potersi connettere alla macchina virtuale consiste nel connettersi con il suo indirizzo IP privato invece che con il nome del computer. Ciò consente di verificare se è possibile connettersi, non se la risoluzione dei nomi è configurata correttamente.

- Individuare l'indirizzo IP privato per la VM. Per trovare l'indirizzo IP privato di una macchina virtuale, visualizzare le proprietà di tale macchina virtuale nel portale di Azure oppure usare PowerShell.

- Verificare di essere connessi alla rete virtuale con la connessione VPN da punto a sito.

- Per aprire Connessione Desktop remoto, immettere RDP o Connessione Desktop remoto nella casella di ricerca nella barra delle applicazioni, quindi selezionare Connessione Desktop remoto. È anche possibile aprire con il comando mstsc in PowerShell.

- In Connessione Desktop remoto immettere l'indirizzo IP privato della macchina virtuale. Se necessario, selezionare Mostra opzioni per modificare altre impostazioni e quindi connettersi.

Per risolvere i problemi di una connessione RDP a una VM

Se si verificano problemi di connessione a una macchina virtuale tramite la connessione VPN, è possibile controllare alcuni elementi.

- Verificare che la connessione VPN sia attiva.

- Verificare che venga effettuata la connessione all'indirizzo IP privato per la macchina virtuale.

- Immettere ipconfig per controllare l'indirizzo IPv4 assegnato alla scheda Ethernet nel computer da cui viene effettuata la connessione. Quando l'indirizzo IP è compreso nell'intervallo di indirizzi della rete virtuale a cui ci si connette o nell'intervallo di indirizzi del pool di indirizzi del client VPN, si verifica una sovrapposizione dello spazio di indirizzi. Con questo tipo di sovrapposizione, il traffico di rete non raggiunge Azure e rimane nella rete locale.

- Se è possibile connettersi alla macchina virtuale usando l'indirizzo IP privato, ma non il nome del computer, verificare di avere configurato correttamente il valore per DNS. Per altre informazioni sul funzionamento della risoluzione dei nomi per le macchine virtuali, vedere Risoluzione dei nomi per le macchine virtuali.

- Verificare che il pacchetto di configurazione del client VPN sia stato generato dopo aver specificato gli indirizzi IP del server DNS per la rete virtuale. Se gli indirizzi IP del server DNS vengono aggiornati, generare e installare un nuovo pacchetto di configurazione del client VPN.

Per altre informazioni sulla risoluzione dei problemi, vedere l'articolo su come risolvere i problemi delle connessioni Desktop remoto a una VM.

Per aggiungere o rimuovere certificato radice attendibili

È possibile aggiungere e rimuovere certificati radice attendibili da Azure. Quando si rimuove un certificato radice, i client con un certificato generato da tale radice non potranno più eseguire l'autenticazione e connettersi. Per consentire ai client di eseguire l'autenticazione e connettersi nuovamente, è necessario installare un nuovo certificato client generato da un certificato radice considerato attendibile in Azure.

Aggiunta di un certificato radice attendibile

È possibile aggiungere fino a 20 file di certificato radice attendibile .cer in Azure usando lo stesso processo usato per aggiungere il primo certificato radice attendibile.

Rimuovere un certificato radice attendibile

- Nella sezione Connessioni da punto a sito della pagina per la rete virtuale selezionare Gestisci certificato.

- Selezionare i puntini di sospensione accanto al certificato da rimuovere e quindi selezionare Elimina.

Per revocare un certificato client

Se necessario, è possibile revocare un certificato client. L'elenco di revoche di certificati consente di negare in modo selettivo la connettività da punto a sito basata sui singoli certificati client. Questo metodo è diverso rispetto alla rimozione di un certificato radice attendibile. Se si rimuove un file con estensione cer del certificato radice attendibile da Azure, viene revocato l'accesso per tutti i certificati client generati o firmati dal certificato radice revocato. La revoca di un certificato client, anziché del certificato radice, consente di continuare a usare gli altri certificati generati dal certificato radice per l'autenticazione per la connessione da punto a sito.

La regola generale è quella di usare il certificato radice per gestire l'accesso a livello di team o organizzazione, usando i certificati client revocati per il controllo di accesso con granularità fine su singoli utenti.

È possibile revocare un certificato client aggiungendo l'identificazione personale all'elenco di revoche di certificati.

- Ottenere l'identificazione personale del certificato client. Per altre informazioni, vedere Procedura: recuperare l'identificazione personale di un certificato.

- Copiare le informazioni in un editor di testo e rimuovere tutti gli spazi in modo da avere una stringa continua.

- Passare a Connessione VPN da punto a sito e quindi selezionare Gestisci certificato.

- Selezionare Elenco di revoche per aprire la pagina Elenco di revoche.

- Nella pagina Identificazione personale incollare l'identificazione personale del certificato come una riga di testo continua, senza spazi.

- Selezionare + Aggiungi all'elenco per aggiungere l'identificazione personale all'elenco di revoche di certificati (CRL).

Al termine dell'aggiornamento, il certificato non può più essere usato per la connessione. Ai client che provano a connettersi con questo certificato verrà visualizzato un messaggio che informa che il certificato non è più valido.

Domande frequenti

Queste domande frequenti si applicano alle connessioni da punto a sito che usano il modello di distribuzione classica.

Quali sistemi operativi client è possibile usare con point-to-site?

Sono supportati i sistemi operativi client seguenti:

- Windows 7 (a 32 e 64 bit)

- Windows Server 2008 R2 (solo a 64 bit)

- Windows 8 (a 32 e 64 bit)

- Windows 8.1 (a 32 e 64 bit)

- Windows Server 2012 (solo a 64 bit)

- Windows Server 2012 R2 (solo a 64 bit)

- Windows 10

- Windows 11

È possibile usare qualsiasi client VPN software che supporti SSTP per la connessione da punto a sito?

No. L'assistenza è limitata solo alle versioni dei sistemi operativi Windows elencati.

Quanti endpoint client VPN possono esistere nella configurazione da punto a sito?

Il numero di endpoint client VPN dipende dallo SKU e dal protocollo del gateway.

| VPN Gateway Generazione |

SKU | S2S/Da rete virtuale a rete virtuale Tunnel |

P2S Connessione SSTP |

P2S IKEv2/OpenVPN Connessione ions |

Aggregazione Benchmark velocità effettiva |

BGP | Zone-redundant | Numero supportato di macchine virtuali nella Rete virtuale |

|---|---|---|---|---|---|---|---|---|

| Generation1 | Base | Massimo. 10 | Massimo. 128 | Non supportato | 100 Mbps | Non supportato | No | 200 |

| Generation1 | VpnGw1 | Massimo. 30 | Massimo. 128 | Massimo. 250 | 650 Mbps | Supportata | No | 450 |

| Generation1 | VpnGw2 | Massimo. 30 | Massimo. 128 | Massimo. 500 | 1 Gbps | Supportata | No | 1300 |

| Generation1 | VpnGw3 | Massimo. 30 | Massimo. 128 | Massimo. 1000 | 1,25 Gbps | Supportata | No | 4000 |

| Generation1 | VpnGw1AZ | Massimo. 30 | Massimo. 128 | Massimo. 250 | 650 Mbps | Supportata | Sì | 1000 |

| Generation1 | VpnGw2AZ | Massimo. 30 | Massimo. 128 | Massimo. 500 | 1 Gbps | Supportata | Sì | 2000 |

| Generation1 | VpnGw3AZ | Massimo. 30 | Massimo. 128 | Massimo. 1000 | 1,25 Gbps | Supportata | Sì | 5000 |

| Generation2 | VpnGw2 | Massimo. 30 | Massimo. 128 | Massimo. 500 | 1,25 Gbps | Supportata | No | 685 |

| Generation2 | VpnGw3 | Massimo. 30 | Massimo. 128 | Massimo. 1000 | 2,5 Gbps | Supportata | No | 2240 |

| Generation2 | VpnGw4 | Massimo. 100* | Massimo. 128 | Massimo. 5000 | 5 Gbps | Supportata | No | 5300 |

| Generation2 | VpnGw5 | Massimo. 100* | Massimo. 128 | Massimo. 10000 | 10 Gbps | Supportata | No | 6700 |

| Generation2 | VpnGw2AZ | Massimo. 30 | Massimo. 128 | Massimo. 500 | 1,25 Gbps | Supportata | Sì | 2000 |

| Generation2 | VpnGw3AZ | Massimo. 30 | Massimo. 128 | Massimo. 1000 | 2,5 Gbps | Supportata | Sì | 3300 |

| Generation2 | VpnGw4AZ | Massimo. 100* | Massimo. 128 | Massimo. 5000 | 5 Gbps | Supportata | Sì | 4400 |

| Generation2 | VpnGw5AZ | Massimo. 100* | Massimo. 128 | Massimo. 10000 | 10 Gbps | Supportata | Sì | 9000 |

È possibile usare la propria CA radice PKI interna per la connettività da punto a sito?

Sì. In precedenza, era possibile utilizzare solo certificati radice autofirmati. È ancora possibile caricare fino a 20 certificati radice.

È possibile attraversare proxy e firewall usando da punto a sito?

Sì. Viene usato Secure Sockets Tunneling Protocol (SSTP) per effettuare il tunneling tramite firewall. Questo tunnel viene visualizzato come connessione HTTPS.

Se si riavvia un computer client configurato per la connessione da punto a sito, la VPN verrà riconnessa automaticamente?

Per impostazione predefinita, il computer client non ristabilirà automaticamente la connessione VPN.

Il supporto da punto a sito supporta la riconnessione automatica e il DDNS nei client VPN?

No. La riconnessione automatica e DDNS non sono attualmente supportate nelle VPN da punto a sito.

È possibile avere configurazioni da sito a sito e da punto a sito per la stessa rete virtuale?

Sì. Entrambe le soluzioni funzionano se si ha un tipo di VPN basata su route per il gateway. Per il modello di distribuzione classica è necessario un gateway dinamico. Non è supportato da punto a sito per gateway VPN o gateway con routing statico che usano il cmdlet -VpnType PolicyBased .

È possibile configurare un client da punto a sito per connettersi contemporaneamente a più reti virtuali?

Sì. Tuttavia, le reti virtuali non possono avere prefissi IP sovrapposti e gli spazi di indirizzi da punto a sito non devono sovrapporsi tra le reti virtuali.

Qual è la velocità effettiva prevista tramite connessioni da sito a sito o da punto a sito?

È difficile mantenere esattamente la velocità effettiva tramite i tunnel VPN. IPSec e SSTP sono protocolli VPN con un elevato livello di crittografia. La velocità effettiva è limitata inoltre dalla latenza e dalla larghezza di banda tra le sedi locali e Internet.

Passaggi successivi

Dopo aver completato la connessione, è possibile aggiungere macchine virtuali alle reti virtuali. Per altre informazioni, vedere Macchine virtuali.

Per altre informazioni sulla rete e sulle macchine virtuali Linux, vedere Panoramica di rete delle macchine virtuali Linux e Azure.

Per informazioni sulla risoluzione dei problemi della connessione da punto a sito, vedere Risolvere i problemi di connessione da punto a sito di Azure.