Informazioni sui firewall e sulla sicurezza di rete

Gli utenti malintenzionati possono sfruttare una rete vulnerabile per sottrarre informazioni e rendere inaccessibili servizi e risorse. Un attacco di questo genere all'organizzazione può causare perdite finanziarie e danni alla reputazione.

In questa unità verrà presentata una panoramica della sicurezza di rete e di alcuni dei diversi tipi disponibili. Verranno inoltre illustrate le aree di sicurezza di rete e i firewall. Infine, verranno presentati gli strumenti di sicurezza di rete usati per rafforzare la protezione della rete in Azure.

Panoramica della sicurezza di rete

È necessaria una sicurezza elevata per diagnosticare e prevenire eventi sospetti, attacchi e vulnerabilità all'interno della rete. Ci sono molti motivi per cui si verificano problemi di sicurezza e diversi modi per gestirli. Verranno di seguito esaminati i diversi tipi di strategie di sicurezza di rete che è possibile adottare per gestire questi problemi.

Controllo di accesso

È possibile usare il controllo di accesso per esaminare ogni utente e client allo scopo di stabilire se sono autorizzati ad accedere alla rete o alle relative risorse. Si implementa il controllo di accesso configurando criteri di sicurezza che assicurano che l'utente abbia il livello corretto di autorizzazioni assegnate per eseguire azioni specifiche in rete. Ad esempio, potrebbe essere necessario negare l'accesso in lettura per alcune risorse quando l'utente si connette dall'esterno della sede locale.

Strumenti antimalware

Gli strumenti antimalware proteggono la rete da software dannoso (malware). Il malware si presenta sotto forme diverse, tra cui:

- Ransomware

- Virus

- Spyware

- Trojan

È possibile usare gli strumenti antimalware e antivirus per monitorare e risolvere il malware. Questi strumenti possono rilevare eventuali anomalie nei file, intraprendere azioni per rimuovere frammenti di codice dannosi e ripristinare le risorse e i dispositivi interessati all'interno della rete.

Sicurezza delle applicazioni

Gli utenti malintenzionati possono compromettere le applicazioni, indipendentemente dal fatto che siano dell'utente o di proprietà di terze parti. Il software può inavvertitamente contenere vulnerabilità di sicurezza che possono essere usate da un utente malintenzionato per accedere ai dispositivi e alle risorse di rete. Se un'applicazione viene sviluppata internamente, sarà necessario cercare e correggere attivamente le vulnerabilità che potrebbero essere usate per un attacco. Una soluzione consiste nel testare l'applicazione durante il ciclo di vita di sviluppo e implementare tutte le modifiche necessarie per correggere potenziali vulnerabilità. In caso di applicazioni sviluppate da terze parti, è consigliabile applicare gli aggiornamenti non appena sono disponibili.

Analisi comportamentale

È possibile usare strumenti di analisi comportamentale per stabilire l'utilizzo e il comportamento regolari in tutta la rete e identificare eventuali modifiche sospette.

Si supponga, ad esempio, di rilevare un tentativo di accesso alla rete da parte di un utente al di fuori dei modelli di utilizzo standard. In genere, questo utente accede alla rete da una sede negli Stati Uniti durante l'orario lavorativo. Se le sue credenziali vengono improvvisamente usate per tentare di accedere dall'Australia a mezzanotte, il tentativo viene contrassegnato come sospetto.

Per risolvere questo problema, è possibile creare criteri di sicurezza sulla base di questi dati analitici. È possibile negare l'accesso in attesa di una verifica aggiuntiva, ad esempio un codice segreto inviato al dispositivo mobile aziendale dell'utente.

Sicurezza della posta elettronica

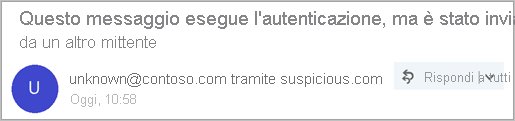

Spesso gli utenti malintenzionati usano la posta elettronica per accedere alla rete. Un messaggio dall'aspetto legittimo potrebbe richiedere agli utenti di selezionare un collegamento e fornire dettagli che l'utente malintenzionato sfrutta per accedere alle risorse e ai dispositivi in rete. Le applicazioni di posta elettronica come Microsoft Outlook consentono di identificare messaggi e mittenti sospetti.

Rilevamento e prevenzione delle intrusioni

Si vuole adottare un comportamento di sicurezza proattivo e preventivo per la rete. Quanto prima si riescono a identificare le intrusioni, meglio è. È possibile usare in combinazione gli strumenti di prevenzione e rilevamento delle intrusioni per monitorare tutto il traffico di rete.

Azure Network Watcher, ad esempio, è in grado di fornire dati a un sistema di rilevamento intrusioni open source. Il traffico viene analizzato da questo sistema attraverso la rete in Azure e si ricevono avvisi in caso di intrusioni.

Connessione

Una rete privata virtuale (VPN) può stabilire una connessione crittografata da una rete a un'altra tramite Internet. La VPN configura un tunnel crittografato che usa TLS o IPSec per fornire funzionalità di comunicazione e accesso remoto sicure tra le reti.

Sicurezza Web

È possibile usare strumenti che proteggono il modo in cui gli utenti usano il Web. Ad esempio, è possibile usare un filtro Web per impedire agli utenti di accedere a determinati tipi di siti segnalati. Questi strumenti di sicurezza Web consentono anche di configurare criteri per decidere in che modo gestire i diversi tipi di richieste Web in rete.

Sicurezza wireless

I componenti wireless della rete non sono così sicuri come quelli cablati. Una rete wireless potrebbe essere accessibile dall'esterno dell'organizzazione, a seconda della potenza del segnale wireless. Sono disponibili diversi strumenti per l'analisi e il monitoraggio dell'attività sul lato wireless. Il primo passaggio per la protezione di una rete wireless prevede l'uso del tipo di crittografia più avanzata disponibile nei dispositivi wireless. In secondo luogo, occorre configurare una rete wireless distinta per gli utenti guest, che impedisce ai visitatori di usare la rete wireless destinata agli utenti interni.

Aree di sicurezza di rete

Una zona di sicurezza di rete è un segmento della rete a cui sono applicati criteri di sicurezza specifici e spesso è separata da altri segmenti di rete tramite firewall. Esistono tre tipi diversi di aree di sicurezza.

Zone private o attendibili

Una zona privata o attendibile contiene le risorse e i dispositivi che non dovrebbero mai essere accessibili a utenti esterni all'organizzazione. Alcuni esempi sono le stampanti, le workstation usate dagli utenti interni e i server interni. In questa zona i dispositivi verranno configurati con indirizzi IP privati.

Zone pubbliche

Una zona pubblica contiene tutto quello che si trova all'esterno dell'organizzazione. Questa zona fa parte di Internet o di un'altra rete e non è sotto il controllo dell'organizzazione.

Rete perimetrale

La rete perimetrale (detta anche subnet schermata) è un'area in cui sono disponibili risorse e servizi accessibili dall'esterno dell'organizzazione. Ad esempio, è possibile usare una rete perimetrale per fornire l'accesso a un'applicazione, a un'organizzazione partner o a un fornitore.

Criteri di filtraggio delle zone

I criteri di filtraggio delle zone gestiscono il flusso del traffico che attraversa le diverse zone. Questi criteri includono:

Da interno a esterno e da interno a rete perimetrale: questo tipo di filtro esamina tutto il traffico che ha origine dall'interno ed è diretto alla rete perimetrale. Ad esempio, i membri del personale interno potrebbero voler accedere a un sito Web pubblico. In questo caso il traffico viene esaminato per verificare se il sito Web è attendibile.

Da esterno a interno: questo tipo di filtro blocca il traffico proveniente dall'esterno della rete. Il solo traffico consentito è quello in risposta diretta a una richiesta originata dalla zona interna. Ad esempio, quando un membro del personale interno richiede una pagina Web da un server, la risposta è consentita (se si tratta di un'origine attendibile), in modo che l'utente possa esplorare il sito.

Da esterno a rete perimetrale: questo tipo di filtro esamina tutto il traffico proveniente dall'esterno diretto alla rete perimetrale. Al traffico è consentita o negata l'autorizzazione. Il tipo di traffico per cui potrebbe essere consentito il passaggio include il traffico HTTPS e della posta elettronica.

Da rete perimetrale a esterno. Questo tipo di filtro esamina il traffico che proviene dalla rete perimetrale ed esce dalla rete. Il traffico è autorizzato a passare all'esterno della rete in base alle regole del firewall e alla risorsa o al client che avvia la richiesta. Ad esempio, potrebbe essere necessario sincronizzare un server di posta nella rete perimetrale con un altro server all'esterno della rete. In questo caso verranno configurate le regole del firewall per decidere cosa dovrebbe accadere.

Che cos'è un firewall di rete?

Un firewall di rete è un'appliance di sicurezza che blocca o risolve l'accesso non autorizzato alla rete. I firewall di rete inoltre monitorano e registrano tutto il traffico che attraversa la rete. È possibile usare i criteri di sicurezza per configurare i firewall di rete in modo da intraprendere azioni appropriate per tutto il traffico che passa attraverso la rete. I firewall di rete possono essere implementazioni hardware o software.

Un firewall hardware può essere un dispositivo fisico autonomo o fare parte di un altro dispositivo della rete. I dispositivi fisici come i router, ad esempio, hanno già firewall incorporati. I firewall hardware sono costosi da gestire e in genere sono disponibili nelle organizzazioni di grandi dimensioni.

Un firewall software viene installato e configurato in un dispositivo, ad esempio una workstation o un server. I firewall software hanno funzionalità flessibili e possono essere eseguiti su più dispositivi in modo più conveniente in termini di costo rispetto ai firewall hardware. Tuttavia, alcune violazioni sofisticate della protezione possono compromettere più facilmente questi tipi di firewall.

Tipi di firewall

I firewall possono eseguire diverse funzioni in tutta la rete:

I firewall a livello di applicazione possono essere un'appliance fisica o basata su software, come un plug-in o un filtro. Questi tipi di firewall sono destinati alle applicazioni. Ad esempio, potrebbero influire sul modo in cui le richieste per le connessioni HTTP vengono esaminate per ognuna delle applicazioni.

I firewall di filtraggio di pacchetti esaminano ogni pacchetto di dati durante il passaggio attraverso la rete. In base alle regole configurate, decidono se bloccare o meno il pacchetto specifico.

I firewall a livello di circuito controllano se le connessioni TCP e UDP nella rete sono valide prima che i dati vengano scambiati. Questo tipo di firewall, ad esempio, potrebbe prima verificare se gli indirizzi di origine e di destinazione, l'utente, l'ora e la data soddisfano determinate regole definite. Quando questi controlli vengono superati e si avvia una sessione, i dati vengono scambiati tra le parti senza ulteriori verifiche.

I firewall del server proxy controllano le informazioni che entrano ed escono da una rete. I firewall del server proxy garantiscono la sicurezza fornendo l'accesso a Internet a tutti i dispositivi in una rete. Questa capacità implica che il server può monitorare, filtrare e memorizzare nella cache le richieste di dati da e verso la rete.

I firewall con stato esaminano le caratteristiche relative alle connessioni nella rete. Il firewall monitora anche i pacchetti nel tempo e archivia una combinazione di queste informazioni in una tabella di stato. Quando non viene riconosciuta una corrispondenza tra connessione e pacchetto in base alle informazioni contenute nella tabella, il traffico viene bloccato.

I firewall di nuova generazione eseguono molte delle stesse funzioni dei firewall con stato, ma possono includere più funzioni di altri tipi di firewall, ad esempio il filtraggio dei pacchetti e il supporto di reti VPN. Questo tipo di firewall, inoltre, esamina i pacchetti in modo più accurato rispetto ai firewall con stato. Ad esempio, un firewall di nuova generazione può esaminare il payload per ogni pacchetto e verificarne le caratteristiche sospette e il malware.

Importanza dei firewall

I firewall consentono di proteggere la rete dal mondo esterno. Se non è stato configurato un firewall:

- Un utente malintenzionato potrebbe usare malware e sfruttare i vantaggi della larghezza di banda per i propri interessi.

- Possono essere sottratti dati sensibili e informazioni riservate su dipendenti e clienti.

- Le risorse, i dispositivi e l'intera rete potrebbero essere tenuti in ostaggio.

È importante collocare i firewall tra la rete e qualsiasi connessione esterna. È possibile combinare diversi tipi di firewall per ottenere la sicurezza di rete più affidabile.

Strumenti di sicurezza di rete di Azure

Azure offre vari strumenti che è possibile usare per garantire la sicurezza della rete. Ognuno di essi è progettato per affrontare un aspetto diverso della sicurezza di rete.

È possibile creare reti personalizzate tramite Rete virtuale di Azure. Usare i gruppi di sicurezza di rete di Azure per filtrare il traffico da Azure e da risorse locali verso risorse che fanno parte delle reti virtuali e viceversa. Un gruppo di sicurezza di rete filtra il traffico tramite regole di sicurezza specificate per negare o consentire diversi tipi di traffico tra le reti.

Il flusso del traffico attraverso i gruppi di sicurezza di rete può anche essere registrato a scopo di analisi. È possibile usare il servizio Network Watcher di Azure e abilitare i log di flusso dei gruppi di sicurezza di rete. I log verranno quindi archiviati per l'uso in un file JSON in un account di archiviazione.

Firewall di Azure è un firewall completamente gestito che è possibile usare per proteggere le risorse che si trovano all'interno delle reti virtuali di Azure. Essendo basato sul cloud, Firewall di Azure offre alcuni vantaggi. Non è necessario preoccuparsi del ridimensionamento di Firewall di Azure in base al numero di risorse presenti in rete. È infatti preconfigurato con disponibilità elevata per impedire che il firewall risulti non disponibile.

È possibile connettere la rete locale alle reti virtuali di Azure configurando una connessione VPN da sito a sito con Azure. Usare un gateway VPN, ovvero un'appliance VPN di Azure, insieme al dispositivo VPN locale, per stabilire un tunnel VPN per la comunicazione. Le risorse cloud e locali comunicano quindi attraverso il tunnel VPN.

È anche possibile configurare una connessione VPN da punto a sito tra Azure e la rete locale. In questo caso i singoli utenti e client possono connettersi alle risorse di Azure tramite un tunnel sicuro.

Considerazioni sulla sicurezza delle reti di Azure

Sono molte le possibilità per migliorare la sicurezza di rete in Azure. Di seguito sono riportate alcune delle considerazioni da tenere presenti in fase di implementazione:

Usare appliance di sicurezza di rete di Azure sviluppate da partner Microsoft in Azure Marketplace, per migliorare la sicurezza della rete. Questa gamma di appliance fornisce svariate funzioni, tra cui:

- Rilevamento di anomalie in rete

- Identificazione e rettifica delle vulnerabilità

- Filtro Web

- Protezione antivirus

Configurare endpoint servizio di rete virtuale di Azure in modo che i servizi critici di Azure si connettano solo alle reti virtuali di Azure e non alla rete Internet pubblica. Tali servizi includono:

- Database SQL di Azure

- Archiviazione di Azure

- Servizio app di Azure

- Insieme di credenziali chiave di Azure

Disabilitare l'accesso SSH/RDP quando possibile. questi protocolli vengano usati per gestire le macchine virtuali da una posizione remota, ma utenti malintenzionati potrebbero tentare attacchi di forza bruta se non sono state messe in atto misure di protezione appropriate. Creare una connessione VPN da punto a sito, prima di abilitare SSH/RDP per la gestione remota.

Usare il bilanciamento del carico per migliorare le prestazioni e la disponibilità della rete. Quando si usa un servizio di bilanciamento del carico, si distribuisce il traffico di rete tra i computer della rete. Ad esempio, se sono disponibili due server Web che si occupano di un sito Web nell'ambito della rete, è possibile configurare un servizio di bilanciamento del carico per distribuire il traffico tra loro. In questo modo, è possibile migliorare le prestazioni e la disponibilità del sito Web.

Un attacco DDoS (Distributed Denial of Service) sovraccarica le risorse o i servizi presenti in rete, in modo che diventino inutilizzabili o inaccessibili. Protezione DDoS di Azure supporta il monitoraggio del traffico e la mitigazione automatici per gli attacchi DDoS. È possibile interagire con il servizio e abilitare funzionalità aggiuntive, come la possibilità di accedere a esperti DDoS, eseguendo l'aggiornamento al livello Standard.