Implementazione del split tunneling VPN per Microsoft 365

Nota

Questo articolo fa parte di un set di articoli che riguardano l'ottimizzazione di Microsoft 365 per gli utenti remoti.

- Per una panoramica sull'uso del split tunneling VPN per ottimizzare la connettività di Microsoft 365 per gli utenti remoti, vedere Panoramica: split tunneling VPN per Microsoft 365.

- Per un elenco dettagliato degli scenari di split tunneling VPN, vedere Scenari comuni di split tunneling VPN per Microsoft 365.

- Per indicazioni sulla protezione del traffico multimediale di Teams negli ambienti di split tunneling VPN, vedere Protezione del traffico multimediale di Teams per il tunneling condiviso VPN.

- Per informazioni su come configurare gli eventi live e di flusso negli ambienti VPN, vedere Considerazioni speciali per gli eventi di flusso e live negli ambienti VPN.

- Per informazioni sull'ottimizzazione delle prestazioni dei tenant di Microsoft 365 in tutto il mondo per gli utenti in Cina, vedere Ottimizzazione delle prestazioni di Microsoft 365 per gli utenti cinesi.

La strategia consigliata da Microsoft per ottimizzare la connettività del ruolo di lavoro remoto è incentrata sulla riduzione rapida dei problemi e sulla fornitura di prestazioni elevate con pochi semplici passaggi. Questi passaggi regolano l'approccio VPN legacy per alcuni endpoint definiti che ignorano i server VPN con collo di bottiglia. Un modello di sicurezza equivalente o addirittura superiore può essere applicato a livelli diversi per eliminare la necessità di proteggere tutto il traffico all'uscita della rete aziendale. Nella maggior parte dei casi, questa operazione può essere ottenuta in modo efficace in poche ore ed è quindi scalabile per altri carichi di lavoro, come richiesto e tempo consentito dai requisiti.

Implementare lo split tunneling per VPN

In questo articolo sono disponibili i semplici passaggi necessari per eseguire la migrazione dell'architettura client VPN da un tunnel forzato VPN a un tunnel forzato VPN con alcune eccezioni attendibili, il modello di split tunnel VPN n. 2 negli scenari comuni di split tunneling VPN per Microsoft 365.

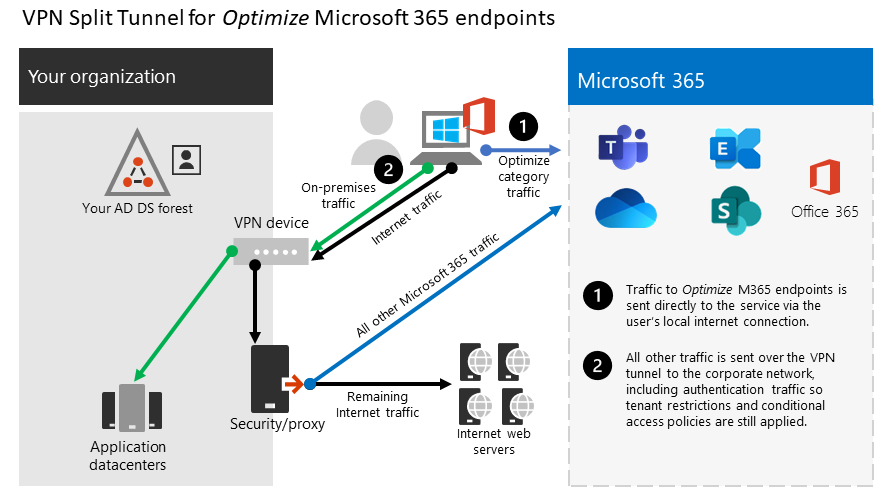

Il diagramma seguente illustra come funziona la soluzione split tunneling per VPN consigliata:

1. Identificare gli endpoint da ottimizzare

Nell'articolo URL e intervalli di indirizzi IP di Microsoft 365 Microsoft identifica chiaramente gli endpoint chiave necessari per ottimizzarli e li classifica come Optimize. Attualmente sono disponibili solo quattro URL e 20 subnet IP che devono essere ottimizzate. Questo piccolo gruppo di endpoint rappresenta circa il 70% - l'80% del volume del traffico verso il servizio Microsoft 365, inclusi gli endpoint sensibili alla latenza, ad esempio quelli per i supporti di Teams. Essenzialmente questo è il traffico di cui dobbiamo occuparci in modo particolare ed è anche il traffico che esercita un'incredibile pressione sui percorsi di rete tradizionali e sull'infrastruttura VPN.

Gli URL di questa categoria presentano le seguenti caratteristiche:

- Sono endpoint gestiti di proprietà di Microsoft, ospitati sull'infrastruttura Microsoft

- Sono forniti di IP

- Sono caratterizzati da indicatore ROC basso che dovrebbe mantenersi tale (attualmente 20 subnet IP)

- Sono caratterizzati da sensibilità alla latenza e/o larghezza di banda

- Sono in grado di avere elementi di sicurezza richiesti forniti nel servizio piuttosto che in linea sulla rete

- Rappresentano circa il 70-80% del volume di traffico verso il servizio Microsoft 365

Per altre informazioni sugli endpoint di Microsoft 365 e su come vengono categorizzati e gestiti, vedere Gestione degli endpoint di Microsoft 365.

Ottimizzazione degli URL

L'ottimizzazione degli URL corrente è disponibile nella tabella seguente. Nella maggior parte dei casi, è necessario usare solo endpoint URL in un file PAC del browser in cui gli endpoint sono configurati per l'invio diretto, anziché al proxy.

| Ottimizzazione degli URL | Porta/Protocollo | Finalità |

|---|---|---|

| https://outlook.office365.com | TCP 443 | È uno degli URL principali che Outlook utilizza per connettersi al server Exchange Online e ha un elevato volume di utilizzo della larghezza di banda e di conteggio delle connessioni. La latenza della rete ridotta è necessaria per le caratteristiche online, tra cui: ricerca immediata, altri calendari delle cassette postali, ricerche nella disponibilità, gestione di regole e avvisi, archiviazione Exchange Online, invio di messaggi dalla posta in uscita. |

| https://outlook.office.com | TCP 443 | L'URL viene usato per la connessione di Outlook Online Web Access al server di Exchange Online, ed è sensibile alla latenza della rete. Per il caricamento e il download di file di grandi dimensioni in SharePoint Online è necessaria la connettività. |

https://\<tenant\>.sharepoint.com |

TCP 443 | Questo è l'URL primario per SharePoint Online e ha un utilizzo con larghezza di banda elevata. |

https://\<tenant\>-my.sharepoint.com |

TCP 443 | È l'URL principale di OneDrive for Business e offre uso della larghezza di banda elevato e possibile elevato numero di connessioni dallo strumento di sincronizzazione di OneDrive for Business. |

| IP dei media di Teams (nessun URL) | UDP 3478, 3479, 3480 e 3481 | Allocazione dell'individuazione inoltro e traffico in tempo reale. Questi sono gli endpoint usati per il traffico Skype for Business e Microsoft Teams Media (chiamate, riunioni e così via). La maggior parte degli endpoint viene specificata quando il client di Microsoft Teams stabilisce una chiamata (e vengono inclusi negli IP necessari elencati per il servizio). Per una qualità ottimale dei media, usare il protocollo UDP. |

Negli esempi precedenti, il tenant deve essere sostituito con il nome del tenant di Microsoft 365. Ad esempio, contoso.onmicrosoft.com userebbero contoso.sharepoint.com e contoso-my.sharepoint.com.

Intervalli di indirizzi IP Optimize

Al momento della scrittura degli intervalli di indirizzi IP a cui corrispondono questi endpoint sono i seguenti. È consigliabile usare uno script come questo esempio, il servizio Web IP e URL di Microsoft 365 o la pagina URL/IP per verificare la disponibilità di eventuali aggiornamenti durante l'applicazione della configurazione e applicare regolarmente un criterio. Se si usa la valutazione dell'accesso continuo, fare riferimento alla variante dell'indirizzo IP di valutazione dell'accesso continuo. Il routing degli indirizzi IP ottimizzati tramite un indirizzo IP o una VPN attendibile potrebbe essere necessario per evitare che i blocchi correlati a insufficient_claims o controllo istantaneo dell'imposizione IP non siano riusciti in determinati scenari.

104.146.128.0/17

13.107.128.0/22

13.107.136.0/22

13.107.18.10/31

13.107.6.152/31

13.107.64.0/18

131.253.33.215/32

132.245.0.0/16

150.171.32.0/22

150.171.40.0/22

204.79.197.215/32

23.103.160.0/20

40.104.0.0/15

40.108.128.0/17

40.96.0.0/13

52.104.0.0/14

52.112.0.0/14

52.96.0.0/14

52.122.0.0/15

2. Ottimizzare l'accesso agli endpoint tramite VPN

Una volta identificati gli endpoint critici, è necessario allontanarli dal tunnel VPN e consentire loro di utilizzare la connessione Internet locale dell'utente per connettersi direttamente al servizio. Il modo in cui ciò avviene varierà a seconda del prodotto VPN e della piattaforma del computer utilizzata, ma la maggior parte delle soluzioni VPN consentirà una semplice configurazione dei criteri per applicare questa logica. Per informazioni su split tunneling specifico per piattaforme VPN, vedere PROCEDURE per le piattaforme VPN più comuni.

Se si desidera testare manualmente la soluzione, eseguire il seguente esempio di PowerShell per emulare la soluzione a livello di tabella di route. Questo esempio aggiunge una route per ognuna delle subnet IP del traffico multimediale di Teams nella tabella di route. È possibile testare le prestazioni del traffico multimediale di Teams prima e dopo e osservare la differenza nelle route per gli endpoint specificati.

Esempio - Come aggiungere subnet IP al traffico multimediale di Teams nella tabella di route

$intIndex = "" # index of the interface connected to the internet

$gateway = "" # default gateway of that interface

$destPrefix = "52.120.0.0/14", "52.112.0.0/14", "13.107.64.0/18" # Teams Media endpoints

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

Nello script in alto, $intIndex è l'indice dell'interfaccia connessa a Internet (che è possibile individuare eseguendo get-netadapter in PowerShell; cercare il valore di ifIndex) e $gateway è il gateway predefinito di tale interfaccia (che è possibile individuare eseguendo ipconfig a un prompt dei comandi o (Get-NetIPConfiguration | Foreach IPv4DefaultGateway).NextHop in PowerShell).

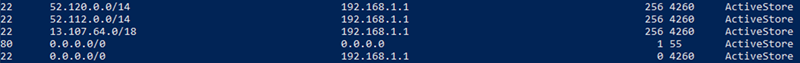

Una volta aggiunte le route, è possibile confermare che la tabella di route è corretta, eseguendo Route Print a un prompt dei comandi o PowerShell. L'output deve contenere i percorsi aggiunti, con l'indice dell'interfaccia (22 nell'esempio riportato) e il gateway per quell'interfaccia (192.168.1.1 nell'esempio riportato):

Per aggiungere route per tutti gli intervalli di indirizzi IP correnti nella categoria Optimize, è possibile usare la variante di script seguente per eseguire query sul servizio Web IP e URL di Microsoft 365 per il set corrente di subnet IP Optimize e aggiungerle alla tabella di route.

Esempio - Come aggiungere tutte le subnet Optimize nella tabella di route

$intIndex = "" # index of the interface connected to the internet

$gateway = "" # default gateway of that interface

# Query the web service for IPs in the Optimize category

$ep = Invoke-RestMethod ("https://endpoints.office.com/endpoints/worldwide?clientrequestid=" + ([GUID]::NewGuid()).Guid)

# Output only IPv4 Optimize IPs to $optimizeIps

$destPrefix = $ep | where {$_.category -eq "Optimize"} | Select-Object -ExpandProperty ips | Where-Object { $_ -like '*.*' }

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

Se sono state inavvertitamente aggiunte route con parametri non corretti o se si vuole semplicemente annullare le modifiche, è possibile rimuovere le route appena aggiunte con il comando seguente:

foreach ($prefix in $destPrefix) {Remove-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

Il client VPN deve essere configurato in modo che il traffico verso gli IP Optimize venga instradato in questo modo. Ciò consente al traffico di usare risorse Microsoft locali, ad esempio frontdoor del servizio Microsoft 365 , ad esempio frontdoor di Azure che offre servizi e endpoint di connettività Di Microsoft 365 il più vicino possibile agli utenti. Questo ci consente di offrire livelli di prestazioni elevati agli utenti ovunque si trovino nel mondo e sfrutta appieno la rete globale di livello mondiale di Microsoft, che probabilmente si trova entro pochi millisecondi dall'uscita diretta degli utenti.

PROCEDURE per le piattaforme VPN più comuni

Questa sezione fornisce collegamenti a guide dettagliate per l'implementazione del tunneling diviso per il traffico di Microsoft 365 dai partner più comuni in questo spazio. Ulteriori guide verranno aggiunte non appena rese disponibili.

- client VPN Windows 10: ottimizzazione del traffico di Microsoft 365 per i lavoratori remoti con il client VPN Windows 10 nativo

- Cisco Anyconnect: Optimize Anyconnect Split Tunnel per Office365

- Palo Alto GlobalProtect: Ottimizzazione del traffico di Microsoft 365 tramite split tunnel VPN Escludere la route di accesso

- F5 Networks BIG-IP APM: ottimizzazione del traffico di Microsoft 365 in Accesso remoto tramite VPN quando si usa BIG-IP APM

- Gateway Citrix: ottimizzare lo split tunneling per VPN del gateway Citrix per Office365

- Pulse Secure: Tunneling VPN: come configurare il tunneling diviso per escludere le applicazioni Microsoft 365

- CHECK POINT VPN: come configurare split tunnel per Microsoft 365 e altre applicazioni SaaS

Articoli correlati

Panoramica: split tunneling VPN per Microsoft 365

Scenari comuni di split tunneling VPN per Microsoft 365

Protezione del traffico dei contenuti multimediali di Teams per lo split tunneling per VPN

Considerazioni speciali per gli eventi di flusso e live negli ambienti VPN

Ottimizzazione delle prestazioni di Microsoft 365 per gli utenti cinesi

Principi della connettività di rete di Microsoft 365

Valutazione della connettività di rete di Microsoft 365

Ottimizzazione della rete e delle prestazioni di Microsoft 365

Esecuzione del servizio VPN: la soluzione Microsoft per mantenere connessa la forza lavoro remota

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per