Distribuire Microsoft Defender per endpoint in macOS con Microsoft Intune

Si applica a:

- Microsoft Defender per endpoint su macOS

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender per le aziende

Questo articolo descrive come distribuire Microsoft Defender per endpoint in macOS tramite Microsoft Intune.

Prerequisiti e requisiti di sistema

Prima di iniziare, vedere la pagina principale Microsoft Defender per endpoint in macOS per una descrizione dei prerequisiti e dei requisiti di sistema per la versione software corrente.

Panoramica

Nella tabella seguente vengono riepilogati i passaggi necessari per distribuire e gestire Microsoft Defender per endpoint nei Mac tramite Microsoft Intune. Per i passaggi più dettagliati, vedere la tabella seguente.

| Passaggio | Nome file di esempio | Identificatore del bundle |

|---|---|---|

| Approvare l'estensione di sistema | sysext.mobileconfig |

N/D |

| Criteri di estensione di rete | netfilter.mobileconfig |

N/D |

| Accesso completo al disco | fulldisk.mobileconfig |

com.microsoft.wdav.epsext |

| impostazioni di configurazione Microsoft Defender per endpoint Se si prevede di eseguire antivirus non Microsoft in Mac, impostare su passiveModetrue. |

MDE_MDAV_and_exclusion_settings_Preferences.xml |

com.microsoft.wdav |

| Servizi in background | background_services.mobileconfig |

N/D |

| Configurare le notifiche Microsoft Defender per endpoint | notif.mobileconfig |

com.microsoft.wdav.tray |

| Impostazioni di accessibilità | accessibility.mobileconfig |

com.microsoft.dlp.daemon |

| Bluetooth | bluetooth.mobileconfig |

com.microsoft.dlp.agent |

| Configurare Microsoft AutoUpdate (MAU) | com.microsoft.autoupdate2.mobileconfig |

com.microsoft.autoupdate2 |

| Controllo dispositivo | DeviceControl.mobileconfig |

N/D |

| Prevenzione della perdita di dati | DataLossPrevention.mobileconfig |

N/D |

| Scaricare il pacchetto di onboarding | WindowsDefenderATPOnboarding__MDATP_wdav.atp.xml |

com.microsoft.wdav.atp |

| Distribuire il Microsoft Defender per endpoint nell'applicazione macOS | Wdav.pkg |

N/D |

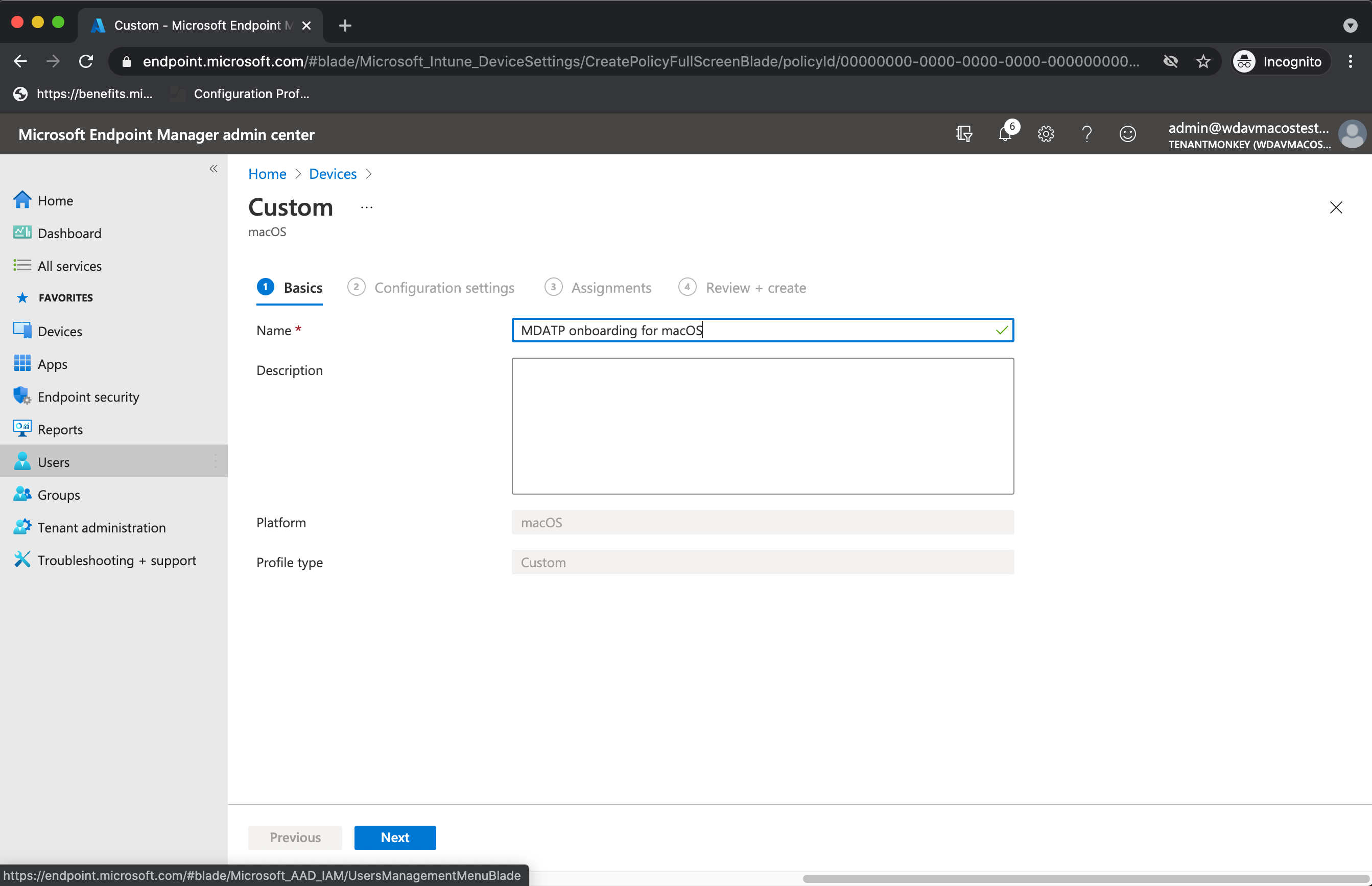

Creare profili di configurazione di sistema

Il passaggio successivo consiste nel creare profili di configurazione di sistema che Microsoft Defender per endpoint necessario. Nell'interfaccia di amministrazione Microsoft Intune aprireProfili di configurazionedei dispositivi>.

Passaggio 1: Approvare le estensioni di sistema

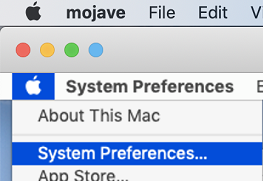

In Microsoft Defender portale passare a Impostazioni>Endpoint>Gestione> dispositiviOnboarding.

Questo profilo è necessario per Big Sur (11) o versione successiva. Viene ignorato in macOS precedente perché usa l'estensione del kernel.

In Profili di configurazione selezionare Crea profilo.

In Piattaforma selezionare macOS.

In Tipo di profilo selezionare Modelli.

In Nome modello selezionare Estensioni.

Selezionare Crea.

Nella scheda Informazioni di baseassegnare un nome al profilo. Ad esempio,

SysExt-prod-macOS-Default-MDE.Seleziona Avanti.

Nella scheda Impostazioni di configurazione espandere Estensioni di sistema e aggiungere le voci seguenti nella sezione Estensioni di sistema consentite :

Identificatore del bundle Identificatore del team com.microsoft.wdav.epsextUBF8T346G9com.microsoft.wdav.netextUBF8T346G9Nella scheda Assegnazioni assegnare il profilo a un gruppo in cui si trovano i dispositivi macOS e/o gli utenti oppure Tutti gli utenti e tutti i dispositivi.

Esaminare il profilo di configurazione. Selezionare Crea.

Passaggio 2: Filtro di rete

Nell'ambito delle funzionalità rilevamento e risposta degli endpoint, Microsoft Defender per endpoint in macOS esamina il traffico socket e segnala queste informazioni al portale di Microsoft 365 Defender. I criteri seguenti consentono all'estensione di rete di eseguire questa funzionalità.

Scaricare netfilter.mobileconfig dal repository GitHub.

Per configurare il filtro di rete:

In Profili di configurazione selezionare Crea profilo.

In Piattaforma selezionare macOS.

In Tipo di profilo selezionare Modelli.

In Nome modello selezionare Personalizzato.

Selezionare Crea.

Nella scheda Informazioni di baseassegnare un nome al profilo. Ad esempio,

NetFilter-prod-macOS-Default-MDE.Seleziona Avanti.

Nella scheda Impostazioni di configurazione immettere un nome delprofilo di configurazione Cus tom . Ad esempio,

NetFilter-prod-macOS-Default-MDE.Scegliere un canale di distribuzione.

Seleziona Avanti.

Nella scheda Assegnazioni assegnare il profilo a un gruppo in cui si trovano i dispositivi macOS e/o gli utenti oppure Tutti gli utenti e tutti i dispositivi.

Esaminare il profilo di configurazione. Selezionare Crea.

Passaggio 3: Accesso completo al disco

Nota

A partire da macOS Catalina (10.15) o versioni successive, per fornire privacy agli utenti finali, è stata creata la FDA (Accesso completo al disco). L'abilitazione di TCC (Transparency, Consent & Control) tramite una soluzione mobile Gestione dispositivi, ad esempio Intune, eliminerà il rischio che Defender per endpoint perda l'autorizzazione di accesso completo al disco per funzionare correttamente.

Questo profilo di configurazione concede l'accesso completo al disco a Microsoft Defender per endpoint. Se in precedenza è stato configurato Microsoft Defender per endpoint tramite Intune, è consigliabile aggiornare la distribuzione con questo profilo di configurazione.

Scaricare fulldisk.mobileconfig dal repository GitHub.

Per configurare l'accesso completo al disco:

In Profili di configurazione selezionare Crea profilo.

In Piattaforma selezionare macOS.

In Tipo di profilo selezionare Modelli.

In Nome modello selezionare Personalizzato.

Selezionare Crea.

Nella scheda Informazioni di baseassegnare un nome al profilo. Ad esempio,

FullDiskAccess-prod-macOS-Default-MDE.Seleziona Avanti.

Nella scheda Impostazioni di configurazione immettere un nome di profilo di configurazione personalizzato . Ad esempio,

Fulldisk.mobileconfig.Scegliere un canale di distribuzione.

Seleziona Avanti.

Selezionare un file di profilo di configurazione.

Nella scheda Assegnazioni assegnare il profilo a un gruppo in cui si trovano i dispositivi macOS e/o gli utenti oppure Tutti gli utenti e tutti i dispositivi.

Esaminare il profilo di configurazione. Selezionare Crea.

Nota

L'accesso completo al disco concesso tramite il profilo di configurazione MDM di Apple non si riflette in Impostazioni di sistema => Privacy & Sicurezza => Accesso completo al disco.

Passaggio 4: Servizi in background

Attenzione

macOS 13 (Ventura) contiene nuovi miglioramenti della privacy. A partire da questa versione, per impostazione predefinita, le applicazioni non possono essere eseguite in background senza il consenso esplicito. Microsoft Defender per endpoint deve eseguire il processo del daemon in background.

Questo profilo di configurazione concede le autorizzazioni del servizio in background a Microsoft Defender per endpoint. Se in precedenza è stato configurato Microsoft Defender per endpoint tramite Microsoft Intune, è consigliabile aggiornare la distribuzione con questo profilo di configurazione.

Scaricare background_services.mobileconfig dal repository GitHub.

Per configurare i servizi in background:

In Profili di configurazione selezionare Crea profilo.

In Piattaforma selezionare macOS.

In Tipo di profilo selezionare Modelli.

In Nome modello selezionare Personalizzato.

Selezionare Crea.

Nella scheda Informazioni di baseassegnare un nome al profilo. Ad esempio,

FullDiskAccess-prod-macOS-Default-MDE.Seleziona Avanti.

Nella scheda Impostazioni di configurazione immettere un nome di profilo di configurazione personalizzato . Ad esempio,

Fulldisk.mobileconfig.Scegliere un canale di distribuzione.

Seleziona Avanti.

Selezionare un file di profilo di configurazione.

Nella scheda Assegnazioni assegnare il profilo a un gruppo in cui si trovano i dispositivi macOS e/o gli utenti oppure Tutti gli utenti e tutti i dispositivi.

Esaminare il profilo di configurazione. Selezionare Crea.

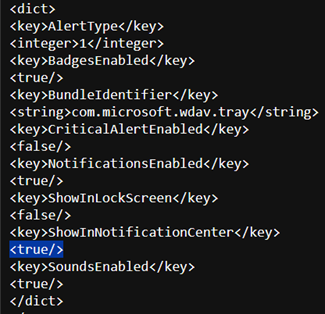

Passaggio 5: Notifiche

Questo profilo viene usato per consentire a Microsoft Defender per endpoint in macOS e Microsoft AutoUpdate di visualizzare le notifiche nell'interfaccia utente.

Scaricare notif.mobileconfig dal repository GitHub.

Per disattivare le notifiche per gli utenti finali, è possibile modificare Show NotificationCenter da true a false in notif.mobileconfig.

Per configurare le notifiche:

In Profili di configurazione selezionare Crea profilo.

In Piattaforma selezionare macOS.

In Tipo di profilo selezionare Modelli.

In Nome modello selezionare Personalizzato.

Selezionare Crea.

Nella scheda Informazioni di baseassegnare un nome al profilo. Ad esempio,

FullDiskAccess-prod-macOS-Default-MDE.Seleziona Avanti.

Nella scheda Impostazioni di configurazione immettere un nome di profilo di configurazione personalizzato . Ad esempio,

Notification.mobileconfig.Scegliere un canale di distribuzione.

Seleziona Avanti.

Selezionare un file di profilo di configurazione.

Nella scheda Assegnazioni assegnare il profilo a un gruppo in cui si trovano i dispositivi macOS e/o gli utenti oppure Tutti gli utenti e tutti i dispositivi.

Esaminare il profilo di configurazione. Selezionare Crea.

Passaggio 6: Impostazioni di accessibilità

Questo profilo viene usato per consentire a Microsoft Defender per endpoint in macOS di accedere alle impostazioni di accessibilità in Apple macOS High Sierra (10.13.6) e versioni successive.

Scaricare accessibility.mobileconfig dal repository GitHub.

In Profili di configurazione selezionare Crea profilo.

In Piattaforma selezionare macOS.

In Tipo di profilo selezionare Modelli.

In Nome modello selezionare Personalizzato.

Selezionare Crea.

Nella scheda Informazioni di baseassegnare un nome al profilo. Ad esempio,

Accessibility-prod-macOS-Default-MDE.Seleziona Avanti.

Nella scheda Impostazioni di configurazione immettere un nome di profilo di configurazione personalizzato . Ad esempio,

Accessibility.mobileconfig.Scegliere un canale di distribuzione.

Seleziona Avanti.

Selezionare un file di profilo di configurazione.

Nella scheda Assegnazioni assegnare il profilo a un gruppo in cui si trovano i dispositivi macOS e/o gli utenti oppure Tutti gli utenti e tutti i dispositivi.

Esaminare il profilo di configurazione. Selezionare Crea.

Passaggio 7: Autorizzazioni Bluetooth

Attenzione

macOS 14 (Sonoma) contiene nuovi miglioramenti della privacy. A partire da questa versione, per impostazione predefinita, le applicazioni non possono accedere a Bluetooth senza il consenso esplicito. Microsoft Defender per endpoint lo usa se si configurano i criteri Bluetooth per Controllo dispositivo.

Scaricare bluetooth.mobileconfig dal repository GitHub e usare lo stesso flusso di lavoro delle impostazioni di accessibilità precedenti per abilitare l'accesso Bluetooth.

Nota

Il Bluetooth concesso tramite il profilo di configurazione MDM apple non si riflette in Impostazioni di sistema => Privacy & Sicurezza => Bluetooth.

Passaggio 8: Microsoft AutoUpdate

Questo profilo viene usato per aggiornare il Microsoft Defender per endpoint in macOS tramite Microsoft AutoUpdate (MAU). Se si distribuisce Microsoft Defender per endpoint in macOS, sono disponibili le opzioni per ottenere una versione aggiornata dell'applicazione (Aggiornamento piattaforma) nei diversi canali indicati di seguito:

- Beta (Insiders-Fast)

- Canale corrente (anteprima, Insider-Slow)

- Canale corrente (produzione)

Per altre informazioni, vedere Distribuire gli aggiornamenti per Microsoft Defender per endpoint in macOS.

Scaricare AutoUpdate2.mobileconfig dal repository GitHub.

Nota

L'esempio AutoUpdate2.mobileconfig del repository GitHub è impostato su Canale corrente (produzione).

In Profili di configurazione selezionare Crea profilo.

In Piattaforma selezionare macOS.

In Tipo di profilo selezionare Modelli.

In Nome modello selezionare Personalizzato.

Selezionare Crea.

Nella scheda Informazioni di baseassegnare un nome al profilo. Ad esempio,

Autoupdate-prod-macOS-Default-MDE.Seleziona Avanti.

Nella scheda Impostazioni di configurazione immettere un nome di profilo di configurazione personalizzato . Ad esempio,

Autoupdate.mobileconfig.Scegliere un canale di distribuzione.

Seleziona Avanti.

Selezionare un file di profilo di configurazione.

Nella scheda Assegnazioni assegnare il profilo a un gruppo in cui si trovano i dispositivi macOS e/o gli utenti oppure Tutti gli utenti e tutti i dispositivi.

Esaminare il profilo di configurazione. Selezionare Crea.

Passaggio 9: Microsoft Defender per endpoint impostazioni di configurazione

In questo passaggio viene eseguita la sezione "Preferenze", che consente di configurare i criteri antimalware ed EDR usando Microsoft Defender portale e Microsoft Intune.

Impostare i criteri usando Microsoft Defender portale

Passare a Configura Microsoft Defender per endpoint in Intune prima di impostare i criteri di sicurezza usando Microsoft Defender.

Nel portale di Microsoft Defender:

Passare a Criteri di sicurezza >degli endpointdi gestione> configurazioneCriteri> MacCrea nuovi criteri.

In Seleziona piattaforma selezionare macOS.

In Seleziona modello scegliere un modello e selezionare Crea criterio.

Immettere il nome e la descrizione dei criteri.

Seleziona Avanti.

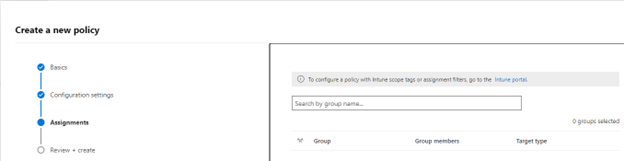

Nella scheda Assegnazioni assegnare il profilo a un gruppo in cui si trovano i dispositivi macOS e/o gli utenti oppure Tutti gli utenti e tutti i dispositivi.

Per altre informazioni sulla gestione delle impostazioni di sicurezza, vedere:

- Gestire Microsoft Defender per endpoint nei dispositivi con Microsoft Intune

- Gestire le impostazioni di sicurezza per Windows, macOS e Linux in modo nativo in Defender per endpoint

Impostare i criteri usando Microsoft Intune

È possibile gestire le impostazioni di sicurezza per Microsoft Defender per endpoint in macOS in Impostazione delle preferenze in Microsoft Intune.

Per altre informazioni, vedere Impostare le preferenze per Microsoft Defender per endpoint in Mac.

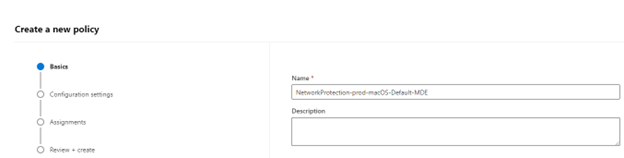

Passaggio 10: Protezione di rete per Microsoft Defender per endpoint in macOS

Nel portale di Microsoft Defender:

Passare a Criteri di sicurezza >degli endpointdi gestione> configurazioneCriteri> MacCrea nuovi criteri.

In Seleziona piattaforma selezionare macOS.

In Seleziona modello selezionare Microsoft Defender Antivirus e selezionare Crea criterio.

Nella scheda Informazioni di base immettere il nome e la descrizione dei criteri. Seleziona Avanti.

Nella scheda Impostazioni di configurazione , in Protezione rete, selezionare un livello di imposizione. Seleziona Avanti.

Nella scheda Assegnazioni assegnare il profilo a un gruppo in cui si trovano i dispositivi macOS e/o gli utenti oppure Tutti gli utenti e tutti i dispositivi.

Esaminare i criteri in Rivedi e crea e selezionare Salva.

Consiglio

È anche possibile configurare la protezione di rete aggiungendo le informazioni da Protezione di rete per impedire le connessioni macOS ai siti non validi a .mobileconig dal passaggio 8.

Passaggio 11: Controllo del dispositivo per Microsoft Defender per endpoint in macOS

Per impostare Controllo dispositivo per Microsoft Defender per endpoint in macOS, seguire questa procedura in:

Passaggio 12: Prevenzione della perdita dei dati (DLP) per endpoint

Per impostare La prevenzione della perdita dei dati (DLP) di Purview per l'endpoint in macOS, seguire la procedura descritta in Eseguire l'onboarding e l'offboard dei dispositivi macOS nelle soluzioni di conformità usando Microsoft Intune.

Passaggio 13: Controllare lo stato di PList(.mobileconfig)

Dopo aver completato la configurazione del profilo, sarà possibile esaminare lo stato dei criteri.

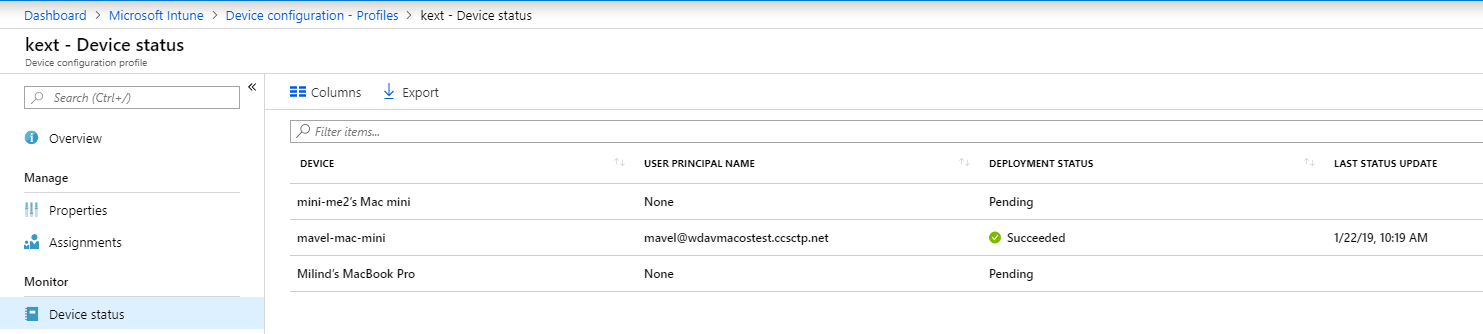

Visualizza stato

Dopo aver propagato le modifiche Intune ai dispositivi registrati, è possibile visualizzarle in Monitoraggio>stato dispositivo:

Configurazione del dispositivo client

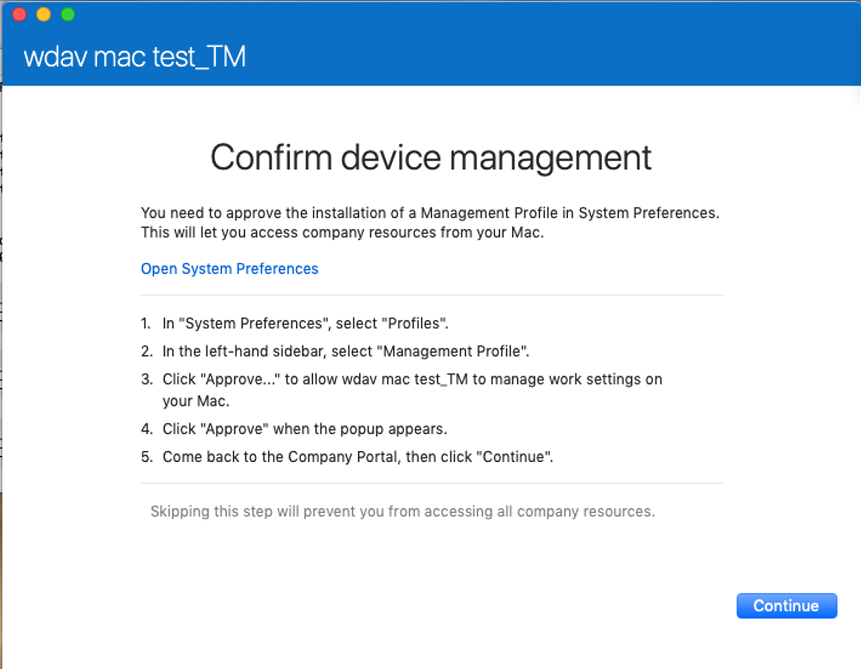

Un'installazione standard Portale aziendale è sufficiente per un dispositivo Mac.

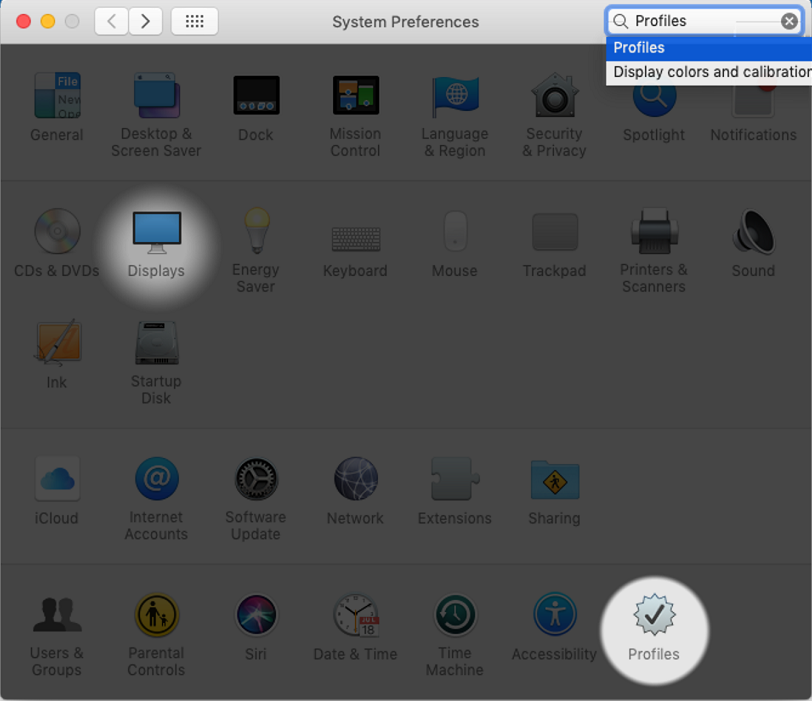

Confermare la gestione dei dispositivi.

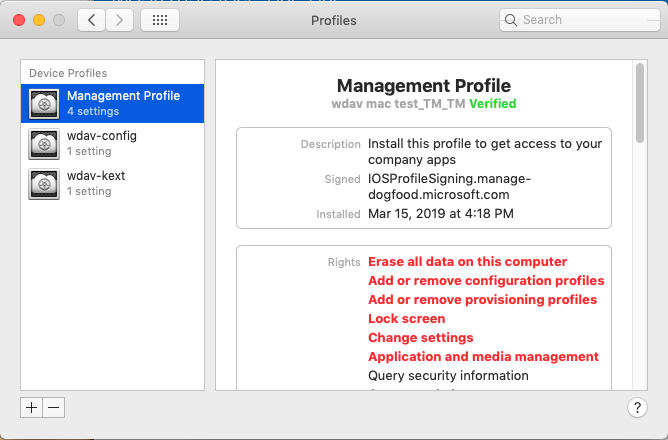

Selezionare Apri preferenze di sistema, individuare Profilo di gestione nell'elenco e selezionare Approva. Il profilo di gestione verrà visualizzato come Verificato:

Selezionare Continua e completare la registrazione.

È ora possibile registrare più dispositivi. È anche possibile registrarli in un secondo momento, dopo aver completato la configurazione del sistema di provisioning e i pacchetti dell'applicazione.

In Intune aprire Gestisci>dispositivi>Tutti i dispositivi. Qui è possibile visualizzare il dispositivo tra gli elementi elencati:

Verificare lo stato del dispositivo client

Dopo aver distribuito i profili di configurazione nei dispositivi, aprireProfilipreferenze> di sistema nel dispositivo Mac.

Verificare che siano presenti e installati i profili di configurazione seguenti. Il profilo di gestione deve essere il profilo di sistema Intune. Wdav-config e wdav-kext sono profili di configurazione di sistema aggiunti in Intune:

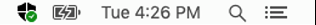

Verrà visualizzata anche l'icona Microsoft Defender per endpoint nell'angolo in alto a destra.

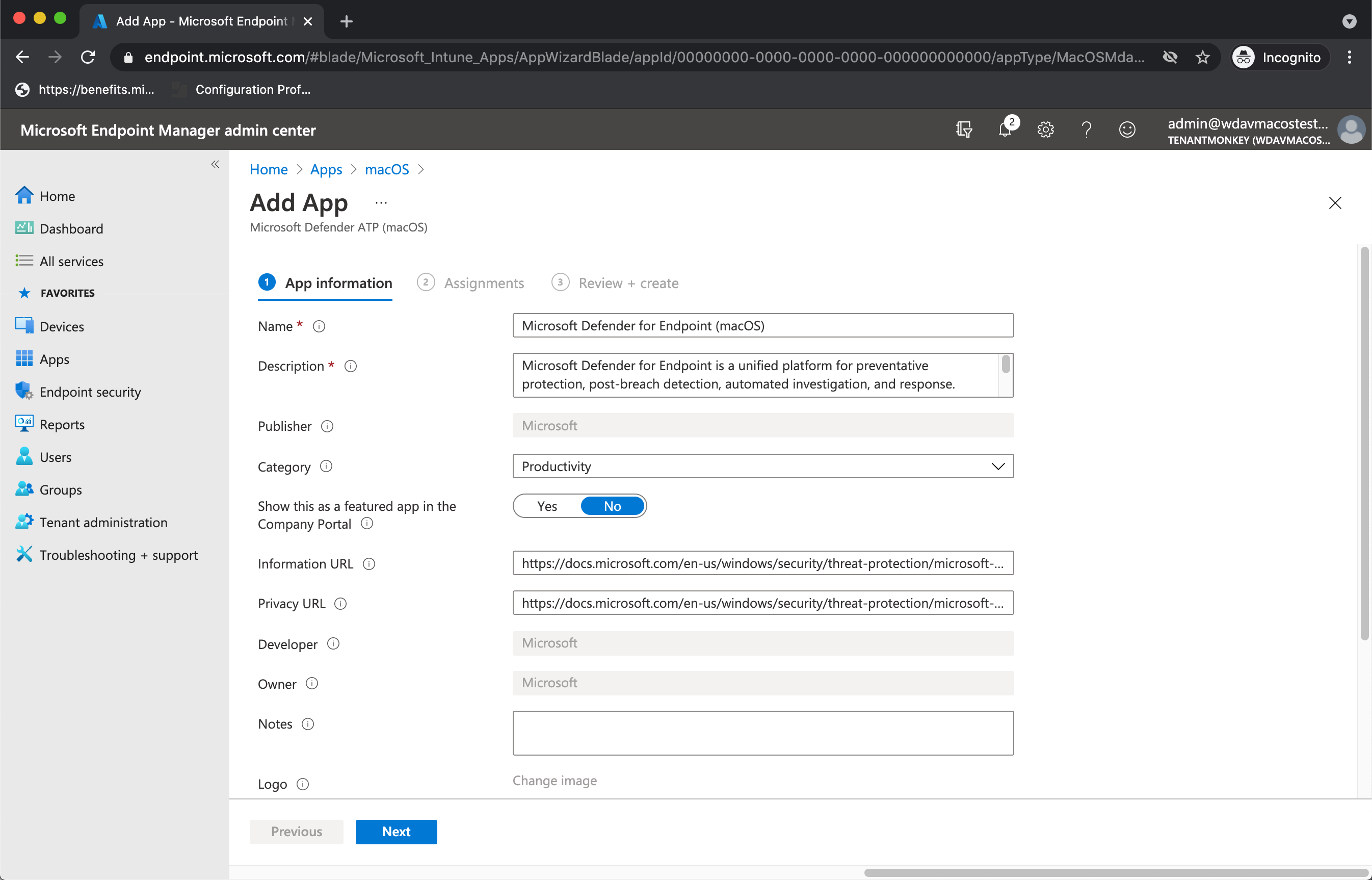

Passaggio 14: Pubblicare l'applicazione

Questo passaggio consente di distribuire Microsoft Defender per endpoint nei computer registrati.

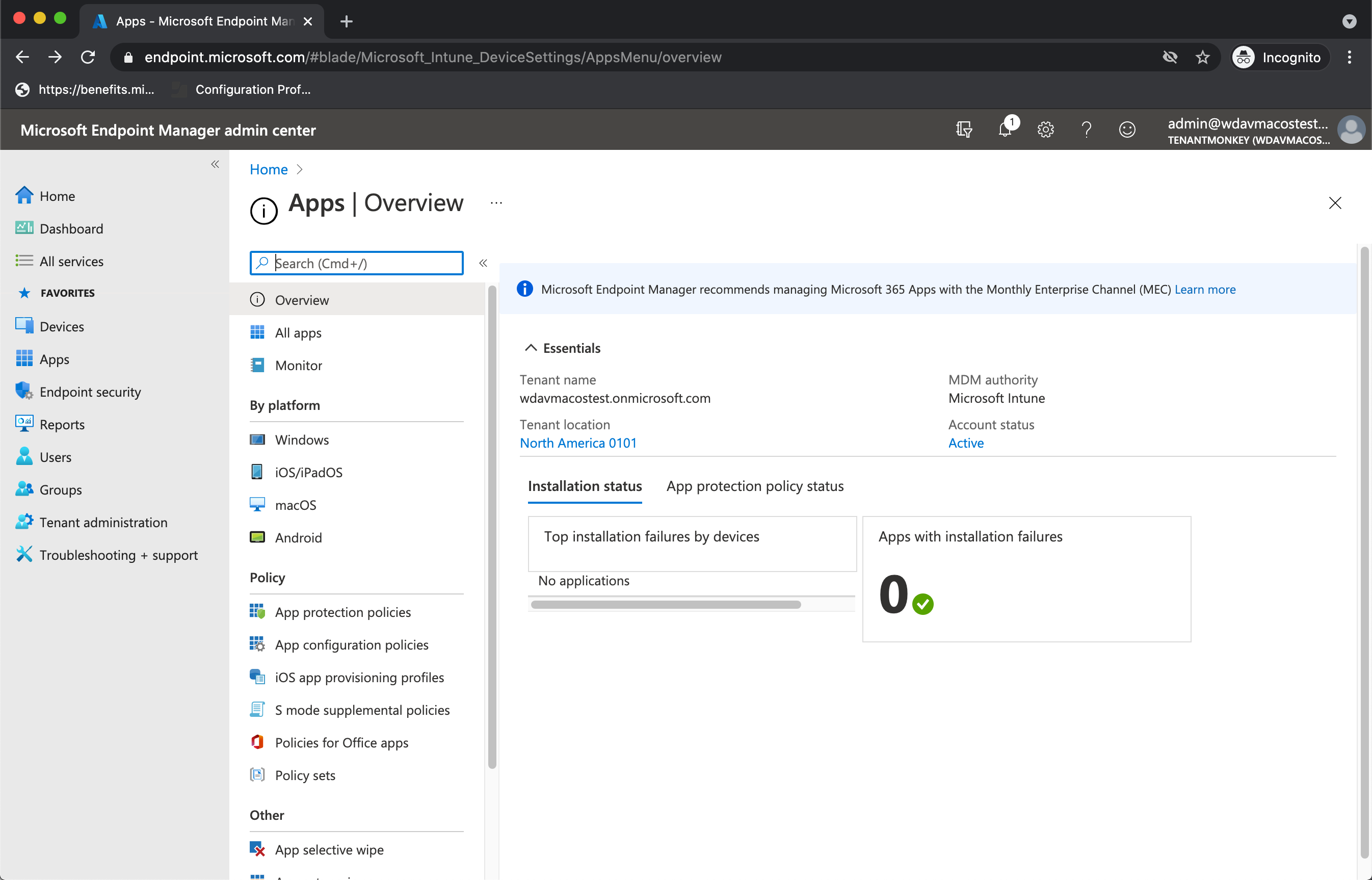

Nell'interfaccia di amministrazione Microsoft Intune aprire App.

Selezionare By platform macOS Add ( In base alla piattaforma>macOS>Add).

In Tipo di app selezionare macOS. Selezionare Seleziona.

Nelle informazioni sull'app mantenere i valori predefiniti e selezionare Avanti.

Nella scheda Assegnazioni, selezionare Avanti.

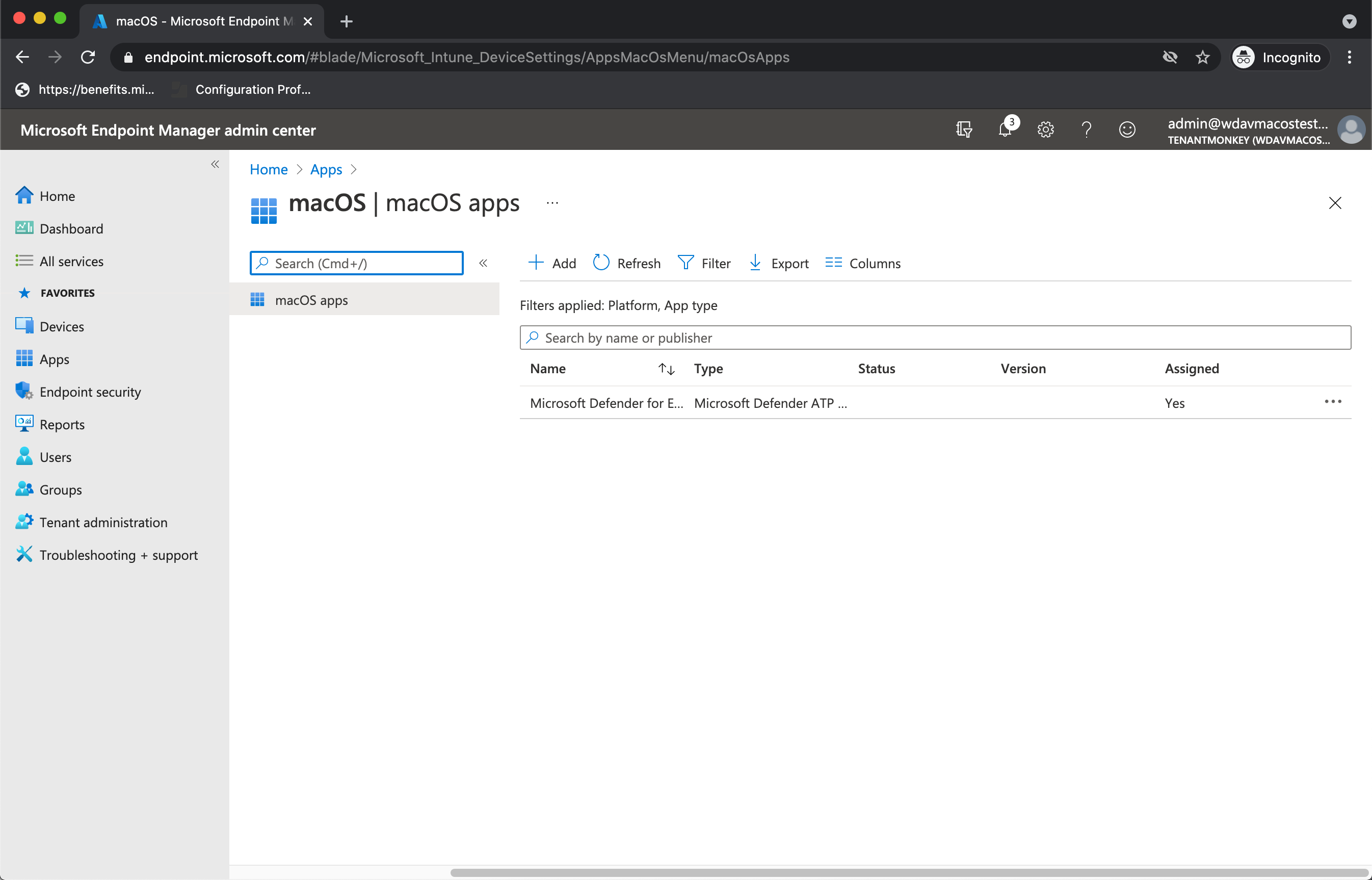

Rivedere e creare. È possibile visitare Apps>By platform>macOS per visualizzarlo nell'elenco di tutte le applicazioni.

Per altre informazioni, vedere Aggiungere Microsoft Defender per endpoint ai dispositivi macOS usando Microsoft Intune.

Importante

È consigliabile creare e distribuire i profili di configurazione nell'ordine precedente (passaggio 1-13) per una corretta configurazione del sistema.

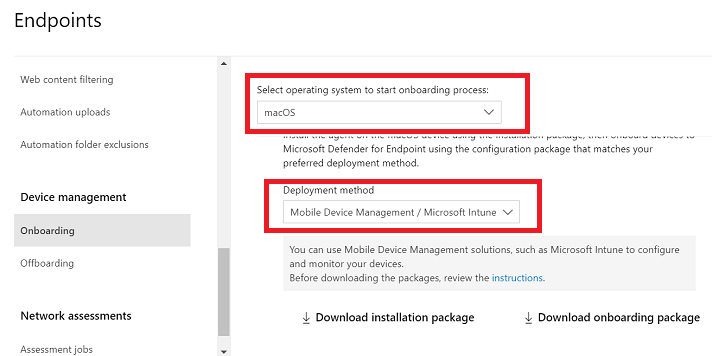

Passaggio 15: Scaricare il pacchetto di onboarding

Per scaricare i pacchetti di onboarding dal portale di Microsoft 365 Defender:

Nel portale di Microsoft 365 Defender passare a Impostazioni>Endpoint>Gestione> dispositiviOnboarding.

Impostare il sistema operativo su macOS e il metodo di distribuzione su Mobile Gestione dispositivi/Microsoft Intune.

Selezionare Scarica pacchetto di onboarding. Salvarlo come WindowsDefenderATPOnboardingPackage.zip nella stessa directory.

Estrarre il contenuto del file .zip:

unzip WindowsDefenderATPOnboardingPackage.zip

Archive: WindowsDefenderATPOnboardingPackage.zip

warning: WindowsDefenderATPOnboardingPackage.zip appears to use backslashes as path separators

inflating: intune/kext.xml

inflating: intune/WindowsDefenderATPOnboarding.xml

inflating: jamf/WindowsDefenderATPOnboarding.plist

Passaggio 16: Distribuire il pacchetto di onboarding

Questo profilo contiene informazioni sulla licenza per Microsoft Defender per endpoint.

Per distribuire il pacchetto di onboarding:

In Profili di configurazione selezionare Crea profilo.

In Piattaforma selezionare macOS.

In Tipo di profilo selezionare Modelli.

In Nome modello selezionare Personalizzato.

Selezionare Crea.

Nella scheda Informazioni di baseassegnare un nome al profilo. Ad esempio,

Autoupdate-prod-macOS-Default-MDE. Seleziona Avanti.Nella scheda Impostazioni di configurazione immettere un nome di profilo di configurazione personalizzato . Ad esempio,

Autoupdate.mobileconfig.Scegliere un canale di distribuzione.

Seleziona Avanti.

Selezionare un file di profilo di configurazione.

Nella scheda Assegnazioni assegnare il profilo a un gruppo in cui si trovano i dispositivi macOS e/o gli utenti oppure Tutti gli utenti e tutti i dispositivi.

Esaminare il profilo di configurazione. Selezionare Crea.

Aprire Profilidi configurazionedei dispositivi> per visualizzare il profilo creato.

Passaggio 17: Verificare il rilevamento antimalware

Vedere l'articolo seguente per verificare la verifica del rilevamento antimalware: Test di rilevamento antivirus per verificare l'onboarding e i servizi di reporting del dispositivo

Passaggio 18: Verifica del rilevamento EDR

Vedere l'articolo seguente per testare una verifica del rilevamento EDR: test di rilevamento EDR per verificare l'onboarding dei dispositivi e Reporting Services

Risoluzione dei problemi

Problema: nessuna licenza trovata.

Soluzione: seguire la procedura descritta in questo articolo per creare un profilo di dispositivo usando WindowsDefenderATPOnboarding.xml.

Problemi di installazione della registrazione

Vedere Registrazione dei problemi di installazione per informazioni su come trovare il log generato automaticamente creato dal programma di installazione, quando si verifica un errore.

Per informazioni sulle procedure di risoluzione dei problemi, vedere:

- Risolvere i problemi di estensione del sistema in Microsoft Defender per endpoint in macOS

- Risolvere i problemi di installazione per Microsoft Defender per endpoint in macOS

- Risolvere i problemi di licenza per Microsoft Defender per endpoint in macOS

- Risolvere i problemi di connettività cloud per Microsoft Defender per endpoint in macOS

- Risolvere i problemi di prestazioni per Microsoft Defender per endpoint in macOS

Disinstallazione

Vedere Disinstallazione per informazioni dettagliate su come rimuovere Microsoft Defender per endpoint in macOS dai dispositivi client.

Contenuto consigliato

Aggiungere Microsoft Defender per endpoint ai dispositivi macOS usando Microsoft Intune

Informazioni sull'aggiunta di Microsoft Defender per endpoint ai dispositivi macOS tramite Microsoft Intune.

Esempi di criteri di controllo dei dispositivi per Intune

Informazioni su come usare i criteri di controllo dei dispositivi usando esempi che possono essere usati con Intune.

Funzionalità di configurazione di Microsoft Defender per endpoint su iOS

Descrive come distribuire Microsoft Defender per endpoint nelle funzionalità di iOS.

Distribuire Microsoft Defender per endpoint in iOS con Microsoft Intune

Descrive come distribuire Microsoft Defender per endpoint in iOS usando un'app.

Configurare Microsoft Defender per endpoint in Microsoft Intune

Descrive la connessione a Defender per endpoint, l'onboarding dei dispositivi, l'assegnazione della conformità per i livelli di rischio e i criteri di accesso condizionale.

Risolvere i problemi e trovare risposte alle domande frequenti relative alle Microsoft Defender per endpoint in iOS

Risoluzione dei problemi e domande frequenti: Microsoft Defender per endpoint in iOS.

Configurare funzionalità di Microsoft Defender per Endpoint su funzionalità Android

Descrive come configurare Microsoft Defender per endpoint in Android.

Gestire Defender per endpoint nei dispositivi Android in Intune - Azure

Configurare Microsoft Defender per endpoint protezione Web nei dispositivi Android gestiti da Microsoft Intune.

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.

Commenti e suggerimenti

Presto disponibile: nel corso del 2024 verranno dismessi i problemi di GitHub come meccanismo di feedback per il contenuto e verranno sostituiti con un nuovo sistema di feedback. Per altre informazioni, vedere: https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per