Proteggere la rete

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

- Antivirus Microsoft Defender

Piattaforme

- Windows

- macOS

- Linux

Se si desidera provare Microsoft Defender per endpoint, Iscriversi per una versione di valutazione gratuita.

Panoramica della protezione di rete

La protezione di rete consente di proteggere i dispositivi da eventi basati su Internet. La protezione di rete è una funzionalità di riduzione della superficie di attacco. Consente di impedire ai dipendenti di accedere a domini pericolosi tramite le applicazioni. I domini che ospitano truffe di phishing, exploit e altri contenuti dannosi su Internet sono considerati pericolosi. La protezione di rete espande l'ambito di Microsoft Defender SmartScreen per bloccare tutto il traffico HTTP(S) in uscita che tenta di connettersi a origini con reputazione bassa (in base al dominio o al nome host).

La protezione di rete estende la protezione nella protezione Web al livello del sistema operativo ed è un componente di base per il filtro contenuto Web (WCF). Fornisce la funzionalità di protezione Web disponibile in Microsoft Edge ad altri browser supportati e ad applicazioni non browser. La protezione di rete offre anche visibilità e blocco degli indicatori di compromissione (IIC) quando viene usata con il rilevamento e la risposta degli endpoint. Ad esempio, la protezione di rete funziona con gli indicatori personalizzati che è possibile usare per bloccare domini o nomi host specifici.

Copertura della protezione di rete

La tabella seguente riepiloga le aree di protezione della rete di copertura.

| Funzionalità | Microsoft Edge | Browser di terze parti | Processi non browser (ad esempio PowerShell) |

|---|---|---|---|

| Protezione dalle minacce Web | SmartScreen deve essere abilitato | La protezione di rete deve essere in modalità blocco | La protezione di rete deve essere in modalità blocco |

| Indicatori personalizzati | SmartScreen deve essere abilitato | La protezione di rete deve essere in modalità blocco | La protezione di rete deve essere in modalità blocco |

| Filtro contenuto Web | SmartScreen deve essere abilitato | La protezione di rete deve essere in modalità blocco | Non supportato |

Nota

In Mac e Linux è necessario disporre della protezione di rete in modalità blocco per ottenere il supporto per queste funzionalità in Edge. In Windows la protezione di rete non monitora Microsoft Edge. Per i processi diversi da Microsoft Edge e Internet Explorer, gli scenari di protezione Web sfruttano la protezione di rete per l'ispezione e l'imposizione.

- IP è supportato per tutti e tre i protocolli (TCP, HTTP e HTTPS (TLS).

- Sono supportati solo indirizzi IP singoli (nessun blocco CIDR o intervalli IP) negli indicatori personalizzati.

- Gli URL crittografati (percorso completo) possono essere bloccati solo nei browser di prima parte (Internet Explorer, Edge).

- Gli URL crittografati (solo FQDN) possono essere bloccati in browser di terze parti (ad esempio, diversi da Internet Explorer, Edge).

- I blocchi di percorso URL completi possono essere applicati per gli URL non crittografati.

Potrebbero essere presenti fino a 2 ore di latenza (in genere meno) tra il momento in cui viene eseguita l'azione e l'URL e l'IP bloccati.

Guardare questo video per informazioni su come la protezione di rete consente di ridurre la superficie di attacco dei dispositivi da truffe di phishing, exploit e altri contenuti dannosi.

Requisiti per la protezione di rete

La protezione di rete richiede Windows 10 o 11 (Pro o Enterprise), Windows Server versione 1803 o successiva, macOS versione 11 o successiva o versioni Linux supportate da Defender e Microsoft Defender protezione antivirus in tempo reale.

| Versione di Windows | Antivirus Microsoft Defender |

|---|---|

| Windows 10 versione 1709 o successiva, Windows 11, Windows Server 1803 o versione successiva | Assicurarsi che Microsoft Defender protezione antivirus in tempo reale, il monitoraggio del comportamento e la protezione fornita dal cloud siano abilitati (attivi) |

| Windows Server 2012 R2 e Windows Server 2016 con l'agente unificato | Aggiornamento della piattaforma versione 4.18.2001.x.x o successiva |

Perché la protezione di rete è importante

La protezione di rete fa parte del gruppo di soluzioni di riduzione della superficie di attacco in Microsoft Defender per endpoint. La protezione di rete consente al livello di rete di bloccare URL e indirizzi IP. La protezione di rete può impedire l'accesso agli URL usando determinati browser e connessioni di rete standard. Per impostazione predefinita, la protezione di rete protegge i computer da URL dannosi noti usando il feed SmartScreen, che blocca gli URL dannosi in modo simile a SmartScreen nel browser Microsoft Edge. La funzionalità di protezione della rete può essere estesa a:

- Bloccare gli indirizzi IP/URL dalla propria intelligence sulle minacce (indicatori)

- Bloccare i servizi non approvati da Microsoft Defender for Cloud Apps

- Bloccare l'accesso del browser ai siti Web in base alla categoria (filtro contenuto Web)

La protezione di rete è una parte fondamentale dello stack di protezione e risposta Microsoft.

Consiglio

Per informazioni dettagliate sulla protezione di rete per Windows Server, Linux, MacOS e Mobile Threat Defense (MTD), vedere Ricerca proattiva delle minacce con ricerca avanzata.

Blocca attacchi di comando e controllo

I computer server di comando e controllo (C2) vengono usati da utenti malintenzionati per inviare comandi a sistemi precedentemente compromessi dal malware. Gli attacchi C2 in genere si nascondono nei servizi basati sul cloud, ad esempio i servizi di condivisione file e webmail, consentendo ai server C2 di evitare il rilevamento combinando il traffico tipico.

I server C2 possono essere usati per avviare comandi che possono:

- Rubare dati

- Controllare i computer compromessi in una botnet

- Interrompere le applicazioni legittime

- Diffondere malware, ad esempio ransomware

Il componente di protezione di rete di Defender per endpoint identifica e blocca le connessioni alle infrastrutture C2 usate negli attacchi ransomware gestiti dall'uomo, usando tecniche come l'apprendimento automatico e l'identificazione intelligente dell'indicatore di compromissione (IoC).

Protezione di rete: rilevamento e correzione C2

Nella sua forma iniziale, ransomware è una minaccia merce, pre-programmato e incentrato su risultati limitati e specifici (ad esempio, la crittografia di un computer). Tuttavia, il ransomware si è evoluto in una minaccia sofisticata che è guidata dall'uomo, adattiva e incentrata su scala più ampia e risultati più diffusi, come tenere in possesso di asset o dati di un'intera organizzazione per il riscatto.

Il supporto per i server di comando e controllo (C2) è una parte fondamentale di questa evoluzione ransomware ed è ciò che consente a questi attacchi di adattarsi all'ambiente di destinazione. L'interruzione del collegamento all'infrastruttura di comando e controllo interrompe la progressione di un attacco alla fase successiva. Per altre informazioni sul rilevamento e la correzione C2, vedere Rilevamento e correzione degli attacchi di comando e controllo a livello di rete.

Protezione di rete: nuove notifiche di tipo avviso popup

| Nuovo mapping | Categoria di risposta | Origini |

|---|---|---|

| Phishing | Phishing | Smartscreen |

| Dannoso | Dannosa | Smartscreen |

| comando e controllo | C2 | Smartscreen |

| comando e controllo | COCO | Smartscreen |

| Dannoso | Attendibile | Smartscreen |

| dall'amministratore IT | CustomBlockList | |

| dall'amministratore IT | CustomPolicy |

Nota

customAllowList non genera notifiche sugli endpoint.

Nuove notifiche per la determinazione della protezione di rete

Una nuova funzionalità disponibile pubblicamente nella protezione di rete usa funzioni in SmartScreen per bloccare le attività di phishing da siti di comando e controllo dannosi.

Quando un utente finale tenta di visitare un sito Web in un ambiente in cui è abilitata la protezione di rete, sono possibili tre scenari:

- L'URL ha una buona reputazione nota : in questo caso all'utente è consentito l'accesso senza ostacoli e non viene visualizzata alcuna notifica di tipo avviso popup nell'endpoint. In effetti, il dominio o l'URL è impostato su Consentito.

- L'URL ha una reputazione sconosciuta o incerta : l'accesso dell'utente è bloccato, ma con la possibilità di aggirare (sbloccare) il blocco. In effetti, il dominio o l'URL è impostato su Audit.

- L'URL ha una reputazione nota non valida (dannosa): all'utente viene impedito l'accesso. In effetti, il dominio o l'URL è impostato su Blocca.

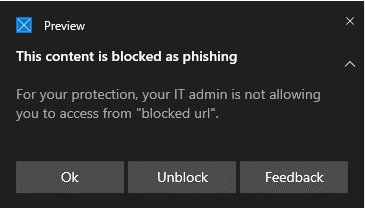

Esperienza di avviso

Un utente visita un sito Web:

Se l'URL ha una reputazione sconosciuta o incerta, una notifica di tipo avviso popup presenterà all'utente le opzioni seguenti:

Ok : la notifica di tipo avviso popup viene rilasciata (rimossa) e il tentativo di accesso al sito è terminato.

Sblocca : l'utente avrà accesso al sito per 24 ore; a quel punto il blocco viene riabilitato. L'utente può continuare a usare Sblocca per accedere al sito fino a quando l'amministratore non proibisce (blocca) il sito, rimuovendo così l'opzione Sblocca.

Feedback : la notifica di tipo avviso popup presenta all'utente un collegamento per inviare un ticket, che l'utente può usare per inviare commenti e suggerimenti all'amministratore nel tentativo di giustificare l'accesso al sito.

Nota

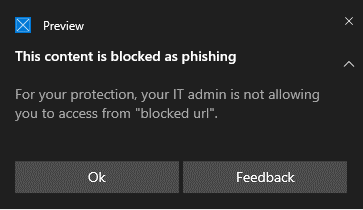

Le immagini mostrate qui per l'esperienza di avviso e l'esperienza di blocco (sotto) elencano entrambi "URL bloccato" come testo segnaposto di esempio; in un ambiente funzionante verrà elencato l'URL o il dominio effettivo.

Esperienza di blocco

Un utente visita un sito Web:

- Se l'URL ha una reputazione errata, una notifica di tipo avviso popup presenterà all'utente le opzioni seguenti:

Ok La notifica di tipo avviso popup viene rilasciata (rimossa) e il tentativo di accesso al sito è terminato.

Valutazione La notifica di tipo avviso popup presenta all'utente un collegamento per inviare un ticket, che l'utente può usare per inviare commenti e suggerimenti all'amministratore nel tentativo di giustificare l'accesso al sito.

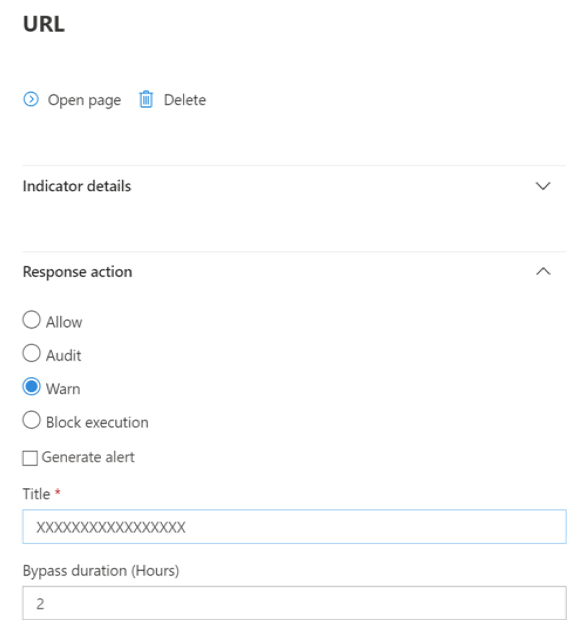

Sblocco SmartScreen

Con gli indicatori in Defender per endpoint, gli amministratori possono consentire agli utenti finali di ignorare gli avvisi generati per alcuni URL e indirizzi IP. A seconda del motivo per cui l'URL è stato bloccato, quando viene rilevato un blocco SmartScreen può offrire la possibilità di sbloccare il sito per un massimo di 24 ore. In questi casi verrà visualizzata una notifica di tipo avviso popup Sicurezza di Windows, consentendo all'utente finale di sbloccare l'URL o l'IP per il periodo di tempo definito.

Microsoft Defender per endpoint amministratori possono configurare la funzionalità di sblocco SmartScreen nel portale di Microsoft Defender usando un indicatore "consenti" per indirizzi IP, URL e domini.

Vedere Creare indicatori per INDIRIZZI IP e URL/domini.

Uso della protezione di rete

La protezione di rete è abilitata per ogni dispositivo, che in genere viene eseguita usando l'infrastruttura di gestione. Per i metodi supportati, vedere Attivare la protezione di rete.

Nota

Microsoft Defender Antivirus deve essere attivo per abilitare la protezione di rete.

È possibile abilitare la protezione di rete in modalità di controllo o in modalità blocco . Se si vuole valutare l'impatto dell'abilitazione della protezione di rete prima di bloccare effettivamente indirizzi IP o URL, è possibile abilitare la protezione di rete in modalità di controllo per il tempo necessario per raccogliere dati su ciò che verrebbe bloccato. Log della modalità di controllo quando gli utenti finali si sono connessi a un indirizzo o a un sito che altrimenti sarebbe stato bloccato dalla protezione di rete. Si noti che affinché gli indicatori di compromissione (IoC) o wcf (Web content filtering) funzionino, la protezione di rete deve essere in "modalità blocco"

Per informazioni sulla protezione di rete per Linux e macOS, vedere Protezione di rete per Linux e Protezione di rete per macOS.

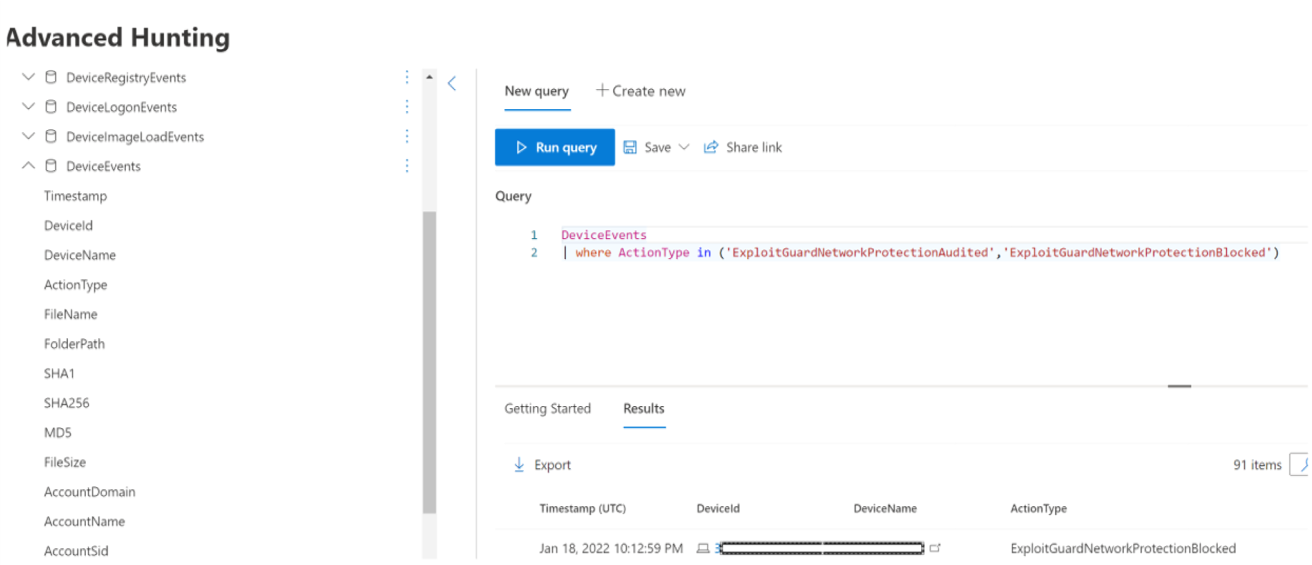

Rilevazione avanzata

Se si usa la ricerca avanzata per identificare gli eventi di controllo, la cronologia sarà disponibile fino a 30 giorni dalla console. Vedere Ricerca avanzata.

È possibile trovare gli eventi di controllo in Ricerca avanzata nel portale di Defender per endpoint (https://security.microsoft.com).

Gli eventi di controllo si trovano in DeviceEvents con actiontype di ExploitGuardNetworkProtectionAudited. I blocchi vengono visualizzati con un ActionType di ExploitGuardNetworkProtectionBlocked.

Ecco una query di esempio per la visualizzazione degli eventi di Protezione di rete per browser di terze parti:

DeviceEvents

|where ActionType in ('ExploitGuardNetworkProtectionAudited','ExploitGuardNetworkProtectionBlocked')

Consiglio

Queste voci includono dati nella colonna AdditionalFields che offrono ottime informazioni sull'azione, se si espande AdditionalFields è anche possibile ottenere i campi : IsAudit, ResponseCategory e DisplayName.

Ecco un altro esempio:

DeviceEvents

|where ActionType contains "ExploitGuardNetworkProtection"

|extend ParsedFields=parse_json(AdditionalFields)

|project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, IsAudit=tostring(ParsedFields.IsAudit), ResponseCategory=tostring(ParsedFields.ResponseCategory), DisplayName=tostring(ParsedFields.DisplayName)

|sort by Timestamp desc

La categoria Risposta indica la causa dell'evento, ad esempio:

| ResponseCategory | Funzionalità responsabile dell'evento |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | Indicatori personalizzati |

| CasbPolicy | Defender per app cloud |

| Dannosa | Minacce Web |

| Phishing | Minacce Web |

Per altre informazioni, vedere Risolvere i problemi relativi ai blocchi di endpoint.

Si noti che Microsoft Defender eventi SmartScreen per il browser Microsoft Edge in particolare, richiede una query diversa:

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName

È possibile usare l'elenco risultante di URL e INDIRIZZI IP per determinare cosa sarebbe stato bloccato se il dispositivo fosse in modalità blocco e quale funzionalità li bloccasse. Esaminare ogni elemento nell'elenco per identificare url o indirizzi IP se sono necessari per l'ambiente. Se si trovano voci controllate che sono critiche per l'ambiente, creare un indicatore per consentirle nella rete. Consenti gli indicatori URL/IP hanno la precedenza su qualsiasi blocco.

Dopo aver creato un indicatore, è possibile esaminare la risoluzione del problema sottostante:

- SmartScreen : revisione delle richieste

- Indicatore: modificare l'indicatore esistente

- MCA : esaminare l'APP non autorizzata

- WCF: riassumizione delle richieste

Usando questi dati è possibile prendere una decisione informata sull'abilitazione della protezione di rete in modalità blocco. Vedere Ordine di precedenza per i blocchi di protezione di rete.

Nota

Poiché si tratta di un'impostazione per dispositivo, se sono presenti dispositivi che non possono passare alla modalità Blocco, è sufficiente lasciarli in controllo fino a quando non è possibile risolvere la richiesta e si riceveranno comunque gli eventi di controllo.

Per informazioni su come segnalare falsi positivi, vedere Segnalare falsi positivi.

Per informazioni dettagliate su come creare report di Power BI personalizzati, vedere Creare report personalizzati con Power BI.

Configurazione della protezione di rete

Per altre informazioni su come abilitare la protezione di rete, vedere Abilitare la protezione di rete. Usare Criteri di gruppo, PowerShell o CSP MDM per abilitare e gestire la protezione di rete nella rete.

Dopo aver abilitato la protezione di rete, potrebbe essere necessario configurare la rete o il firewall per consentire le connessioni tra i dispositivi endpoint e i servizi Web:

.smartscreen.microsoft.com.smartscreen-prod.microsoft.com

Visualizzazione degli eventi di protezione di rete

La protezione di rete funziona meglio con Microsoft Defender per endpoint, che offre report dettagliati sugli eventi di protezione dagli exploit e sui blocchi come parte degli scenari di analisi degli avvisi.

Quando la protezione di rete blocca una connessione, viene visualizzata una notifica dal Centro notifiche. Il team delle operazioni di sicurezza può personalizzare la notifica con i dettagli e le informazioni di contatto dell'organizzazione. Inoltre, le singole regole di riduzione della superficie di attacco possono essere abilitate e personalizzate in base a determinate tecniche da monitorare.

È anche possibile usare la modalità di controllo per valutare l'impatto della protezione di rete sull'organizzazione se fosse abilitata.

Esaminare gli eventi di protezione della rete nel portale di Microsoft Defender

Defender per endpoint fornisce report dettagliati su eventi e blocchi nell'ambito degli scenari di analisi degli avvisi. È possibile visualizzare questi dettagli nel portale di Microsoft Defender (https://security.microsoft.com) nella coda degli avvisi o usando la ricerca avanzata. Se si usa la modalità di controllo, è possibile usare la ricerca avanzata per vedere in che modo le impostazioni di protezione della rete influiranno sull'ambiente se fossero abilitate.

Esaminare gli eventi di protezione di rete in Windows Visualizzatore eventi

È possibile esaminare il registro eventi di Windows per visualizzare gli eventi creati quando la protezione di rete blocca (o controlla) l'accesso a un indirizzo IP o a un dominio dannoso:

Seleziona OK.

Questa procedura crea una visualizzazione personalizzata che filtra per visualizzare solo gli eventi seguenti relativi alla protezione di rete:

| ID evento | Descrizione |

|---|---|

| 5007 | Evento quando vengono modificate le impostazioni |

| 1125 | Evento quando la protezione di rete viene attivata in modalità di controllo |

| 1126 | Evento quando la protezione di rete viene attivata in modalità blocco |

Protezione di rete e handshake a tre vie TCP

Con la protezione di rete, la determinazione se consentire o bloccare l'accesso a un sito viene effettuata dopo il completamento dell'handshake a tre vie tramite TCP/IP. Pertanto, quando un sito è bloccato dalla protezione di rete, è possibile che venga visualizzato un tipo di azione di in nel portale di ConnectionSuccessDeviceNetworkEvents Microsoft Defender, anche se il sito è stato bloccato. DeviceNetworkEvents vengono segnalati dal livello TCP e non dalla protezione di rete. Al termine dell'handshake a tre vie, l'accesso al sito è consentito o bloccato dalla protezione di rete.

Ecco un esempio di come funziona:

Si supponga che un utente tenti di accedere a un sito Web nel proprio dispositivo. Il sito è ospitato in un dominio pericoloso e deve essere bloccato dalla protezione di rete.

Inizia l'handshake a tre vie tramite TCP/IP. Prima del completamento, viene registrata un'azione

DeviceNetworkEventse la relativaActionTypeazione viene elencata comeConnectionSuccess. Tuttavia, non appena il processo di handshake a tre vie viene completato, la protezione di rete blocca l'accesso al sito. Tutto questo accade rapidamente. Un processo simile si verifica con Microsoft Defender SmartScreen; è quando l'handshake a tre vie viene completato che viene effettuata una determinazione e l'accesso a un sito è bloccato o consentito.Nel portale Microsoft Defender viene elencato un avviso nella coda degli avvisi. I dettagli dell'avviso includono sia che

DeviceNetworkEventsAlertEvidence. È possibile notare che il sito è stato bloccato, anche se si dispone anche di unDeviceNetworkEventselemento con ActionType diConnectionSuccess.

Considerazioni per desktop virtuale Windows che esegue Windows 10 Enterprise multisessione

A causa della natura multiutenti di Windows 10 Enterprise, tenere presente quanto segue:

La protezione di rete è una funzionalità a livello di dispositivo e non può essere destinata a sessioni utente specifiche.

Anche i criteri di filtro del contenuto Web sono a livello di dispositivo.

Se è necessario distinguere tra gruppi di utenti, è consigliabile creare pool di host e assegnazioni di Desktop virtuale Windows separati.

Testare la protezione della rete in modalità di controllo per valutarne il comportamento prima dell'implementazione.

Valutare la possibilità di ridimensionare la distribuzione se si dispone di un numero elevato di utenti o di un numero elevato di sessioni multiutente.

Opzione alternativa per la protezione di rete

Per Windows Server 2012R2/2016 unified MDE client, Windows Server versione 1803 o successiva, Windows Server 2019 o versione successiva e Windows 10 Enterprise multisessione 1909 e versioni successive, usata in Desktop virtuale Windows in Azure, la protezione di rete per Microsoft Edge può essere abilitata usando il metodo seguente:

Usare Attiva protezione di rete e seguire le istruzioni per applicare i criteri.

Eseguire i comandi di PowerShell seguenti:

Set-MpPreference -EnableNetworkProtection EnabledSet-MpPreference -AllowNetworkProtectionOnWinServer 1Set-MpPreference -AllowNetworkProtectionDownLevel 1Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Nota

In alcuni casi, a seconda dell'infrastruttura, del volume di traffico e di altre condizioni, Set-MpPreference -AllowDatagramProcessingOnWinServer 1 può avere un effetto sulle prestazioni di rete.

Protezione di rete per i server Windows

Di seguito sono riportate informazioni specifiche per i server Windows.

Verificare che la protezione di rete sia abilitata

Verificare se la protezione di rete è abilitata in un dispositivo locale usando Editor del Registro di sistema.

Selezionare il pulsante Start nella barra delle applicazioni e digitare regedit per aprire la Editor del Registro di sistema.

Selezionare HKEY_LOCAL_MACHINE dal menu laterale.

Passare dai menu annidati aCriteri>SOFTWARE>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection.

(Se la chiave non è presente, passare a SOFTWARE>Microsoft>> Windows Defender Windows Defender Protezione rete exploit guard>)

Selezionare EnableNetworkProtection per visualizzare lo stato corrente della protezione di rete nel dispositivo:

- 0 = Disattivato

- 1 = Attivato (abilitato)

- 2 = Modalità di controllo

Per altre informazioni, vedere: Attivare la protezione di rete

Suggerimento per la protezione della rete

Per Windows Server 2012R2/2016 unified MDE client, Windows Server versione 1803 o successiva, Windows Server 2019 o versione successiva e Windows 10 Enterprise Multi-Session 1909 e versioni successive (usato in Desktop virtuale Windows in Azure), è necessario abilitare altre chiavi del Registro di sistema:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\\protezione di retedi Windows Defender Windows Defender Exploit Guard\

- AllowNetworkProtectionOnWinServer (dword) 1 (esadecimale)

- EnableNetworkProtection (dword) 1 (esadecimale)

- AllowNetworkProtectionDownLevel (dword) 1 (esadecimale) - Solo Windows Server 2012R2 e Windows Server 2016

Nota

A seconda dell'infrastruttura, del volume di traffico e di altre condizioni, HKEY_LOCAL_MACHINE\i criteri\SOFTWARE\Microsoft\Windows Defender \NIS\Consumers\IPS - AllowDatagramProcessingOnWinServer (dword) 1 (esadecimale) possono avere un effetto sulle prestazioni di rete.

Per altre informazioni, vedere: Attivare la protezione di rete

I server Windows e la configurazione multisessione di Windows richiedono PowerShell

Per i server Windows e Windows multisessione, è necessario abilitare altri elementi usando i cmdlet di PowerShell. Per Windows Server 2012R2/2016 client MDE unificato, Windows Server versione 1803 o successiva, Windows Server 2019 o versione successiva e Windows 10 Enterprise multisessione 1909 e versioni successive, usato in Desktop virtuale Windows in Azure.

- Set-MpPreference -EnableNetworkProtection Abilitato

- Set-MpPreference -AllowNetworkProtectionOnWinServer 1

- Set-MpPreference -AllowNetworkProtectionDownLevel 1

- Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Nota

In alcuni casi, a seconda dell'infrastruttura, del volume di traffico e di altre condizioni, Set-MpPreference -AllowDatagramProcessingOnWinServer 1 può avere un effetto sulle prestazioni di rete.

Risoluzione dei problemi di protezione della rete

A causa dell'ambiente in cui viene eseguita la protezione di rete, la funzionalità potrebbe non essere in grado di rilevare le impostazioni proxy del sistema operativo. In alcuni casi, i client di protezione di rete non riescono a raggiungere il servizio cloud. Per risolvere il problema di connettività, configurare un proxy statico per Microsoft Defender Antivirus.

Ottimizzazione delle prestazioni di protezione della rete

La protezione di rete dispone ora di un'ottimizzazione delle prestazioni che consente alla modalità blocco di iniziare a controllare in modo asincrono le connessioni di lunga durata, il che potrebbe offrire un miglioramento delle prestazioni e può anche aiutare a risolvere i problemi di compatibilità delle app. Questa funzionalità di ottimizzazione è attivata per impostazione predefinita. È possibile disattivare questa funzionalità usando il cmdlet di PowerShell seguente:

Set-MpPreference -AllowSwitchToAsyncInspection $false

Vedere anche

- Valutare la protezione di rete | Eseguire uno scenario rapido che illustra il funzionamento della funzionalità e gli eventi che in genere verranno creati.

- Abilitare la protezione di rete | Usare Criteri di gruppo, PowerShell o CSP MDM per abilitare e gestire la protezione di rete nella rete.

- Configurazione delle funzionalità di riduzione della superficie di attacco in Microsoft Intune

- Protezione di rete per Linux | Per informazioni sull'uso della protezione di rete Microsoft per i dispositivi Linux.

- Protezione di rete per macOS | Per altre informazioni sulla protezione di rete Microsoft per macOS

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per