Tenere traccia e rispondere alle minacce emergenti tramite l'analisi delle minacce

Si applica a:

Se si desidera provare Microsoft Defender per endpoint, iscriversi a una versione di valutazione gratuita.

Con il sopraggiungere di avversari più sofisticati e di nuove minacce che emergono più di frequente e in modo diffuso, è fondamentale essere in grado di:

- Valutare l'impatto delle nuove minacce

- Esaminare la resilienza o l'esposizione alle minacce

- Identificare le azioni che è possibile intraprendere per arrestare o contenere le minacce

Analisi delle minacce è un set di report di esperti ricercatori di sicurezza Microsoft che coprono le minacce più rilevanti, tra cui:

- Attori di minaccia attivi e relative campagne

- Tecniche di attacco popolari e nuove

- Vulnerabilità critiche

- Le superfici di attacco comuni

- I malware prevalenti

Ogni report fornisce un'analisi dettagliata di una minaccia e indicazioni approfondite su come difendersi da tale minaccia. Incorpora anche i dati della rete, che indicano se la minaccia è attiva e se sono state applicate protezioni applicabili.

Guardare questo breve video per altre informazioni su come l'analisi delle minacce può aiutare a tenere traccia delle minacce più recenti e a arrestarle.

Ruoli e autorizzazioni necessari

La tabella seguente descrive i ruoli e le autorizzazioni necessari per accedere a Threat Analytics. I ruoli definiti nella tabella seguente fanno riferimento ai ruoli personalizzati nei singoli portali e non sono connessi ai ruoli globali in Microsoft Entra ID, anche se denominati in modo analogo.

| Uno dei ruoli seguenti è necessario per Microsoft Defender XDR | Per Defender per endpoint sono necessari uno dei ruoli seguenti | Uno dei ruoli seguenti è necessario per Defender per Office 365 | Uno dei ruoli seguenti è necessario per Defender per le app cloud |

|---|---|---|---|

| Analisi delle minacce | Avvisi e dati sugli eventi imprevisti:

|

Avvisi e dati sugli eventi imprevisti:

|

Non disponibile per gli utenti di Defender per app cloud o MDI |

Visualizzare il dashboard di analisi delle minacce

Il dashboard di analisi delle minacce è un ottimo punto di partenza per accedere ai report più rilevanti per l'organizzazione. Riepiloga le minacce nelle sezioni seguenti:

- Minacce più recenti: Elenchi i report sulle minacce pubblicati più di recente, insieme al numero di dispositivi con avvisi attivi e risolti.

- Minacce ad alto impatto: Elenchi le minacce che hanno avuto il massimo impatto sull'organizzazione. Questa sezione classifica le minacce in base al numero di dispositivi con avvisi attivi.

- Riepilogo delle minacce: mostra l'impatto complessivo delle minacce rilevate mostrando il numero di minacce con avvisi attivi e risolti.

Selezionare una minaccia dal dashboard per visualizzare il report relativo.

Visualizzare un report di analisi delle minacce

Ogni report di analisi delle minacce fornisce informazioni in tre sezioni: Panoramica, Report degli analisti e Mitigazioni.

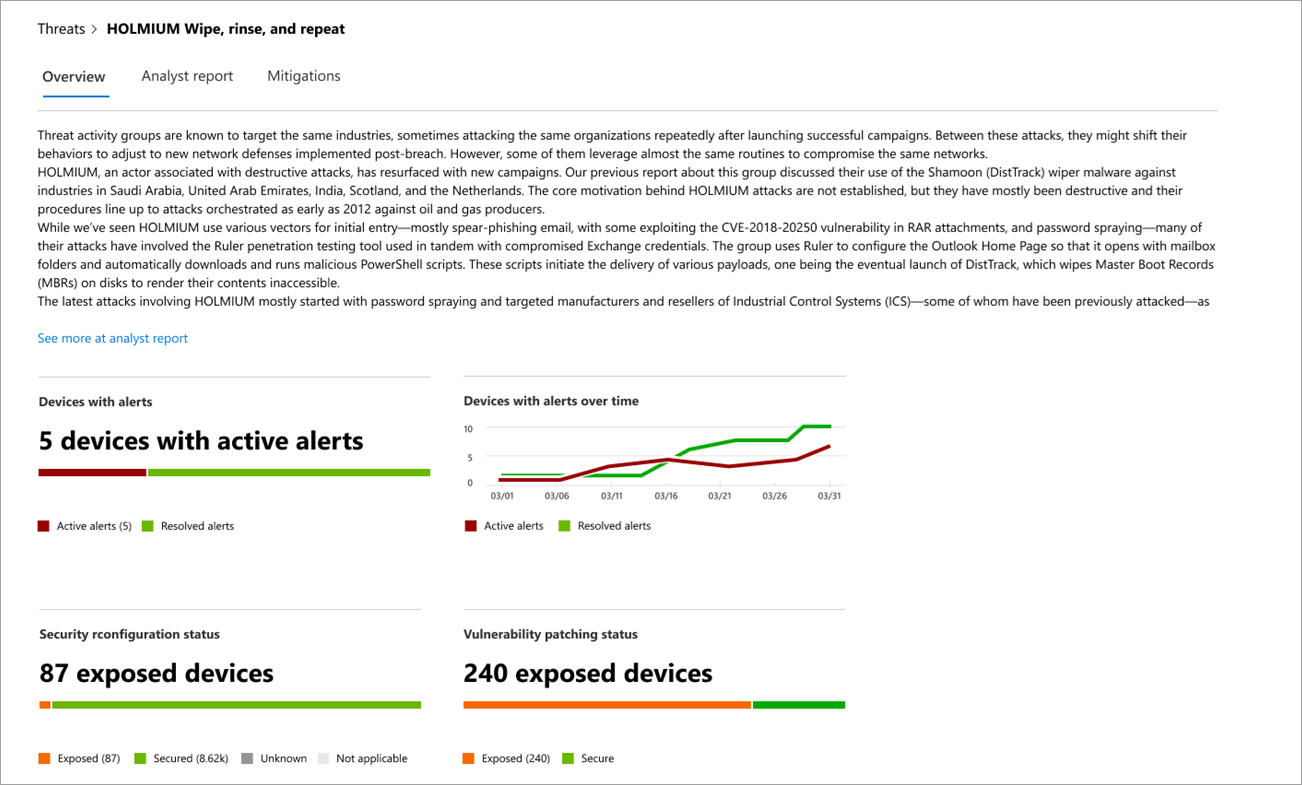

Panoramica: Comprendere rapidamente la minaccia, valutarne l'impatto ed esaminare le difese

La sezione Panoramica fornisce un'anteprima del report dettagliato degli analisti. Fornisce anche grafici che evidenziano l'impatto della minaccia per l'organizzazione e l'esposizione tramite dispositivi non configurati correttamente e senza patch.

Panoramica di un report di analisi delle minacce

Panoramica di un report di analisi delle minacce

Valutare l'impatto sull'organizzazione

Ogni report include grafici progettati per fornire informazioni sull'impatto aziendale di una minaccia:

- Dispositivi con avvisi: mostra il numero corrente di dispositivi distinti che sono stati interessati dalla minaccia. Un dispositivo viene classificato come Attivo se è presente almeno un avviso associato a tale minaccia e Risolto se tutti gli avvisi associati alla minaccia nel dispositivo sono stati risolti.

- Dispositivi con avvisi nel tempo: mostra il numero di dispositivi distinti con avvisi attivi e risolti nel tempo. Il numero di avvisi risolti indica la velocità con cui l'organizzazione risponde agli avvisi associati a una minaccia. Idealmente, il grafico dovrebbe mostrare gli avvisi risolti entro pochi giorni.

Esaminare la resilienza e il comportamento della sicurezza

Ogni report include grafici che offrono una panoramica della resilienza dell'organizzazione rispetto a una determinata minaccia:

- Stato della configurazione della sicurezza: mostra il numero di dispositivi che hanno applicato le impostazioni di sicurezza consigliate che possono contribuire a mitigare la minaccia. I dispositivi vengono considerati sicuri se hanno applicato tutte le impostazioni rilevate.

- Stato di applicazione delle patch per la vulnerabilità: mostra il numero di dispositivi che hanno applicato aggiornamenti della sicurezza o patch che affrontano le vulnerabilità sfruttate dalla minaccia.

Report degli analisti: ottenere informazioni approfondite dagli esperti dei ricercatori di sicurezza Microsoft

Passare alla sezione Report degli analisti per leggere il write-up dettagliato dell'esperto. La maggior parte dei report fornisce descrizioni dettagliate delle catene di attacco, tra cui tattiche e tecniche mappate al framework MITRE ATT&CK, elenchi completi di raccomandazioni e potenti linee guida per la ricerca delle minacce .

Altre informazioni sul report degli analisti

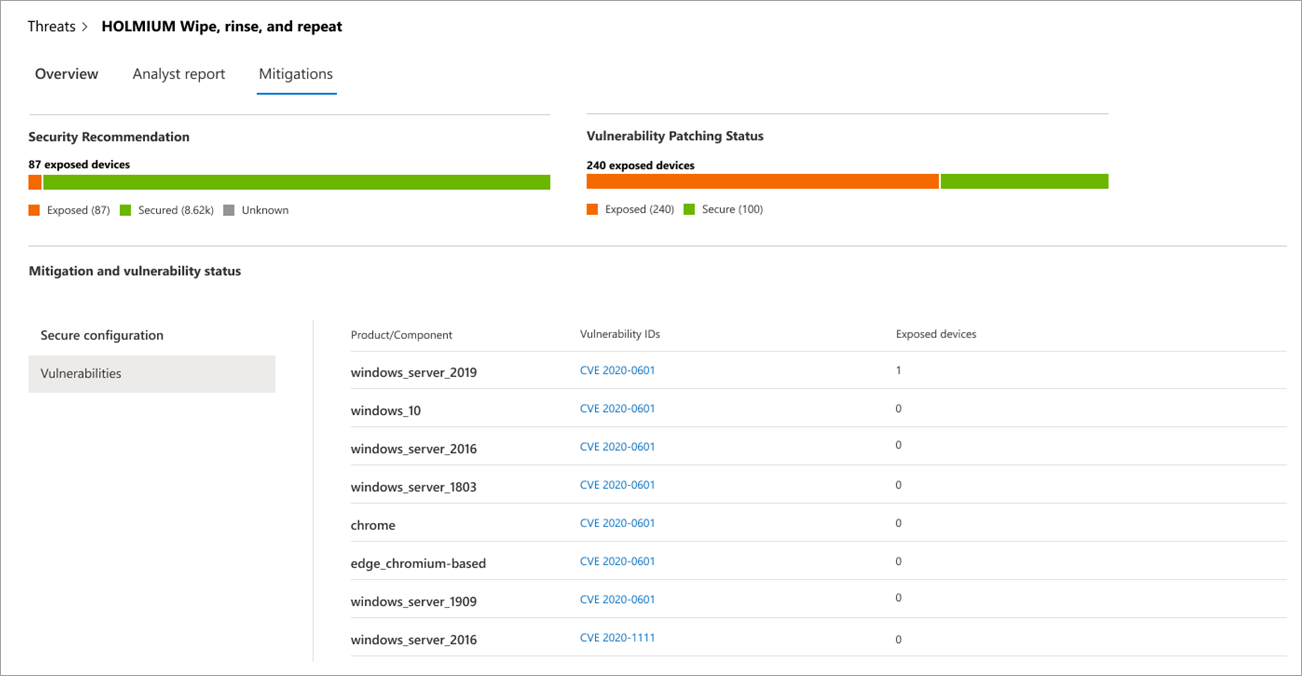

Mitigazioni: esaminare l'elenco delle mitigazioni e lo stato dei dispositivi

Nella sezione Mitigazioni esaminare l'elenco di raccomandazioni interattive specifiche che consentono di aumentare la resilienza dell'organizzazione rispetto alla minaccia. L'elenco delle mitigazioni rilevate include:

- Aggiornamenti della sicurezza: distribuzione di aggiornamenti della sicurezza o patch per le vulnerabilità

- impostazioni antivirus Microsoft Defender

- Versione dell'intelligence per la sicurezza

- Protezione fornita dal cloud

- Protezione da applicazioni potenzialmente indesiderate

- Protezione in tempo reale

Le informazioni sulla mitigazione in questa sezione incorporano dati provenienti da Gestione delle vulnerabilità di Microsoft Defender, che fornisce anche informazioni dettagliate sul drill-down da vari collegamenti nel report.

Sezione Mitigazioni di un report di analisi delle minacce

Dettagli e limitazioni del report aggiuntivi

Quando si usano i report, tenere presente quanto segue:

- L'ambito dei dati è basato sull'ambito del controllo degli accessi in base al ruolo. Verrà visualizzato lo stato dei dispositivi in gruppi a cui è possibile accedere.

- I grafici riflettono solo le mitigazioni rilevate. Controllare la panoramica del report per altre mitigazioni non visualizzate nei grafici.

- Le mitigazioni non garantiscono la resilienza completa. Le mitigazioni fornite riflettono le migliori azioni possibili necessarie per migliorare la resilienza.

- I dispositivi vengono conteggiati come "non disponibili" se non hanno trasmesso dati al servizio.

- Le statistiche correlate all'antivirus si basano sulle impostazioni antivirus Microsoft Defender. I dispositivi con soluzioni antivirus di terze parti possono essere visualizzati come "esposti".

Argomenti correlati

- Trovare in modo proattivo le minacce con la ricerca avanzata

- Informazioni sulla sezione report degli analisti

- Valutare e risolvere i punti deboli e le esposizioni della sicurezza

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per