Connettore Microsoft Graph per gli elementi di lavoro di Azure DevOps

Il connettore Azure DevOps Graph consente all'organizzazione di indicizzare gli elementi di lavoro nell'istanza del servizio Azure DevOps. Dopo aver configurato il connettore e il contenuto dell'indice da Azure DevOps, gli utenti finali possono cercare tali elementi in Microsoft Search.

Nota

Leggere l'articolo Configurare il connettore Microsoft Graph per comprendere le istruzioni generali per la configurazione dei connettori.

Questo articolo è destinato a chiunque configuri, eseggi e monitori un connettore Azure DevOps. Integra il processo di configurazione generale e mostra le istruzioni che si applicano solo a questo connettore.

Importante

Il connettore Azure DevOps supporta solo il servizio cloud Azure DevOps. Azure DevOps Server 2019, TFS 2018, TFS 2017, TFS 2015 e TFS 2013 non sono supportati da questo connettore.

Nozioni preliminari

È necessario essere l'amministratore per il tenant M365 dell'organizzazione e l'amministratore per l'istanza di Azure DevOps dell'organizzazione.

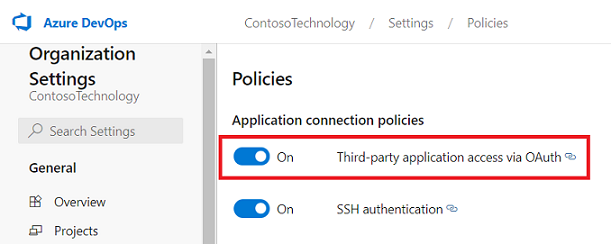

Per consentire al connettore di connettersi all'organizzazione di Azure DevOps, è necessario abilitare l'accesso alle applicazioni di terze parti tramite OAuth. Per altre informazioni, vedere la documentazione di Azure DevOps per gestire i criteri di sicurezza .

Saranno necessarie le autorizzazioni seguenti concesse all'account utente le cui credenziali vengono usate durante la configurazione del connettore:

| Nome autorizzazione | Tipo di autorizzazione | Obbligatorio per |

|---|---|---|

| Visualizzare informazioni a livello di progetto | Autorizzazione progetto | Ricerca per indicizzazione di elementi di lavoro di Azure DevOps. Questa autorizzazione è obbligatoria per i progetti che devono essere indicizzati. |

| Visualizzare l'analisi | Autorizzazione progetto | Ricerca per indicizzazione di elementi di lavoro di Azure DevOps. Questa autorizzazione è obbligatoria per i progetti che devono essere indicizzati. |

| Visualizzare gli elementi di lavoro in questo nodo | Percorso area | Ricerca per indicizzazione di elementi di lavoro in un percorso di area. Questa autorizzazione è facoltativa. Verranno sottoposte a ricerca per indicizzazione solo i percorsi di area per i quali l'account utente dispone delle autorizzazioni. |

Importante

L'account utente deve avere il livello di accesso Basic . Per altre informazioni sui livelli di accesso in Azure DevOps, vedere Livelli di accesso supportati.

Passaggio 1: Aggiungere un connettore nel interfaccia di amministrazione di Microsoft 365

Aggiungere il connettore Azure DevOps

Per altre informazioni, vedere le istruzioni generali per l'installazione .

Passaggio 2: Assegnare un nome alla connessione

Seguire le istruzioni di configurazione generali.

Passaggio 3: Configurare le impostazioni di connessione

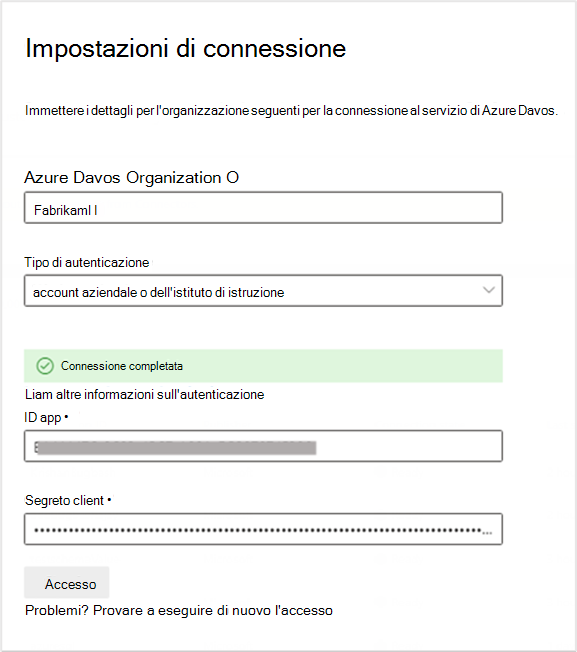

Per connettersi all'istanza di Azure DevOps, sono necessari il nome dell'organizzazione di Azure DevOps, l'ID app e il segreto client per l'autenticazione OAuth.

Registrare un'app

Registrare un'app in Azure DevOps in modo che l'app Microsoft Search possa accedere all'istanza. Per altre informazioni, vedere la documentazione di Azure DevOps su come registrare un'app.

La tabella seguente fornisce indicazioni su come compilare il modulo di registrazione dell'app:

| Campi obbligatori | Descrizione | Valore consigliato |

|---|---|---|

| Nome società | Nome dell'azienda. | Usare un valore appropriato |

| Nome applicazione | Valore univoco che identifica l'applicazione che si sta autorizzando. | Microsoft Search |

| Sito Web dell'applicazione | URL dell'applicazione che richiederà l'accesso all'istanza di Azure DevOps durante l'installazione del connettore. (Obbligatorio). | Per M365 Enterprise: https:// gcs.office.com/, Per M365 Government: https:// gcsgcc.office.com/ |

| URL di callback dell'autorizzazione | URL di callback necessario a cui viene reindirizzato il server di autorizzazione. | Per M365 Enterprise: https:// gcs.office.com/v1.0/admin/oauth/callback, For M365 Government: https:// gcsgcc.office.com/v1.0/admin/oauth/callback |

| Ambiti autorizzati | Ambito di accesso per l'applicazione | Selezionare gli ambiti seguenti: Identità (lettura), Elementi di lavoro (lettura), Gruppi di variabili (lettura), Progetto e team (lettura), Grafico (lettura), Analisi (lettura) |

Importante

Gli ambiti autorizzati selezionati per l'app devono corrispondere esattamente agli ambiti elencati in precedenza. Se si omette uno degli ambiti autorizzati nell'elenco o si aggiunge un altro ambito, l'autorizzazione avrà esito negativo.

Durante la registrazione dell'app con i dettagli precedenti, si otterranno l'ID app e il segreto client che verranno usati per configurare il connettore.

Nota

Per revocare l'accesso a qualsiasi app registrata in Azure DevOps, passare a Impostazioni utente nella parte superiore destra dell'istanza di Azure DevOps. Selezionare Profilo e quindi Autorizzazioni nella sezione Sicurezza del riquadro laterale. Passare il puntatore del mouse su un'app OAuth autorizzata per visualizzare il pulsante Revoca nell'angolo dei dettagli dell'app.

Impostazioni di connessione

Dopo aver registrato l'app Microsoft Search con Azure DevOps, è possibile completare il passaggio delle impostazioni di connessione. Immettere il nome dell'organizzazione, l'ID app e il segreto client.

Configurare i dati: selezionare progetti e campi

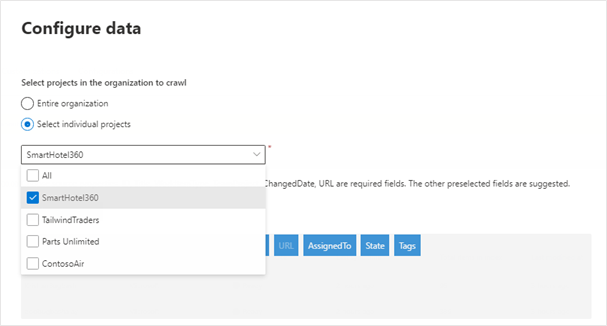

È possibile scegliere la connessione per indicizzare l'intera organizzazione o progetti specifici.

Se si sceglie di indicizzare l'intera organizzazione, gli elementi in tutti i progetti dell'organizzazione verranno indicizzati. I nuovi progetti e gli elementi verranno indicizzati durante la ricerca per indicizzazione successiva dopo la creazione.

Se si sceglie un singolo progetto, verranno indicizzati solo gli elementi di lavoro di tali progetti.

Nota

I progetti di Azure DevOps possono essere sottoposti a ricerca per indicizzazione dopo aver concesso loro le autorizzazioni Visualizza informazioni a livello di progetto e Visualizza analisi .

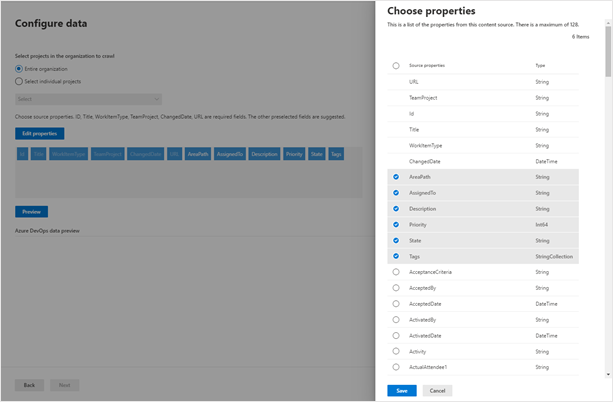

Selezionare quindi i campi da indicizzare e visualizzare in anteprima i dati in questi campi prima di procedere.

Passaggio 4: Gestire le autorizzazioni di ricerca

Il connettore Azure DevOps supporta le autorizzazioni di ricerca visibili solo agli utenti con accesso a questa origine dati o aTutti. Se si sceglie Solo gli utenti con accesso a questa origine dati, i dati indicizzati verranno visualizzati nei risultati della ricerca per gli utenti che hanno accesso a tali utenti in base alle autorizzazioni per utenti o gruppi a livello di percorso organizzazione, progetto o area in Azure DevOps. Se si sceglie Tutti, i dati indicizzati verranno visualizzati nei risultati della ricerca per tutti gli utenti.

Passaggio 5: Assegnare etichette di proprietà

Seguire le istruzioni di configurazione generali.

Passaggio 6: Gestire lo schema

Seguire le istruzioni di configurazione generali.

Passaggio 7: Scegliere le impostazioni di aggiornamento

Il connettore Azure DevOps supporta le pianificazioni di aggiornamento sia per le ricerche per indicizzazione complete che per le ricerche per indicizzazione incrementali. La pianificazione consigliata è di un'ora per una ricerca per indicizzazione incrementale e di un giorno per una ricerca per indicizzazione completa.

Passaggio 8: Esaminare la connessione

Seguire le istruzioni di configurazione generali.

Consiglio

Tipo di risultato predefinito

- Il connettore Azure DevOps registra automaticamente un tipo di risultato dopo la pubblicazione del connettore. Il tipo di risultato usa un layout dei risultati generato dinamicamente in base ai campi selezionati nel passaggio 3.

- È possibile gestire il tipo di risultato passando a Tipi di risultato nel interfaccia di amministrazione di Microsoft 365. Il tipo di risultato predefinito verrà denominato "

ConnectionIdDefault". Ad esempio, se l'ID connessione èAzureDevOps, il layout dei risultati verrà denominato : "AzureDevOpsDefault" - È anche possibile scegliere di creare un tipo di risultato personalizzato, se necessario.

Risoluzione dei problemi

Di seguito sono riportati gli errori comuni rilevati durante la configurazione del connettore o durante la ricerca per indicizzazione e i possibili motivi.

| Passaggio | Messaggio di errore | Possibili motivi |

|---|---|---|

| Impostazioni di connessione | Invalid Credentials detected. Try signing in with a different account or check the permissions for your account |

L'accesso alle applicazioni di terze parti tramite OAuth può essere disabilitato. Seguire la procedura per gestire i criteri di sicurezza per abilitare OAuth. |

| Impostazioni di connessione | Bad state messaggio nella finestra popup OAuth con URL che indica error=InvalidScope |

Ambiti errati forniti all'app registrata. |

| Impostazioni di connessione | 400 - Bad request messaggio nella finestra popup OAuth |

ID app non corretto |

| Impostazioni di connessione | BadRequest: Bad Request on api request messaggio nella finestra popup OAuth |

Segreto client non corretto |

| Tempo di ricerca per indicizzazione (dopo la configurazione del connettore) | The account associated with the connector doesn't have permission to access the item. |

L'app registrata non ha alcun ambito OAuth richiesto. (Nota: è stato introdotto un nuovo requisito di ambito OAuth "Analytics:read" il 31/8/2021) |

| Tempo di ricerca per indicizzazione (dopo la configurazione del connettore) | You don't have permission to access this data source. You can contact the owner of this data source to request permission. |

L'accesso alle applicazioni di terze parti tramite OAuth è disabilitato. Seguire la procedura per gestire i criteri di sicurezza per abilitare OAuth. |

| Tempo di ricerca per indicizzazione (dopo la configurazione del connettore) | Credentials associated with this data source have expired. Renew the credentials and then update the connection |

L'app registrata potrebbe essere stata eliminata o scaduta. |

| Tempo di ricerca per indicizzazione (dopo la configurazione del connettore) | Item listed but no longer accessible or no longer exists |

All'account di ricerca per indicizzazione potrebbe mancare il livello di accesso 'Basic'. Le ricerche per indicizzazione non riescono con l'accesso "Stakeholder". |