Uso dei controlli Microsoft Defender for Cloud Apps in Power BI

Usando le app di Defender per il cloud con Power BI, è possibile proteggere report, dati e servizi di Power BI da perdite o violazioni impreviste. Con Defender per il cloud App è possibile creare criteri di accesso condizionale per i dati dell'organizzazione usando i controlli sessione in tempo reale in Microsoft Entra ID, che consentono di garantire la sicurezza dell'analisi di Power BI. Dopo aver impostato questi criteri, gli amministratori possono monitorare l'accesso e l'attività degli utenti, eseguire analisi dei rischi in tempo reale e impostare controlli specifici delle etichette.

Nota

Microsoft Defender per il cloud App fa ora parte di Microsoft Defender XDR. Per altre informazioni, vedere Microsoft Defender per il cloud Apps in Microsoft Defender XDR.

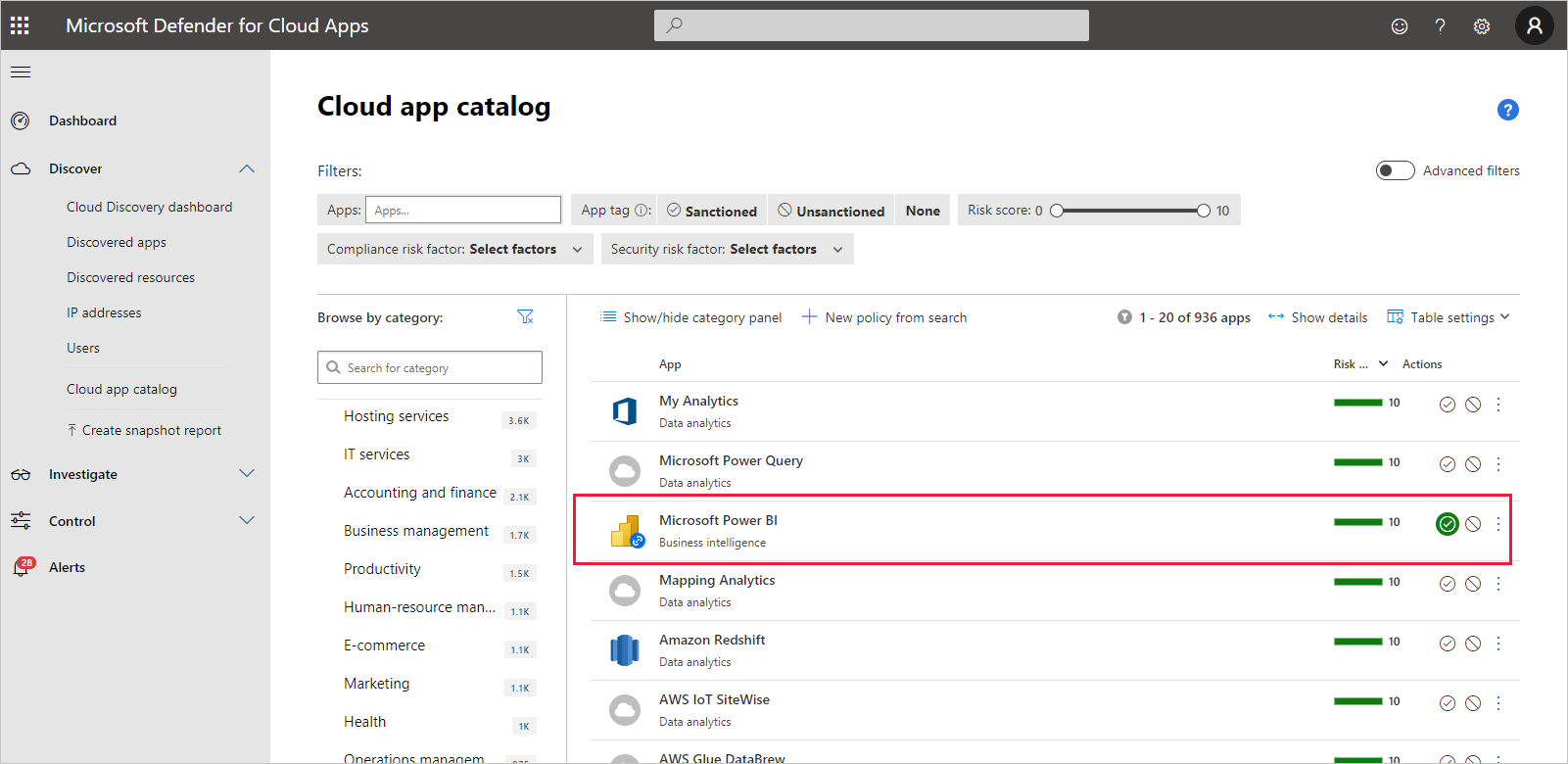

È possibile configurare Defender per il cloud app per tutti i tipi di app e servizi, non solo Power BI. È necessario configurare Defender per il cloud App per l'uso con Power BI per trarre vantaggio dalle protezioni delle app Defender per il cloud per i dati e l'analisi di Power BI. Per altre informazioni sulle app di Defender per il cloud, tra cui una panoramica del funzionamento, del dashboard e dei punteggi di rischio delle app, vedere la documentazione relativa alle app Defender per il cloud.

licenze di app Defender per il cloud

Per usare le app Defender per il cloud con Power BI, è necessario usare e configurare i servizi di sicurezza Microsoft pertinenti, alcuni dei quali sono impostati all'esterno di Power BI. Per avere Defender per il cloud App nel tenant, è necessario avere una delle licenze seguenti:

- app Microsoft Defender per il cloud: offre funzionalità di app Defender per il cloud per tutte le app supportate, incluse le suite EMS E5 e Microsoft 365 E5.

- Office 365 Cloud App Security: fornisce funzionalità Defender per il cloud Apps solo per Office 365, parte della famiglia di prodotti Office 365 E5.

Configurare controlli in tempo reale per Power BI con app Defender per il cloud

Nota

È necessaria una licenza Microsoft Entra ID P1 per trarre vantaggio dai controlli in tempo reale di Defender per il cloud Apps.

Le sezioni seguenti descrivono i passaggi per la configurazione dei controlli in tempo reale per Power BI con app Defender per il cloud.

Impostare i criteri di sessione in Microsoft Entra ID (obbligatorio)

I passaggi necessari per impostare i controlli sessione vengono completati nei portali microsoft Entra ID e Defender per il cloud Apps. Nell'interfaccia di amministrazione di Microsoft Entra si creano criteri di accesso condizionale per Power BI e si instradano le sessioni usate in Power BI tramite il servizio app di Defender per il cloud.

Defender per il cloud Apps opera in un'architettura proxy inverso ed è integrato con l'accesso condizionale Di Microsoft Entra per monitorare l'attività degli utenti di Power BI in tempo reale. Vengono forniti i passaggi seguenti per comprendere il processo e vengono fornite istruzioni dettagliate nel contenuto collegato in ognuno dei passaggi seguenti. Per una descrizione dell'intero processo, vedere app Defender per il cloud.

- Creare un criterio di test dell'accesso condizionale di Microsoft Entra

- Accedere a ogni app usando un utente con ambito per i criteri

- Verificare che le app siano configurate per l'uso dei controlli di accesso e sessione

- Abilitare l'app per l'uso nell'organizzazione

- Testare la distribuzione

Il processo per l'impostazione dei criteri di sessione è descritto in dettaglio in Criteri di sessione.

Impostare i criteri di rilevamento anomalie per monitorare le attività di Power BI (scelta consigliata)

È possibile definire criteri di rilevamento anomalie di Power BI che possono essere definiti in modo indipendente, in modo che si applichino solo agli utenti e ai gruppi da includere ed escludere nei criteri. Per altre informazioni, vedere Criteri di rilevamento di anomalie.

Defender per il cloud App include due rilevamenti predefiniti dedicati per Power BI. Vedere Rilevamenti di app Defender per il cloud predefinite per Power BI.

Usare le etichette di riservatezza di Microsoft Purview Information Protection (scelta consigliata)

Le etichette di riservatezza consentono di classificare e proteggere i contenuti sensibili, in modo che gli utenti dell'organizzazione possano collaborare con partner esterni all'organizzazione, ma siano ancora attenti e consapevoli dei contenuti e dei dati sensibili.

Per informazioni sul processo di uso delle etichette di riservatezza per Power BI, vedere Etichette di riservatezza in Power BI. Vedere l'esempio più avanti in questo articolo di un criterio di Power BI basato sulle etichette di riservatezza.

Criteri personalizzati per inviare avvisi sull'attività utente sospetta in Power BI

Defender per il cloud i criteri di attività delle app consentono agli amministratori di definire le proprie regole personalizzate per rilevare il comportamento degli utenti che devia dalla norma, e anche possibilmente agire automaticamente, se sembra troppo pericoloso. Ad esempio:

Rimozione di etichette di riservatezza massicce. Ad esempio, avvisa l'utente quando le etichette di riservatezza vengono rimosse da un singolo utente da 20 report diversi in un intervallo di tempo inferiore a 5 minuti.

Crittografia del downgrade dell'etichetta di riservatezza. Ad esempio, avvisa l'utente quando un report con un'etichetta di riservatezza Estremamente riservato è ora classificato come Pubblico.

Nota

Gli identificatori univoci (ID) degli artefatti e delle etichette di riservatezza di Power BI sono disponibili usando le API REST di Power BI. Vedere Ottenere modelli semantici o Ottenere report.

I criteri di attività personalizzati vengono configurati nel portale delle app di Defender per il cloud. Per altre informazioni, vedere Criteri attività.

Rilevamenti delle app Defender per il cloud predefinite per Power BI

Defender per il cloud i rilevamenti delle app consentono agli amministratori di monitorare attività specifiche di un'app monitorata. Per Power BI sono attualmente disponibili due rilevamenti di app Defender per il cloud dedicati:

Condivisione sospetta: rileva quando un utente condivide un report sensibile con un messaggio di posta elettronica non familiare (esterno all'organizzazione). Un report sensibile è un report la cui etichetta di riservatezza è impostata su INTERNAL-ONLY o superiore.

Condivisione di massa dei report : rileva quando un utente condivide un numero elevato di report in una singola sessione.

Impostazioni per questi rilevamenti vengono configurati nel portale delle app di Defender per il cloud. Per altre informazioni, vedere Attività insolite (per utente).

Ruolo di amministratore di Power BI nelle app di Defender per il cloud

Viene creato un nuovo ruolo per gli amministratori di Power BI quando si usano app Defender per il cloud con Power BI. Quando si accede come amministratore di Power BI al portale delle app di Defender per il cloud, si ha accesso limitato a dati, avvisi, utenti a rischio, log attività e altre informazioni rilevanti per Power BI.

Considerazioni e limitazioni

L'uso di app Defender per il cloud con Power BI è progettato per proteggere il contenuto e i dati dell'organizzazione, con rilevamenti che monitorano le sessioni utente e le relative attività. Quando si usano app Defender per il cloud con Power BI, è necessario tenere presenti alcune considerazioni e limitazioni:

- Defender per il cloud Le app possono funzionare solo su file Excel, PowerPoint e PDF.

- Per usare le funzionalità delle etichette di riservatezza nei criteri di sessione per Power BI, è necessaria una licenza Di Azure Information Protection Premium P1 o Premium P2. Microsoft Azure Information Protection può essere acquistato autonomo o tramite una delle suite di licenze Microsoft. Per altre informazioni, vedere Prezzi di Azure Information Protection. Inoltre, le etichette di riservatezza devono essere state applicate agli asset di Power BI.

- Il controllo della sessione è disponibile per qualsiasi browser su tutte le principali piattaforme in qualsiasi sistema operativo. Ti consigliamo di utilizzare la versione più recente di Microsoft Edge, Google Chrome, Mozilla Firefox o Apple Safari. Le chiamate API pubbliche di Power BI e altre sessioni non basate su browser non sono supportate come parte del controllo sessione delle app di Defender per il cloud. Per altre informazioni, vedere App e client supportati.

- Se si verificano problemi di accesso, ad esempio la necessità di accedere più volte, potrebbe essere correlato al modo in cui alcune app gestiscono l'autenticazione. Per altre informazioni, vedere l'articolo risoluzione dei problemi Accesso lento.

Attenzione

Nei criteri di sessione, nella parte "Azione", la funzionalità "proteggi" funziona solo se non esiste alcuna etichetta nell'elemento. Se esiste già un'etichetta, l'azione "proteggi" non verrà applicata; non è possibile eseguire l'override di un'etichetta esistente già applicata a un elemento in Power BI.

Esempio

L'esempio seguente illustra come creare un nuovo criterio di sessione usando Defender per il cloud App con Power BI.

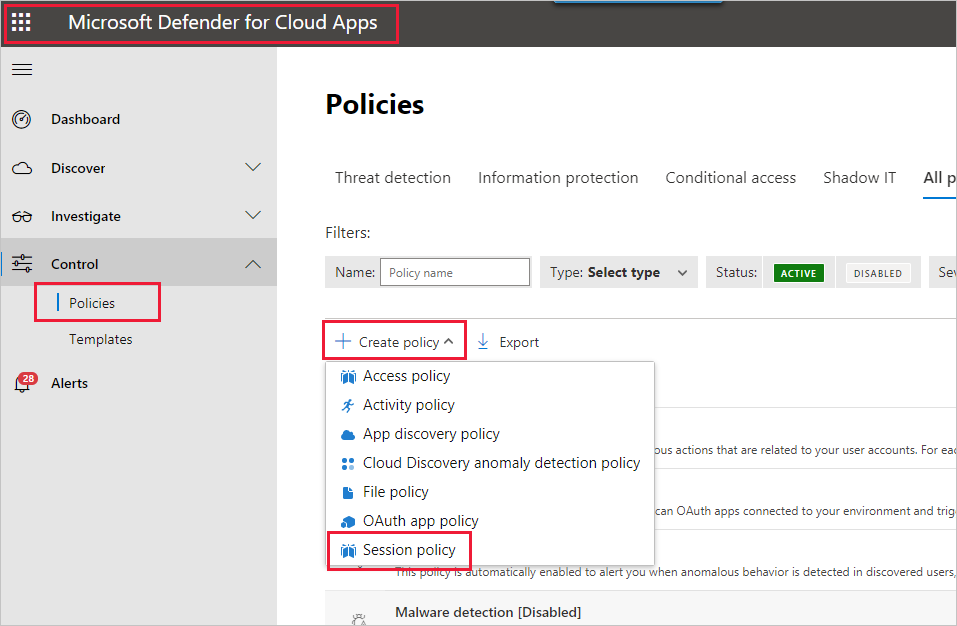

Creare prima di tutto un nuovo criterio di sessione. Nel portale delle app di Defender per il cloud selezionare Criteri nel riquadro di spostamento. Nella pagina criteri selezionare Crea criterio e scegliere Criteri di sessione.

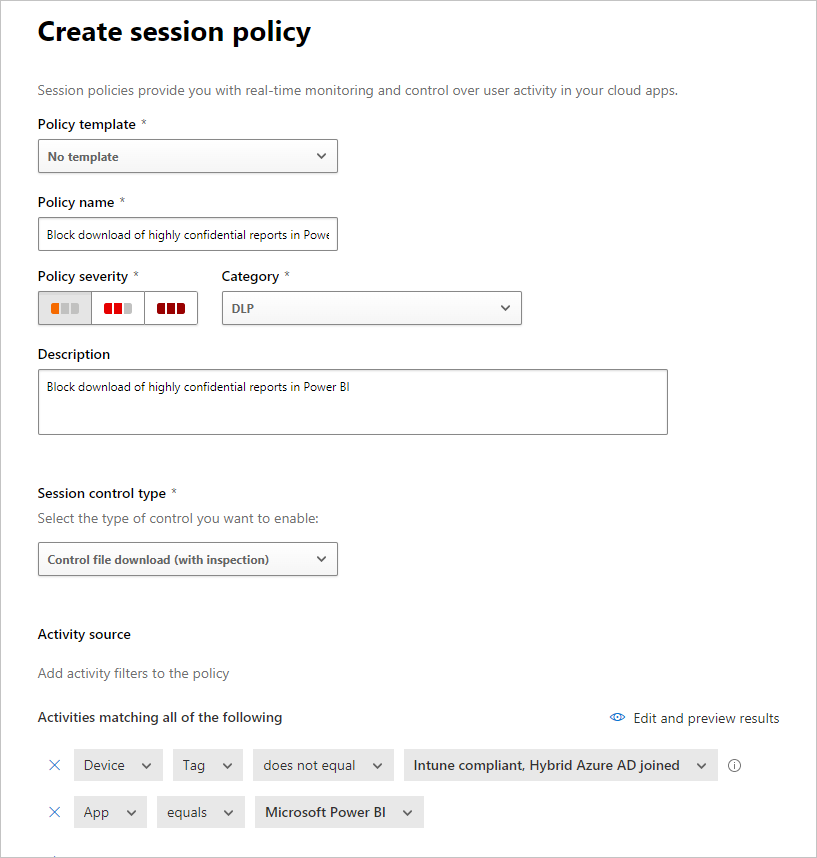

Nella finestra visualizzata creare i criteri di sessione. I passaggi numerati descrivono le impostazioni per l'immagine seguente.

Nell'elenco a discesa Modello di criteri scegliere Nessun modello.

Per Nome criterio specificare un nome pertinente per i criteri di sessione.

Per Tipo di controllo sessione selezionare Controlla il download dei file (con ispezione) (per DLP).

Per la sezione Origine attività scegliere i criteri di blocco pertinenti. È consigliabile bloccare i dispositivi non gestiti e non conformi. Scegliere di bloccare i download quando la sessione si trova in Power BI.

Quando si scorre verso il basso vengono visualizzate altre opzioni. L'immagine seguente mostra queste opzioni, con altri esempi.

Creare un filtro per l'etichetta Riservatezza e scegliere Riservatezza elevata o qualsiasi elemento più adatto all'organizzazione.

Impostare il metodo Inspection su nessuno.

Scegliere l'opzione Blocca adatta alle proprie esigenze.

Creare un avviso per un'azione di questo tipo.

Selezionare Crea per completare i criteri di sessione.

Contenuto correlato

Questo articolo ha descritto come Defender per il cloud le app possono fornire dati e protezioni del contenuto per Power BI. Per altre informazioni sulla protezione dei dati per Power BI e sul contenuto di supporto per i servizi di Azure che lo abilitano, vedere:

- Etichette di riservatezza in Power BI

- Abilitare le etichette di riservatezza in Power BI

- Come applicare etichette di riservatezza in Power BI

Per informazioni sugli articoli su Azure e sulla sicurezza, vedere:

- Proteggere le app con Controllo app per l'accesso condizionale di Microsoft Defender for Cloud Apps

- Distribuire controllo app per l'accesso condizionale per le app di catalogo con Microsoft Entra ID

- Criteri di sessione

- Informazioni sulle etichette di riservatezza

- Report sulle metriche di protezione dei dati

- Pianificazione dell'implementazione di Power BI: app Defender per il cloud per Power BI

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per