Ruoli di sicurezza e privilegi

Per controllare chi può accedere a dati e risorse riservati o sensibili e cosa può farne, assegna ruoli di sicurezza agli utenti. Questo articolo fornisce una panoramica dei ruoli di sicurezza e dei relativi privilegi associati.

Puoi assegnare ruoli di sicurezza utilizzando la nuova interfaccia utente moderna o l'interfaccia utente legacy.

Ruoli di sicurezza e la nuova interfaccia utente moderna

I ruoli di sicurezza definiscono come differenti utenti accedono a differenti tipi di record. Per controllare l'accesso a dati e risorse, puoi creare o modificare i ruoli di sicurezza e cambiare i ruoli di sicurezza assegnati ai tuoi utenti.

Un utente può disporre di più ruoli di sicurezza. I privilegi dei ruoli di sicurezza sono cumulativi. Agli utenti vengono concessi i privilegi disponibili in ogni ruolo loro assegnato.

Visualizzare un elenco di ruoli di sicurezza in un ambiente

Accedi all'interfaccia di amministrazione di Power Platform, seleziona Ambienti nel riquadro di spostamento, quindi seleziona un ambiente.

Selezionare Impostazioni>Utenti + Autorizzazioni>Ruoli di sicurezza.

Definire i privilegi e le proprietà di un ruolo di sicurezza

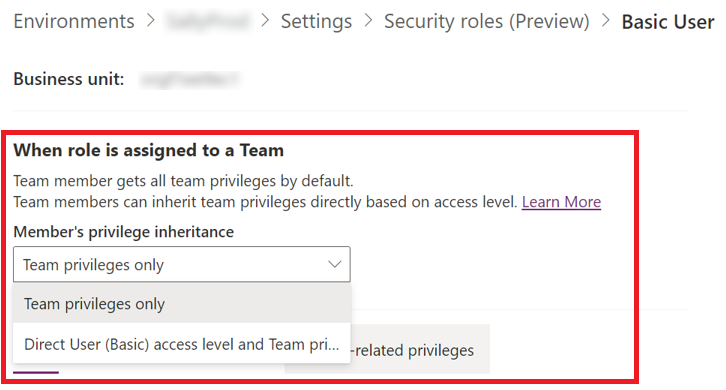

Dopo aver creato un ruolo di sicurezza o mentre ne stai modificando uno, imposta l'opzione Ereditarietà dei privilegi del membro:

Solo privilegi team: a un utente sono assegnati questi privilegi come membro di un team. I membri di team che non dispongono di propri privilegi utente possono creare record con il team come proprietario. Possono accedere ai record di proprietà del team se dispongono del livello di accesso Utente per i privilegi di creazione e lettura.

Privilegi team e livello di accesso utente diretto (di base): a un utente sono assegnati direttamente questi privilegi quando viene assegnato il ruolo di sicurezza. Gli utenti possono creare record con se stessi come proprietario. Possono accedere ai record che hanno creato o di cui erano proprietari quando gli è stato assegnato il livello di accesso Utente per i privilegi di creazione e lettura. Questa è l'impostazione predefinita per nuovi ruoli di sicurezza.

Quindi, configura i privilegi associati al ruolo di sicurezza.

Un ruolo di sicurezza è costituito da privilegi a livello di record e privilegi basati sulle attività dei tre tipi seguenti:

Tabelle: i privilegi tabelle definiscono le attività che possono essere eseguite da un utente che ha accesso al record di tabella, ad esempio Lettura, Creazione, Eliminazione, Scrittura, Assegnazione, Condivisione, Aggiunta e Aggiunta a. Aggiunta significa aggiungere un altro record, ad esempio un impegno o una nota, a un record. Aggiunta a significa essere aggiunto un record. Impostare privilegi tabella

Privilegi vari: questi privilegi basati sull'attività forniscono a un utente l'autorizzazione per eseguire attività varie (non record), come pubblicare articoli o attivare regole di business. Scopri di più sui privilegi vari

Privilegi correlati alla privacy: questi privilegi consentono a un utente di eseguire attività che coinvolgono dati integrati, scaricati o esportati al di fuori di Dataverse, come l'esportazione di dati in Microsoft Excel o la stampa. Scopri di più sui privilegi correlati alla privacy.

Per ogni set di tipi di privilegi è disponibile una scheda. Per ogni scheda, puoi filtrare la visualizzazione in base a tutti i privilegi, i privilegi assegnati o i privilegi non assegnati per il ruolo di sicurezza selezionato.

Privilegi tabella

La scheda Tabelle elenca tutte le tabelle di Dataverse nell'ambiente. La tabella seguente descrive gli attributi visualizzati nell'editor dei ruoli di sicurezza quando l'opzione Visualizzazione griglia compatta è disattivata.

| Proprietà | Descrizione |

|---|---|

| Table | Nome della tabella Dataverse |

| Name | Il nome logico della tabella Dataverse; utile per gli sviluppatori |

| Proprietà record | Determina se i record sono di proprietà dell'organizzazione o della Business Unit o se possono essere di proprietà di un utente o di un team |

| Impostazioni autorizzazione | Il set predefinito di autorizzazioni utilizzato dalla tabella o le autorizzazioni personalizzate |

Le tabelle sono suddivise nelle seguenti categorie:

- Gestione aziendale

- Flussi del processo aziendale

- Record principali

- Tabelle personalizzate

- Personalizzazione

- Tabelle mancanti

- Vendite

- Servizioo

- Gestione dei servizi

Per trovare rapidamente una tabella o un privilegio specifico, immettine il nome nella casella di ricerca nell'angolo in alto a destra della pagina, quindi seleziona l'icona della lente di ingrandimento o premi INVIO. Per annullare la ricerca, seleziona l'icona X.

Puoi modificare solo una tabella alla volta, ma puoi copiare le impostazioni da una tabella in più tabelle contemporaneamente.

Quando configuri un ruolo di sicurezza, devi determinare i privilegi che deve concedere per ogni tabella correlata all'applicazione.

La tabella seguente descrive i privilegi tabella che puoi concedere in un ruolo di sicurezza. In tutti i casi, i record a cui si applica un privilegio dipendono dal livello di accesso dell'autorizzazione definito nel ruolo di sicurezza.

| Privilegio | Descrizione |

|---|---|

| Creazione | Obbligatorio per la creazione di un nuovo record |

| Lettura | Necessario per aprire un record e visualizzarne i contenuti |

| Scrittura | Necessario per apportare modifiche a un record |

| Eliminazione | Necessario per rimuovere in modo definitivo un record |

| Aggiunta | Necessario per associare il record corrente a un altro record; ad esempio, se gli utenti dispongono dei diritti Aggiunta per una nota, possono allegare la nota a un'opportunità Nel caso di relazioni molti-a-molti, un utente devi disporre di privilegi Aggiunta per entrambe le tabelle associate o dissociate. |

| Aggiunta a | Necessario per associare un record al record corrente; ad esempio, se gli utenti dispongono dei diritti Aggiunta a per un'opportunità, possono aggiungere una nota all'opportunità |

| Assegnazione | Necessario per assegnare la proprietà di un record a un altro utente |

| Condivisione | Necessario per concedere l'accesso a un record a un altro utente pur conservando il tuo accesso |

Livelli di accesso

Ogni privilegio include un menu che ti consente di definirne il livello di accesso. I livelli di accesso determinano a quale livello della gerarchia di Business Unit l'utente può eseguire il privilegio.

Nella tabella seguente vengono descritti i livelli di accesso. Per le tabelle di proprietà dell'organizzazione, i privilegi vari e i privilegi correlati alla privacy hanno solo i livelli di accesso Organizzazione o Nessuno.

| Type | Descrizione |

|---|---|

| Azienda | Gli utenti possono accedere a tutti record nell'organizzazione, indipendentemente dal livello gerarchico della Business Unit a cui essi o l'ambiente appartengono. Gli utenti con accesso all'organizzazione dispongono automaticamente anche di tutti gli altri tipi di accesso. Poiché questo livello consente l'accesso alle informazioni in tutta l'organizzazione, deve essere limitato per corrispondere al piano di sicurezza dei dati dell'organizzazione. Questo livello di accesso è solitamente riservato ai responsabili con autorità sull'organizzazione. |

| Business Unit padre-figlio | Gli utenti possono accedere ai record nella propria Business Unit e a tutte le Business Unit ad essa subordinate. Gli utenti con questo accesso dispongono automaticamente della Business Unit e dell'accesso utente. Poiché questo livello consente l'accesso alle informazioni in tutta la Business Unit e nelle Business Unit subordinate, deve essere limitato per corrispondere al piano di sicurezza dei dati dell'organizzazione. Questo livello di accesso è solitamente riservato ai responsabili con autorità sulle Business Unit. |

| Business Unit | Gli utenti possono accedere ai record nella loro Business Unit. Gli utenti con accesso alla Business Unit dispongono automaticamente dell'accesso utente. Poiché questo livello di accesso consente l'accesso alle informazioni in tutta la Business Unit, dovrebbe essere limitato in modo che corrisponda al piano di sicurezza dei dati dell'organizzazione. Questo livello di accesso è solitamente riservato ai responsabili con autorità sulla Business Unit. |

| User | Gli utenti possono accedere ai record di loro proprietà, a oggetti condivisi con l'organizzazione, a oggetti condivisi con altri utenti e a quelli condivisi con un team di cui sono membri. Questo è il livello di accesso tipico per i rappresentanti di vendita e del servizio. |

| None | Non è consentito alcun accesso. |

Per ogni tabella, seleziona il tipo appropriato per ogni privilegio. Al termine della selezione, seleziona Salva.

Copia autorizzazioni tabella

L'impostazione dei privilegi per ogni tabella nella tua app è un'operazione che può richiedere molto tempo e risultare noiosa. Per semplificarla, puoi copiare le autorizzazioni da una tabella a una o più tabelle.

Seleziona una tabella, quindi seleziona Copia autorizzazioni tabella.

Cerca e seleziona la tabella o le tabelle in cui desideri copiare le autorizzazioni.

Ricorda, la nuova configurazione sovrascrive qualsiasi impostazione precedente.

Seleziona Salva.

Diamo un'occhiata più da vicino a come funzionano le autorizzazione tabella con privilegi e livelli di accesso.

Per le autorizzazioni esistenti nella tabella di origine e nelle tabelle di destinazione:

Se la profondità delle impostazioni di autorizzazione di origine esiste nella destinazione, la copia ha esito positivo.

Se la profondità delle impostazioni di autorizzazione di origine non esiste nella destinazione, la copia non riesce e viene visualizzato un messaggio di errore.

Per le autorizzazioni esistenti solo nella tabella di origine o nelle tabelle di destinazione:

Se l'autorizzazione esiste nell'origine ma non nella destinazione, viene ignorata nella destinazione. La copia per le autorizzazioni rimanenti ha esito positivo.

Se l'autorizzazione non esiste nell'origine ma esiste nella destinazione, la profondità dell'autorizzazione viene mantenuta nella destinazione. La copia per le autorizzazioni rimanenti ha esito positivo.

Impostazioni di autorizzazione

Un altro modo di velocizzare la configurazione delle autorizzazioni tabella consiste nell'utilizzare gruppi di autorizzazioni predefiniti e di assegnarli alle tabelle.

La tabella seguente descrive i gruppi di impostazioni di autorizzazioni che puoi assegnare.

| Impostazione di autorizzazione | Dettagli |

|---|---|

| Nessun accesso | Nessun utente può accedere alla tabella. |

| Accesso completo | Gli utenti possono visualizzare e modificare tutti i record nella tabella. |

| Collabora | Gli utenti possono visualizzare tutti i record, ma modificare solo quelli di cui sono proprietari. |

| Privato | Gli utenti possono visualizzare e modificare solo i propri record. |

| Riferimento | Gli utenti possono visualizzare i record, ma non modificarli. |

| Personalizzazione | Indica che le impostazioni di autorizzazione sono state modificate rispetto al valore predefinito. |

Seleziona una tabella, quindi seleziona Impostazioni autorizzazioni nella barra dei comandi o seleziona Altre azioni (…) >Impostazioni autorizzazioni.

Seleziona l'impostazione appropriata.

Ricorda, la nuova configurazione sovrascrive qualsiasi impostazione precedente.

Seleziona Salva.

Ruoli di sicurezza e interfaccia utente legacy

I ruoli di sicurezza definiscono come differenti utenti accedono a differenti tipi di record. Per controllare l'accesso a dati e risorse, puoi creare o modificare i ruoli di sicurezza e cambiare i ruoli di sicurezza assegnati ai tuoi utenti.

Un utente può disporre di più ruoli di sicurezza. I privilegi dei ruoli di sicurezza sono cumulativi. Agli utenti vengono concessi i privilegi disponibili in ogni ruolo loro assegnato.

Visualizzare un elenco di ruoli di sicurezza in un ambiente (interfaccia utente legacy)

Accedi all'interfaccia di amministrazione di Power Platform, seleziona Ambienti nel riquadro di spostamento, quindi seleziona un ambiente.

Selezionare Impostazioni>Utenti + Autorizzazioni>Ruoli di sicurezza.

Definire i privilegi e le proprietà di un ruolo di sicurezza (interfaccia utente legacy)

Dopo aver creato un ruolo di sicurezza o mentre ne stai modificando uno, imposta i privilegi ad esso associati.

Un ruolo di sicurezza è costituito da privilegi a livello di record e privilegi basati su attività.

Con i privilegi a livello di record vengono definite le attività che possono essere eseguite da un utente che ha accesso al record, ad esempio Lettura, Creazione, Eliminazione, Scrittura, Assegnazione, Condivisione, Aggiunta e Aggiunta a. Aggiunta significa aggiungere un altro record, ad esempio un impegno o una nota, a un record. Aggiunta a significa essere aggiunto un record. Scopri di più sui privilegi a livello di record.

I privilegi vari, o privilegi basati su attività, forniscono a un utente l'autorizzazione per eseguire specifiche attività varie (non record), come pubblicare articoli o attivare regole di business. Scopri di più sui privilegi vari

I cerchi colorati nella pagina delle impostazioni del ruolo di sicurezza identificano il livello di accesso assegnato a ogni privilegio. I livelli di accesso determinano a quale livello della gerarchia di Business Unit l'utente può eseguire il privilegio.

Nella tabella seguente vengono descritti i livelli di accesso.

| Icon | Description |

|---|---|

|

Globale. Gli utenti possono accedere a tutti record nell'organizzazione, indipendentemente dal livello gerarchico della Business Unit a cui essi o l'ambiente appartengono. Gli utenti che hanno accesso globale dispongono automaticamente anche dell'accesso esteso, locale e di base. Poiché questo livello consente l'accesso alle informazioni in tutta l'organizzazione, deve essere limitato per corrispondere al piano di sicurezza dei dati dell'organizzazione. Questo livello di accesso è solitamente riservato ai responsabili con autorità sull'organizzazione. L'applicazione fa riferimento a questo livello di accesso come Organizzazione. |

|

Esteso. Gli utenti possono accedere ai record nella propria Business Unit e a tutte le Business Unit ad essa subordinate. Gli utenti che hanno accesso esteso dispongono automaticamente anche dell'accesso locale e di base. Poiché questo livello consente l'accesso alle informazioni in tutta la Business Unit e nelle Business Unit subordinate, deve essere limitato per corrispondere al piano di sicurezza dei dati dell'organizzazione. Questo livello di accesso è solitamente riservato ai responsabili con autorità sulle Business Unit. L'applicazione fa riferimento a questo livello di accesso come Business Unit padre-figlio. |

|

Locale. Gli utenti possono accedere ai record nella propria Business Unit. Gli utenti che hanno accesso locale dispongono automaticamente anche dell'accesso di base. Poiché questo livello di accesso consente l'accesso alle informazioni in tutta la Business Unit, dovrebbe essere limitato in modo che corrisponda al piano di sicurezza dei dati dell'organizzazione. Questo livello di accesso è solitamente riservato ai responsabili con autorità sulla Business Unit. L'applicazione fa riferimento a questo livello di accesso come Business Unit. |

|

Di base. Gli utenti possono accedere ai record di loro proprietà, a oggetti condivisi con l'organizzazione, a oggetti condivisi con altri utenti e a quelli condivisi con un team di cui sono membri. Questo è il livello di accesso tipico per i rappresentanti di vendita e del servizio. L'applicazione fa riferimento a questo livello di accesso come Utente. |

|

Nessuno. Non è consentito alcun accesso. |

Importante

Per garantire che gli utenti possano visualizzare e accedere a tutte le aree dell'applicazione Web, ad esempio moduli delle tabelle, barra di spostamento e barra dei comandi, tutti i ruoli di sicurezza nell'organizzazione devono includere il privilegio di lettura nella tabella Web Resource. Ad esempio, senza autorizzazioni di lettura, un utente non potrà aprire un modulo che contiene una risorsa Web e viene visualizzato un messaggio di errore simile al seguente: "Privilegio prvReadWebResource mancante". Scopri di più sulla creazione o la modifica di un ruolo di sicurezza.

Privilegi a livello di record

Power Apps e le app Dynamics 365 Customer Engagement usano privilegi a livello di record per determinare il livello di accesso di un utente per un record o un tipo di record specifico.

La tabella seguente descrive i privilegi a livello di record che puoi concedere in un ruolo di sicurezza. In tutti i casi, i record a cui si applica un privilegio dipendono dal livello di accesso dell'autorizzazione definito nel ruolo di sicurezza.

| Privilegio | Description |

|---|---|

| Creazione | Obbligatorio per la creazione di un nuovo record |

| Lettura | Necessario per aprire un record e visualizzarne i contenuti |

| Scrittura | Necessario per apportare modifiche a un record |

| Eliminazione | Necessario per rimuovere in modo definitivo un record |

| Aggiunta | Necessario per associare il record corrente a un altro record; ad esempio, se gli utenti dispongono dei diritti Aggiunta per una nota, possono allegare la nota a un'opportunità Nel caso di relazioni molti-a-molti, un utente devi disporre di privilegi Aggiunta per entrambe le tabelle associate o dissociate. |

| Aggiunta a | Necessario per associare un record al record corrente; ad esempio, se gli utenti dispongono dei diritti Aggiunta a per un'opportunità, possono aggiungere una nota all'opportunità |

| Assegnazione | Necessario per assegnare la proprietà di un record a un altro utente |

| Condivisione* | Necessario per concedere l'accesso a un record a un altro utente pur conservando il tuo accesso |

*Il proprietario di un record o un utente con il privilegio Condivisione per un record può condividere il record con altri utenti o team. Con la condivisione è possibile aggiungere i privilegi Lettura, Scrittura, Eliminazione, Aggiunta, Assegnazione e Condivisione per record specifici. I team vengono principalmente utilizzati per condividere record a cui i membri del team non possono normalmente accedere. Scopri di più su sicurezza, utenti e team.

Non è possibile rimuovere l'accesso per un determinato record. Qualsiasi modifica apportata a un privilegio di un ruolo di sicurezza viene applicata a tutti i record di quel tipo.

Ereditarietà privilegio del membro del team

Puoi determinare in che modo i privilegi vengono ereditati quando vengono concessi a un utente come membro di un team o direttamente, come individuo.

Privilegi utente: questi privilegi vengono assegnati direttamente a un utente quando viene assegnato il ruolo di sicurezza. Gli utenti possono creare record con se stessi come proprietario. Possono accedere ai record che hanno creato o di cui erano proprietari quando gli è stato assegnato il livello di accesso di base per i privilegi di creazione e lettura. Questa è l'impostazione predefinita per nuovi ruoli di sicurezza.

Privilegi team: a un utente sono assegnati questi privilegi come membro di un team. I membri di team che non dispongono di propri privilegi utente possono creare record con il team come proprietario. Possono accedere ai record di cui il team è proprietario se gli viene assegnato il livello di accesso di base per i privilegi di creazione e lettura.

Nota

Prima del rilascio della funzionalità di ereditarietà dei privilegi dei membri del team nel maggio 2019, i ruoli di sicurezza si comportavano come Privilegi team. I ruoli di sicurezza creati prima di quel rilascio sono impostati come Privilegi team e i ruoli di sicurezza creati dopo sono impostati per impostazione predefinita come Privilegi utente.

Un ruolo di sicurezza può essere impostato per fornire ai membri dei team privilegi di accesso di livello base diretti. Quando un ruolo di sicurezza di ereditarietà privilegio è assegnato a un utente, l'utente ottiene direttamente tutti i privilegi, proprio come un ruolo di sicurezza senza ereditarietà privilegio. I membri del team a cui è stato assegnato il livello di accesso di base per la creazione possono creare record con loro stessi come proprietari e record con il team come proprietario. Quando questi membri dispongono del livello di accesso di base per la lettura, possono accedere ai record che appartengono a tali membri e al team. Questo ruolo di ereditarietà privilegio si applica ai team di gruppoProprietario e Microsoft Entra ID.

Accedi all'interfaccia di amministrazione di Power Platform, seleziona Ambienti nel riquadro di spostamento, quindi seleziona un ambiente.

Selezionare Impostazioni>Utenti + autorizzazioni>Ruoli di sicurezza.

Seleziona Nuovo.

Immetti il nome del nuovo ruolo di sicurezza.

Seleziona l'elenco Ereditarietà dei privilegi del membro, quindi seleziona Privilegi team e livello di accesso utente diretto/di base.

Passa a ogni scheda e imposta i privilegi appropriati per ogni tabella.

Per modificare il livello di accesso per un privilegio, continua a selezionare il simbolo del livello di accesso finché non viene visualizzato quello desiderato. I livelli di accesso disponibili dipendono dal fatto che il tipo di record sia di proprietà dell'organizzazione o di proprietà dell'utente.

Puoi selezionare solo i privilegi di livello base nell'eredità privilegio del membro. Se devi fornire l'accesso a una Business Unit figlio, eleva il privilegio a Esteso. Ad esempio, devi assegnare un ruolo di sicurezza al team di gruppo e vuoi che i membri del gruppo dispongano del privilegio Aggiunta a account. Configura il ruolo di sicurezza con un'ereditarietà privilegio di livello base del membro. Imposta il privilegio Aggiunta all'account su Esteso. Questo perché i privilegi di base si applicano solo alla Business Unit dell'utente.

Vedi anche

Video: amministrare utenti dell'applicazione, ruoli di sicurezza, team e utenti nell'interfaccia di amministrazione di Power Platform

Video: Funzionalità Verifica l'accesso

Ruoli di sicurezza predefiniti