Guida introduttiva: Trovare le informazioni riservate presenti nei file archiviati in locale

In questo avvio rapido si abilita SharePoint per consentire la scansione e si installa e si configura lo scanner di Azure Information Protection per trovare le informazioni riservate presenti in un archivio dati locale.

Tempo necessario: È possibile completare questa configurazione in meno di 15 minuti.

Prerequisiti

Per completare l'esercitazione introduttiva, sono necessari gli elementi seguenti:

| Requisito | Descrizione |

|---|---|

| Una sottoscrizione di supporto | Sarà necessaria una sottoscrizione che includa Azure Information Protection. |

| Client installato | Sarà necessario che il client classico sia installato nel computer. Per distribuire il client classico AIP, aprire un ticket di supporto per ottenere l'accesso al download. |

| SQL Server Express | È necessario avere installato SQL Server Express nel computer. Per eseguire l'installazione, passare all'Area download Microsoft e selezionare Scarica adesso sotto l'opzione Express. Nel programma di installazione selezionare il tipo di installazione Basic. |

| Azure AD | L'account di dominio deve essere sincronizzato con Azure AD. Se non si è certi dell'account, contattare uno degli amministratori di sistema. |

| Accesso a SharePoint | Per abilitare un'analisi di SharePoint, sono necessari l'accesso e le autorizzazioni per i criteri di SharePoint. |

Preparare una cartella e un file di test

Per un test iniziale per confermare il funzionamento dello scanner:

Creare una nuova cartella in una condivisione di rete accessibile. Ad esempio, denominare questa cartella TestScanner.

Creare e salvare un documento di Word in tale cartella, con il testo Credit card: 4242-4242-4242-4242.

Consentire agli utenti di analizzare i repository SharePoint

Per usare lo scanner nei repository SharePoint, specificare l'URL del sito in modo che Azure Information Protection individui e analizzi tutti i siti corrispondenti all'URL.

Per abilitare le analisi tra i repository, aggiungere le seguenti autorizzazioni SharePoint per l'utente da usare per l'analisi:

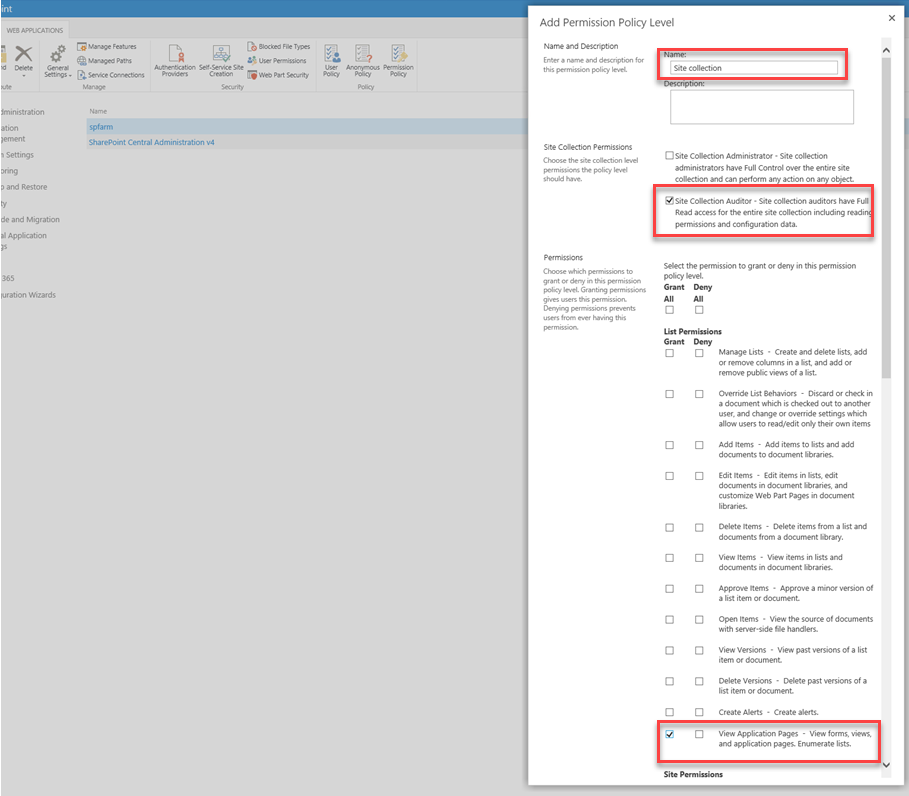

Aprire SharePoint e selezionare Criteri di autorizzazione e selezionare Aggiungi livello di criteri di autorizzazione.

In Autorizzazioni raccolta siti selezionare l'opzione Controllore raccolta siti.

In Autorizzazione selezionare Concedi per l'opzione Visualizzazione pagine applicazione e scegliere Salva per salvare le modifiche.

Dopo aver confermato le modifiche fare clic su OK nel messaggio Criteri per l'applicazione Web che viene visualizzato.

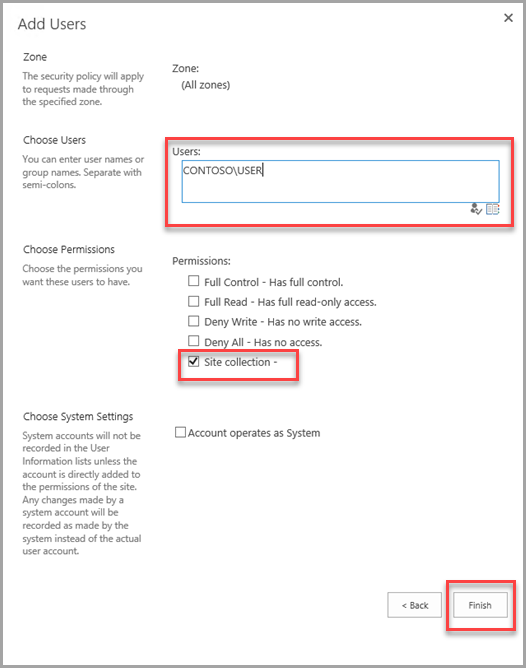

Nella pagina Aggiungi utenti aggiungere l'utente che si vuole usare per l'analisi nel campo Scegli utenti. In Selezione autorizzazioni selezionare l'opzione Raccolta siti e fare clic su Fine per applicare le autorizzazioni create all'utente aggiunto o selezionato.

Configurare un profilo per lo scanner

Prima di installare lo scanner, creare un profilo per lo scanner nel portale di Azure. Questo profilo contiene le impostazioni dello scanner e le posizioni dei repository di dati da analizzare.

Aprire una nuova finestra del browser e accedere al portale di Azure. Quindi passare al riquadro Azure Information Protection.

Ad esempio, nella casella di ricerca di risorse, servizi e documentazione: iniziare a digitare Informazioni e selezionare Azure Information Protection.

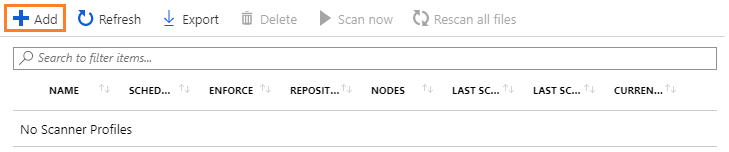

Individuare le opzioni Scanner nel riquadro a sinistra e selezionare Profili.

Nel riquadro Azure Information Protection - Profili selezionare Aggiungi:

Nel riquadro Aggiungi un nuovo profilo specificare un nome per lo scanner, usato per identificarne le impostazioni di configurazione e i repository di dati da analizzare. Ad esempio, per questa guida di avvio rapido è possibile specificare Avvio rapido. Quando in un secondo momento si installa lo scanner, sarà necessario specificare lo stesso nome di profilo.

Facoltativamente, specificare una descrizione per scopi amministrativi, per facilitare l'identificazione del nome di profilo dello scanner.

Individuare la sezione Criteri di riservatezza, in cui per questa guida introduttiva selezionare una sola impostazione: Per Applica selezionare No. Selezionare quindi Salva, ma non chiudere il riquadro.

Le impostazioni configurano lo scanner per eseguire un'individuazione una tantum di tutti i file nei repository di dati specificati. Questa analisi individua tutti i tipi noti di informazioni riservate e non richiede la configurazione preliminare delle etichette o delle impostazioni dei criteri di Azure Information Protection.

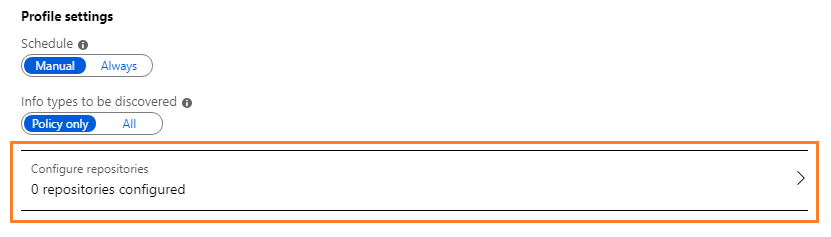

Dopo aver creato e salvato il profilo, si è pronti per tornare all'opzione Configura i repository e specificare la cartella di rete come archivio dati da analizzare.

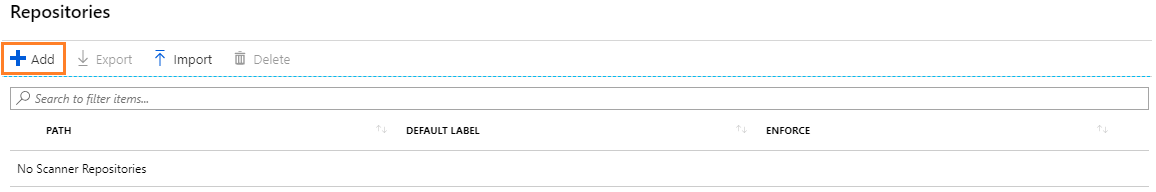

Sempre nel riquadro Aggiungi un nuovo profilo selezionare Configura i repository per aprire il riquadro Repository:

Nel riquadro Repository selezionare Aggiungi:

Nel riquadro Repository specificare la cartella creata in precedenza, ad esempio

\\server\TestScannerNon modificare le impostazioni rimanenti in questo riquadro e mantenerle come Impostazione predefinita del profilo in modo che il repository dei dati erediti le impostazioni dal profilo dello scanner.

Selezionare Salva.

Nel riquadro Azure Information Protection - Profili è ora visualizzato il profilo, insieme alla colonna SCHEDULE che mostra Manuale e la colonna ENFORCE è vuota.

Nella colonna NODI viene visualizzato 0 perché non è stato ancora installato lo scanner per questo profilo.

A questo punto si è pronti per installare lo scanner con il profilo di scanner creato.

Installare lo scanner

Aprire una sessione di PowerShell con l'opzione Esegui come amministratore.

Usare il comando seguente per installare lo scanner, specificando il nome della condivisione di rete e il nome del profilo che è stato salvato nel portale di Azure:

Install-AIPScanner -SqlServerInstance <your network share name>\SQLEXPRESS -Profile <profile name>Quando richiesto, specificare le proprie credenziali per lo scanner usando il <formato dominio\nome> utente e quindi la password.

Avviare l'analisi e confermarne il completamento

Tornare al portale di Azure e aggiornare il riquadro Azure Information Protection - Profili. Ora la colonna NODI visualizza 1.

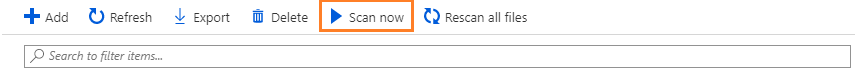

Selezionare il nome del profilo e quindi l'opzione Avvia analisi:

Se questa opzione non è disponibile dopo aver selezionato il profilo, lo scanner non è connesso a Azure Information Protection. Verificare la configurazione e la connettività Internet.

È presente solo un file di piccole dimensioni da controllare, quindi questa analisi di test iniziale sarà rapida:

Attendere fino a quando non sono visualizzati i valori per le colonne RISULTATI DELL'ULTIMA ANALISI e ULTIMA ANALISI (ORA DI FINE) .

Suggerimento

In alternativa, solo per lo scanner del client classico:

Controllare il registro eventi locale Applicazioni e servizi di Windows, Azure Information Protection. Verificare l'ID evento informativo 911 per il processo MSIP.Scanner. La voce del log eventi include anche un riepilogo dei risultati dell'analisi.

Visualizzare i risultati dettagliati

In Esplora file individuare i report dello scanner in %localappdata%\Microsoft\MSIP\Scanner\Reports. Aprire il file di report dettagliato in formato CSV.

In Excel:

le prime due colonne visualizzano il repository dell'archivio dati e il nome file.

Durante l'analisi, si noterà una colonna denominata Information Type Name (Nome tipo di informazioni), che è quella di maggiore interesse.

Per il test iniziale, viene visualizzato il numero di carta di credito, uno dei diversi tipi di informazioni riservate che lo scanner può rilevare.

Analizzare i dati personali

Modificare il profilo dello scanner e aggiungere un nuovo repository di dati, questa volta specificando il proprio archivio dati locale da analizzare per trovare le informazioni riservate.

Specificare una condivisione di rete (percorso UNC) o un URL di SharePoint Server per un sito o una raccolta di SharePoint.

Ad esempio:

- Per una condivisione di rete:

\\NAS\HR - Per una cartella di SharePoint:

http://sp2016/Shared Documents

- Per una condivisione di rete:

Riavviare di nuovo lo scanner.

nel riquadro Azure Information Protection - Profili verificare che il profilo sia selezionato e quindi selezionare l'opzione Avvia analisi:

Visualizzare i nuovi risultati al termine dell'analisi.

La durata dell'analisi dipende dal numero di file presenti nell'archivio dati, dalla loro dimensione e dal tipo di file.

Pulizia delle risorse

In un ambiente di produzione lo scanner viene eseguito in Windows Server, usando un account del servizio che esegue automaticamente l'autenticazione al servizio Azure Information Protection. È anche possibile usare una versione di livello aziendale di SQL Server e specificare diversi repository dei dati.

Per pulire le risorse e preparare il sistema per una distribuzione di produzione, nella sessione di PowerShell eseguire il comando seguente per disinstallare lo scanner:

Uninstall-AIPScanner

Riavviare quindi il computer.

Questo comando non rimuove gli elementi seguenti, che è pertanto necessario rimuovere manualmente se non si vuole conservarli dopo questa guida introduttiva:

Il database SQL Server creato eseguendo il cmdlet Install-AIPScanner quando è stato installato lo scanner di Azure Information Protection: AIPScanner_<profile>

I report dello scanner presenti in %localappdata%\Microsoft\MSIP\Scanner\Reports.

L'assegnazione del diritto utente di accesso come servizio per l'account di dominio per il computer locale.

Passaggi successivi

Questo avvio rapido include la configurazione minima, in modo da poter vedere rapidamente in che modo lo scanner può individuare le informazioni riservate in archivi dati locali. Se si è pronti per installare lo scanner in un ambiente di produzione, vedere Distribuzione dello scanner di Azure Information Protection per classificare e proteggere automaticamente i file.

Se si vogliono classificare e proteggere i file contenenti informazioni sensibili, è necessario configurare le etichette per la classificazione automatica e la protezione: