Amministratori IT - Controlli di accesso ai dispositivi non gestiti di SharePoint e OneDrive

In qualità di amministratore di SharePoint o amministratore globale in Microsoft 365, è possibile bloccare o limitare l'accesso al contenuto di SharePoint e OneDrive da dispositivi non gestiti (quelli non aggiunti ad AD ibrido o conformi in Intune). È possibile bloccare o limitare l'accesso per:

Tutti gli utenti dell'organizzazione o solo per alcuni utenti o gruppi di sicurezza.

Tutti i siti dell'organizzazione o solo alcuni siti.

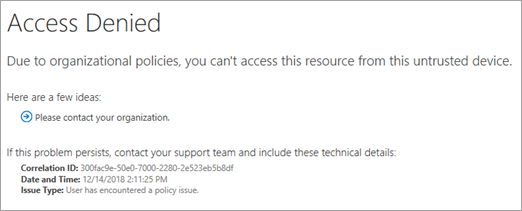

Il blocco dell'accesso consente di garantire la protezione, ma a discapito dell'usabilità e della produttività. Quando l'accesso è bloccato, gli utenti visualizzeranno l'errore seguente.

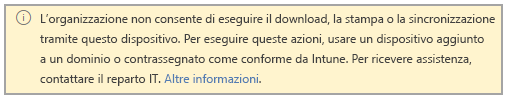

La limitazione dell'accesso consente agli utenti di rimanere produttivi mentre si risolvono i rischi relativi alla perdita accidentale di dati nei dispositivi non gestiti. Quando si limita l'accesso, gli utenti nei dispositivi gestiti avranno accesso completo (a meno che non usino una delle combinazioni di browser e sistema operativo elencate in Browser supportati). Gli utenti nei dispositivi non gestiti avranno accesso solo al browser senza possibilità di scaricare, stampare o sincronizzare i file. Non potranno accedere al contenuto neanche con le app, ad esempio con le app desktop di Microsoft Office. Quando si limita l'accesso, è possibile scegliere di consentire o bloccare la modifica dei file nel browser. Quando l'accesso Web è limitato, gli utenti visualizzeranno il messaggio seguente nella parte superiore dei siti.

Nota

Il blocco o la limitazione dell'accesso nei dispositivi non gestiti si basa su criteri di accesso condizionale Microsoft Entra. Informazioni sulle licenze Microsoft Entra ID Per una panoramica dell'accesso condizionale in Microsoft Entra ID, vedere Accesso condizionale in Microsoft Entra ID. Per informazioni sui criteri di accesso consigliati di SharePoint, vedere Consigli sui criteri per la protezione di file e siti di SharePoint. Se si limita l'accesso ai dispositivi non gestiti, gli utenti nei dispositivi gestiti devono usare una delle combinazioni del sistema operativo e del browser supportate oppure avranno anche un accesso limitato.

Controllare l'accesso del dispositivo in Microsoft 365

Le procedure in questo articolo influiscono solo sull'accesso a SharePoint da parte di dispositivi non gestiti. Se si vuole espandere il controllo dei dispositivi non gestiti oltre SharePoint, è possibile creare un criterio di accesso condizionale Microsoft Entra per tutte le app e i servizi dell'organizzazione. Per configurare questo criterio in modo specifico per i servizi di Microsoft 365, selezionare l'app cloud di Office 365 in App cloud o azioni.

L'uso di criteri che influiscono su tutti i servizi di Microsoft 365 può migliorare la sicurezza e l'esperienza degli utenti. Ad esempio, quando si blocca l'accesso ai dispositivi non gestiti solo in SharePoint, gli utenti possono accedere alla chat in un team con un dispositivo non gestito, ma perderanno l'accesso quando provano ad accedere alla scheda File. L'uso dell'app cloud di Office 365 consente di evitare problemi con le dipendenze dei servizi.

Bloccare l'accesso

Passare a Controllo di accesso nella nuova interfaccia di amministrazione di SharePoint e accedere con un account con autorizzazioni di amministratore per l'organizzazione.

Nota

Se è Office 365 gestito da 21Vianet (Cina), accedere alla interfaccia di amministrazione di Microsoft 365, quindi passare all'interfaccia di amministrazione di SharePoint e aprire la pagina Controllo di accesso.

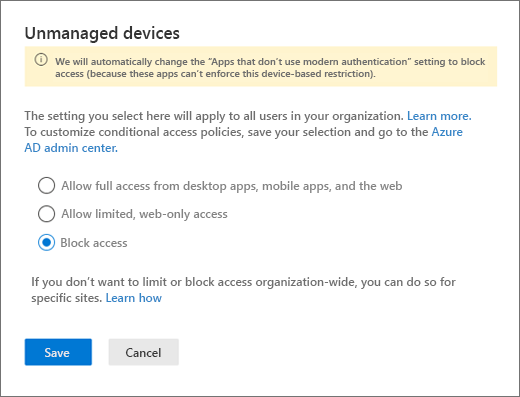

Seleziona Dispositivi non gestiti.

Selezionare Blocca accesso e quindi Salva.

Importante

Se si seleziona questa opzione, vengono disabilitati i criteri di accesso condizionale precedenti creati da questa pagina e viene creato un nuovo criterio di accesso condizionale che si applica a tutti gli utenti. Le personalizzazioni apportate ai criteri precedenti non verranno trasferite.

Nota

L'applicazione del criterio può richiedere fino a 24 ore. Non avrà effetto per gli utenti che hanno già eseguito l'accesso da dispositivi non gestiti.

Importante

Se si blocca o si limita l'accesso da dispositivi non gestiti, è consigliabile bloccare anche l'accesso da app che non usano l'autenticazione moderna. Alcune app e versioni di terze parti di Office precedenti a Office 2013 non usano l'autenticazione moderna e non possono applicare restrizioni basate su dispositivi. Ciò significa che consentono agli utenti di ignorare i criteri di accesso condizionale configurati in Azure. In Controllo di accesso nella nuova interfaccia di amministrazione di SharePoint selezionare App che non usano l'autenticazione moderna, selezionare Blocca accesso e quindi selezionare Salva.

Limitare l'accesso

Passare a Controllo di accesso nella nuova interfaccia di amministrazione di SharePoint e accedere con un account con autorizzazioni di amministratore per l'organizzazione.

Nota

Se è Office 365 gestito da 21Vianet (Cina), accedere al interfaccia di amministrazione di Microsoft 365, quindi passare all'interfaccia di amministrazione di SharePoint e selezionare Criteri da espandere, quindi selezionare Controllo di accesso.

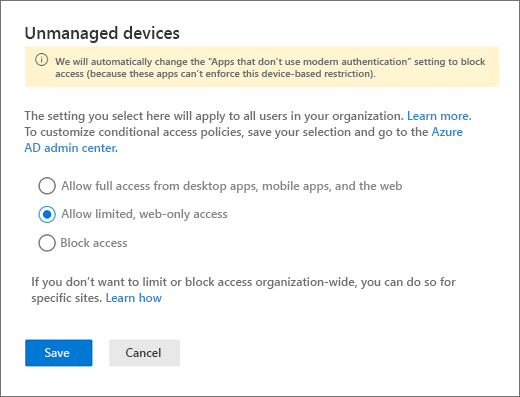

Seleziona Dispositivi non gestiti.

Selezionare Consenti accesso limitato e solo Web e quindi selezionare Salva. Si noti che selezionando questa opzione verranno disabilitati tutti i criteri di accesso condizionale precedenti creati da questa pagina e verrà creato un nuovo criterio di accesso condizionale che si applica a tutti gli utenti. Le personalizzazioni apportate ai criteri precedenti non verranno trasferite.

Se si ripristina Consenti accesso completo, potrebbero essere necessarie fino a 24 ore prima che le modifiche abbiano effetto.

Importante

Se si blocca o si limita l'accesso da dispositivi non gestiti, è consigliabile bloccare anche l'accesso da app che non usano l'autenticazione moderna. Alcune app e versioni di terze parti di Office precedenti a Office 2013 non usano l'autenticazione moderna e non possono applicare restrizioni basate su dispositivi. Ciò significa che consentono agli utenti di ignorare i criteri di accesso condizionale configurati in Azure. In Controllo di accesso nella nuova interfaccia di amministrazione di SharePoint selezionare App che non usano l'autenticazione moderna, selezionare Blocca accesso e quindi selezionare Salva.

Nota

Se si limita l'accesso e si modifica un sito da un dispositivo non gestito, le web part di immagini non visualizzeranno le immagini caricate nella raccolta di asset del sito o direttamente nella web part. Per risolvere questo problema, è possibile usare questa API SPList per esentare i criteri di download in blocco nella raccolta di asset del sito. In questo modo la web part può scaricare immagini dalla raccolta di asset del sito.

Quando Controllo di accesso per i dispositivi non gestiti in SharePoint è impostato su Consenti accesso limitato e solo Web, i file di SharePoint non possono essere scaricati ma possono essere visualizzati in anteprima. Le anteprime dei file di Office funzionano in SharePoint, ma le anteprime non funzionano in Microsoft Viva Engage.

Limitare l'accesso tramite PowerShell

Scaricare l'ultima versione di SharePoint Online Management Shell.

Nota

Se è stata installata una versione precedente di SharePoint Online Management Shell, passare ad Aggiungere o rimuovere programmi e disinstallare "SharePoint Online Management Shell".

Connettersi a SharePoint come amministratore globale o amministratore di SharePoint in Microsoft 365. Per informazioni in merito, vedere Guida introduttiva a SharePoint Online Management Shell.

Eseguire il comando riportato di seguito:

Set-SPOTenant -ConditionalAccessPolicy AllowLimitedAccess

Nota

Per impostazione predefinita, questo criterio consente agli utenti di visualizzare e modificare i file nel Web browser. Per modificare questa impostazione, vedere Configurazioni avanzate.

Bloccare o limitare l'accesso a un sito di SharePoint specifico o OneDrive

Per bloccare o limitare l'accesso a siti specifici, seguire questa procedura. Se sono stati configurati i criteri a livello di organizzazione, l'impostazione a livello di sito specificata deve essere almeno altrettanto restrittiva dell'impostazione a livello di organizzazione.

Creare manualmente un criterio nel Interfaccia di amministrazione di Microsoft Entra seguendo la procedura descritta in Usare le restrizioni applicate dall'app.

Impostare l'impostazione a livello di sito usando PowerShell o un'etichetta di riservatezza:

Per usare PowerShell, continuare con il passaggio successivo.

Per usare un'etichetta di riservatezza, vedere le istruzioni seguenti e specificare l'impostazione dell'etichetta per Access da dispositivi non gestiti: usare le etichette di riservatezza per proteggere il contenuto in Microsoft Teams, gruppi di Microsoft 365 e siti di SharePoint.

Per usare PowerShell: scaricare la shell di gestione di SharePoint Online più recente.

Nota

Se hai installato una versione precedente di SharePoint Online Management Shell, vai su Installazione applicazioni e disinstallare SharePoint Online Management Shell.

Connettersi a SharePoint come amministratore globale o amministratore di SharePoint in Microsoft 365. Per informazioni in merito, vedere Guida introduttiva a SharePoint Online Management Shell.

Eseguire uno dei comandi seguenti.

Per bloccare l'accesso a un singolo sito:

Set-SPOSite -Identity https://<SharePoint online URL>/sites/<name of site or OneDrive account> -ConditionalAccessPolicy BlockAccessPer limitare l'accesso a un singolo sito:

Set-SPOSite -Identity https://<SharePoint online URL>/sites/<name of site or OneDrive account> -ConditionalAccessPolicy AllowLimitedAccessPer aggiornare più siti contemporaneamente, usare il comando seguente come esempio:

Get-SPOSite -IncludePersonalSite $true -Limit all -Filter "Url -like '-my.sharepoint.com/personal/'" | Set-SPOSite -ConditionalAccessPolicy AllowLimitedAccessQuesto esempio ottiene OneDrive per ogni utente e lo passa come matrice a Set-SPOSite per limitare l'accesso.

Nota

Per impostazione predefinita, un'impostazione che include l'accesso Web consente agli utenti di visualizzare e modificare i file nel Web browser. Per modificare questa impostazione, vedere Configurazioni avanzate.

Configurazioni avanzate

I parametri seguenti possono essere usati con -ConditionalAccessPolicy AllowLimitedAccess sia per l'impostazione a livello di organizzazione che per l'impostazione a livello di sito:

-AllowEditing $false Impedisce agli utenti di modificare i file di Office nel browser.

-ReadOnlyForUnmanagedDevices $true Rende l'intero sito di sola lettura per gli utenti interessati.

-LimitedAccessFileType OfficeOnlineFilesOnly Consente agli utenti di visualizzare in anteprima solo i file di Office nel browser. Questa opzione aumenta la sicurezza, ma può costituire una barriera alla produttività degli utenti.

-LimitedAccessFileType WebPreviewableFiles (impostazione predefinita) Consente agli utenti di visualizzare in anteprima i file di Office nel browser. Questa opzione consente di ottimizzare la produttività degli utenti, ma offre meno sicurezza per i file che non sono file Office. Avviso: Questa opzione causa problemi con i tipi di file PDF e immagine perché può essere necessario scaricarle nel computer dell'utente finale per eseguire il rendering nel browser. Pianificare attentamente l'uso di questo controllo. In caso contrario, gli utenti potrebbero trovarsi a dover affrontare errori imprevisti di accesso negato.

-LimitedAccessFileType OtherFiles Consente agli utenti di scaricare file che non possono essere visualizzati in anteprima, ad esempio .zip e .exe. Questa opzione offre meno sicurezza. Se questa modalità è abilitata, per scaricare file come .zip o .exe, è sufficiente copiare l'URL del file e incollarlo nel browser (ad esempio: https://contoso.sharepoint.com/:u:/r/sites/test/Shared%20Documents/test1.zip).

Il parametro AllowDownlownloadingNonWebViewableFiles non è più disponibile. Usare invece LimitedAccessFileType.

Persone all'esterno dell'organizzazione saranno interessati quando si usano criteri di accesso condizionale per bloccare o limitare l'accesso da dispositivi non gestiti. Se gli utenti hanno condiviso elementi con persone specifiche (che devono immettere un codice di verifica inviato al proprio indirizzo di posta elettronica), è possibile esentarli da questo criterio eseguendo il comando seguente.

Set-SPOTenant -ApplyAppEnforcedRestrictionsToAdHocRecipients $false

Nota

I collegamenti "Chiunque" (collegamenti condivisibili che non richiedono l'accesso) non sono interessati da questi criteri. Persone che hanno un collegamento "Chiunque" a un file o a una cartella potranno scaricare l'elemento. Per tutti i siti in cui si abilitano i criteri di accesso condizionale, è necessario disabilitare i collegamenti "Chiunque".

Impatto dell'app

Il blocco dell'accesso e il blocco del download possono influire sull'esperienza utente in alcune app, tra cui alcune app di Office. È consigliabile attivare i criteri per alcuni utenti e testare l'esperienza con le app usate nell'organizzazione. In Office assicurarsi di controllare il comportamento in Power Apps e Power Automate quando i criteri sono attivati.

Nota

Le app eseguite in modalità "solo app" nel servizio, ad esempio le app antivirus e i crawler di ricerca, sono escluse dai criteri.

Se si usano modelli di sito di SharePoint classici, il rendering delle immagini del sito potrebbe non essere corretto. Questo perché il criterio impedisce il download dei file di immagine originali nel browser.

Per i nuovi tenant, le app che usano un token di accesso solo app ACS sono disabilitate per impostazione predefinita. È consigliabile usare il modello Microsoft Entra ID solo app moderno e più sicuro. È tuttavia possibile modificare il comportamento eseguendo set-spotenant -DisableCustomAppAuthentication $false (richiede l'ultimo amministratore di SharePoint PowerShell).

Servono altre informazioni?

Vedere anche

Consigli sui criteri per la protezione di file e siti di SharePoint

Controllare l'accesso ai dati di SharePoint e OneDrive in base a percorsi di rete definiti

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per