Gestire i server abilitati per Azure Arc usando Windows Admin Center in Azure (anteprima)

Importante

Windows Admin Center nel portale di Azure è attualmente in anteprima. Vedere le condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, in anteprima o in altro modo non ancora disponibili a livello generale.

Importante

La versione 1.36 e 1.35 di Azure Connessione ed Machine Agent (agente Arc) interrompe la connessione a Windows Amministrazione Center. Questo problema è stato risolto nelle versioni successive dell'agente Arc (1.37+) Che può essere scaricato qui.

Usando Windows Admin Center nel portale di Azure è possibile gestire il sistema operativo Windows Server dei server abilitati per Arc, noti come macchine ibride. È possibile gestire in modo sicuro i computer ibridi da qualsiasi posizione senza la necessità di una VPN, un indirizzo IP pubblico o un'altra connettività in ingresso al computer.

Con l'estensione Windows Admin Center in Azure, si ottengono funzionalità di gestione, configurazione, risoluzione dei problemi e manutenzione per la gestione dei server abilitati per Arc nel portale di Azure. La gestione dell'infrastruttura e del carico di lavoro di Windows Server non richiede più di stabilire la modalità line-of-sight o RDP (Remote Desktop Protocol)– che può essere eseguita in modo nativo dal portale di Azure. Windows Admin Center offre strumenti che normalmente si trovano in Server Manager, Gestione dispositivi, Gestione attività, Gestione Hyper-V e nella maggior parte degli altri strumenti di Microsoft Management Console (MMC).

Questo articolo offre una panoramica sull'uso di Windows Admin Center nel portale di Azure, sui requisiti e su come installare Windows Admin Center nel portale di Azure e usarlo per gestire il computer ibrido. Inoltre, risponde alle domande più frequenti e fornisce un elenco di problemi noti e suggerimenti per la risoluzione dei problemi nel caso in cui qualcosa non funzioni.

Panoramica di Windows Admin Center in Azure

Windows Admin Center nel portale di Azure offre strumenti essenziali per la gestione di Windows Server in esecuzione in un singolo computer ibrido. È possibile gestire i computer ibridi senza dover aprire alcuna porta in ingresso nel firewall.

Usando Windows Admin Center nel portale di Azure, è possibile gestire:

- Certificati

- Dispositivi

- evento

- File e condivisione di file

- Firewall

- App installate

- Utenti e gruppi locali

- Monitoraggio prestazioni

- PowerShell

- Processi

- Registro

- Desktop remoto

- Ruoli e funzionalità

- Attività pianificate

- Servizi

- Archiviazione

- Aggiornamenti

- Macchine virtuali

- Commutatori virtuali

Attualmente non sono supportate altre estensioni per Windows Admin Center nel portale di Azure.

Avviso

Se Windows Admin Center è stato installato manualmente nel computer ibrido per gestire più sistemi, l'attivazione di Windows Admin Center in Azure sostituirà l'istanza esistente di Windows Admin Center e rimuoverà la possibilità di gestire altri computer. Si perderà l'accesso all'istanza di Windows Admin Center precedentemente distribuita.

Requisiti

Questa sezione fornisce i requisiti per l'uso di Windows Admin Center nel portale di Azure per gestire un computer ibrido:

- Account Azure con una sottoscrizione attiva

- Autorizzazioni di Azure

- Disponibilità della regione di Azure

- Requisiti dei computer ibridi

- Requisiti di rete

Account Azure con una sottoscrizione attiva

Per distribuire Windows Admin Center, è necessario un account di Azure con una sottoscrizione attiva. Se non se ne ha già uno, è possibile creare un account gratuitamente.

Durante la distribuzione di Windows Admin Center, si tenterà di registrare il provider di risorseMicrosoft.HybridConnectivity per la sottoscrizione.

Importante

È necessario disporre dell'autorizzazione per registrare un provider di risorse, che richiede l'operazione */register/action. Questa opzione è inclusa se viene assegnato il ruolo di collaboratore o proprietario nella sottoscrizione.

Nota

La registrazione del provider di risorse è un'attività da eseguire una sola volta per ogni sottoscrizione.

Per controllare lo stato del provider di risorse e registrarsi, se necessario:

- Accedi al portale di Azure.

- Selezionare Sottoscrizioni.

- Selezionare il nome della sottoscrizione.

- Selezionare Provider di risorse.

- Cercare Microsoft.HybridConnectivity.

- Verificare che lo stato di Microsoft.HybridConnectivity sia Registrato.

- Se lo stato è NotRegistered, selezionare Microsoft.HybridConnectivitye quindi selezionare Registra.

Autorizzazioni di Azure

Per installare l'estensione Windows Admin Center per una risorsa server abilitata per Arc, all'account deve essere concesso il ruolo di Proprietario, Collaboratoreo ruolo di Accesso amministratore di Windows Admin Center in Azure.

Per connettersi a Windows Admin Center è necessario disporre delle autorizzazioni di Lettore e di Accesso amministratore di Windows Admin Center alla risorsa server abilitata per Arc.

Altre informazioni sull'assegnazione dei ruoli di Azure tramite il portale di Azure

Disponibilità a livello di area di Azure

Windows Admin Center è supportato nelle aree di Azure seguenti:

- Australia orientale

- Brasile meridionale

- Canada centrale

- Canada orientale

- India centrale

- Stati Uniti centrali

- Asia orientale

- Stati Uniti orientali

- Stati Uniti orientali 2

- Francia centrale

- Giappone orientale

- Corea centrale

- Stati Uniti centro-settentrionali

- Europa settentrionale

- Sudafrica settentrionale

- Stati Uniti centro-meridionali

- Asia sud-orientale

- Svezia centrale

- Svizzera settentrionale

- Emirati Arabi Uniti settentrionali

- Regno Unito meridionale

- Regno Unito occidentale

- Stati Uniti centro-occidentali

- Europa occidentale

- Stati Uniti occidentali

- West US 2

- Stati Uniti occidentali 3

Nota

Windows Admin Center non è supportato in Azure Cina 21Vianet, Azure per enti pubblici o altri cloud non pubblici

Requisiti del computer ibrido

Per usare Windows Admin Center nel portale di Azure, l'agente di Windows Admin Center deve essere installato su ogni computer ibrido da gestire tramite un'estensione della macchina virtuale di Azure. Il computer ibrido deve soddisfare i requisiti seguenti:

- Windows Server 2016 o versione successiva

- 3 GB di RAM o più

- Versione 1.13.21320.014 o successiva dell'agente Azure Arc

Requisiti di rete

Il computer ibrido deve soddisfare i requisiti di rete seguenti:

Accesso Internet in uscita o regola di porta in uscita che consente il traffico HTTPS agli endpoint seguenti:

*service.waconazure.como ilWindowsAdminCentertag del serviziopas.windows.net*.servicebus.windows.net

Nota

Non sono necessarie porte in ingresso per usare Windows Admin Center.

Il computer di gestione in cui è in esecuzione il portale di Azure deve soddisfare i requisiti di rete seguenti:

- Accesso a Internet in uscita sulla porta

443

Prima di accedere al portale di Azure dal computer o dal sistema di gestione, assicurarsi di esaminare i dispositivi supportati e i browser consigliati.

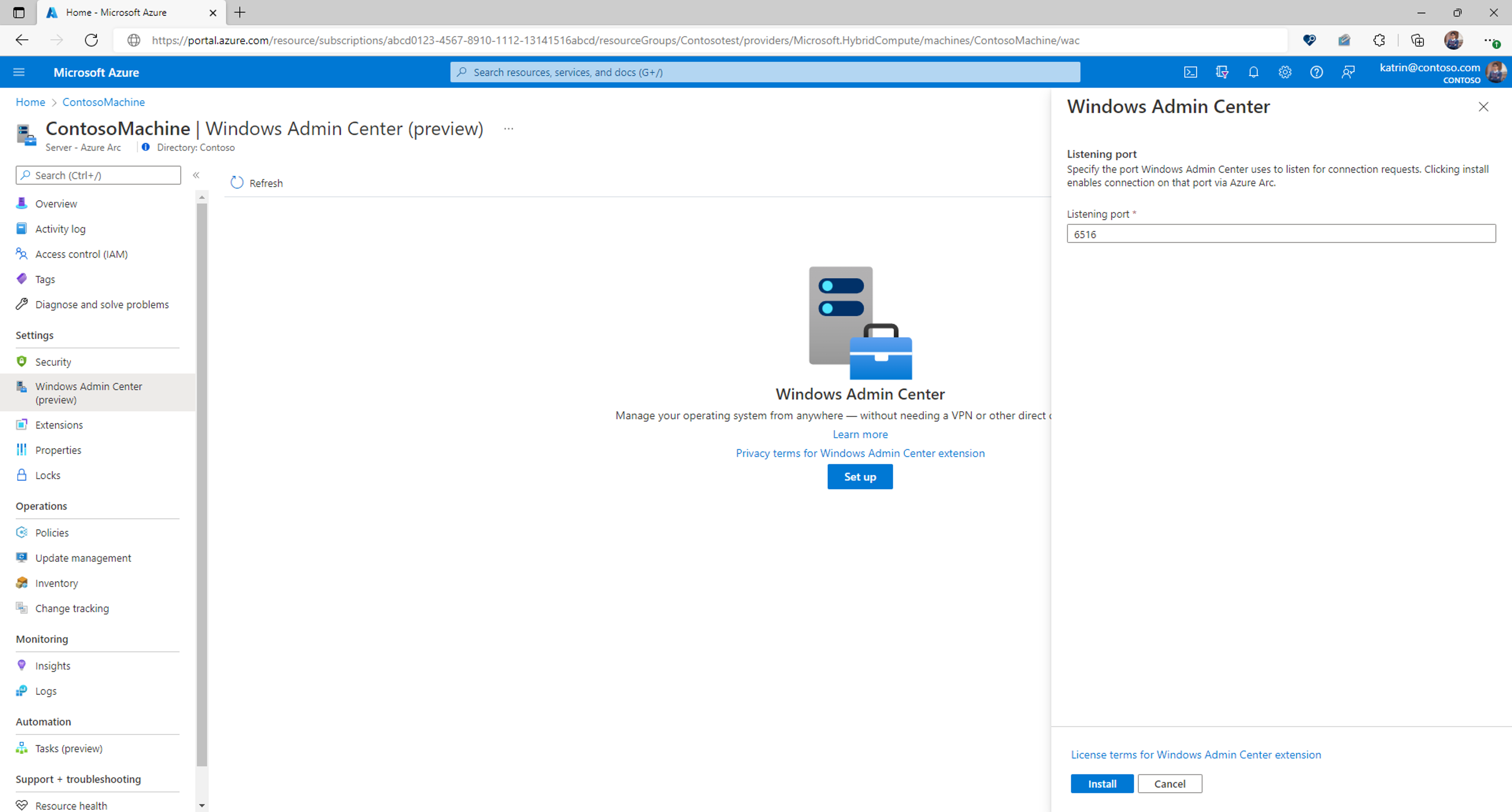

Installare Windows Admin Center nel portale di Azure

Prima di poter usare Windows Admin Center nel portale di Azure, è necessario distribuire l'estensione vm di Windows Admin Center seguendo questa procedura:

- Aprire il portale di Azure e passare al server abilitato per Arc.

- Nel gruppo Impostazioni selezionare Windows Admin Center.

- Specificare la porta in cui installare Windows Admin Center, quindi selezionare Installa.

Connessione a Windows Admin Center nel portale di Azure

Dopo aver installato Windows Admin Center nel computer ibrido, eseguire le seguenti operazioni per connettersi e usarlo per gestire Windows Server:

- Aprire il portale di Azure e passare al server abilitato per Arc, quindi nel gruppo Impostazioni selezionare Windows Admin Center (anteprima).

- Selezionare Connetti.

Nota

A partire da agosto 2022, Windows Amministrazione Center consente ora di usare l'autenticazione basata su ID di Microsoft Entra per il computer ibrido. Non verranno più richieste le credenziali di un account amministratore locale.

Windows Admin Center si apre nel portale, consentendo l’accesso agli stessi strumenti già noti per l'uso di Windows Admin Center in una distribuzione locale.

Configurazione delle assegnazioni di ruolo

L'accesso a Windows Admin Center è controllato dal ruolo di Azure Accesso amministratore Windows Admin Center.

Nota

Il ruolo di accesso amministratore di Windows Admin Center usa dataActions e quindi non può essere assegnato all'ambito del gruppo di gestione. Attualmente questi ruoli possono essere assegnati solo a livello di sottoscrizione, del gruppo di risorse o dell'ambito della risorsa.

Per configurare le assegnazioni di ruolo per i computer ibridi usando l'esperienza di amministrazione di Microsoft Entra:

Aprire il computer ibrido da gestire con Windows Admin Center

Seleziona Controllo di accesso (IAM).

Selezionare Aggiungi>Aggiungi assegnazione di ruolo per aprire la pagina Aggiungi assegnazione di ruolo.

Assegnare il ruolo seguente. Per la procedura dettagliata, vedere Assegnare ruoli di Azure usando il portale di Azure.

Impostazione Valore Ruolo Accesso amministratore di Windows Admin Center Assegna accesso a Utente, gruppo, entità servizio o identità gestita

Per altre informazioni su come usare il controllo degli accessi in base al ruolo di Azure per gestire l'accesso alle risorse della sottoscrizione di Azure, vedere i seguenti articoli:

- Assegnare i ruoli di Azure usando l'interfaccia della riga di comando di Azure

- Assegnare i ruoli di Azure usando gli esempi dell'interfaccia della riga di comando di Azure. L'interfaccia della riga di comando di Azure può essere usata anche nell'esperienza di Azure Cloud Shell.

- Assegnare ruoli di Azure usando il portale di Azure

- Assegnare i ruoli di Azure usando Azure PowerShell.

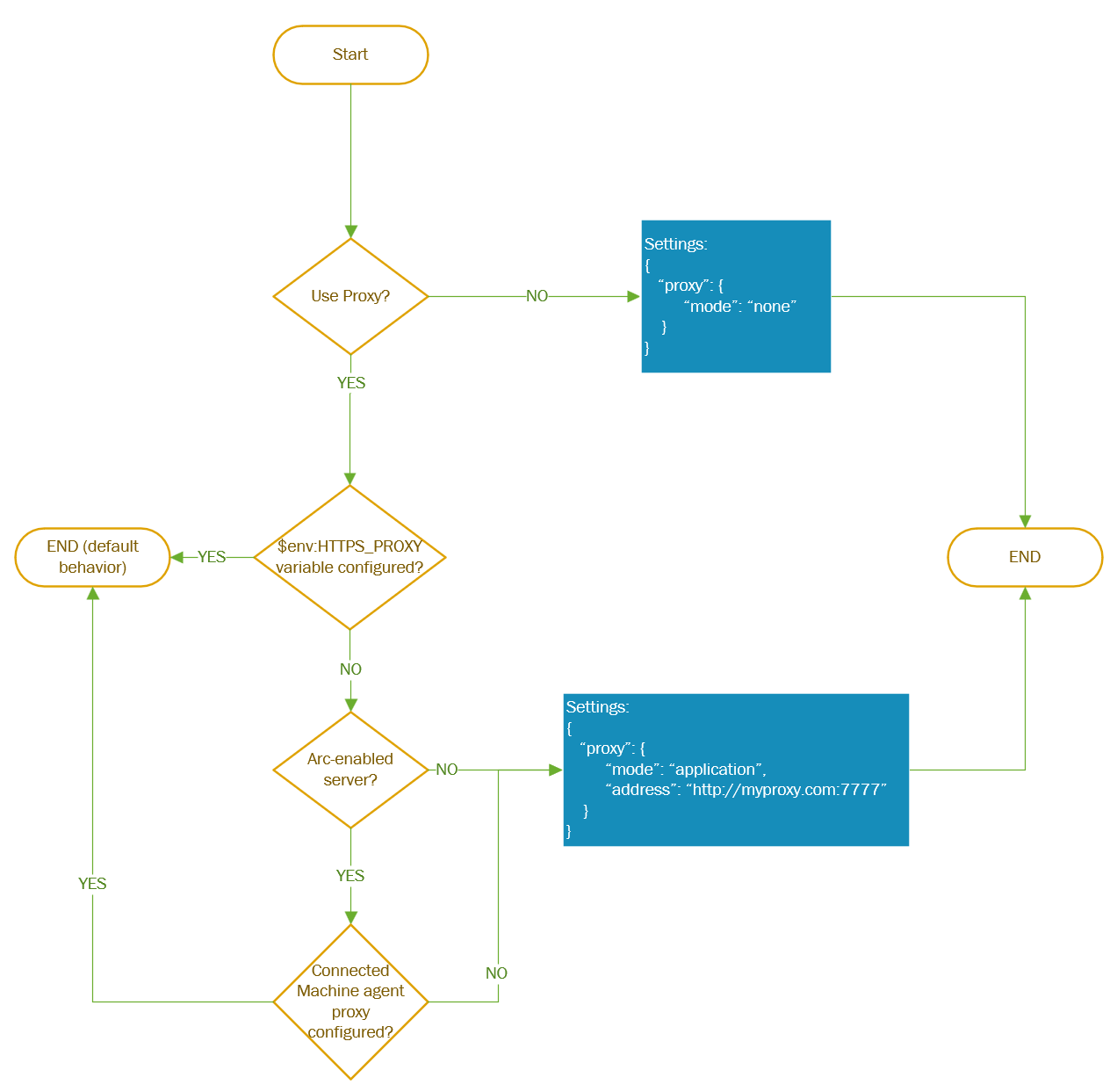

Configurazione proxy

Se il computer si connette tramite un server proxy per comunicare su Internet, esaminare i seguenti requisiti per comprendere la configurazione di rete necessaria.

L'estensione Windows Admin Center può comunicare tramite un server proxy usando il protocollo HTTPS. Usare le impostazioni delle estensioni per la configurazione come descritto nei passaggi seguenti. I proxy autenticati non sono supportati.

Nota

La configurazione del proxy è supportata solo per le versioni dell'estensione superiori a 0.0.0.321.

Usare questo diagramma di flusso per determinare i valori dei parametri

Settings

Dopo aver determinato i valori dei parametri

Settings, specificare questi altri parametri quando si distribuisce l’agente AdminCenter. Usare i comandi di PowerShell, come illustrato nell'esempio seguente:

$wacPort = "6516"

$settings = @{"port" = $wacPort; "proxy" = @{"mode" = "application"; "address" = "http://[address]:[port]";}}

New-AzConnectedMachineExtension -Name AdminCenter -ExtensionType AdminCenter -Publisher Microsoft.AdminCenter -ResourceGroupName <resource-group-name> -MachineName <arc-server-name> -Location <arc-server-location> -Setting $settings -SubscriptionId <subscription-id>

Funzionamento

Usando Windows Admin Center in Azure, è possibile connettersi al computer ibrido senza bisogno dell'abilitazione di una porta in ingresso nel firewall. Windows Admin Center, tramite l'agente Arc, è in grado di stabilire in modo sicuro una connessione di sessione del proxy inverso con il servizio Azure Arc in uscita.

Per ogni computer ibrido da gestire con Windows Admin Center nel portale di Azure, è necessario distribuire un agente in ogni computer.

L'agente comunica con un servizio esterno che gestisce i certificati, in modo che sia possibile connettersi facilmente al computer ibrido.

Facendo clic su Installa vengono eseguite le azioni seguenti:

- Registra il provider di risorse Microsoft.HybridConnectivity nella sottoscrizione. Il provider di risorse ospita il proxy usato per la comunicazione con il server abilitato per Arc.

- Distribuisce una risorsa endpoint di Azure sopra la risorsa abilitata per Arc che abilita una connessione di proxy inverso sulla porta specificata. Si tratta semplicemente di una risorsa logica in Azure e non distribuisce nulla sul server stesso.

- Installa l'agente di Windows Admin Center nel computer ibrido con un certificato TLS valido.

Nota

La disinstallazione di Windows Admin Center non elimina la risorsa logica dell'endpoint di Azure. Questo viene mantenuto per altre esperienze che potrebbero sfruttare questa risorsa, ad esempio SSH.

Facendo clic su Connetti vengono eseguite le azioni seguenti:

- Il portale di Azure chiede al provider di risorse Microsoft.HybridConnectivity l'accesso al server abilitato per Arc.

- Il provider di risorse comunica con un proxy SNI di livello 4 per stabilire un accesso specifico di sessione di breve durata al server abilitato per Arc sulla porta di Windows Admin Center.

- Viene generato un URL univoco di breve durata e viene stabilita la connessione a Windows Admin Center dal portale di Azure.

Per la connessione a Windows Admin Center viene usata la crittografia end-to-end con la terminazione SSL nel computer ibrido.

Automatizzare la distribuzione di Windows Admin Center con PowerShell

È possibile automatizzare la distribuzione di Windows Admin Center nel portale di Azure usando questo script di PowerShell di esempio.

$location = "<location_of_hybrid_machine>"

$machineName = "<name_of_hybrid_machine>"

$resourceGroup = "<resource_group>"

$subscription = "<subscription_id>"

$port = "6516"

#Deploy Windows Admin Center

$Setting = @{"port" = $port; "proxy" = @{"mode" = "application"; "address" = "http://[address]:[port]";}} #proxy configuration is optional

New-AzConnectedMachineExtension -Name "AdminCenter" -ResourceGroupName $resourceGroup -MachineName $machineName -Location $location -Publisher "Microsoft.AdminCenter" -Settings $Setting -ExtensionType "AdminCenter" -SubscriptionId $subscription

#Allow connectivity

$putPayload = "{'properties': {'type': 'default'}}"

Invoke-AzRestMethod -Method PUT -Uri "https://management.azure.com/subscriptions/${subscription}/resourceGroups/${resourceGroup}/providers/Microsoft.HybridCompute/machines/${machineName}/providers/Microsoft.HybridConnectivity/endpoints/default?api-version=2023-03-15" -Payload $putPayload

$patch = @{ "properties" = @{ "serviceName" = "WAC"; "port" = $port}}

$patchPayload = ConvertTo-Json $patch

Invoke-AzRestMethod -Method PUT -Path /subscriptions/${subscription}/resourceGroups/${resourceGroup}/providers/Microsoft.HybridCompute/machines/${machineName}/providers/Microsoft.HybridConnectivity/endpoints/default/serviceconfigurations/WAC?api-version=2023-03-15 -Payload $patchPayload

Risoluzione dei problemi

Di seguito sono elencati alcuni suggerimenti da provare nel caso in cui qualcosa non funzioni. Per informazioni generali sulla risoluzione dei problemi di Windows Admin Center (non specificamente in Azure), vedere Risoluzione dei problemi di Windows Admin Center.

Impossibile connettersi con l'endpoint "404 non trovato"

- La versione 1.36 e 1.35 di Azure Connessione ed Machine Agent (agente Arc) interrompe la connessione a Windows Amministrazione Center. Questo problema è stato risolto nelle versioni successive dell'agente Arc (1.37+) Che può essere scaricato qui.

Errore di connessione non riuscita

Riavviare il servizio HIMDS.

RDP nel server.

Aprire PowerShell come amministratore ed eseguire:

Restart-Service -Name himds

Verificare che la versione dell'estensione sia 0.0.0.169 o successiva.

- Passare a "Estensioni"

- Verificare che la versione dell'estensione "AdminCenter" sia 0.0.0.169 o successiva

- In caso contrario, disinstallare l'estensione e reinstallarla

Assicurarsi che il servizio Windows Admin Center sia in esecuzione nel computer.

- RDP nel server.

- Aprire Gestione attività (CTRL+MAIUSC+ESC) e passare a Servizi.

- Assicurarsi che ServerManagementGateway/Windows Admin Center sia in esecuzione.

- Se non è in esecuzione, avviare il servizio.

Controllare che la porta sia abilitata per la sessione proxy inverso.

RDP nel server.

Aprire PowerShell come amministratore ed eseguire:

azcmagent config listNella configurazione incomingconnections.ports (anteprima) verrà restituito un elenco di porte abilitate per la connessione da Azure. Verificare che la porta in cui è installato Windows Admin Center sia presente in questo elenco. Ad esempio, se Windows Admin Center è installato nella porta 443, il risultato sarà:

Local configuration setting incomingconnections.ports (preview): 443Nel caso in cui non sia presente in questo elenco, eseguire

azcmagent config set incomingconnections.ports <port>Se si usa un'altra esperienza (ad esempio SSH) con questa soluzione, è possibile specificare più porte separate da una virgola.

Assicurarsi di disporre della connettività in uscita alle porte necessarie

- Il computer ibrido deve avere connettività in uscita agli endpoint seguenti:

*.wac.azure.com,*.waconazure.como windowsAdminCenter ServiceTagpas.windows.net*.servicebus.windows.net

- Il computer ibrido deve avere connettività in uscita agli endpoint seguenti:

Uno degli strumenti di Windows Admin Center non viene caricato o restituisce un errore

Passare a qualsiasi altro strumento in Windows Admin Center e tornare a quello che non viene caricato.

Se non viene caricato alcun strumento, potrebbe trattarsi di un problema con la connettività di rete. Provare a chiudere il pannello e quindi connettersi di nuovo. Se non funziona, aprire un ticket di supporto.

L'installazione dell'estensione Windows Admin Center non è riuscita

Verificare che il computer ibrido soddisfi i requisiti.

Assicurarsi che il traffico in uscita verso Windows Admin Center sia consentito nel computer ibrido

Verificare la connettività eseguendo il seguente comando con PowerShell all'interno della macchina virtuale:

Invoke-RestMethod -Method GET -Uri https://<your_region>.service.waconazure.comMicrosoft Certificate and DNS service for Windows Admin Center in the Azure Portal

Se si è consentito tutto il traffico in uscita e si ottiene un errore dal comando precedente, verificare che non siano presenti regole del firewall che bloccano la connessione.

Se non viene visualizzato alcun errore e Windows Admin Center continua a non installarsi, aprire una richiesta di supporto con le informazioni seguenti:

Log dal portale di Azure. I log di Windows Admin Center sono disponibili in Impostazioni>Estensioni>AdminCenter>Visualizza stato dettagliato.

Log nel computer ibrido. Eseguire il comando di PowerShell seguente e condividere il file ZIP risultante.

azcmagent logsTraccia di rete, se appropriato. Le tracce di rete possono contenere dati dei clienti e dettagli di sicurezza sensibili, ad esempio le password, quindi è consigliabile esaminarle e rimuovere eventuali dettagli sensibili prima di condividerli.

Problemi noti

- La modalità in incognito di Chrome non è supportata.

- L'app desktop del portale di Azure non è supportata.

- I messaggi di errore dettagliati per le connessioni non riuscite non sono ancora disponibili.

Domande frequenti

Trovare le risposte alle domande frequenti sull'uso di Windows Admin Center in Azure.

Quanto costa usare Windows Admin Center?

L'uso di Windows Admin Center nel portale di Azure non comporta costi associati.

È possibile usare Windows Admin Center per gestire le macchine virtuali in esecuzione nel server?

È possibile installare il ruolo Hyper-V usando l'estensione Ruoli e funzionalità. Dopo l'installazione, aggiornare il browser e Windows Admin Center mostrerà le estensioni Macchina virtuale e Commutatore.

Quali server è possibile gestire usando questa estensione?

È possibile usare la funzionalità per gestire Windows Server 2016 e versioni successive abilitate per Arc. È anche possibile usare Windows Admin Center in Azure per gestire Azure Stack HCI.

In che modo Windows Admin Center gestisce la sicurezza?

Il traffico dal portale di Azure a Windows Admin Center è crittografato end-to-end. Il server abilitato per Arc viene gestito tramite PowerShell e WMI su WinRM.

È necessaria una porta in ingresso per l'uso di Windows Admin Center?

Non è necessaria alcuna connessione in ingresso per l'uso di Windows Admin Center.

Perché è necessario creare una regola di porta in uscita?

Per il servizio creato per comunicare con il server è necessaria una regola di porta in uscita. Il servizio invia un certificato gratuito per l'istanza di Windows Admin Center. Questo servizio garantisce che sia sempre possibile connettersi all'istanza di Windows Admin Center dal portale di Azure mantenendo aggiornato il certificato WAC.

Inoltre, l'accesso a Windows Admin Center da Azure non richiede alcuna porta in ingresso e solo la connettività in uscita tramite una soluzione di proxy inverso. Queste regole in uscita sono necessarie per stabilire la connessione.

Ricerca per categorie: trovare la porta usata per l'installazione di Windows Admin Center

Per verificare il valore dell'impostazione del Registro di sistema SmePort:

- RDP nel server

- Aprire l’Editor del Registro di sistema

- Passare alla chiave

\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ServerManagementGateway - Leggere il valore di

SmePortper trovare la porta usata

È possibile usare PowerShell o l'interfaccia della riga di comando di Azure per installare l'estensione nella macchina virtuale?

Sì, per installare l'estensione usando l'interfaccia della riga di comando di Azure, eseguire il comando seguente da un prompt dei comandi:

az connectedmachine extension create

È anche possibile installare l'estensione usando PowerShell. Altre informazioni su come automatizzare la distribuzione di Windows Admin Center con PowerShell.

Windows Admin Center è già installato nel server Arc. È possibile accedere al portale?

Sì. È possibile seguire gli stessi passaggi descritti in questo documento.

Avviso

L'abilitazione di questa funzionalità sostituirà l'istanza esistente di Windows Admin Center e rimuoverà la funzionalità di gestione di altri computer. L'istanza distribuita in precedenza di Windows Admin Center non sarà più utilizzabile. Non eseguire questa operazione se si usa l'istanza di Admin Center per gestire più server.

Passaggi successivi

- Informazioni su Windows Admin Center

- Informazioni sulla gestione dei server con Windows Admin Center

- Informazioni su Azure Arc