オンプレミスの Microsoft Entra パスワード保護を計画してデプロイする

ユーザーは多くの場合、学校、スポーツ チーム、有名人などのありふれたローカル単語を使用してパスワードを作成します。 これらのパスワードは簡単に推測できるため、辞書ベースの攻撃に対しては脆弱です。 組織で強力なパスワードを適用するために、Microsoft Entra パスワード保護は、グローバルかつカスタム禁止パスワードの一覧を提供します。 この禁止パスワードの一覧に一致するものがある場合、パスワードの変更要求はエラーとなります。

オンプレミスの Active Directory Domain Services (AD DS) 環境を保護するために、Microsoft Entra パスワード保護をインストールして、オンプレミスの DC と連携するように構成することができます。 この記事では、オンプレミスの環境に Microsoft Entra パスワード保護プロキシ サービスと Microsoft Entra パスワード保護 DC エージェントをインストールして登録する方法について説明します。

オンプレミス環境での Microsoft Entra パスワード保護のしくみの詳細については、Windows Server Active Directory に Microsoft Entra パスワード保護を適用する方法に関する記事をご覧ください。

展開戦略

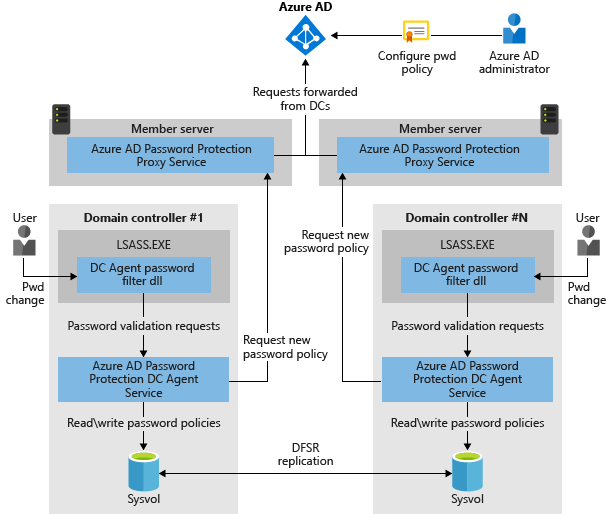

次の図は、Microsoft Entra パスワード保護の基本コンポーネントが、オンプレミスの Active Directory 環境でどのように連携するかを示しています。

ソフトウェアをデプロイする前にしくみを確認することをお勧めします。 詳細については、Microsoft Entra パスワード保護の概念の概要に関する記事をご覧ください。

"監査" モードでデプロイを開始することをお勧めします。 監査モードは既定の初期設定であり、パスワードは後から設定できます。 ブロックされるパスワードはイベント ログに記録されます。 プロキシ サーバーと DC エージェントを監査モードでデプロイした後、パスワード ポリシーが適用されるときに、そのポリシーがユーザーに与える影響を監視してください。

多くの組織では、この監査段階で次のような状況を認識します。

- より安全なパスワードを使用するように既存の運用プロセスを改善する必要がある。

- 多くの場合、ユーザーは安全でないパスワードを使用している。

- セキュリティの適用の今後の変更、生じる可能性がある影響、およびより安全なパスワードを選択する方法をユーザーに通知する必要がある。

より強力なパスワード検証が、既存の Active Directory ドメイン コントローラーのデプロイの自動化に影響を与える可能性もあります。 このような問題を発見できるように、監査期間の評価中に、少なくとも 1 つの DC 昇格と 1 つの DC 降格が行われるようにすることをお勧めします。 詳細については、次の記事を参照してください。

- Ntdsutil.exe で、ディレクトリ サービスの修復モードの弱いパスワードを設定できない

- ディレクトリ サービスの修復モードの弱いパスワードが原因でドメイン コントローラー レプリカの昇格が失敗する

- 弱いローカル管理者パスワードのためにドメイン コントローラーの降格が失敗する

妥当な期間にわたってこの機能を監査モードで実行した後、構成を "監査" から "適用" に切り替えて、さらに安全なパスワードを要求できます。 この期間中に、追加の監視を行うことをお勧めします。

Microsoft Entra パスワード保護では、パスワードの変更または設定操作中にのみパスワードの検証を行うことができることにご注意ください。 Microsoft Entra パスワード保護をデプロイする前に Active Directory に受け入れられ保存されたパスワードは、検証されず、そのまま動作し続けます。 時間の経過に伴い、すべてのユーザーとアカウントでは、通常どおり既存のパスワードの有効期限が切れると Microsoft Entra パスワード保護で検証されたパスワードの使用が開始されます。 ただし、[パスワードを無期限にする] を使用して構成されたアカウントを除きます。

複数のフォレストに関する考慮事項

Microsoft Entra パスワード保護を複数のフォレストに展開するための追加要件はありません。

各フォレストは、次のセクションで説明するように、オンプレミスの Microsoft Entra パスワード保護をデプロイするために個別に構成されます。 各 Microsoft Entra パスワード保護プロキシでサポートできるのは、参加先のフォレストのドメイン コントローラーのみです。

どのフォレスト内の Microsoft Entra パスワード保護ソフトウェアも、Active Directory 信頼の構成に関係なく、別のフォレストにデプロイされているパスワード保護ソフトウェアを認識しません。

読み取り専用ドメイン コントローラーに関する考慮事項

パスワードの変更または設定のイベントは、読み取り専用ドメイン コントローラー (RODC) では処理および永続化されません。 代わりに、これらは、書き込み可能なドメイン コントローラーに転送されます。 RODC に Microsoft Entra パスワード保護 DC エージェント ソフトウェアをインストールする必要はありません。

さらに、読み取り専用ドメイン コントローラーでの Microsoft Entra パスワード保護プロキシ サービスの実行はサポートされていません。

高可用性に関する考慮事項

パスワード保護に関する主要な関心事は、フォレストの DC が Azure から新しいポリシーやその他のデータをダウンロードしようとしたときの Microsoft Entra パスワード保護プロキシ サーバーの可用性です。 各 Microsoft Entra パスワード保護 DC エージェントでは、どのプロキシ サーバーを呼び出すかを決定するときに、単純なラウンドロビン方式のアルゴリズムを使用します。 エージェントは、応答しないプロキシ サーバーをスキップします。

完全に接続された Active Directory デプロイの場合、ディレクトリと sysvol フォルダー状態の両方の正常なレプリケーションがあるときは、可用性を確保するには 2 つの Microsoft Entra パスワード保護プロキシ サーバーがあれば十分です。 この構成により、新しいポリシーやその他のデータがタイミングよくダウンロードされます。 必要に応じて、追加の Microsoft Entra パスワード保護プロキシ サーバーをデプロイできます。

高可用性に関連する一般的な問題は、Microsoft Entra パスワード保護 DC エージェント ソフトウェアの設計によって軽減されています。 Microsoft Entra パスワード保護 DC エージェントは、最後にダウンロードされたパスワード ポリシーのローカル キャッシュを保持します。 登録されているすべてのプロキシ サーバーが使用できなくなった場合でも、Microsoft Entra パスワード保護 DC エージェントは、キャッシュされたパスワード ポリシーを引き続き適用します。

大規模なデプロイでのパスワード ポリシーの妥当な更新頻度は、通常は日単位であり、時間単位やそれ以下の単位ではありません。 そのため、プロキシ サーバーが短時間停止しても、Microsoft Entra パスワード保護に大きな影響はありません。

展開の要件

ライセンスの詳細については、Microsoft Entra パスワード保護のライセンスの要件に関する記事をご覧ください。

次の主要な要件が適用されます。

ドメイン コントローラーを含め、Microsoft Entra パスワード保護コンポーネントがインストールされているすべてのマシンに、ユニバーサル C ランタイムがインストールされている必要があります。

- Windows Update からすべての更新プログラムを確実に取得することでランタイムを入手できます。 または、OS 固有の更新プログラム パッケージで入手できます。 詳しくは、「Update for Universal C Runtime in Windows (Windows のユニバーサル C ランタイムの更新プログラム)」をご覧ください。

Microsoft Entra ID に Windows Server Active Directory フォレストを登録するために、フォレスト ルート ドメインの Active Directory ドメイン管理者特権を持つアカウントが必要です。

Windows Server 2012 以降を実行している、ドメイン内のすべてのドメイン コントローラーで、キー配布サービスを有効にする必要があります。 既定では、このサービスは手動トリガーで開始して有効化されます。

各ドメイン内の少なくとも 1 つのドメイン コントローラーと、Microsoft Entra パスワード保護用のプロキシ サービスをホストする少なくとも 1 つのサーバーとの間に、ネットワーク接続が存在する必要があります。 この接続では、ドメイン コントローラーがプロキシ サービス上の RPC エンドポイント マッパー ポート 135 および RPC サーバー ポートにアクセスできるようにする必要があります。

- RPC サーバー ポートは、既定では範囲 (49152 - 65535) の動的 RPC ポートですが、静的ポートを使用するように構成することができます。

Microsoft Entra パスワード保護プロキシ サービスがインストールされるすべてのマシンに、次のエンドポイントへのネットワーク アクセスが必要です。

エンドポイント 目的 https://login.microsoftonline.com認証要求 https://enterpriseregistration.windows.netMicrosoft Entra パスワード保護機能 https://autoupdate.msappproxy.netMicrosoft Entra パスワード保護自動アップグレード機能

Note

CRL エンドポイントなどの一部のエンドポイントについては、この記事では扱いません。 サポートされているすべてのエンドポイントの一覧については、「Office 365 URL および IP アドレス範囲」を参照してください。 また、Microsoft Entra 管理センター認証には他のエンドポイントが必要です。 詳細については、Microsoft Entra 管理センターのプロキシ バイパス用の URL に関するページを参照してください。

Microsoft Entra パスワード保護 DC エージェント

Microsoft Entra パスワード保護 DC エージェントには、次の要件が適用されます。

- Microsoft Entra パスワード保護 DC エージェント ソフトウェアがインストールされるマシンでは、Windows Server Core エディションを含め、Windows Server のすべてのサポートされているバージョンを実行できます。

- Active Directory ドメインまたはフォレストは、サポートされている任意の機能レベルにすることができます。

- Microsoft Entra パスワード保護 DC エージェントがインストールされるすべてのマシンには、.NET 4.7.2 をインストールしておく必要があります。

- .NET 4.7.2 がまだインストールされていない場合は、Windows 用の .NET Framework 4.7.2 オフライン インストーラーに関するページにあるインストーラーをダウンロードして実行してください。

- Microsoft Entra パスワード保護 DC エージェント サービスを実行しているすべての Active Directory ドメインは、sysvol レプリケーションに分散ファイル システム レプリケーション (DFSR) を使用する必要があります。

ご利用のドメインでまだ DFSR を使用していない場合、Microsoft Entra パスワード保護をインストールする前に移行する必要があります。 詳細については、次を参照してください。SYSVOL レプリケーション移行ガイド:FRS レプリケーションから DFS レプリケーションに移行する

警告

Microsoft Entra パスワード保護 DC エージェント ソフトウェアは現在のところ、sysvol レプリケーションのために依然として FRS (DFSR の前身テクノロジ) を使用しているドメインにあるドメイン コントローラーにインストールされますが、この環境ではソフトウェアは正しく機能しません。

その他のマイナスの副作用としては、個々のファイルを複製できない、sysvol 復元処理が成功したように見えたが、一部のファイルの複製に失敗しており、何のエラーも表示されない、などがあります。

できるだけ早くドメインを移行して、DFSR に固有のメリットと Microsoft Entra パスワード保護のデプロイのブロック解除のために、DFSR を使用するようにしてください。 このソフトウェアの今後のバージョンは、依然として FRS を使用しているドメインで実行すると、自動的に無効になります。

Microsoft Entra パスワード保護プロキシ サービス

Microsoft Entra パスワード保護プロキシ サービスには、次の要件が適用されます。

Microsoft Entra パスワード保護プロキシー サービスがインストールされるすべてのマシンで、Windows Server Core エディションを含め、Windows Server 2012 R2 以降が実行されている必要があります。

Note

インターネットへの直接の送信接続がドメイン コントローラーにある場合でも、Microsoft Entra パスワード保護のデプロイには、Microsoft Entra パスワード保護プロキシ サービスのデプロイが必須要件です。

Microsoft Entra パスワード保護プロキシ サービスがインストールされるすべてのマシンには、.NET 4.7.2 をインストールしておく必要があります。

- .NET 4.7.2 がまだインストールされていない場合は、Windows 用の .NET Framework 4.7.2 オフライン インストーラーに関するページにあるインストーラーをダウンロードして実行してください。

Microsoft Entra パスワード保護プロキシ サービスがホストされているすべてのマシンを、このプロキシ サービスにログオンする機能をドメイン コントローラーに許可するように、構成する必要があります。 この機能は、"ネットワーク経由でコンピューターへアクセス" 特権の割り当てによって制御されます。

Microsoft Entra パスワード保護プロキシ サービスがホストされているすべてのマシンを、送信 TLS 1.2 HTTP トラフィックを許可するように構成する必要があります。

特定のテナントで Microsoft Entra パスワード保護プロキシ サービスを初めて登録する際には、"全体管理者" アカウントが必要です。 Microsoft Entra へのプロキシとフォレストの以降の登録では、"全体管理者" または "セキュリティ管理者" の資格情報があるアカウントを使用できます。

アプリケーション プロキシ環境の設定手順で指定されている一連のポートと URL に対して、ネットワーク アクセスを有効にする必要があります。 これは、上記の 2 つのエンドポイントに加えて必要となります。

Microsoft Entra Connect エージェント アップデーターの前提条件

Microsoft Entra Connect エージェント アップデーター サービスは、Microsoft Entra パスワード保護プロキシ サービスとサイド バイ サイドでインストールされます。 Microsoft Entra Connect エージェント アップデーター サービスを機能させるには、追加の構成が必要です。

- お使いの環境で HTTP プロキシ サーバーを使用している場合は、「既存のオンプレミス プロキシ サーバーと連携する」に明記されているガイドラインに従ってください。

- Microsoft Entra Connect Agent Updater サービスでは、TLS 要件で指定されている TLS 1.2 の手順も必要です。

警告

Microsoft Entra パスワード保護プロキシと Microsoft Entra アプリケーション プロキシでは、異なるバージョンの Microsoft Entra Connect エージェント アップデーター サービスがインストールされます。そのため、説明ではアプリケーション プロキシの内容を示しています。 これらの異なるバージョンは、サイド バイ サイドでインストールされた場合に互換性がないため、これを実行するとエージェント アップデーター サービスがソフトウェアの更新のために Azure に接続できなくなります。そのため、Microsoft Entra パスワード保護プロキシとアプリケーション プロキシを同じコンピューター上にインストールしないでください。

必要なソフトウェアのダウンロード

オンプレミスの Microsoft Entra パスワード保護のデプロイには 2 つのインストーラーが必要です。

- Microsoft Entra パスワード保護 DC エージェント (AzureADPasswordProtectionDCAgentSetup.msi)

- Microsoft Entra パスワード保護プロキシ (AzureADPasswordProtectionProxySetup.exe)

Microsoft ダウンロード センターから両方のインストーラーをダウンロードします。

プロキシ サービスのインストールと構成

Microsoft Entra パスワード保護プロキシ サービスは、通常、オンプレミスの AD DS 環境のメンバー サーバー上にあります。 インストールが完了すると、Microsoft Entra パスワード保護プロキシ サービスは Microsoft Entra ID と通信し、Microsoft Entra テナント向けのグローバルおよび顧客の禁止パスワードの一覧のコピーを保持します。

次のセクションでは、オンプレミスの AD DS 環境のドメイン コントローラーに Microsoft Entra パスワード保護 DC エージェントをインストールします。 これらの DC エージェントはプロキシ サービスと通信して、ドメイン内でパスワード変更イベントを処理するときに使用する最新の禁止パスワードの一覧を取得します。

Microsoft Entra パスワード保護プロキシ サービスをホストする 1 つ以上のサーバーを選択します。 このサーバーには、次の考慮事項が適用されます。

- これら各サービスは、単一フォレストのパスワード ポリシーのみを提供できます。 ホスト マシンは、そのフォレスト内の任意のドメインに参加している必要があります。

- ルートまたは子ドメイン、またはそれらの組み合わせのいずれかにプロキシ サービスをインストールできます。

- フォレストの各ドメインの少なくとも 1 つの DC とパスワード保護プロキシ サーバーの間にネットワーク接続が必要です。

- テストのためにドメイン コントローラーで Microsoft Entra パスワード保護プロキシ サービスを実行することはできますが、その場合、ドメイン コントローラーにはインターネット接続が必要です。 この接続は、セキュリティ上の問題になる可能性があります。 この構成はテスト専用としてお勧めします。

- 高可用性に関する考慮事項について前のセクションで説明したように、冗長性を確保するためにフォレストあたり少なくとも 2 つの Microsoft Entra パスワード保護プロキシ サーバーを使用することをお勧めします。

- 読み取り専用ドメイン コントローラーでの Microsoft Entra パスワード保護プロキシ サービスの実行はサポートされていません。

- [プログラムの追加と削除] を使用し、必要に応じてプロキシ サービスを削除できます。 プロキシ サービスが保持する状態を手動でクリーンアップする必要はありません。

Microsoft Entra パスワード保護プロキシ サービスをインストールするには、次の手順を実行します。

Microsoft Entra パスワード保護プロキシ サービスをインストールするために、

AzureADPasswordProtectionProxySetup.exeソフトウェア インストーラーを実行します。このソフトウェアのインストールでは再起動を必要とせず、次の例のように、標準 MSI プロシージャを使用して自動化できます。

AzureADPasswordProtectionProxySetup.exe /quiet注意

インストール エラーを回避するため、

AzureADPasswordProtectionProxySetup.exeパッケージをインストールする前に Windows ファイアウォール サービスを実行しておく必要があります。Windows Firewall が実行されないように構成されている場合は、回避策として、インストールの際に一時的に Windows Firewall サービスを有効化して実行します。 インストール後はプロキシ ソフトウェアが Windows Firewall に特に依存することはありません。

サードパーティ製のファイアウォールを使用している場合も、デプロイ要件を満たすように構成する必要があります。 これらには、ポート 135 およびプロキシ RPC サーバー ポートへの着信アクセスの許可が含まれます。 詳細については、デプロイ要件に関する前のセクションを参照してください。

Microsoft Entra パスワード保護プロキシ ソフトウェアには、新しい PowerShell モジュール

AzureADPasswordProtectionが含まれています。 この後の手順では、この PowerShell モジュールからさまざまなコマンドレットを実行します。このモジュールを使用するには、管理者として PowerShell ウィンドウを開き、次のように新しいモジュールをインポートします。

Import-Module AzureADPasswordProtection警告

64 ビット バージョンの PowerShell を使用する必要があります。 PowerShell (x86) では、特定のコマンドレットが動作しない可能性があります。

Microsoft Entra パスワード保護プロキシ サービスが実行されていることを確認するには、次の PowerShell コマンドを使用します。

Get-Service AzureADPasswordProtectionProxy | fl結果の [Status] が "Running" と表示されます。

プロキシ サービスはマシンで実行されていますが、Microsoft Entra と通信するための資格情報を保持していません。

Register-AzureADPasswordProtectionProxyコマンドレットを使用して、Microsoft Entra ID に Microsoft Entra パスワード保護プロキシ サーバーを登録します。特定のテナントでプロキシを初めて登録するときは、このコマンドレットでは "全体管理者" の資格情報が必要です。 同じプロキシでも別のプロキシでも、そのテナントでのプロキシの以降の登録では、"グローバル管理者" または "セキュリティ管理者" の資格情報を使用できます。

このコマンドが 1 回成功すると、次回以降の呼び出しも成功しますが、これ以上は必要はありません。

Register-AzureADPasswordProtectionProxyコマンドレットでは、以下の 3 つの認証モードがサポートされます。 Microsoft Entra 多要素認証は、最初の 2 つのモードではサポートされますが、3 つ目のモードではサポートされません。ヒント

このコマンドレットを特定の Azure テナントに対して最初に実行するときは、完了するまでにかなり時間がかかることがあります。 エラーが報告されない限り、この遅延については心配しないでください。

対話型認証モード:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'注意

このモードは、Server Core オペレーティング システムでは機能しません。 代わりに以下の認証モードのいずれかを使用できます。 また、Internet Explorer の強化されたセキュリティ構成が有効になっている場合、このモードは失敗する可能性があります。 回避策としては、その構成を無効にし、プロキシを登録してから、もう一度構成を有効にします。

デバイスコード認証モード:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeプロンプトが表示されたら、リンクに従って Web ブラウザーを開き、認証コードを入力します。

サイレント (パスワードベース) 認証モード:

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionProxy -AzureCredential $globalAdminCredentialsNote

このモードは、お使いのアカウントで Microsoft Entra 多要素認証が必要な場合は失敗します。 その場合は、前の 2 つの認証モードのいずれかを使用するか、MFA を必要としない別のアカウントを使用してください。

グローバルに MFA を要求するように Azureデバイス登録 (Microsoft Entra のパスワード保護によってバックグラウンドで使用されます) が構成されている場合も、MFA が必要であることが表示されます。 この要件に対処するには、前の 2 つの認証モードのいずれかで、MFA をサポートしている別のアカウントを使用します。または、Azure Device Registration の MFA 要件を一時的に緩めることもできます。

この変更を行うには、Microsoft Entra 管理センターで [ID] を選択し、[デバイス]、[デバイス設定] の順に選択します。 [デバイスを参加させるために多要素認証を要求] を [いいえ] に設定します。 登録が完了したら、この設定を必ず [はい] に再構成してください。

MFA の要件のバイパスは、テスト目的でのみ使用することをお勧めします。

現時点では、今後提供される機能用に予約された -ForestCredential パラメーターを指定する必要はありません。

Microsoft Entra パスワード保護プロキシ サービスの登録は、サービスの有効期間内に 1 回だけ行う必要があります。 その後、他の必要なメンテナンスは、Microsoft Entra パスワード保護プロキシ サービスによって自動的に実行されます。

変更が有効になっていることを確認するには、

Test-AzureADPasswordProtectionProxyHealth -TestAllを実行します。 エラーの解決については、「トラブルシューティング: オンプレミスの Microsoft Entra パスワード保護」をご覧ください。次は、

Register-AzureADPasswordProtectionForestPowerShell コマンドレットを使用して、Azure と通信するために必要な資格情報でオンプレミスの Active Directory フォレストを登録します。Note

環境に複数の Microsoft Entra パスワード保護プロキシ サーバーがインストールされている場合、フォレストの登録にどのプロキシ サーバーを使用しても問題はありません。

このコマンドレットを使用するには、Azure テナントの "グローバル管理者" または "セキュリティ管理者" の資格情報が必要です。 また、オンプレミスの Active Directory のエンタープライズ管理者特権も必要です。 ローカル管理者特権を持つアカウントを使って、このコマンドレットを実行する必要があります。 フォレストの登録に使用される Azure アカウントは、オンプレミスの Active Directory アカウントとは異なる場合があります。

この手順は、フォレストごとに 1 回実行されます。

Register-AzureADPasswordProtectionForestコマンドレットでは、以下の 3 つの認証モードがサポートされます。 Microsoft Entra 多要素認証は、最初の 2 つのモードではサポートされますが、3 つ目のモードではサポートされません。ヒント

このコマンドレットを特定の Azure テナントに対して最初に実行するときは、完了するまでにかなり時間がかかることがあります。 エラーが報告されない限り、この遅延については心配しないでください。

対話型認証モード:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'注意

このモードは、Server Core オペレーティング システムでは機能しません。 代わりに以下の 2 つの認証モードのいずれかを使用します。 また、Internet Explorer の強化されたセキュリティ構成が有効になっている場合、このモードは失敗する可能性があります。 回避策としては、その構成を無効にし、フォレストを登録してから、もう一度構成を有効にします。

デバイスコード認証モード:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeプロンプトが表示されたら、リンクに従って Web ブラウザーを開き、認証コードを入力します。

サイレント (パスワードベース) 認証モード:

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionForest -AzureCredential $globalAdminCredentialsNote

このモードは、お使いのアカウントで Microsoft Entra 多要素認証が必要な場合は失敗します。 その場合は、前の 2 つの認証モードのいずれかを使用するか、MFA を必要としない別のアカウントを使用してください。

グローバルに MFA を要求するように Azureデバイス登録 (Microsoft Entra のパスワード保護によってバックグラウンドで使用されます) が構成されている場合も、MFA が必要であることが表示されます。 この要件に対処するには、前の 2 つの認証モードのいずれかで、MFA をサポートしている別のアカウントを使用します。または、Azure Device Registration の MFA 要件を一時的に緩めることもできます。

この変更を行うには、Microsoft Entra 管理センターで [ID] を選択し、[デバイス]、[デバイス設定] の順に選択します。 [デバイスを参加させるために多要素認証を要求] を [いいえ] に設定します。 登録が完了したら、この設定を必ず [はい] に再構成してください。

MFA の要件のバイパスは、テスト目的でのみ使用することをお勧めします。

これらの例は、現在サインインしているユーザーがルート ドメインの Active Directory ドメイン管理者でもある場合にのみ正常に機能します。 これに該当しない場合は、 -ForestCredential パラメーターを使用して、代替のドメイン資格情報を指定できます。

Active Directory フォレストの登録は、フォレストの有効期間中に 1 回だけ必要です。 その後、他の必要なメンテナンスは、フォレスト内の Microsoft Entra パスワード保護 DC エージェントによって自動的に実行されます。 フォレストに対して

Register-AzureADPasswordProtectionForestが正常に実行された後、それ以降のコマンドレットの呼び出しも成功しますが、必要ありません。Register-AzureADPasswordProtectionForestを成功させるには、Windows Server 2012 以降を実行している少なくとも 1 台の DC が Microsoft Entra パスワード保護プロキシ サーバーのドメイン内で使用できる必要があります。 この手順の前に、Microsoft Entra パスワード保護 DC エージェント ソフトウェアをドメイン コントローラーにインストールしておく必要はありません。変更が有効になっていることを確認するには、

Test-AzureADPasswordProtectionProxyHealth -TestAllを実行します。 エラーの解決については、「トラブルシューティング: オンプレミスの Microsoft Entra パスワード保護」をご覧ください。

HTTP プロキシを通じて通信するようにプロキシ サービスを構成する

ご使用の環境で Azure との通信に特定の HTTP プロキシを使用する必要がある場合は、次の手順を使用して、Microsoft Entra パスワード保護サービスを構成します。

%ProgramFiles%\Azure AD Password Protection Proxy\Service フォルダーに AzureADPasswordProtectionProxy.exe.config ファイルを作成します。 次の内容を含めます。

<configuration>

<system.net>

<defaultProxy enabled="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

HTTP プロキシで認証が必要な場合は、useDefaultCredentials タグを追加します。

<configuration>

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

いずれの場合も、http://yourhttpproxy.com:8080 を特定の HTTP プロキシ サーバーのアドレスとポートに置き換えます。

HTTP プロキシが承認ポリシーを使用するように構成されている場合は、パスワード保護用プロキシ サービスをホストしているコンピューターの Active Directory コンピューター アカウントにアクセス許可を付与する必要があります。

AzureADPasswordProtectionProxy.exe.config ファイルを作成または更新した後は、Microsoft Entra パスワード保護プロキシ サービスを停止して再起動することをお勧めします。

プロキシ サービスでは、HTTP プロキシへの接続に特定の資格情報を使用することはサポートされていません。

特定のポートでリッスンするようにプロキシ サービスを構成する

Microsoft Entra パスワード保護 DC エージェント ソフトウェアは、TCP 経由の RPC を使用してプロキシ サービスと通信します。 既定では、Microsoft Entra パスワード保護プロキシ サービスは、使用可能な動的 RPC エンドポイントでリッスンします。 ご使用の環境のネットワーク トポロジまたはファイアウォールの要件のために必要な場合には、特定の TCP ポート上でリッスンするようにサービスを構成できます。 静的ポートを構成する場合は、ポート 135 と、選択した静的ポートを開く必要があります。

静的ポートで実行するようにサービスを構成するには、次のように Set-AzureADPasswordProtectionProxyConfiguration コマンドレットを使用します。

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort <portnumber>

警告

これらの変更を有効にするには、Microsoft Entra パスワード保護プロキシ サービスを停止して再起動する必要があります。

動的ポートで実行するようにサービスを構成するには、同じ手順を使用しますが、StaticPort の設定を 0 に戻します。

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort 0

警告

これらの変更を有効にするには、Microsoft Entra パスワード保護プロキシ サービスを停止して再起動する必要があります。

ポート構成の変更後、Microsoft Entra パスワード保護プロキシ サービスを手動で再起動する必要があります。 これらの構成変更の後、ドメイン コントローラー上の Microsoft Entra パスワード保護 DC エージェント サービスを再起動する必要はありません。

サービスの現在の構成を照会するには、次の例に示すように Get-AzureADPasswordProtectionProxyConfiguration コマンドレットを使用します

Get-AzureADPasswordProtectionProxyConfiguration | fl

次の出力例は、Microsoft Entra パスワード保護プロキシ サービスが動的ポートを使用していることを示しています。

ServiceName : AzureADPasswordProtectionProxy

DisplayName : Azure AD password protection Proxy

StaticPort : 0

DC エージェント サービスをインストールする

Microsoft Entra パスワード保護 DC エージェント サービスをインストールするには、AzureADPasswordProtectionDCAgentSetup.msi パッケージを実行します。

ソフトウェアのインストールは、次の例に示すように、標準 MSI プロシージャを使用して自動化できます。

msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart

インストーラーでマシンを自動的に再起動する場合は、/norestart フラグを省略できます。

ソフトウェアをインストールまたはアンインストールすると再起動が必要になります。 この要件は、パスワード フィルター DLL は再起動しないとロードまたはアンロードされないためです。

オンプレミスの Microsoft Entra パスワード保護のインストールが完了するのは、DC エージェント ソフトウェアがドメイン コントローラーにインストールされ、そのコンピューターが再起動された後です。 これ以外の構成は必要ないか、可能ではありません。 オンプレミスの DC に対するパスワード変更イベントでは、Microsoft Entra ID の構成された禁止パスワードの一覧が使用されます。

オンプレミスの Microsoft Entra パスワード保護を有効にしたり、カスタムの禁止パスワードを構成したりするには、オンプレミスの Microsoft Entra パスワード保護の有効化に関する記事をご覧ください。

ヒント

Microsoft Entra パスワード保護 DC エージェントは、まだドメイン コントローラーになっていないマシンにインストールできます。 この場合、サービスは開始して実行されますが、マシンがドメイン コントローラーにレベル上げされるまでアクティブになりません。

プロキシ サービスのアップグレード

Microsoft Entra パスワード保護プロキシ サービスでは、自動アップグレードがサポートされています。 自動アップグレードでは、プロキシ サービスとサイド バイ サイドでインストールされる Microsoft Entra Connect エージェント アップデーター サービスが使用されます。 自動アップグレードは既定でオンになっており、Set-AzureADPasswordProtectionProxyConfiguration コマンドレットを使用して有効または無効にすることができます。

現在の設定は、Get-AzureADPasswordProtectionProxyConfiguration コマンドレットを使用して照会できます。 自動アップグレードの設定を常に有効にしておくことをお勧めします。

Get-AzureADPasswordProtectionProxy コマンドレットを使用して、フォレストに現在インストールされているすべての Microsoft Entra パスワード保護プロキシ サーバーのソフトウェア バージョンを照会できます。

Note

プロキシ サービスは、重要なセキュリティ パッチが必要な場合にのみ、新しいバージョンに自動的にアップグレードされます。

手動アップグレード プロセス

手動アップグレードを行うには、AzureADPasswordProtectionProxySetup.exe ソフトウェア インストーラーの最新バージョンを実行します。 最新バージョンのソフトウェアは、Microsoft ダウンロード センターで入手できます。

現在のバージョンの Microsoft Entra パスワード保護プロキシ サービスをアンインストールする必要はありません。インストーラーによってインプレース アップグレードが実行されます。 プロキシ サービスをアップグレードする際に、再起動は不要です。 ソフトウェアのアップグレードは、標準 MSI プロシージャを使用して自動化できます。たとえば、AzureADPasswordProtectionProxySetup.exe /quiet などです。

DC エージェントのアップグレード

新しいバージョンの Microsoft Entra パスワード保護 DC エージェント ソフトウェアを使用できるようになったら、最新バージョンの AzureADPasswordProtectionDCAgentSetup.msi ソフトウェア パッケージを実行してアップグレードを行います。 最新バージョンのソフトウェアは、Microsoft ダウンロード センターで入手できます。

現在のバージョンの DC エージェント ソフトウェアをアンインストールする必要はありません。インストーラーによってインプレース アップグレードが実行されます。 DC エージェント ソフトウェアをアップグレードするときは、再起動が常に必要になります。この要件は、Windows のコア動作によるものです。

ソフトウェアのアップグレードは、標準 MSI プロシージャを使用して自動化できます。例えば、msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart などです。

インストーラーでコンピューターが自動的に再起動されるようにする場合は、/norestart フラグを省略できます。

Get-AzureADPasswordProtectionDCAgent コマンドレットを使用して、フォレストに現在インストールされているすべての Microsoft Entra パスワード保護 DC エージェントのソフトウェア バージョンを照会できます。

次のステップ

Microsoft Entra パスワード保護に必要なサービスがオンプレミス サーバーにインストールされたので、オンプレミスの Microsoft Entra パスワード保護を有効にして、デプロイを完了します。