B2B コラボレーションの概要

B2B コラボレーションは、ゲストユーザーを招待して組織とコラボレーションできる Microsoft Entra External ID 内の機能です。 B2B コラボレーションによって、自社データに対するコントロールを維持したまま、自社のアプリケーションとサービスを外部ユーザーと安全に共有できます。 Microsoft Entra ID や IT 部門を持たない外部パートナーとも、大小を問わず安全かつセキュアに連携できます。

単純な招待と受諾プロセスによって、パートナーは各自の資格情報を使用して、貴社のリソースにアクセスできます。 セルフサービス サインアップ ユーザー フローを有効にして、外部ユーザーに自分でアプリまたはリソースにサインアップさせることもできます。 招待を引き換えた、またはサインアップを完了した外部ユーザーは、ディレクトリでユーザー オブジェクトとして表現されます。 これらの B2B コラボレーション ユーザーのユーザー タイプは通常、"guest" に設定され、ユーザー プリンシパル名には #EXT# 識別子が含まれます。

開発者は、Microsoft Entra の B2B API を使用して、招待プロセスをカスタマイズしたり、セルフサービス サインアップ ポータルなどのアプリケーションを作成したりできます。 ゲスト ユーザーに関連したライセンスと価格情報については、Microsoft Entra 外部 ID の価格に関するページを参照してください。

重要

すべての新しいテナントと、明示的に無効にしていない既存のテナントに対して、電子メール ワンタイム パスコード機能が既定で有効になりました。 この機能をオフにすると、フォールバック認証方法は、Microsoft アカウントの作成を招待者に求める方法です。

パートナーの ID を使用してパートナーとコラボレーションする

Microsoft Entra B2B では、パートナーが各自の ID 管理ソリューションを使用するため、組織では外部の管理オーバーヘッドが発生しません。 ゲスト ユーザーは、各自の職場、学校、またはソーシャルの ID を使用して、アプリとサービスにサインインします。

- パートナーは、Microsoft Entra アカウントがあるかどうかにかかわらず、独自の ID と資格情報を使用します。

- 外部アカウントまたはパスワードを管理する必要はありません。

- アカウントの同期もアカウントのライフ サイクルの管理も必要ありません。

他の組織やクラウドとの B2B コラボレーションを管理する

B2B コラボレーションは既定で有効ですが、包括的な管理設定によって、外部のパートナーや組織との受信と送信の B2B コラボレーションを制御できます。

他の Microsoft Entra 組織との B2B コラボレーションには、クロステナントアクセス設定を使用します。 受信および送信の B2B コラボレーションを管理し、特定のユーザー、グループ、アプリケーションへのアクセスのスコープを設定します。 すべての外部組織に適用される既定の構成を設定してから、組織に固有の個別設定を必要に応じて作成します。 テナント間アクセス設定を使用して、他の Microsoft Entra 組織からの多要素 (MFA) およびデバイスの信頼性情報 (準拠している信頼性情報および Microsoft Entra ハイブリッド参加済み信頼性情報) を信頼することもできます。

外部コラボレーション設定を使用して、外部ユーザーを招待できるユーザーを定義したり、B2B 固有ドメインを許可またはブロックしたり、ディレクトリへのゲスト ユーザー アクセスの制限を設定したりできます。

Microsoft Cloud 設定を使用して、Microsoft Azure グローバル クラウドと Microsoft Azure Government または 21Vianet によって運営される Microsoft Azure との間で相互の B2B コラボレーションを確立します。

Microsoft Entra 管理センターからゲスト ユーザーを簡単に招待する

管理者は、管理センターでゲスト ユーザーを組織に簡単に追加できます。

- 新しいユーザーを追加するときと同様の方法で Microsoft Entra ID に新しいゲスト ユーザーを作成する。

- ゲスト ユーザーをアプリまたはグループに割り当てる。

- 引き換えリンクを含む招待メールを送信するか、共有するアプリへの直接リンクを送信します。

- ゲスト ユーザーは、いくつかの簡単な引き換え手順に従ってサインインします。

![[アクセス許可の確認] ページのスクリーンショット。](media/what-is-b2b/consent-screen.png)

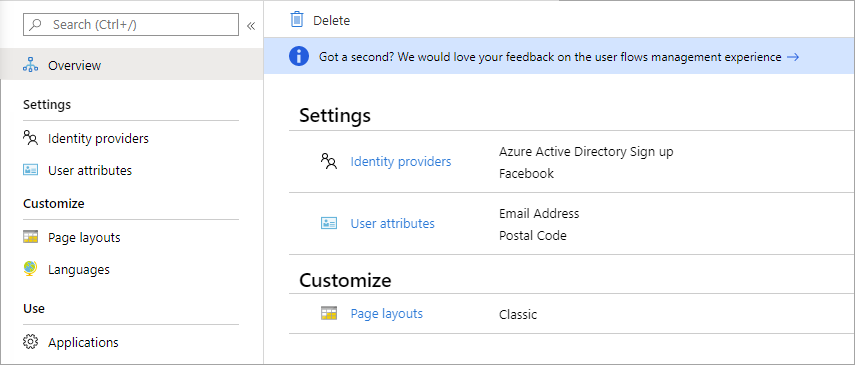

セルフサービス サインアップを許可する

セルフサービス サインアップ ユーザー フローを使用すると、アプリにアクセスしようとする外部ユーザーのためにサインアップ エクスペリエンスを作成できます。 サインアップ フローの一部として、さまざまなソーシャル ID プロバイダーまたはエンタープライズ ID プロバイダーのオプションを提供したり、ユーザーに関する情報を収集したりすることができます。 セルフサービス サインアップとその設定方法については、こちらを参照してください。

また、API コネクタを使用して、セルフサービス サインアップ ユーザー フローを外部クラウド システムと統合することもできます。 カスタム承認ワークフローを使用して接続したり、本人確認を実行したり、ユーザー指定の情報を検証したりできます。

ポリシーを使用してアプリとサービスを安全に共有する

認証および認可ポリシーを使用して、会社のコンテンツを保護できます。 多要素認証などの条件付きアクセス ポリシーを次のように適用できます。

- テナント レベルで。

- アプリケーション レベルで。

- 会社のアプリケーションとデータを保護する特定のユーザーに対して。

![[条件付きアクセス] オプションを示すスクリーンショット。](media/what-is-b2b/tutorial-mfa-policy-2.png)

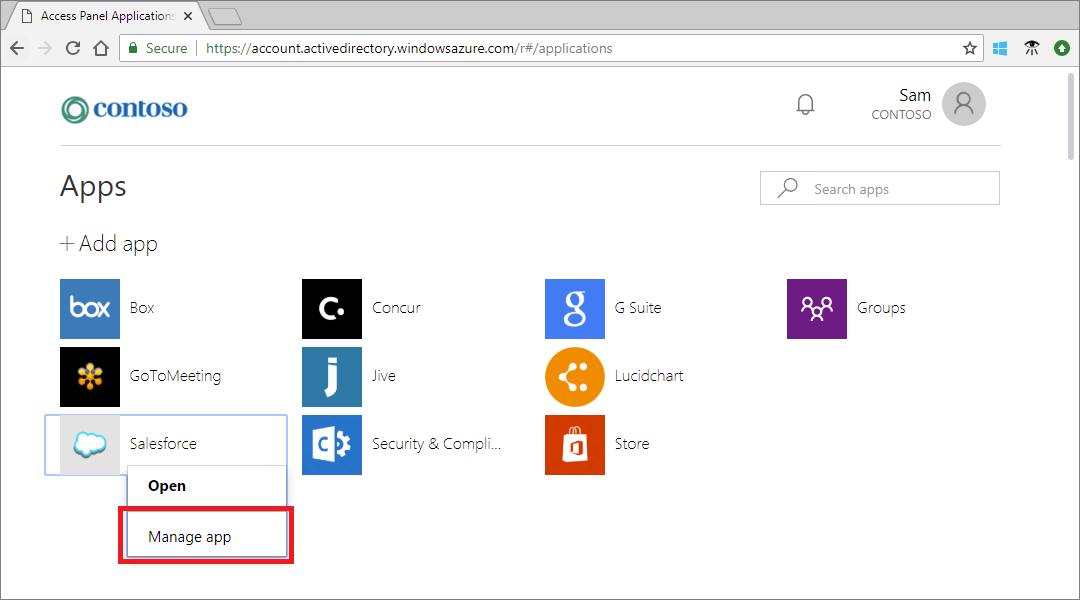

アプリケーションとグループの所有者が自分のゲスト ユーザーを管理できるようにする

ゲスト ユーザーの管理をアプリケーションの所有者に委任できます。これにより、所有者は、共有したいアプリケーションにゲストユーザーを直接追加できるようになります。アプリケーションは Microsoft のapplicationでもそれ以外でもかまいません。

- 管理者は、セルフサービス アプリとグループ管理を設定します。

- 管理者以外のユーザーは、自分のアクセス パネルを使用して、アプリケーションまたはグループにゲスト ユーザーを追加します。

B2B ゲスト ユーザーのオンボード エクスペリエンスをカスタマイズする

貴社のニーズに応じて、外部のパートナーの受け入れ方法をカスタマイズすることができます。

- Microsoft Entra のエンタイトルメント管理を使用して、外部ユーザーのアクセスを管理するポリシーを構成します。

- B2B コラボレーションの招待 API シリーズを使用して、オンボード エクスペリエンスをカスタマイズします。

ID プロバイダーと統合する

Microsoft Entra 外部 ID は、Facebook、Microsoft アカウント、Google、エンタープライズ ID プロバイダーなどの外部 ID プロバイダーをサポートしています。 ID プロバイダーとのフェデレーションを設定できます。 このようにして、外部ユーザーは既存のソーシャル アカウントまたはエンタープライズ アカウントを使用してサインインでき、アプリケーション専用の新しいアカウントを作成せずにすみます。 詳細については、「外部 ID に対する ID プロバイダー」を参照してください。

![[ID プロバイダー] のページを示すスクリーンショット。](media/what-is-b2b/identity-providers.png)

SharePoint および OneDrive との統合

認証と管理に Azure B2B を使用しているとき、SharePoint および OneDrive との統合を有効にし、組織の外部の人とファイル、フォルダー、リスト アイテム、ドキュメント ライブラリ、サイトを共有できます。 リソースを共有するユーザーは通常、ゲストとしてディレクトリではゲスト ユーザーになります。アクセス許可とグループは、内部ユーザーの場合と同じように、それらのゲストにも機能します。 SharePoint および OneDrive との統合を有効にするとき、Microsoft Entra B2B の電子メール ワンタイム パスコード機能を有効にし、フォールバック認証方法として機能させることもできます。

![[新しいゲスト ユーザー] 招待入力ページを示すスクリーンショット。](media/what-is-b2b/add-a-b2b-user.png)