Privileged Identity Management で Azure リソース ロールを割り当てる

Microsoft Entra Privileged Identity Management (PIM) を使用すると、組み込みの Azure リソース ロールと次のような (ただし、これらに限定されない) カスタム ロール を管理できます:

- 所有者

- ユーザー アクセス管理者

- 共同作成者

- セキュリティ管理者

- Security Manager

Note

所有者またはユーザー アクセス管理者のサブスクリプション ロールに割り当てられたユーザーまたはグループのメンバー、および Microsoft Entra ID でサブスクリプション管理を有効にする Microsoft Entra 全体管理者には、リソース管理者のアクセス許可が既定で与えられます。 これらの管理者は、ロールの割り当て、ロール設定の構成、Azure リソース用 Privileged Identity Management を使用したアクセスの確認ができます。 リソース管理者のアクセス許可がないユーザーは、リソース用 Privileged Identity Management を管理できません。 Azure の組み込みロールの一覧を表示します。

Privileged Identity Management では、組み込みとカスタムの両方の Azure ロールがサポートされます。 Azure カスタム ロールの詳細については、「Azure カスタム ロール」を参照してください。

ロールの割り当て条件

Azure 属性ベースのアクセス制御 (Azure ABAC) を使用すると、Azure リソースに対して Microsoft Entra PIM を使用して、対象となるロールの割り当てに条件を追加できます。 Microsoft Entra PIM を使用する場合、エンド ユーザーは、対象となるロールの割り当てをアクティブ化して、特定のアクションを実行するためのアクセス許可を取得する必要があります。 Microsoft Entra PIM で条件を使用すると、きめ細かな条件を使用してリソースに対するユーザーのロールのアクセス許可を制限できるだけでなく、Microsoft Entra PIM を使用して、期限付きの設定、承認ワークフロー、監査証跡などでロールの割り当てを保護することもできます。

Note

ロールが割り当てられている場合、割り当ては次のようになります。

- 5 分未満の期間は割り当てることができません。

- 割り当てられてから 5 分以内に削除することはできません。

現時点では、次の組み込みロールに条件を追加できます。

詳細については、「Azure の属性ベースのアクセス制御 (Azure ABAC) とは」を参照してください。

ロールの割り当て

ユーザーを Azure リソース ロールの候補にするには、次の手順を実行します。

Microsoft Entra 管理センターにユーザー アクセス管理者以上としてサインインします。

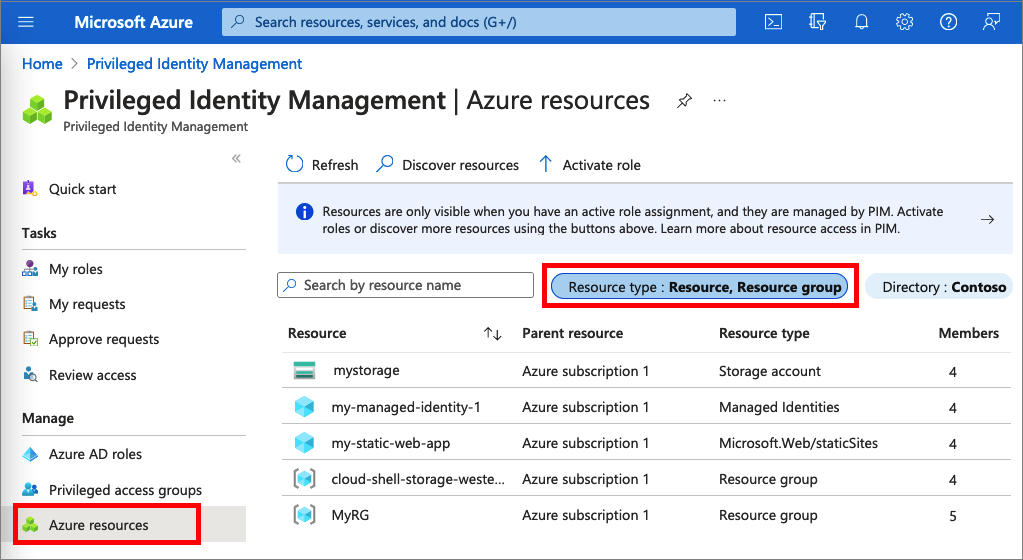

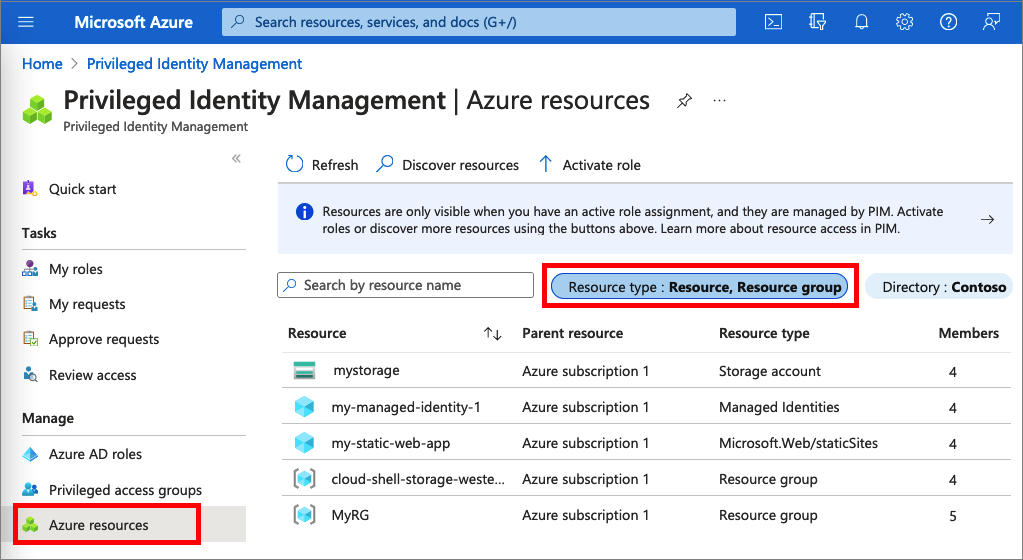

[Identity Governance]>[Privileged Identity Management]>[Azure リソース] の順に移動します。

管理するリソースの種類を選びます。 [管理グループ] ドロップダウンまたは [サブスクリプション] ドロップダウンから始めて、必要に応じて [リソース グループ] または [リソース] をさらに選びます。 管理するリソースの [選択] ボタンをクリックして、その概要ページを開きます。

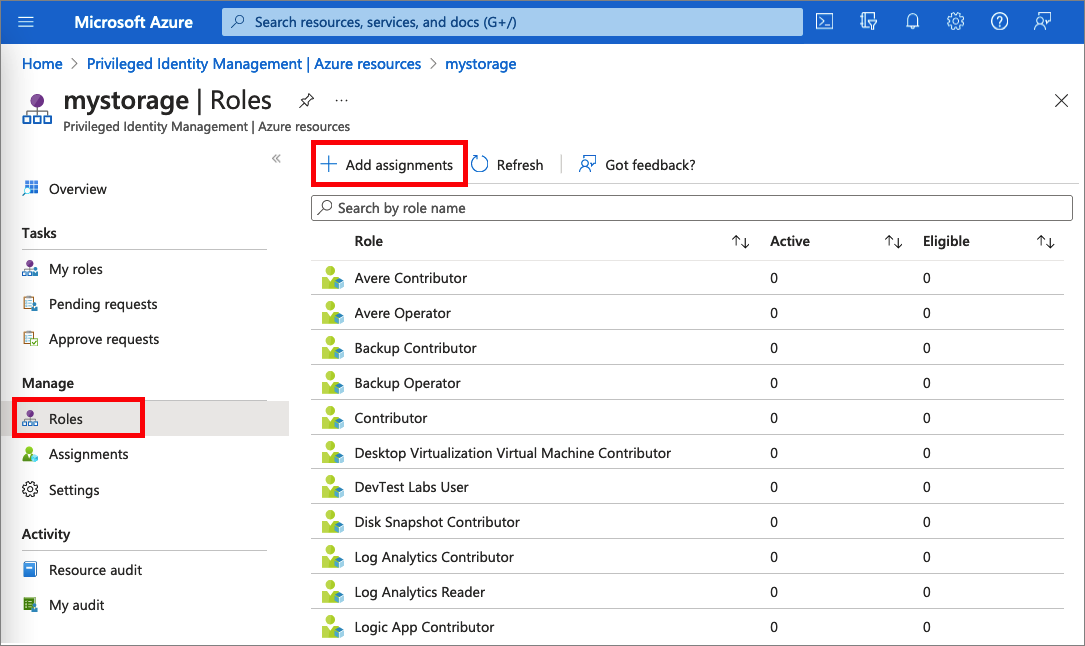

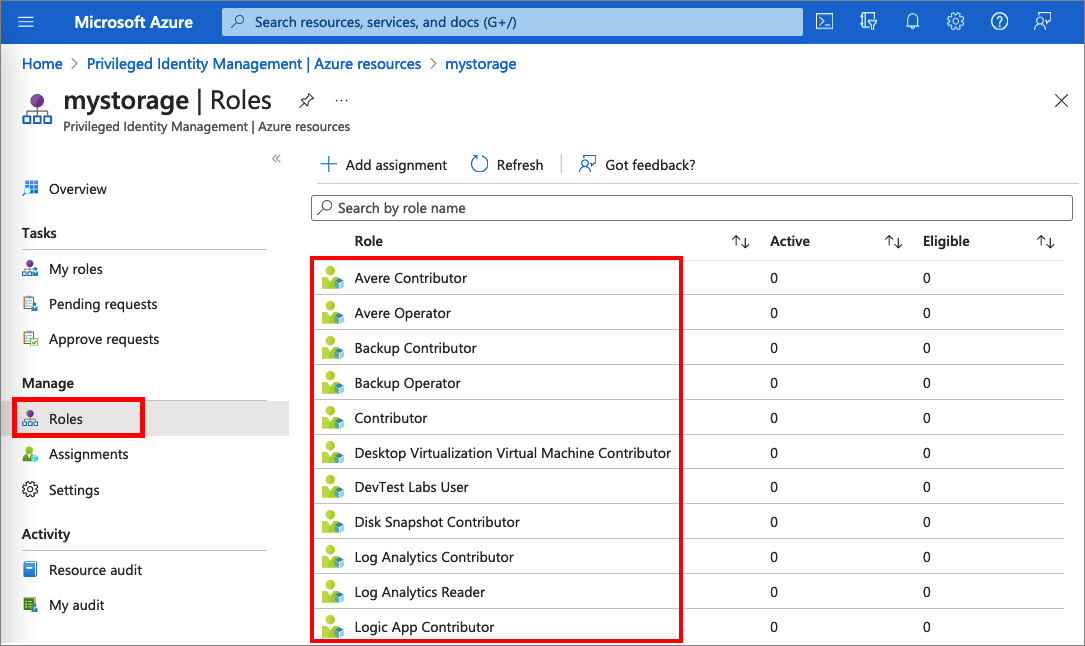

[管理] で [ロール] を選択して、Azure リソースのロール一覧を表示します。

[割り当ての追加] を選択して、 [割り当ての追加] ペインを開きます。

割り当てるロールを選択します。

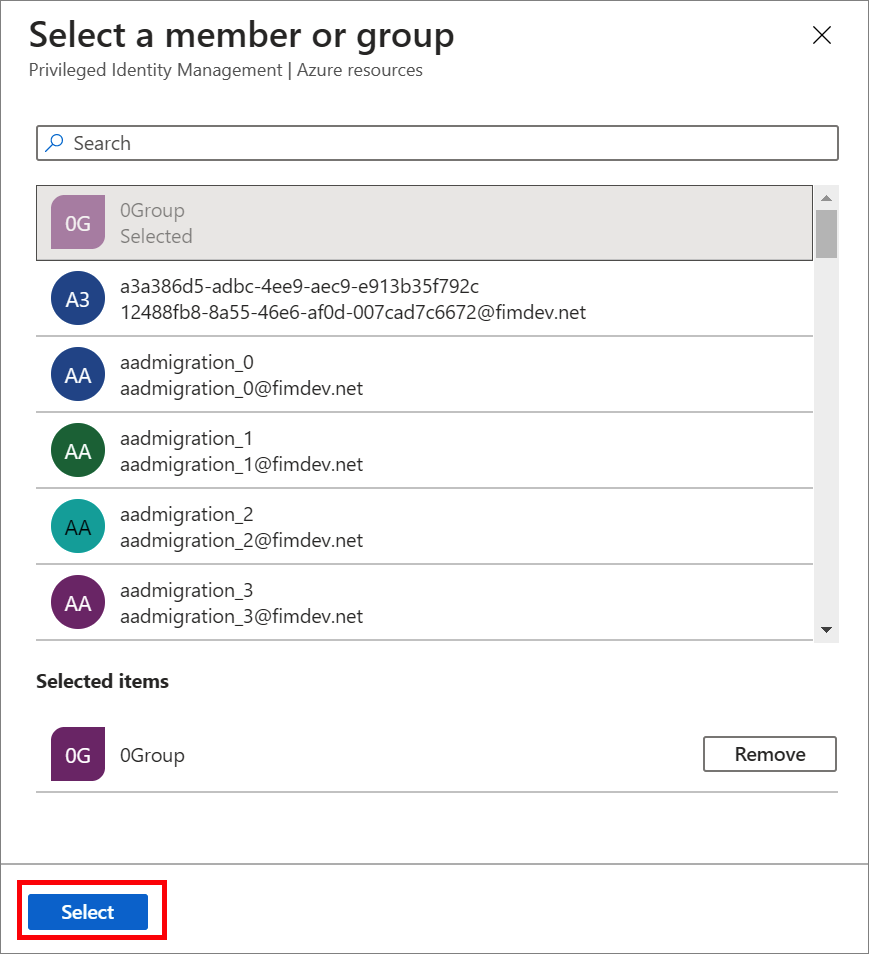

[メンバーが選択されていない] リンクを選択して、[メンバーまたはグループの選択] ウィンドウを開きます。

![[新しい割り当て] ウィンドウのスクリーンショット。](media/pim-resource-roles-assign-roles/resources-select-role.png)

ロールに割り当てるメンバーまたはグループを選択し、[選択] を選択します。

[設定] タブの [割り当ての種類] リストで [対象] または [アクティブ] を選択します。

![[割り当ての追加] の[設定] ウィンドウのスクリーンショット。](media/pim-resource-roles-assign-roles/resources-membership-settings-type.png)

Azure リソース向けの Microsoft Entra PIM には、以下の 2 つの異なる割り当ての種類があります。

[対象] 割り当ての場合、ロールを使用する前にメンバーがロールをアクティブにする必要があります。 管理者は、ロールのアクティブ化の前に、多要素認証 (MFA) チェックの実行、業務上の正当な理由の提供、指定された承認者への承認の要求など、ロール メンバーに特定のアクションの実行を要求する場合があります。

[アクティブ] 割り当ての場合、ロールを使用する前にメンバーがロールをアクティブにする必要はありません。 アクティブとして割り当てられたメンバーは、使用できる状態に割り当てられた特権を持ちます。 この種類の割り当ては、Microsoft Entra PIM を使用していないお客様でも使用できます。

特定の割り当て期間を指定するには、開始日時と終了日時を変更します。

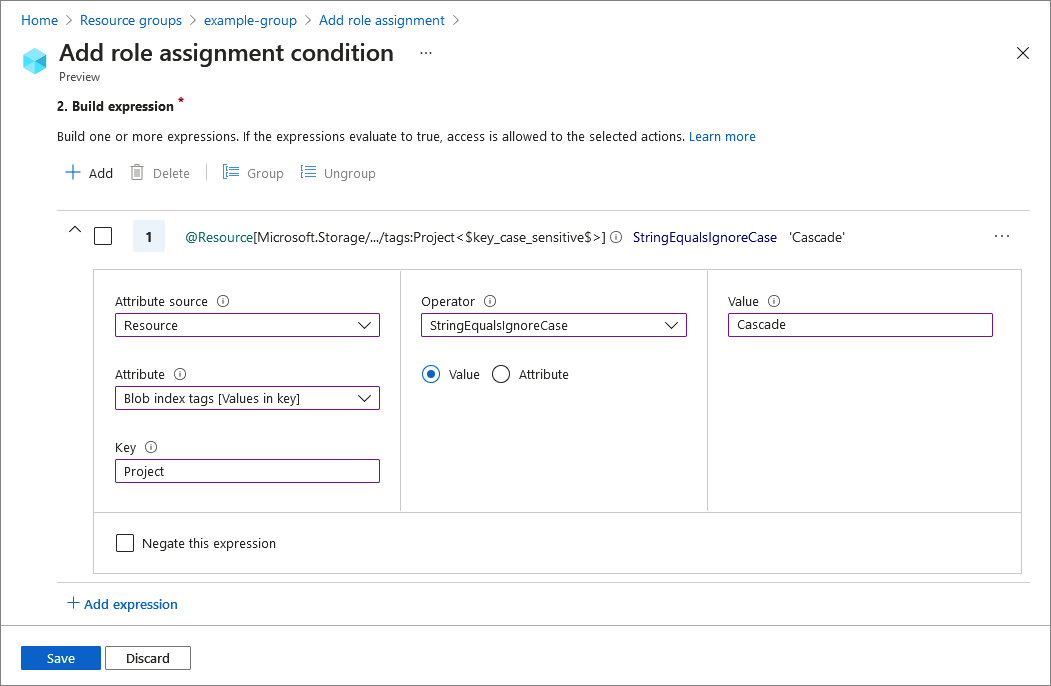

ロールが条件を持つそのロールへの割り当てを許可するアクションで定義されている場合は、[条件の追加] を選択して、割り当ての一部であるプリンシパル ユーザーとリソース属性をベースとして条件を追加できます。

条件は式ビルダーで入力できます。

完了したら、 [割り当て] を選択します。

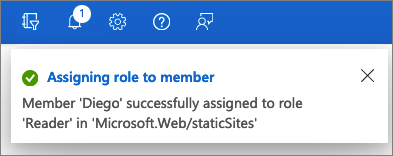

新しいロールの割り当てが作成されると、状態の通知が表示されます。

ARM API を使用したロールの割り当て

Privileged Identity Management では、PIM ARM API リファレンスに関するページに記載のとおり、Azure リソース ロールの管理で、Azure Resource Manager (ARM) API コマンドをサポートしています。 PIM API の使用に必要なアクセス許可については、「Privileged Identity Management API について理解する」を参照してください。

次の例は、Azure のロールに資格のある割り当てを作成するためのサンプルの HTTP 要求です。

Request

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6?api-version=2020-10-01-preview

要求本文

{

"properties": {

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "AdminAssign",

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

Response

状態コード: 201

{

"properties": {

"targetRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"targetRoleEligibilityScheduleInstanceId": null,

"scope": "/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"principalType": "User",

"requestType": "AdminAssign",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2022-07-05T21:00:45.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "64caffb6-55c0-4deb-a585-68e948ea1ad6",

"id": "/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/RoleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6",

"type": "Microsoft.Authorization/RoleEligibilityScheduleRequests"

}

既存のロールの割り当てを更新または削除する

既存のロールの割り当てを更新または削除するには、次の手順を実行します。

Microsoft Entra Privileged Identity Management を開きます。

[Azure リソース] を選択します。

管理するリソースの種類を選びます。 [管理グループ] ドロップダウンまたは [サブスクリプション] ドロップダウンから始めて、必要に応じて [リソース グループ] または [リソース] をさらに選びます。 管理するリソースの [選択] ボタンをクリックして、その概要ページを開きます。

[管理] で [ロール] を選択して、Azure リソースのロールを一覧表示します。 次のスクリーンショットは、Azure Storage アカウントのロールの一覧です。 更新または削除するロールを選択します。

[資格のあるロール] タブまたは [アクティブなロール] タブでロールの割り当てを見つけます。

Azure リソースへのアクセスを細かく制限するための条件を追加または更新するには、ロールの割り当ての [条件] 列で [追加] または [表示/編集] を選択します。 現在、条件を追加できるロールは、Microsoft Entra PIM のストレージ BLOB データ所有者、ストレージ BLOB データ閲覧者、およびストレージ BLOB データ共同作成者のロールのみです。

[式の追加] または [削除] を選択 して式を更新します。 [条件の追加] を選択して、ロールに新しい条件を追加することもできます。

ロールの割り当てを延長する方法については、Privileged Identity Management で Azure リソース ロールを延長または更新する方法に関するページを参照してください。