Microsoft Entra グループを使用してロールの割り当てを管理する

Microsoft Entra ID P1 または P2 では、ロールを割り当て可能なグループを作成して、それらのグループに Microsoft Entra ロールを割り当てることができます。 この機能により、ロール管理の簡素化、一貫性のあるアクセスの確保、より簡単な監査アクセス許可が可能になります。 個人ではなくグループにロールを割り当てると、ロールに対してユーザーを簡単に追加または削除でき、グループのすべてのメンバーに対して一貫したアクセス許可が作成されます。 特定のアクセス許可を持つカスタム ロールを作成し、グループに割り当てることもできます。

ロールをグループに割り当てる理由

次の例を考えてみましょう。Contoso 社では地域を超えて従業員を雇っており、従業員のパスワードの管理およびリセットを Microsoft Entra 組織内で行っています。 特権ロール管理者またはグローバル管理者に対して、各ユーザーにヘルプデスク管理者ロールを個別に割り当てるよう依頼する代わりに、Contoso_Helpdesk_Administrators グループを作成し、このグループにロールを割り当てることができます。 ユーザーがこのグループに参加すると、このロールが間接的に割り当てられます。 その後、既存のガバナンス ワークフローによってグループのメンバーシップの承認プロセスと監査を行い、正当なユーザーだけがグループのメンバーとなっていて、ヘルプデスク管理者ロールを割り当てられていることを確認できます。

グループへのロール割り当てのしくみ

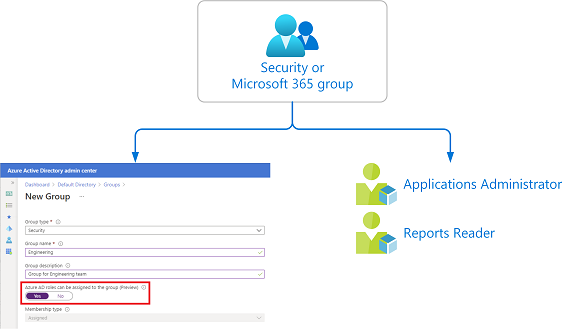

グループにロールを割り当てるには、isAssignableToRole プロパティが true に設定された新しいセキュリティ グループまたは Microsoft 365 グループを作成する必要があります。 Microsoft Entra 管理センターで、[グループに Microsoft Entra ロールを割り当てることができる] オプションを [はい] に設定します。 どちらの場合も、ユーザーにロールを割り当てるのと同じ方法で、1 つまたは複数の Microsoft Entra ロールをグループに割り当てることができます。

ロール割り当て可能なグループに関する制限事項

ロール割り当て可能なグループには、以下の制限があります。

- 新しいグループには、

isAssignableToRoleプロパティまたは [グループに Microsoft Entra ロールを割り当てることができる] オプションのみを設定できます。 isAssignableToRoleプロパティはisAssignableToRole。 このプロパティを設定してグループを作成した後に、これを変更することはできません。- 既存のグループを、ロール割り当て可能なグループにすることはできません。

- 1 つの Microsoft Entra 組織 (テナント) には、最大 500 個のロール割り当て可能なグループを作成できます。

ロール割り当て可能グループはどのように保護されているか

グループにロールが割り当てられている場合、グループ メンバーシップを管理できるすべての IT 管理者も、そのロールのメンバーシップを間接的に管理できます。 たとえば、Contoso_User_Administrators グループにユーザー管理者ロールが割り当てられているとします。 グループ メンバーシップを変更できる Exchange 管理者は、自身を Contoso_User_Administrators グループに追加することで、ユーザー管理者になることができます。 このように、管理者は意図していない方法で特権を昇格させることができます。

作成時に isAssignableToRole プロパティが true に設定されているグループに対してのみ、ロールを割り当てることができます。 このプロパティは変更できません。 このプロパティを設定してグループを作成した後に、これを変更することはできません。 既存のグループにこのプロパティを設定することはできません。

ロール割り当て可能なグループには以下の制限があり、潜在的な侵害を防げるように設計されています。

- グローバル管理者と特権ロール管理者だけが、ロール割り当て可能なグループを作成できます。

- ロール割り当て可能なグループのメンバーシップの種類を [割り当て済み] とする必要があり、Microsoft Entra 動的グループとすることはできません。 動的なグループの自動作成により、不要なアカウントがグループに追加され、そのロールに割り当てられる可能性があります。

- 既定では、ロール割り当て可能なグループのメンバーシップを管理できるのは、グローバル管理者と特権ロール管理者だけですが、グループ所有者を追加して、ロール割り当て可能なグループの管理を委任することができます。

- Microsoft Graph の場合、ロール割り当て可能なグループのメンバーシップを管理するには、RoleManagement.ReadWrite.Directory アクセス許可が必要です。 Group.ReadWrite.All アクセス許可は機能しません。

- 特権の昇格を防ぐために、ロール割り当て可能なグループのメンバーと所有者の資格情報の変更、MFA のリセット、またはメンバーの機密性の高い属性の変更を実行できるのは、特権認証管理者またはグローバル管理者に限られます。

- グループの入れ子化はサポートされていません。 グループは、ロール割り当て可能なグループのメンバーとして追加することはできません。

PIM を使用して、グループをロール割り当ての対象にする

グループのメンバーにロールへの継続的なアクセスを許可したくない場合は、Microsoft Entra Privileged Identity Management (PIM) を使用して、グループをロール割り当ての対象にすることができます。 その後、グループの各メンバーは定められた期間、ロール割り当てのアクティブ化の対象となります。

Note

Microsoft Entra ロールへの昇格に使われるグループの場合、資格のあるメンバーの割り当てに対して承認プロセスを要求することをお勧めします。 承認せずにアクティブ化できる割り当てでは、権限の低い管理者によるセキュリティ リスクに対して脆弱なままである可能性があります。 たとえば、ヘルプデスク管理者には、対象となるユーザーのパスワードをリセットするアクセス許可があります。

サポートされていないシナリオ

以下のシナリオはサポートされていません。

- Microsoft Entra ロール (組み込みまたはカスタム) をオンプレミスのグループに割り当てる。

既知の問題

ロール割り当て可能なグループに関する既知の問題を以下に示します。

- Microsoft Entra P2 ライセンス供与されたお客様のみ: グループを削除した後でも、PIM UI でそのロールの有資格メンバーとして表示されます。 機能的には問題はありません。これは、Microsoft Entra 管理センターのキャッシュの問題にすぎません。

- グループ メンバーシップによるロールの割り当てには、新しい Exchange 管理センターを使用してください。 以前の Exchange 管理センターでは、この機能はサポートされていません。 古い Exchange 管理センターにアクセスする必要がある場合、資格のあるロールを (ロール割り当て可能なグループを介してではなく) ユーザーに直接割り当てます。 Exchange PowerShell コマンドレットは想定どおりに機能します。

- 管理者ロールが個々のユーザーではなくロール割り当てが可能なグループに割り当てられている場合、そのグループのメンバーは、新しい Exchange 管理センターのルール、組織、パブリック フォルダーにアクセスできません。 回避策として、グループではなくユーザーにロールを直接割り当てます。

- Azure Information Protection ポータル (クラシック ポータル) では、グループを介したロール メンバーシップがまだ認識されません。 統合秘密度ラベル付けプラットフォームに移行してから、Microsoft Purview コンプライアンス ポータルでグループの割り当てを使用してロールを管理できます。

ライセンス要件

この機能を使用するには、Microsoft Entra ID P1 ライセンスが必要です。 Just-In-Time のロールのアクティブ化用の Privileged Identity Management には、Microsoft Entra ID P2 ライセンスが必要です。 ご自分の要件に対して適切なライセンスを探すには、一般公開されている Free および Premium エディションの機能比較に関するページをご覧ください。