この記事では、ハブアンドスポーク ネットワーク トポロジで Azure Private Link を使用する場合のガイドラインを示します。 対象ユーザーには、ネットワーク設計者とクラウド ソリューション設計者が含まれます。 具体的には、このガイドでは、Azure プライベート エンドポイントを使用して、サービスとしてのプラットフォーム (PaaS) リソースにプライベートにアクセスする方法について説明します。

このガイドでは、サービスとしてのインフラストラクチャ (IaaS) コンポーネントを Azure PaaS リソースに接続するための仮想ネットワーク統合、サービス エンドポイント、およびその他のソリューションについては扱いません。 これらのソリューションの詳細については、「ネットワーク分離のために Azure サービスと仮想ネットワークを統合する」を参照してください。

概要

以下のセクションでは、Private Link とその環境に関する一般的な情報を提供します。

Azure ハブアンドスポーク トポロジ

ハブアンドスポークは、Azure で使用できるネットワーク トポロジです。 このトポロジは、通信サービスを効率的に管理し、大規模なセキュリティ要件を満たすためにうまく機能します。 ハブアンドスポーク ネットワーク モデルの詳細については、「ハブ アンド スポーク ネットワーク トポロジ」を参照してください。

ハブアンドスポーク アーキテクチャを使用すると、次の利点を利用できます。

- 中央の IT チームとワークロード チーム間での個々のワークロードのデプロイ

- 冗長リソースを最小限に抑えることによるコストの削減

- 複数のワークロードで共有するサービスを一元化することによるネットワークの効率的な管理

- 単一の Azure サブスクリプションに関連する制限の克服

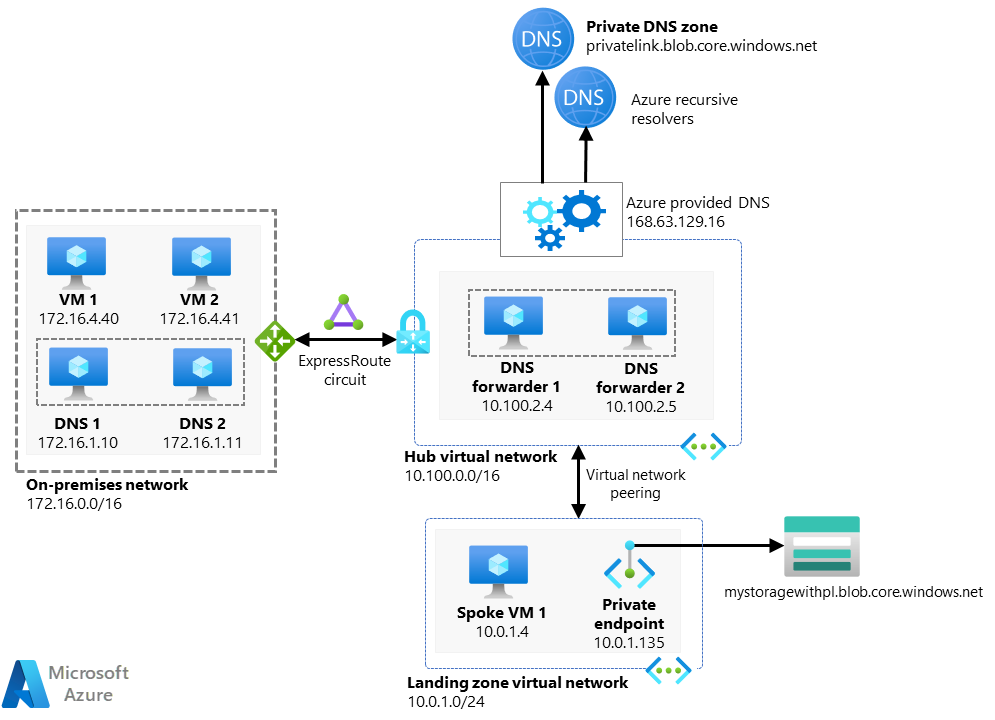

次の図は、Azure にデプロイできる一般的なハブアンドスポーク トポロジを示しています。

左側の図には、オンプレミス ネットワークというラベルが付いた点線のボックスが含まれます。 それには、仮想マシンとドメイン ネーム サーバーのアイコンが含まれています。 双方向矢印が、そのボックスを、ハブ仮想ネットワークというラベルが付いた右側の点線のボックスに接続しています。 その矢印の上のアイコンには、Azure ExpressRoute というラベルが付けられています。 ハブ ボックスには、DNS フォワーダーのアイコンが含まれています。 矢印は、ハブ ボックスからプライベート DNS ゾーンのアイコンに向かって指しています。 双方向矢印が、ハブ ボックスをその下のランディング ゾーン仮想ネットワークというラベルが付いたボックスに接続しています。 矢印の右側のアイコンには仮想ネットワーク ピアリングというラベルが付けられています。 ランディング ゾーン ボックスには、仮想マシンとプライベート エンドポイントのアイコンが含まれています。 矢印は、プライベート エンドポイントから、ランディング ゾーン ボックスの外側にあるストレージ アイコンを指しています。

このアーキテクチャの PowerPoint ファイルをダウンロードします。

このアーキテクチャは、Azure でサポートされているネットワーク トポロジの 2 つのオプションのうちの 1 つです。 この従来の参照設計では、Azure Virtual Network、仮想ネットワーク ピアリング、ユーザー定義ルート (UDR) などの基本的なネットワーク コンポーネントが使用されています。 ハブ アンド スポークを使用する場合は、サービスを構成する責任があります。 また、ネットワークがセキュリティとルーティングの要件を満たしていることを確認する必要もあります。

Azure Virtual WAN によって、大規模なデプロイの代替手段が提供されます。 このサービスでは、簡略化されたネットワーク設計が使用されます。 Virtual WAN によって、ルーティングとセキュリティに関連する構成のオーバーヘッドも削減されます。

Private Link では、従来のハブ アンド スポーク ネットワークと、Virtual WAN ネットワーク用にさまざまなオプションがサポートされています。

Private Link

Private Link では、プライベート エンドポイント ネットワーク インターフェイス経由でサービスにアクセスできます。 プライベート エンドポイントでは、仮想ネットワークのプライベート IP アドレスが使用されます。 そのプライベート IP アドレス経由で、さまざまなサービスにアクセスできます。

- Azure PaaS サービス

- Azure でホストされる顧客所有のサービス

- Azure でホストされるパートナー サービス

仮想ネットワークとアクセスしているサービスとの間のトラフィックは、Azure ネットワーク バックボーンを経由します。 その結果、パブリック エンドポイント経由でサービスにアクセスすることはなくなりました。 詳細については、「Azure Private Link とは」を参照してください。

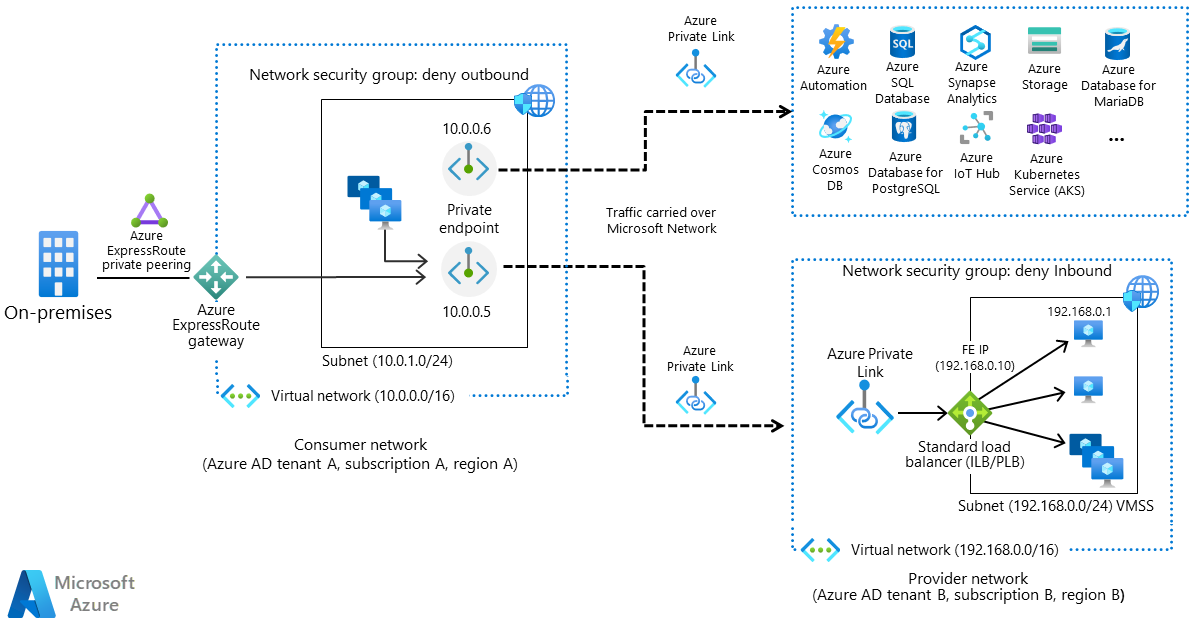

次の図は、オンプレミスのユーザーが仮想ネットワークに接続し、Private Link を使用して、PaaS リソースにアクセスする方法を示しています。

図には、左側にコンシューマー ネットワークというラベルの付いた点線のボックスが含まれています。 アイコンが境界線上に配置され、Azure ExpressRoute というラベルが付けられています。 左側のボックスの外側には、オンプレミス ユーザーとプライベート ピアリングのアイコンがあります。 ボックス内には、コンピューターとプライベート エンドポイントのアイコンを含むサブネットというラベルが付けられた小さな点線のボックスがあります。 小さいボックスの境界線には、ネットワーク セキュリティ グループのアイコンが含まれています。 2 本の点線の矢印が内側のボックスから出ています。 それらは、外側のボックスの境界線も通過しています。 1 本は、Azure サービスのアイコンで埋め尽くされた右側の点線のボックスを指しています。 もう 1 本の矢印は、プロバイダー ネットワークというラベルが付けられた右側の点線のボックスを指しています。 プロバイダー ネットワーク ボックスには、小さな点線のボックスと、Azure Private Link のアイコンが含まれています。 小さい点線のボックスには、コンピューターのアイコンが含まれています。 その境界線には、ロード バランサー用に 1 つとネットワーク セキュリティ グループ用に 1 つの 2 つのアイコンが含まれています。

このアーキテクチャの PowerPoint ファイルをダウンロードします。

Private Link デプロイのデシジョン ツリー

プライベート エンドポイントは、ハブまたはスポークにデプロイできます。 いくつかの要因によって、各状況で最もうまく機能する場所が決まります。 要因は、Azure PaaS サービスと、Azure でホストされる顧客所有およびパートナー サービスに関連します。

考慮すべき質問

次の質問を使用して、環境に最適な構成を決定します。

Virtual WAN がネットワーク接続ソリューションですか?

Virtual WAN を使用している場合、仮想ハブに接続するスポーク仮想ネットワークにのみプライベート エンドポイントをデプロイできます。 仮想ハブまたはセキュリティで保護されたハブにリソースをデプロイすることはできません。

プライベート エンドポイントをネットワークに統合する方法の詳細については、次の記事を参照してください。

Azure Firewall などのネットワーク仮想アプライアンス (NVA) (ネットワーク 仮想アプライアンス) を使用していますか?

プライベート エンドポイントへのトラフィックでは、Azure ネットワーク バックボーンが使用され、暗号化されます。 そのトラフィックをログに記録またはフィルター処理する必要がある場合があります。 さらに、次のいずれかの領域でファイアウォールを使用する場合は、ファイアウォールを使用してプライベート エンドポイントに流れるトラフィックを分析する必要がある場合もあります。

- スポーク間

- ハブとスポークの間

- オンプレミス コンポーネントと Azure ネットワークの間

この場合は、専用サブネット内のハブにプライベート エンドポイントをデプロイします。 この配置は:

- セキュリティで保護されたネットワーク アドレス変換 (SNAT) 規則の構成が簡単になります。 プライベート エンドポイントを含む専用サブネットへのトラフィックに対して、NVA に 1 つの SNAT 規則を作成できます。 SNAT を適用せずに他のアプリケーションにトラフィックをルーティングできます。

- ルート テーブルの構成が簡単になります。 プライベート エンドポイントに流れるトラフィックの場合、そのトラフィックを NVA 経由でルーティングする規則を追加できます。 その規則は、すべてのスポーク、仮想プライベート ネットワーク (VPN) ゲートウェイ、および Azure ExpressRoute ゲートウェイ全体で再利用できます。

- プライベート エンドポイント専用にしたサブネット内の受信トラフィックに対して、ネットワーク セキュリティ グループ規則を適用できるようになります。 これらの規則によって、リソースへのトラフィックをフィルター処理します。 それらにより、リソースへのアクセスを制御するための 1 つの場所が提供されます。

- プライベート エンドポイントの管理を一元化します。 すべてのプライベート エンドポイントを 1 か所にデプロイすると、すべての仮想ネットワークとサブスクリプションで、より効率的にそれらを管理できます。

すべてのワークロードで、Private Link によって保護している各 PaaS リソースにアクセスする必要がある場合は、この構成が適しています。 ただし、ワークロードが別の PaaS リソースにアクセスする場合は、専用サブネットにプライベート エンドポイントをデプロイしないでください。 代わりに、最小限の特権の原則に従ってセキュリティを強化します。

- 各プライベート エンドポイントを個別のサブネットに配置します。

- 保護されたリソースを使用するワークロードにのみ、そのリソースへのアクセス権を与えます。

オンプレミス システムからプライベート エンドポイントを使用しますか?

プライベート エンドポイントを使用して、オンプレミス システムからリソースにアクセスすることを計画している場合は、ハブにエンドポイントをデプロイします。 この配置によって、前のセクションで説明したいくつかの利点を利用できます。

- ネットワーク セキュリティ グループを使用してリソースへのアクセスを制御する

- 一元化された場所でプライベート エンドポイントを管理する

Azure にデプロイしたアプリケーションからリソースへのアクセスを計画している場合は、状況が異なります。

- リソースにアクセスする必要があるアプリケーションが 1 つだけの場合は、そのアプリケーションのスポークにプライベート エンドポイントをデプロイします。

- 複数のアプリケーションからリソースにアクセスする必要がある場合は、ハブにプライベート エンドポイントをデプロイします。

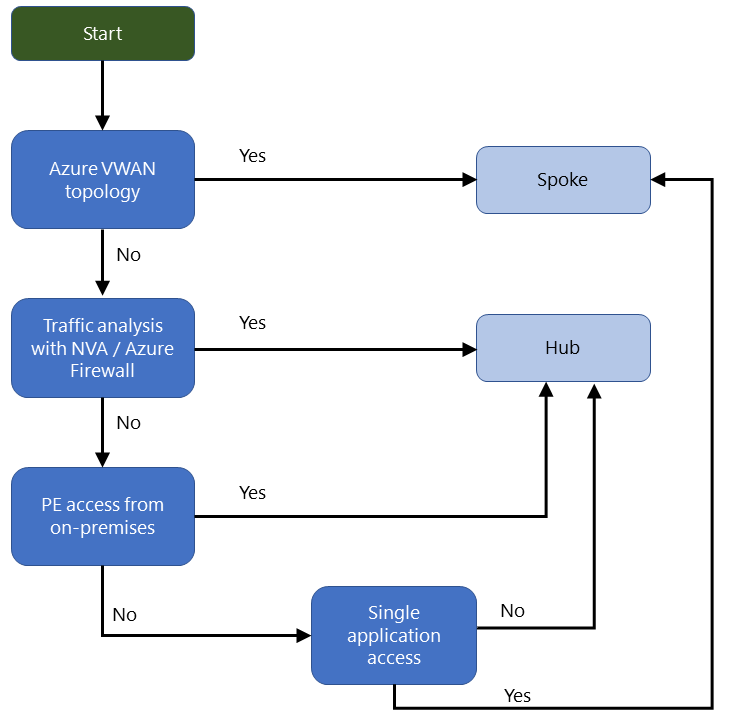

フローチャート

次のフローチャートに、各種オプションと推奨事項をまとめています。 すべての顧客に一意の環境があるため、プライベート エンドポイントを配置する場所を決定する際には、システムの要件を考慮してください。

フローチャートの先頭には、スタートというラベルが付いた緑色のボックスがあります。 矢印が、そのボックスから Azure Virtual WAN トポロジというラベルの付いた青いボックスを指しています。 そのボックスから 2 本の矢印が出ています。 はいのラベルが付いた 1 本は、スポークというラベルが付いたオレンジ色のボックスを指しています。 2 本目の矢印にはいいえのラベルが付けられています。 これは、NVA によるトラフィック分析または Azure Firewall というラベルが付いた青いボックスを指しています。 トラフィック分析ボックスからも 2 本の矢印が出ています。 はいのラベルが付いた 1 本は、ハブというラベルが付いたオレンジ色のボックスを指しています。 2 本目の矢印にはいいえのラベルが付けられています。 これは、オンプレミスからのプライベート エンドポイント アクセスというラベルが付いた青いボックスを指しています。 プライベート エンドポイント ボックスから 2 本の矢印が出ています。 はいのラベルが付いた 1 本は、ハブというラベルが付いたオレンジ色のボックスを指しています。 2 本目の矢印にはいいえのラベルが付けられています。 これは、単一アプリケーション アクセスというラベルが付いた青いボックスを指しています。 そのボックスから 2 本の矢印が出ています。 いいえのラベルが付いた 1 本は、ハブというラベルが付いたオレンジ色のボックスを指しています。 2 本目の矢印には、はいのラベルが付けられています。 これは、スポークというラベルが付いたオレンジ色のボックスを指しています。

このアーキテクチャの PowerPoint ファイルをダウンロードします。

考慮事項

いくつかの要因がプライベート エンドポイントの実装に影響を与える可能性があります。 これらは、Azure PaaS サービスと、Azure でホストされる顧客所有およびパートナー サービスに適用されます。 プライベート エンドポイントをデプロイする場合は、次の点を考慮してください。

ネットワーク

スポーク仮想ネットワークでプライベート エンドポイントを使用する場合、サブネットの既定のルート テーブルには、次のホップの種類が InterfaceEndpoint である /32 ルートが含まれます。

従来のハブアンドスポーク トポロジを使用する場合:

- 仮想マシンのネットワーク インターフェイス レベルで、この有効なルートを表示できます。

- 詳しくは、「仮想マシンのルーティングに関する問題を診断する」をご覧ください。

Virtual WAN を使用する場合:

- このルートは、仮想ハブの有効なルートで表示できます。

- 詳細については、「仮想ハブの有効なルートを表示する」を参照してください。

/32 ルートは次の領域に伝達されます。

- 構成したすべての仮想ネットワーク ピアリング

- オンプレミス システムへの VPN または ExpressRoute 接続

ハブまたはオンプレミス システムからプライベート エンドポイントへのアクセスを制限するには、プライベート エンドポイントをデプロイしたサブネット内のネットワーク セキュリティ グループを使用します。 適切な受信規則を構成します。

名前解決

仮想ネットワーク内のコンポーネントによって、プライベート IP アドレスが各プライベート エンドポイントに関連付けられます。 これらのコンポーネントでは、特定のドメイン ネーム システム (DNS) セットアップを使用する場合にのみ、そのプライベート IP アドレスを解決できます。 カスタム DNS ソリューションを使用する場合は、DNS ゾーン グループを使用することが最適です。 プライベート エンドポイントを一元化された Azure プライベート DNS ゾーンに統合します。 ハブまたはスポークのどちらにリソースをデプロイしたかは関係ありません。 プライベート DNS ゾーンを、プライベート エンドポイントの DNS 名を解決する必要があるすべての仮想ネットワークにリンクします。

このアプローチによって、オンプレミスのクライアントと Azure DNS クライアントで名前を解決し、プライベート IP アドレスにアクセスできます。 参照実装については、「Private Link と DNS の大規模な統合」を参照してください。

コスト

- リージョンの仮想ネットワーク ピアリングでプライベート エンドポイントを使用する場合、プライベート エンドポイントとの間のトラフィックに対して、ピアリング料金は課金されません。

- ピアリング コストは、仮想ネットワーク ピアリング全体を流れる他のインフラストラクチャ リソース トラフィックに引き続き適用されます。

- 異なるリージョンにまたがってプライベート エンドポイントをデプロイする場合は、Private Link のレートとグローバル ピアリングの受信レートと送信レートが適用されます。

詳細については、「帯域幅の価格」をご覧ください。

共同作成者

この記事は、Microsoft によって保守されています。 当初の寄稿者は以下のとおりです。

プリンシパル作成者:

- Jose Angel Fernandez Rodrigues | シニア スペシャリスト GBB

その他の共同作成者:

- Ivens Applyrs | プロダクト マネージャー 2

パブリックでない LinkedIn プロファイルを表示するには、LinkedIn にサインインします。

次の手順

- Azure のハブスポーク ネットワーク トポロジ

- Azure Private Link の可用性

- Azure プライベート エンドポイントとは

- Azure Virtual Network とは

- Azure DNS とは

- プライベート Azure DNS ゾーンとは

- Azure Firewall を使用してプライベート エンドポイント宛てのトラフィックを検査する

- ネットワーク セキュリティ グループによってネットワーク トラフィックをフィルター処理する方法

関連リソース

- プライベート エンドポイントを持つ VNet でのサーバーレス イベント ストリーム処理

- Microsoft Teams チャネル ボットと、ファイアウォールの背後にある Web アプリをセキュリティで保護する

- Azure SQL データベースへの Web アプリのプライベート接続

- [データベースへのプライベート接続を使用した複数リージョン Web アプリ][データベースへのプライベート接続を使用した複数リージョン Web アプリ]