セキュリティ運用

この記事では、セキュリティ運用機能を確立または最新化するリーダーのための戦略的ガイダンスを提供します。 アーキテクチャとテクノロジに重点を置いたベスト プラクティスについては、セキュリティ運用のベスト プラクティスに関する記事を参照してください。

セキュリティ運用により、組織のリソースにアクセスできる攻撃者による損害を制限することで、リスクが軽減されます。 セキュリティ運用では、攻撃者がリソースにアクセスする時間を短縮することに重点を置きます。そのために、アクティブな攻撃を検出し、それに対応し、復旧できるよう支援します。

迅速な対応と復旧により、敵対者の投資収益率 (ROI) にダメージを与えることで、組織を保護します。 敵対者が排除され、新しい攻撃を開始せざるを得なくなると、組織を攻撃するためのコストは増加します。

セキュリティ運用 (SecOps) は、セキュリティ オペレーション センター (SOC) と呼ばれることや、そのように構成されることがあります。 運用環境のセキュリティ体制管理は、ガバナンス規範の機能です。 DevOps プロセスのセキュリティは、イノベーション セキュリティ規範の一部です。

SecOps の詳細と組織のリスクを軽減するための重要な役割については、次のビデオをご覧ください。

人とプロセス

セキュリティ運用には高度な技術が伴いますが、より重要なのは、人の規範です。 人は、セキュリティ運用で最も貴重な資産です。 その経験、スキル、洞察力、創造性、能力によって、規範が実践されます。

組織に対する攻撃も、犯罪者、スパイ、ハクティビストなどの人によって計画され、実行されます。 一部のコモディティ攻撃は完全に自動化されていますが、最も損害が大きい攻撃は、多くの場合、生身の人の攻撃者によって行われます。

人の支援に重点を置く: 目標は、人を自動機能に置き換えることではありません。 日常のワークフローを簡略化するツールにより、人を支援します。 これらのツールにより、直面する人の敵対者に対して、遅れずに対応することや、先手を打つことができます。

ノイズ (誤検出) とシグナル (本物の検出) を迅速に選別するために、人と自動化の両方に投資する必要があります。 自動化とテクノロジによって、人の作業を削減できますが、攻撃者も人であり、攻撃者を打倒するうえで人による判断が重要です。

思考ポートフォリオの展開: セキュリティ運用には高度な技術を伴う場合がありますが、刑事司法などの多くの専門職業分野で使用されるフォレンジック調査の別の新しいバージョンでもあります。 調査や演繹的または帰納的推論に高い能力を持つ人を躊躇せずに雇用し、テクノロジに関するトレーニングを行います。

その人に健全な教養が備わっていて、正しい結果を判別できることを確認します。 これらを実践することで、生産性や従業員の仕事に対する満足度を向上させることができます。

SecOps の文化

重視する主要な文化的要素は次のとおりです。

- 使命の認識を合わせる: セキュリティ運用の業務は困難なものであるため、その業務が組織全体の使命や目標にどのように関係するか常に明確に理解する必要があります。

- 継続的な学習: セキュリティ運用は非常に詳細な業務であり、常に変化します。これは、攻撃者が創造的で持続的であるためです。 反復性または手動性が高いタスクを自動化するために、継続的に学習して業務を行うことが重要です。 この種のタスクを行うことにより、士気とチームの効率性がたちまち低下するおそれがあります。 このような問題点を学習、検出、修正すると報われるという文化を維持します。

- チームワーク: セキュリティ運用では、"孤独なヒーロー" が機能しないことを学習しました。 個人の力量は、チーム全体の力量には及びません。 また、チームワークにより、プレッシャーが高い作業環境がより楽しく、生産性の高いものになります。 全員がお互いを支援することが重要です。 洞察を共有し、お互いの業務を調整および確認し、常にお互いから学ぶようにします。

SecOps のメトリック

メトリックによって行動が推進されるため、成功を測定することは、しっかりと把握するための重要な要素です。 メトリックによって、文化が、成果を導き出す明確で測定可能な目標に変換されます。

測定する内容と、それらのメトリックに重点を置いて適用する方法を検討することが重要であると学びました。 セキュリティ運用では、攻撃や攻撃者など、直接制御できない重要な可変要素を管理する必要があることを認識します。 ターゲットからの逸脱は、SOC による失敗であると見なすのではなく、主にプロセスまたはツールの改善のための学習機会として捉える必要があります。このようにすることで、目標を達成します。

重視する主要メトリックで、組織のリスクに直接影響するものは次のとおりです。

- 平均確認時間 (MTTA): 応答性は、SecOps で直接制御できる要素の 1 つです。 アラート (ライトの点滅開始など) から、アナリストがそのアラートを確認して、調査を開始するまでの時間を測定します。 この応答性を向上させるために必要なのは、アナリストが誤検出の調査に時間をかけないようにすることです。 これは、容赦ない優先順位付けによって実現できます。アナリストが応答する必要があるアラート フィードにおいて、90% の真陽性検出を達成する必要があります。

- 平均修復時間 (MTTR): リスクを削減する効率によって、次の期間が測定されます。 これは、アナリストが調査を開始してインシデントが修復されるまでの期間です。 MTTR は、SecOps によって環境から攻撃者のアクセスが排除されるまでの時間を示します。 この情報により、アナリストがリスクを削減できるよう支援するために、プロセスとツールのどこに投資をすればよいか判別できます。

- 修復されたインシデント (手動または自動): 手動で修復されたインシデントの数と、自動的に解決されたインシデントの数を測定することは、スタッフ配置やツールの決定に役立つもう 1 つの重要な方法です。

- 各階層間のエスカレーション: 階層間でエスカレートされたインシデントの数を追跡します。 これにより、スタッフ配置やその他の決定を支援するために、ワークロードを正確に追跡できます。 このため、たとえば、エスカレートされたインシデントに対して実行された作業が、誤ったチームによるものと見なされることはありません。

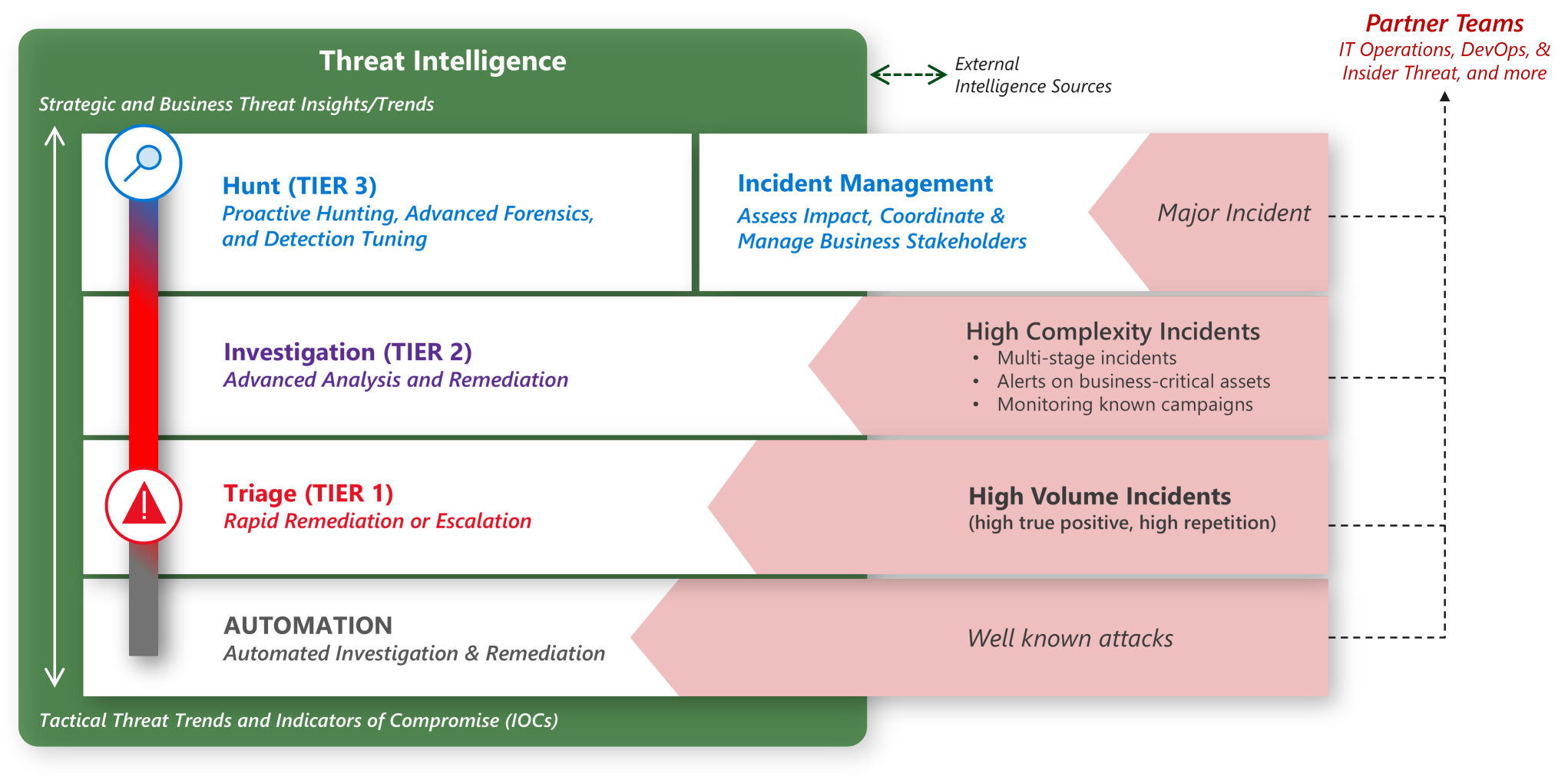

セキュリティ運用のモデル

セキュリティ運用では、大規模なインシデントと複雑度が高いインシデントの組み合わせを処理します。

セキュリティ運用チームは、多くの場合、3 つの重要な成果を重視します。

- インシデントの管理: 環境でアクティブな攻撃を管理します。これには以下が含まれます。

- 検出された攻撃に事後対応的に対処する。

- 従来の脅威検出を逃れた攻撃を事前に見つけ出す。

- セキュリティ インシデントの法律、通信、その他のビジネスへの影響を調整する。

- インシデントに対する準備: 組織が将来の攻撃に対して備えるのを支援します。 インシデントに対する準備は、一連の幅広い戦略的アクティビティです。その目的は、組織のすべてのレベルで反射的対応力とコンテキストを構築することです。 この戦略により、ユーザーは、大規模な攻撃に適切に対処でき、セキュリティ プロセスの改善に関する洞察を得ることができます。

- 脅威に関するインテリジェンス: セキュリティ リーダーシップを通じて脅威に関するインテリジェンスを収集、処理し、それらをセキュリティ運用、セキュリティ チーム、セキュリティ リーダーシップ、およびビジネス リーダーシップの関係者に伝達します。

これらの成果を実現するために、重要な成果に重点を置くようにセキュリティ運用チームを構成する必要があります。 大規模な SecOps チームでは、多くの場合、成果はサブチーム間で分担されます。

- トリアージ (階層 1): セキュリティ インシデントに対する第一の対応。 トリアージは、自動機能およびツールによって通常生成されるアラートの大量処理に重点が置かれます。 トリアージ プロセスにより、一般的な種類のほとんどのインシデントがチーム内で解決されます。 より複雑なインシデント、またはこれまでに検出および解決されていないインシデントは、階層 2 にエスカレートする必要があります。

- 調査 (階層 2): 詳しい調査が必要なインシデントに重点が置かれ、多くの場合、複数のソースからのデータ ポイントの関連付けが必要になります。 この調査階層では、この階層にエスカレートされた問題の反復可能な解決策を提供することを目指します。 その後、階層 1 で、その種類の問題が繰り返し発生した場合に解決できるようになります。 階層 2 では、リスクの重大度と迅速に対処する必要性に応じて、ビジネス クリティカルなシステムに対するアラートにも対応します。

- 検出 (階層 3): 主に高度な攻撃プロセスを事前に検出することと、その結果としてセキュリティ制御を成熟させるために、幅広いチーム用のガイダンスを作成することに重点を置きます。 階層 3 のチームは、フォレンジック分析と対応をサポートするために、重大インシデントのエスカレーション ポイントとしても機能します。

SecOps のビジネス タッチポイント

SecOps は、ビジネス リーダーと複数のやり取りを行う可能性があります。

- SecOps に対するビジネス コンテキスト: SecOps では、組織にとって何が最も重要か理解する必要があります。これにより、チームは、流動的なリアルタイムのセキュリティ状況にそのコンテキストを適用できます。 ビジネスに最も悪い影響を与えるのは何でしょうか。 重要なシステムのダウンタイムでしょうか。 評判とお客様の信頼を失うことでしょうか。 機密データの漏えいでしょうか。 重要なデータまたはシステムの改ざんでしょうか。 SOC の主要なリーダーとスタッフがこのコンテキストを理解することが重要であると学習しました。 大量の情報を継続的に処理し、インシデントをトリアージし、時間、注意、労力に優先順位を付けます。

- SecOps との共同実習: ビジネス リーダーは、SecOps に定期的に参加して、重大インシデントへの対応を訓練する必要があります。 この訓練により、反射的対応力とリーダシップが構築されます。これらは、高いプレッシャーがかかる実際のインシデントで素早く効果的な決定を下し、組織のリスクを軽減するために重要です。 また、この訓練により、実際のインシデントが発生する前に修正できる、プロセス内のギャップと想定が明らかになるため、リスクが軽減されます。

- SecOps からの重大インシデントの更新: SecOps では、重大インシデントが発生した場合に、ビジネス利害関係者に重大インシデントに関する更新を提供する必要があります。 この情報により、ビジネス リーダーはリスクを把握し、予防と事後対応の両方の手順を実行して、そのリスクを管理できます。 Microsoft Detection and Response Team 提供の重大インシデントに関する詳しい情報については、「インシデント対応リファレンス ガイド」を参照してください。

- SOC からのビジネス インテリジェンス: SecOps では、敵対者が想定外のシステムまたはデータ セットを狙っていることを検出する場合があります。 これらが検出されたら、脅威インテリジェンス チームは、これらのシグナルをビジネス リーダーと共有する必要があります。これらが、ビジネス リーダーの洞察を引き出す場合があるためです。 たとえば、社外の誰かが機密プロジェクトを認識している場合や、攻撃者の想定外の狙いによって、見落とされていたデータセットの価値が明らかになる場合があります。

SecOps の最新化

他のセキュリティ規範と同様に、セキュリティ運用では、継続的に進化するビジネス モデル、攻撃者、テクノロジ プラットフォームによる変革的影響に直面します。

セキュリティ運用の変革は、主に次の傾向によって押し進められます。

- クラウド プラットフォームのカバレッジ: セキュリティ運用では、クラウド リソースを含むエンタープライズ資産全体に対する攻撃を検出して対処する必要があります。 クラウド リソースは、急速に進化する新しいプラットフォームであり、多くの場合、SecOps の専門家にとって馴染みのないものです。

- ID 中心のセキュリティへの移行: 従来の SecOps はネットワーク ベースのツールに大きく依存していますが、現在では、ID、エンドポイント、アプリケーション、その他のツールやスキルを統合する必要があります。 この統合の理由を以下に示します。

- 攻撃者は、フィッシング、資格情報の盗難、パスワード スプレーなどの ID 攻撃とその他の種類の攻撃を、ネットワーク ベースの検出を確実に回避する手段として組み合わせている。

- 持ち込みのデバイス (BYOD) など、価値ある資産のライフサイクルの一部またはすべてが、ネットワーク境界の外部で実施されるため、ネットワーク検出の実用性が制限される。

- モノのインターネット (IoT) と運用テクノロジ (OT) のカバレッジ: 敵対者は、攻撃チェーンの一部として IoT および OT デバイスを積極的にターゲットにします。 これらのターゲットは、攻撃の最終的な目的である場合や、環境にアクセスまたは縦断するための手段である場合があります。

- テレメトリのクラウド処理: クラウドから到着する関連テレメトリが大幅に増加しているため、セキュリティ運用の最新化が必要です。 オンプレミスのリソースと従来の手法を使用して、このテレメトリを処理するのは、困難または不可能です。 そのため、SecOps では、大規模な分析、機械学習、行動分析を提供するクラウド サービスの導入を押し進めます。 これらのテクノロジによって、セキュリティ運用の時間の制約があるニーズを満たすために、価値を迅速に引き出すことができます。

セキュリティ運用でこれらの課題に対応できるようにするために、更新された SecOps ツールとトレーニングに投資することが重要です。 詳細については、「クラウドのインシデント対応プロセスを更新する」を参照してください。

セキュリティ運用の役割と責任について詳しくは、「セキュリティ運用」を参照してください。

アーキテクチャとテクノロジに重点を置くその他のベスト プラクティスについては、「セキュリティ運用に関する Microsoft セキュリティ ベスト プラクティス」およびビデオとスライドを参照してください。

次のステップ

次の規範は、資産の保護です。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示