診断を実行し、Azure Stack Edge デバイスの問題のトラブルシューティングを行うためのログを収集する

適用対象: Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

この記事では、診断を実行し、サポート パッケージを収集し、高度なセキュリティ ログを収集し、ログを確認して、Azure Stack Edge デバイスでのデバイスのアップロードと更新に関する問題のトラブルシューティングを行う方法について説明します。

診断の実行

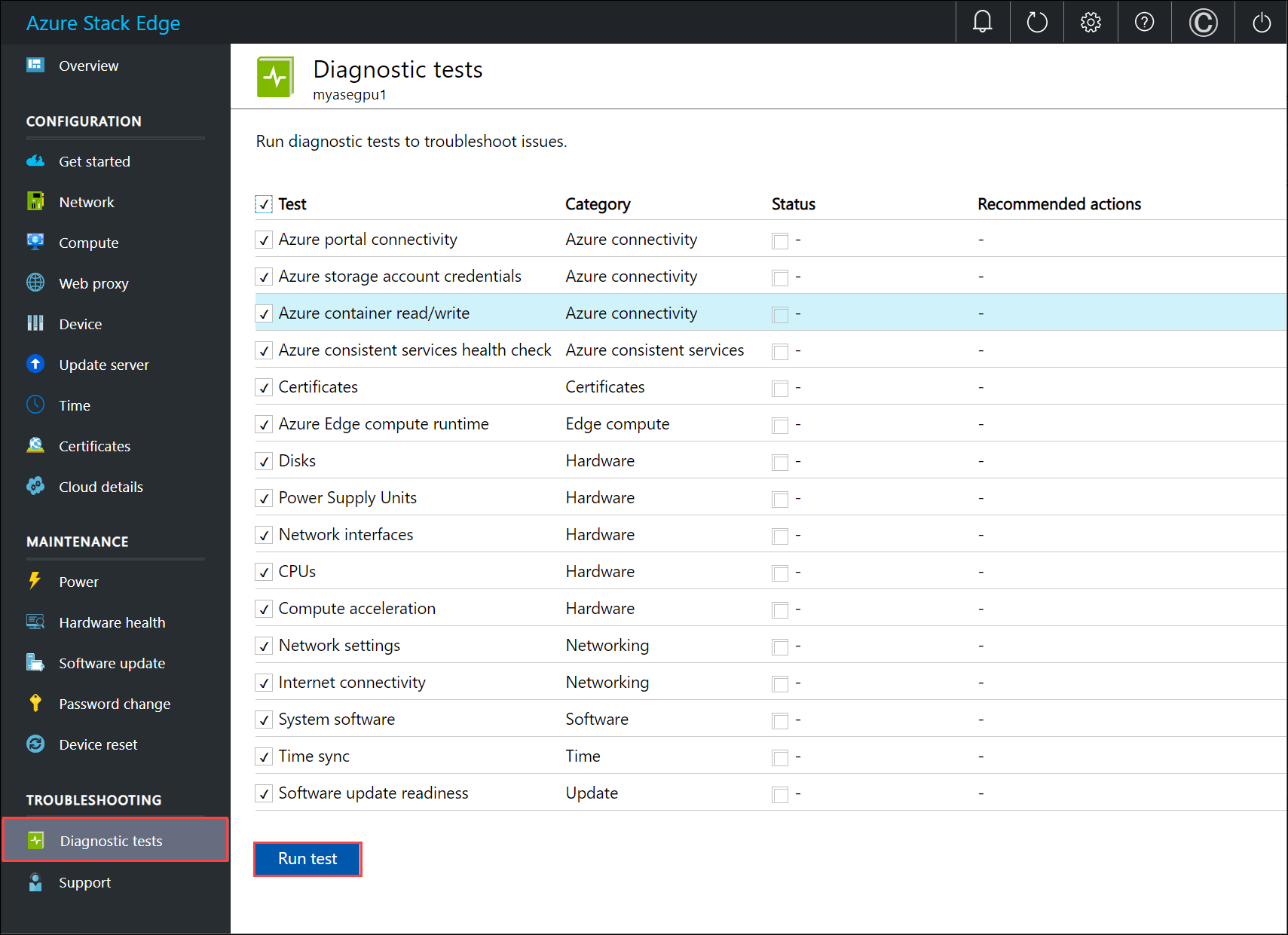

デバイスのエラーの診断とトラブルシューティングを行うには、診断テストを実行します。 診断テストを実行するには、お客様のデバイスのローカル Web UI で、次の手順を実行します。

ローカル Web UI で、[トラブルシューティング] > [診断テスト] に移動します。 実行したいテストを選択し、[テストの実行] を選択します。 デバイスでテストを実行中であることが通知されます。

Azure Stack Edge デバイスで実行される各診断テストについて説明した表を次に示します。

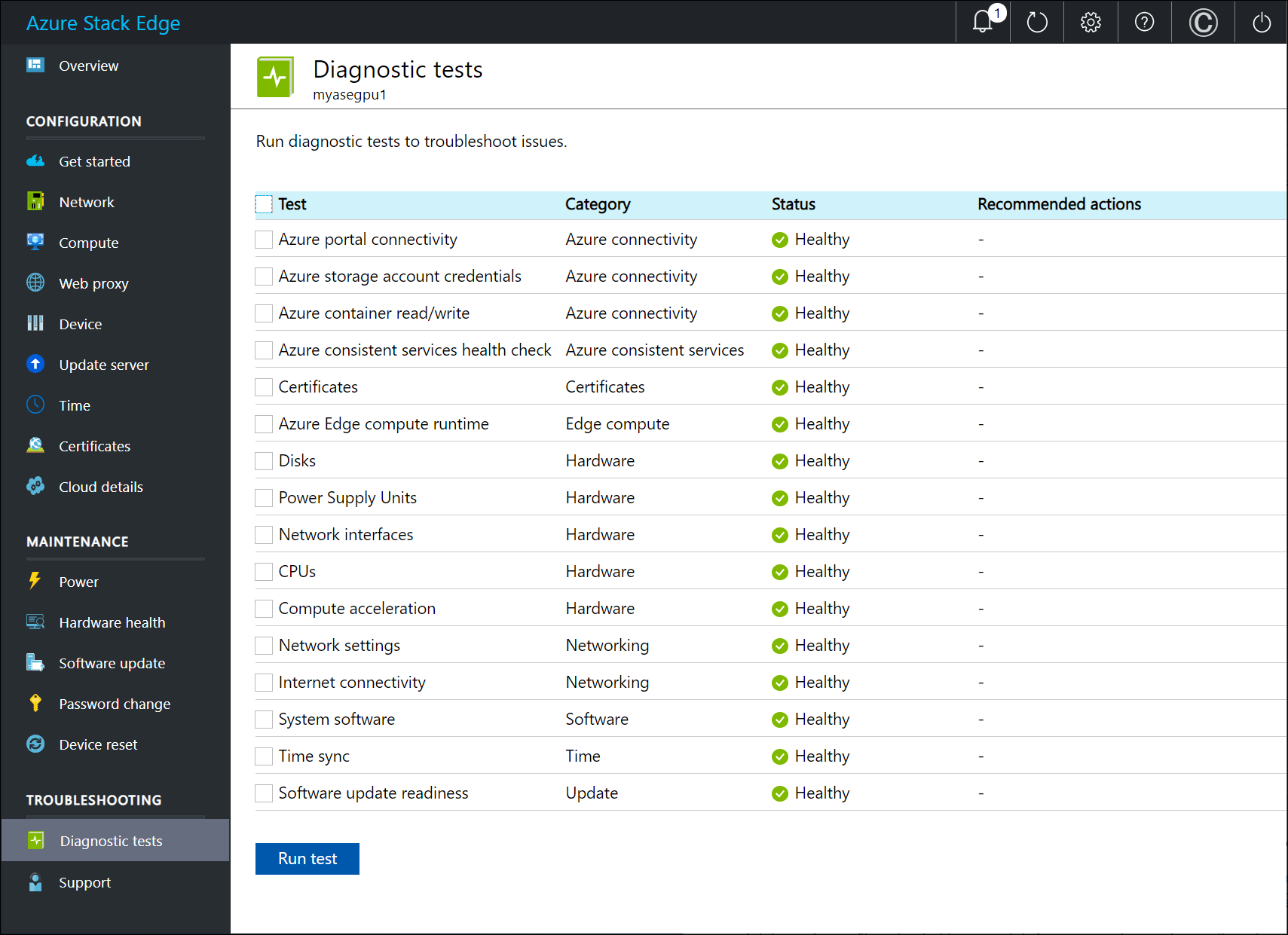

テスト名 説明 Azure portal の接続 このテストでは、Azure Stack Edge デバイスから Azure portal への接続が検証されます。 Azure 整合性の正常性サービス デバイスで実行される Azure Resource Manager、コンピューティング リソース プロバイダー、ネットワーク リソース プロバイダー、BLOB ストレージ サービスなどのいくつかのサービス。 これらのサービスが組み合されて、Azure 整合性スタックが提供されます。 正常性チェックにより、Azure 整合性サービスが稼働中であることが確認されます。 証明書 このテストでは、有効期限と、デバイスと DNS ドメインの変更による証明書への影響が検証されます。 正常性チェックによって、すべての証明書がインポートされ、すべてのデバイス ノードに適用されていることが確認されました。 Azure Edge コンピューティング ランタイム このテストでは、Azure Stack Edge の Kubernetes サービスが想定どおりに機能しているか検証されます。 これには、Kubernetes VM の正常性と、デバイスによってデプロイされた Kubernetes サービスの状態の確認が含まれます。 ディスク このテストでは、すべてのデバイス ディスクが接続され、機能しているか検証されます。 これには、ディスクに適切なファームウェアがインストールされているかどうか、および BitLocker が正しく構成されているかどうかに関するチェックが含まれます。 電源装置ユニット (PSU) このテストでは、すべての電源が接続されて動作しているか検証されます。 ネットワーク インターフェイス このテストでは、すべてのネットワーク インターフェイスがデバイス上で接続されているか、およびそのシステムのネットワーク トポロジが想定どおりであるかが検証されます。 中央処理装置 (CPU) このテストでは、システム上の CPU が適切に構成されているか、およびそれらが稼働して動作しているかが検証されます。 コンピューティング アクセラレーション このテストでは、ハードウェアとソフトウェアの両方の観点から、コンピューティング アクセラレーションが想定どおりに機能しているか検証されます。 デバイス モデルによっては、コンピューティング アクセラレーションは、Graphical Processing Unit (GPU) または Vision Processing Unit (VPU)、あるいは Field Programmable Gate Array (FPGA) の場合があります。 ネットワーク設定 このテストでは、デバイスのネットワーク構成が検証されます。 インターネット接続 このテストでは、デバイスのインターネット接続が検証されます。 システム ソフトウェア このテストでは、システム ストレージとソフトウェア スタックが想定どおりに動作しているか検証されます。 時間同期 このテストでは、デバイスの時刻設定が検証され、デバイス上に構成されているタイム サーバーが有効でありアクセス可能であることが確認されます。 ソフトウェア更新プログラムの準備状態 このテストでは、構成されている更新サーバーが有効でアクセス可能であるか検証されます。 テストが完了すると、結果が表示されます。

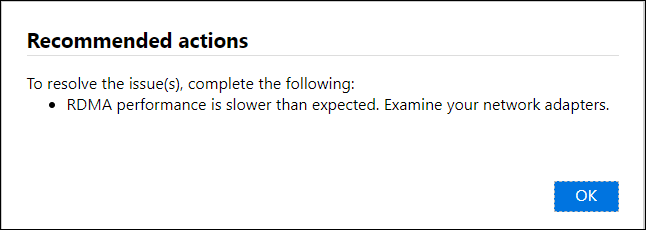

テストが失敗すると、推奨される操作の URL が表示されます。 URL を選択して、推奨される操作を表示します。

サポート パッケージの収集

ログ パッケージは、Microsoft サポートがデバイスの問題のトラブルシューティングを行う際に役立つすべての関連ログで構成されます。 ログ パッケージは、ローカル Web UI を使用して生成することができます。

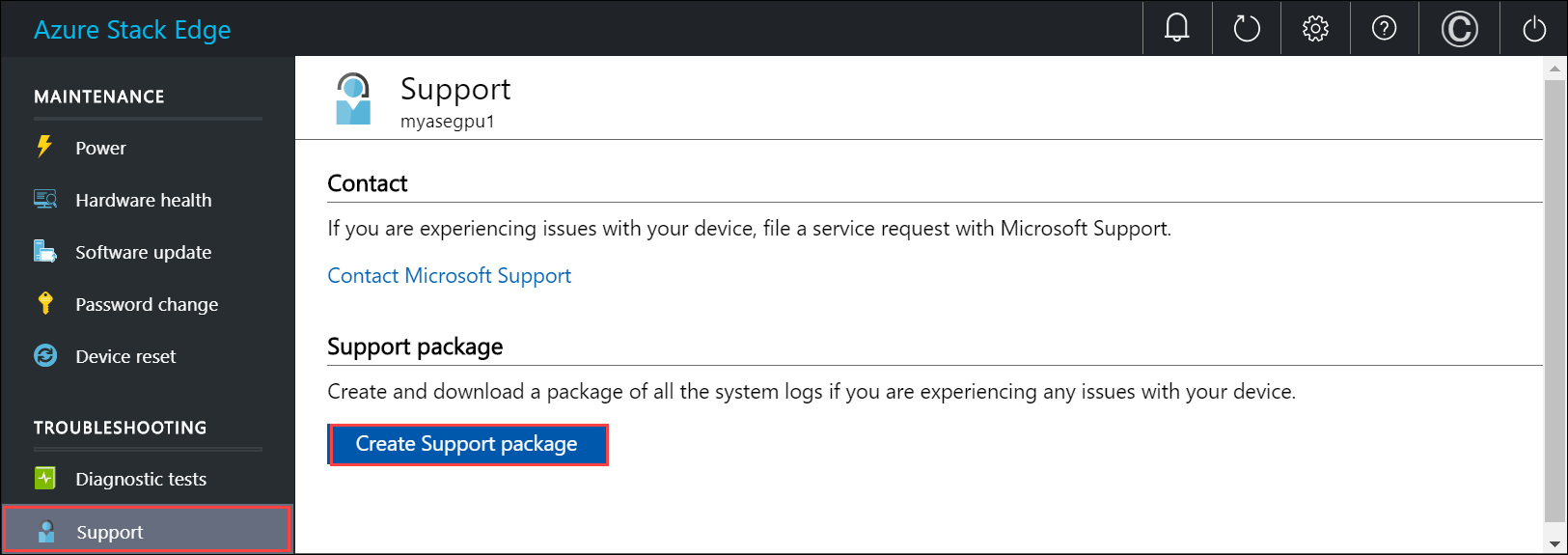

サポート パッケージを収集するには、次の手順を実行します。

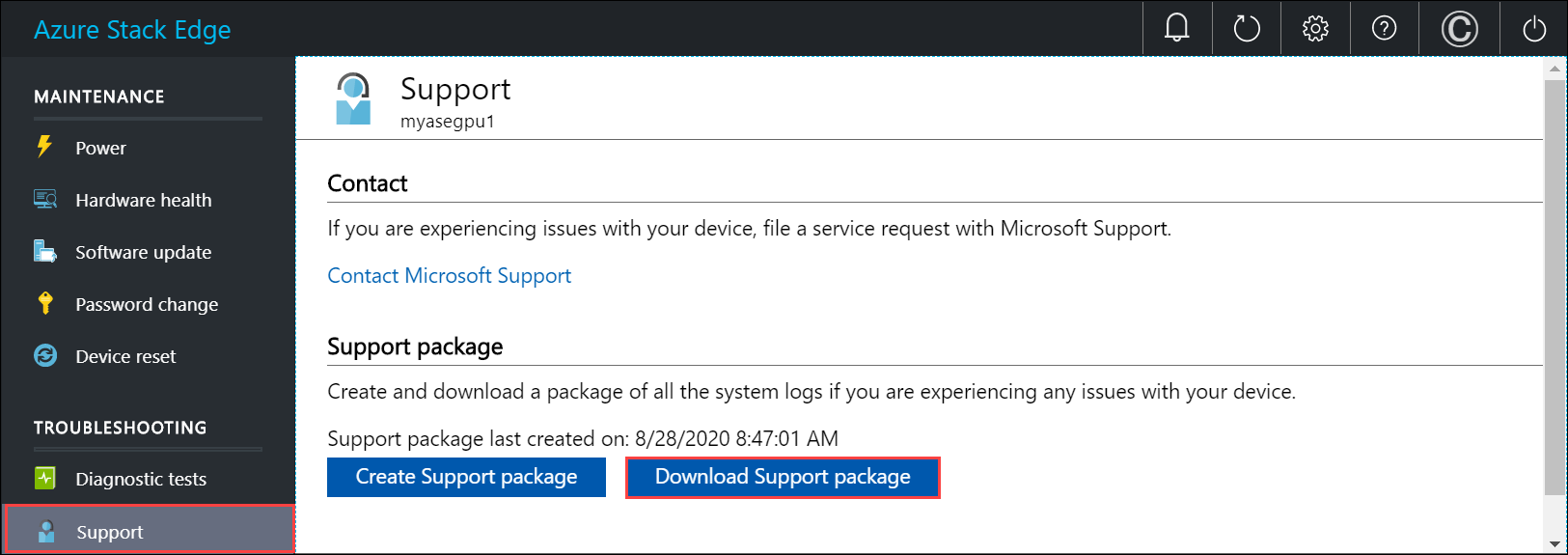

ローカル Web UI で、[トラブルシューティング] > [サポート] の順に移動します。 [サポートパッケージの作成] を選択します。 システムでサポート パッケージの収集が開始されます。 パッケージの収集には数分かかる場合があります。

サポート パッケージが作成されたら、[サポート パッケージのダウンロード] を選択します。 圧縮されたパッケージが、お客様が選択したパスにダウンロードされます。 パッケージを解凍して、システム ログ ファイルを表示できます。

高度なセキュリティ ログの収集

高度なセキュリティ ログには、Azure Stack Edge Pro デバイスへのソフトウェアまたはハードウェア侵入のログが記録されることがあります。

ソフトウェア侵入ログ

ソフトウェア侵入ログまたは既定のファイアウォール ログは、受信および送信トラフィックを対象に収集されます。

工場でデバイスがイメージ化されると、既定のファイアウォール ログが有効になります。 これらのログは、ローカル UI またはデバイスの Windows PowerShell インターフェイスからサポート パッケージを作成すると、既定でサポート パッケージにバンドルされます。

デバイスへのソフトウェア (ネットワーク) 侵入を確認するために、ファイアウォール ログのみがサポート パッケージに必要な場合は、サポート パッケージの作成時に

-Include FirewallLogオプションを使用します。特定のインクルード オプションを指定しない場合、ファイアウォール ログは既定でサポートパッケージに含まれます。

サポート パッケージで、ファイアウォール ログは

pfirewall.logであり、ルート フォルダーにあります。 Azure Stack Edge Pro デバイスへのソフトウェア侵入ログの例を次に示します。#Version: 1.5 #Software: Microsoft Windows Firewall #Time Format: Local #Fields: date time action protocol src-ip dst-ip src-port dst-port size tcpflags tcpsyn tcpack tcpwin icmptype icmpcode info path 2019-11-06 12:35:19 DROP UDP 5.5.3.197 224.0.0.251 5353 5353 59 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e88 ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e88 ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e88 ff02::fb 5353 5353 89 - - - - - - 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9d87 ff02::fb 5353 5353 79 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP 5.5.3.193 224.0.0.251 5353 5353 59 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe08:20d5 ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe08:20d5 ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e8b ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e8b ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP 5.5.3.33 224.0.0.251 5353 5353 59 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e8b ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e8a ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e8b ff02::fb 5353 5353 89 - - - - - - - RECEIVE

ハードウェア侵入ログ

デバイスへのハードウェア侵入を検出するために、現時点では、シャーシの開閉などのすべてのシャーシ イベントがログに記録されます。

デバイスからのシステム イベント ログは

racadmコマンドレットを使用して読み取られます。 その後、これらのイベントをシャーシ関連のイベントに絞り込んだものがHWIntrusion.txtファイルに保存されます。サポート パッケージでハードウェア侵入ログのみを取得するには、サポート パッケージの作成時に

-Include HWSelLogオプションを使用します。特定のインクルード オプションを指定しない場合、ハードウェア侵入ログは既定でサポートパッケージに含まれます。

サポート パッケージで、ハードウェア侵入ログは

HWIntrusion.txtであり、ルート フォルダーにあります。 Azure Stack Edge Pro デバイスへのハードウェア侵入ログの例を次に示します。09/04/2019 15:51:23 system Critical The chassis is open while the power is off. 09/04/2019 15:51:30 system Ok The chassis is closed while the power is off.

デバイスのアップロードと更新に関するエラーのトラブルシューティング

アップロード プロセス中および更新プロセス中に発生したすべてのエラーが、それぞれのエラー ファイルに含まれています。

エラー ファイルを表示するには、共有に移動し、内容を表示する共有を選択します。

"Microsoft Data Box Edge フォルダー" を選択します。 このフォルダーには、次の 2 つのサブフォルダーがあります。

- アップロードのエラー用のログ ファイルがある Upload フォルダー。

- 更新中のエラー用の Refresh フォルダー。

以下に更新用のログ ファイルのサンプルを示します。

<root container="test1" machine="VM15BS020663" timestamp="03/18/2019 00:11:10" /> <file item="test.txt" local="False" remote="True" error="16001" /> <summary runtime="00:00:00.0945320" errors="1" creates="2" deletes="0" insync="3" replaces="0" pending="9" />このファイル内にエラー (サンプルの強調表示されている部分) がある場合は、エラー コードを書き留めておきます。この例では 16001 です。 以下のエラー リファレンスで、このエラー コードの説明を参照します。

エラー コード エラーの説明 100 コンテナーまたは共有の名前は、3 文字から 63 文字で指定する必要があります。 101 コンテナーまたは共有の名前に使用できるのは、英字、数字、またはハイフンだけです。 102 コンテナーまたは共有の名前に使用できるのは、英字、数字、またはハイフンだけです。 103 BLOB またはファイルの名前に、サポートされていない制御文字が含まれています。 104 BLOB またはファイルの名前に、無効な文字が含まれています。 105 BLOB またはファイルの名前に含まれているセグメントが多すぎます (各セグメントはスラッシュ (/) で区切られています)。 106 BLOB またはファイルの名前が長すぎます。 107 BLOB またはファイルの名前のセグメントの 1 つが長すぎます。 108 ファイル サイズがアップロードできる最大ファイル サイズを超えています。 109 BLOB またはファイルが正しくアラインされていません。 110 Unicode でエンコードされたファイル名または BLOB が無効です。 111 ファイルの名前またはプレフィックス、あるいは BLOB の名前またはプレフィックスが、サポートされていない予約名です (たとえば、COM1)。 2,000 Etag の不一致は、クラウドとデバイスのブロック BLOB の間に競合があることを示します。 この競合を解決するには、これらのファイルの一方 (クラウド内のバージョンか、デバイス上のバージョン) を削除します。 2001 ファイルがアップロードされた後、ファイルの処理中に予期しない問題が発生しました。 このエラーが表示され、エラーが 24 時間を超えて続く場合は、サポートにお問い合わせください。 2002 ファイルが別のプロセスで既に開かれており、ハンドルが閉じられるまで、アップロードすることはできません。 2003 アップロードするファイルを開けませんでした。 このエラーが表示される場合は、Microsoft サポートにお問い合わせください。 2004 データのアップロード先のコンテナーに接続できませんでした。 2005 アカウントのアクセス許可が正しくないか期限切れであるために、コンテナーに接続できませんでした。 アクセスを確認してください。 2006 アカウントまたは共有が無効になっているため、アカウントにデータをアップロードできませんでした。 2007 アカウントのアクセス許可が正しくないか期限切れであるために、コンテナーに接続できませんでした。 アクセスを確認してください。 2008 コンテナーがいっぱいであるため、新しいデータを追加できませんでした。 コンテナーの種類ごとのサポートされているサイズについては、Azure の仕様を確認してください。 たとえば、Azure Files では、5 TB の最大ファイル サイズのみがサポートされています。 2009 共有に関連付けられているコンテナーが存在しないため、データをアップロードできませんでした。 2997 予期しないエラーが発生しました。 これは、自然に解決する一時的なエラーです。 2998 予期しないエラーが発生しました。 エラーは自動的に解決される可能性がありますが、24 時間たっても解決しない場合は、Microsoft サポートにお問い合わせください。 16000 このファイルを停止できませんでした。 16001 このファイルは既にローカル システムに存在するため、停止できませんでした。 16002 このファイルは完全にアップロードされていないため、更新できませんでした。