MITRE ATT&CK® フレームワークによるセキュリティ カバレッジを理解する

重要

Microsoft Sentinel の MITRE ページは現在プレビュー段階です。 Azure プレビューの追加使用条件には、ベータ版、プレビュー版、またはまだ一般提供されていない Azure 機能に適用される追加の法律条項が含まれています。

MITRE ATT&CK は、攻撃者によって一般的に使用される戦術と手法のパブリックにアクセス可能なサポート情報であり、実際の観察によって作成およびメインされます。 多くの組織では、MITRE ATT&CK サポート情報を使用して、環境のセキュリティ状態を確認するために使用される特定の脅威モデルと手法を開発しています。

Microsoft Sentinel は、取り込んだデータを分析することにより、脅威を検出し、調査を支援するだけでなく、組織のセキュリティの状態について、その性質とカバレッジを視覚化します。

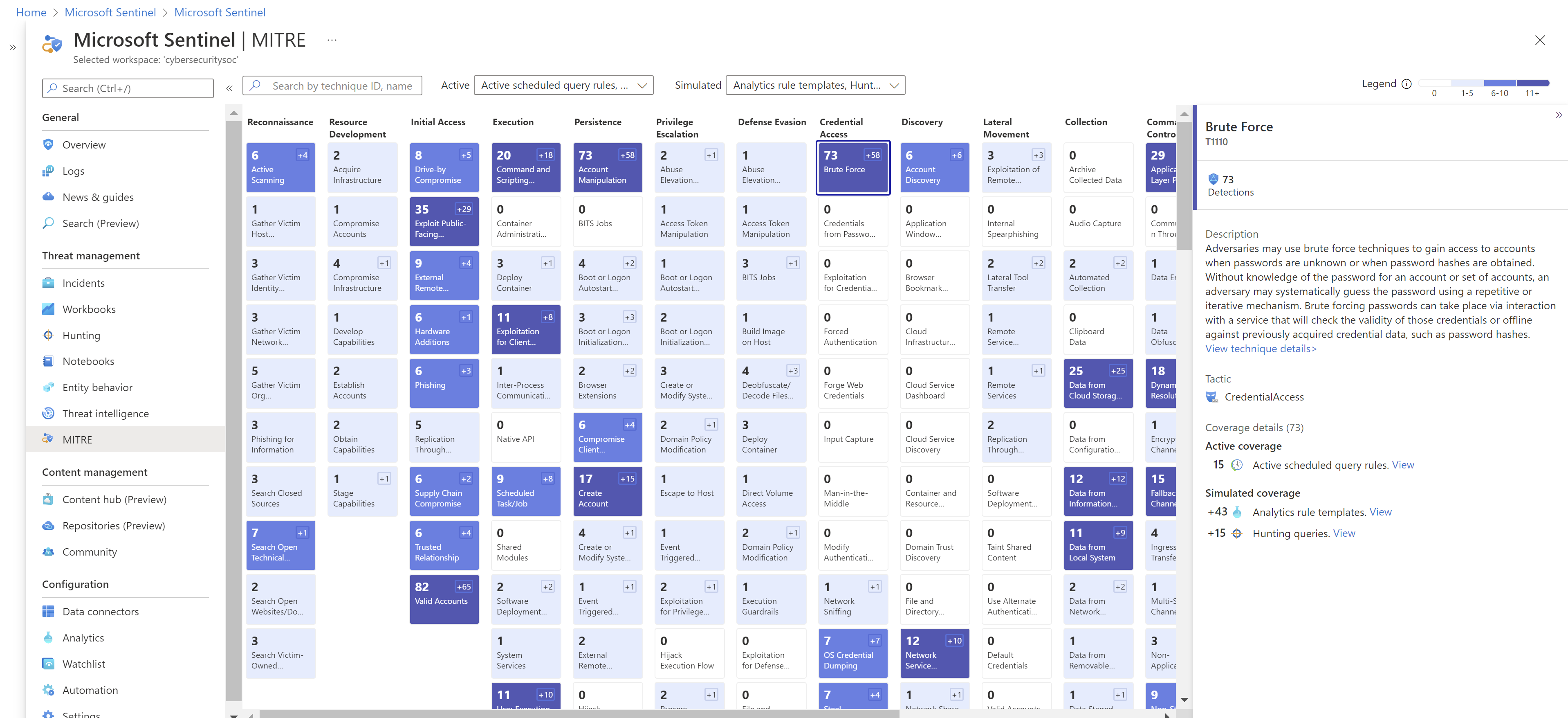

この記事では、Microsoft Sentinel の MITRE ページを使用して、ワークスペースで既にアクティブになっている検出を表示し、構成に使用できる検出を表示し、MITRE ATT&CK® フレームワークの戦術と手法に基づいて組織のセキュリティカバレッジを理解する方法について説明します。

Microsoft Sentinel は現在、MITRE ATT&CK フレームワークバージョン 13 に対応しています。

現在の MITRE カバレッジを確認する

Microsoft Sentinel の左側にある [脅威の管理] メニューで [MITRE] を選択します。 既定では、現在アクティブになっているスケジュール済みクエリ ルールと凖リアルタイム (NRT) ルールの両方がカバレッジ マトリックスに表示されます。

右上の凡例を使用すると、特定の手法に関してワークスペース内で現在アクティブになっている検出の数がわかります。

左上の検索バーを使用し、特定の手法をその名前または ID でマトリックスから検索し、選択した手法に関する組織のセキュリティの状態を確認します。

マトリックス内で特定の手法を選択すると、右側に詳細が表示されます。 そこからリンクを使用して、次のいずれかの場所に移動します。

MITRE ATT&CK フレームワーク サポート情報で選択した手法の詳細については、[手法の詳細を表示] を選択します。

任意のアクティブな項目へのリンクを選択して、Microsoft Sentinel 内の関連する領域に移動します。

利用可能な検出によって想定されるカバレッジをシミュレートする

MITRE カバレッジ マトリックスにおける "シミュレート" されたカバレッジとは、利用可能ではあるものの Microsoft Sentinel ワークスペースにはまだ構成されていない検出を指します。 シミュレートされたカバレッジを見ると、提供されているすべての検出を構成した場合の組織に推定されるセキュリティの状態がわかります。

Microsoft Sentinel の左側にある [全般] メニューで [MITRE] を選択します。

[シミュレート] メニューの項目を選択すると、組織に推定されるセキュリティの状態がシミュレートされます。

右上の凡例を使用すると、構成に利用できる検出 (分析ルール テンプレートやハンティング クエリを含む) の数がわかります。

左上の検索バーを使用し、特定の手法をその名前または ID でマトリックスから検索し、選択した手法に関する組織のシミュレートされたセキュリティの状態を確認します。

マトリックス内で特定の手法を選択すると、右側に詳細が表示されます。 そこからリンクを使用して、次のいずれかの場所に移動します。

MITRE ATT&CK フレームワーク サポート情報で選択した手法の詳細については、[手法の詳細を表示] を選択します。

任意のシミュレーション項目へのリンクを選択して、Microsoft Sentinel 内の関連する領域に移動します。

たとえば、[ハンティング クエリ] を選択して、[ハンティング] ページに移動します。 ここには、選択した手法に関連付けられていて、ワークスペースで構成することができるハンティング クエリの一覧がフィルター処理されて表示されます。

分析ルールとインシデントで MITRE ATT&CK フレームワークを使用する

MITRE の手法を適用したスケジュール済みルールを Microsoft Sentinel ワークスペースで定期的に実行することにより、MITRE カバレッジ マトリックスに示される組織のセキュリティの状態が向上します。

分析ルール:

- 分析ルールを構成するときは、ルールに適用する特定の MITRE 手法を選択します。

- 分析ルールを検索するときは、ルールをフィルター処理して手法ごとに表示すると、ルールが見つけやすくなります。

詳細については、「難しい設定なしで脅威を検出する」および「脅威を検出するためのカスタム分析規則を作成する」を参照してください。

インシデント:

MITRE 手法が構成されたルールによって表面化されるアラートのインシデントが作成されると、その手法もインシデントに追加されます。

詳細については、「Microsoft Azure Sentinel でインシデントを調査する」を参照してください。

脅威ハンティング:

- 新しいハンティング クエリを作成するときは、クエリに適用する具体的な戦術と手法を選択します。

- アクティブなハンティング クエリを検索するときは、グリッドの上のリストから項目を選択し、クエリをフィルタリングして戦術別に表示します。 クエリを選択すると、右側に戦術と手法の詳細が表示されます。

- ブックマークを作成するときは、ハンティング クエリから継承される手法のマッピングを使用するか、独自のマッピングを作成します。

詳細については、「Microsoft Sentinel を使用して脅威を追求する」および「Microsoft Sentinel によるハンティング中にデータを追跡する」を参照してください。

次のステップ

詳細については、次を参照してください。