Azure Resource Manager のロックをストレージ アカウントに適用する

ストレージ アカウントが誤って削除されないように、または悪意のある削除から保護するために、Azure Resource Manager ロックを使用してすべてのストレージ アカウントをロックすることをお勧めします。 Azure Resource Manager のリソース ロックには、次の 2 種類があります。

- CannotDelete ロックは、ユーザーがストレージ アカウントを削除できないようにしますが、その構成の読み取りと変更は許可します。

- ReadOnly ロックは、ユーザーがストレージ アカウントを削除したり、構成を変更したりできないようにしますが、構成の読み取りは許可します。

Azure Resource Manager のロックの詳細については、リソースのロックによる変更の防止に関する記事を参照してください。

注意事項

ストレージ アカウントをロックしても、そのアカウント内のコンテナーまたは BLOB は、削除または上書きから保護されません。 BLOB データを保護する方法の詳細については、データ保護の概要に関する記事を参照してください。

Azure Resource Manager ロックを構成する

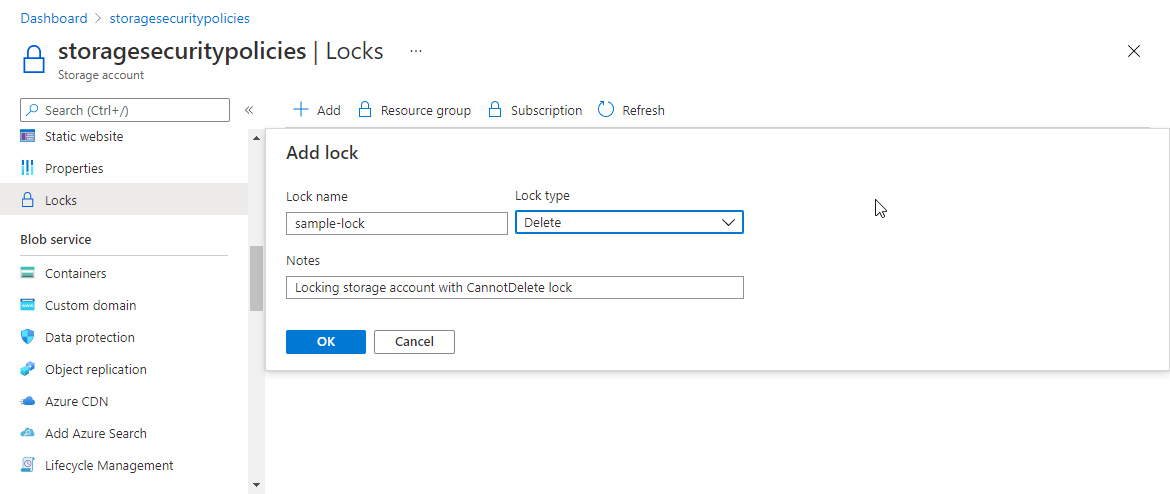

Azure portal を使用してストレージ アカウントのロックを構成するには、以下の手順に従います。

Azure Portal のストレージ アカウントに移動します。

[設定] セクションの [ロック] を選択します。

[追加] を選択します。

リソース ロックの名前を入力し、ロックの種類を指定します。 必要に応じて、ロックに関するメモを追加します。

ReadOnly ロックが有効になっている場合のデータ操作の認可

ストレージ アカウントに ReadOnly ロックが適用されると、そのストレージ アカウントのキーの一覧表示操作はブロックされます。 キーの一覧表示操作は HTTPS POST 操作であり、アカウントに対して ReadOnly ロックが構成されている場合、すべての POST 操作が禁止されます。 キーの一覧表示操作によって、アカウント アクセス キーが返されます。このキーを使用して、ストレージ アカウント内の任意のデータの読み取りと書き込みを行うことができます。

ロックがストレージ アカウントに適用されたときにクライアントがアカウント アクセス キーを所有している場合、そのクライアントは引き続きそのキーを使用してデータにアクセスできます。 ただし、キーにアクセスできないクライアントは、Microsoft Entra 資格情報を使用してストレージ アカウントの BLOB またはキュー データにアクセスする必要があります。

以前にアカウント アクセス キーを使用してポータルの BLOB またはキュー データにアクセスしていた場合、ReadOnly ロックが適用されると、Azure portal のユーザーに影響が及ぶ可能性があります。 ロックが適用された後、ポータルのユーザーは、ポータルで BLOB またはキュー データにアクセスするには Microsoft Entra 資格情報を使用する必要が生じます。 これを行うには、ユーザーに少なくとも 2 つの RBAC ロールが割り当てられている必要があります。Azure Resource Manager ロールが必須で、Azure Storage データ アクセス ロールのいずれかも必要になります。 詳細については、以下の記事のいずれかを参照してください。

Azure Files または Table service のデータには、アカウント キーを使用して以前にアクセスしたクライアントからアクセスできなくなる可能性があります。 ベスト プラクティスとして、ReadOnly ロックをストレージ アカウントに適用する必要がある場合は、Azure Files と Table service のワークロードを、ReadOnly ロックでロックされていないストレージ アカウントに移動します。