オンプレミス データ ゲートウェイの通信設定を調整する

この記事では、オンプレミス データ ゲートウェイに関連するいくつかの通信設定について説明します。 これらの設定は、データ ソース接続と出力先アクセスをサポートするように調整する必要があります。

Azure 接続の送信を有効にする

ゲートウェイは、クラウド接続の Azure Relay に依存しています。 それに応じて、ゲートウェイは、関連付けられている Azure リージョンへの送信接続を確立します。

Power BI テナントまたは Office 365 テナントのいずれかに登録した場合、Azure リージョンの規定はそのサービスのリージョンになります。 それ以外の場合、Azure リージョンは、最も近い場所にあるものになる可能性があります。

送信接続がファイアウォールでブロックされている場合は、ファイアウォールを構成して、ゲートウェイから関連する Azure リージョンに送信接続を許可してください。 ゲートウェイ サーバーまたは顧客のプロキシ サーバー上のファイアウォール規則は、ゲートウェイ サーバーから以下のエンドポイントへの送信トラフィックを許可するように更新する必要があります。 ファイアウォールでワイルドカードがサポートされていない場合は、「Azure の IP 範囲とサービス タグ」からの IP アドレスを使用します。 これらは月ごとに常に同期を保つ必要があるので注意してください。

ポート

ゲートウェイは、以下の送信ポートで通信します: TCP 443、5671、5672、および 9350 から 9354。 ゲートウェイでは受信ポートは必要ありません。

"*.servicebus.windows.net" ドメインネームシステム (DNS) を許可することをお勧めします。 変更される可能性のある IP アドレスを使用する代わりに、完全修飾ドメイン名 (FQDN) を使用してオンプレミスのファイアウォールやプロキシを設定する方法のガイダンスについては、Azure WCF Relay DNS サポートの手順に従ってください。

または、ファイアウォールでデータ領域に対して IP アドレスを許可します。 下記に一覧表示されている JSON ファイルをお使いください。これは毎週更新されます。

または、ゲートウェイ アプリのネットワーク ポート テスト を定期的に実行して、必要なポートのリストを取得できます。

ゲートウェイは、FQDN を使用して Azure Relay と通信します。 ゲートウェイに HTTPS 経由の通信を強制すると、FQDN のみを厳密に使用し、IP アドレスを使用した通信は行いません。

Note

Azure データセンターの IP リストは、クラスレス ドメイン間ルーティング (CIDR) 表記で IP アドレスが表示されます。 この表記の例では 10.0.0.0/24 であり、10.0.0.0 から 10.0.0.24 までという意味ではありません。 CIDR 表記について説明します。

次のリストは、ゲートウェイで使用される FQDN を示しています。 ゲートウェイを機能させるためには、これらのエンドポイントが必要です。

| パブリック クラウド ドメイン名 | 送信ポート | 説明 |

|---|---|---|

| *.download.microsoft.com | 80 | インストーラーをダウンロードするために使用します。 ゲートウェイ アプリはこのドメインも使用して、バージョンとゲートウェイ リージョンを確認します。 |

| *.powerbi.com | 443 | 関連する Power BI クラスターを識別するために使用されます。 |

| *.analysis.windows.net | 443 | 関連する Power BI クラスターを識別するために使用されます。 |

| *.login.windows.net、login.live.com、aadcdn.msauth.net、login.microsoftonline.com、*.microsoftonline-p.com | 443 | Microsoft Entra ID および OAuth2 のゲートウェイ アプリを認証するために使用されます。 Microsoft Entra ID サインイン プロセスの一部として、テナントに固有の追加の URL が必要になる場合があることに注意してください。 |

| *.servicebus.windows.net | 5671 ~ 5672 | Advanced Message Queuing Protocol (AMQP) に使用されます。 |

| *.servicebus.windows.net | 443 および 9350 から 9354 | Azure Relay を TCP でリッスンします。 Azure Access Control トークンを取得するには、ポート 443 が必要です。 |

| *. msftncsi.com | 80 | Power BI サービスがゲートウェイに到達できない場合、インターネットの接続性をテストするために使用されます。 |

| *.dc.services.visualstudio.com | 443 | テレメトリを収集するために AppInsights によって使用されます。 |

| *. frontend.clouddatahub.net | 443 | ファブリック パイプラインの実行のために必須。 |

GCC、GCC High、DoD の場合、ゲートウェイにより次の FQDN が使用されます。

| Port | GCC | GCC High | DoD |

|---|---|---|---|

| 80 | *.download.microsoft.com | *.download.microsoft.com | *.download.microsoft.com |

| 443 | *.powerbigov.us、*.powerbi.com | *.high.powerbigov.us | *.mil.powerbigov.us |

| 443 | *.analysis.usgovcloudapi.net | *.high.analysis.usgovcloudapi.net | *.mil.analysis.usgovcloudapi.net |

| 443 | *.login.windows.net、*.login.live.com、*.aadcdn.msauth.net | Go ドキュメントに移動する | ドキュメントに移動する |

| 5671 ~ 5672 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 および 9350 から 9354 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net |

| 443 | *.login.microsoftonline.com | *.login.microsoftonline.us | *.login.microsoftonline.us |

| 443 | *. msftncsi.com | *. msftncsi.com | *. msftncsi.com |

| 443 | *.microsoftonline-p.com | *.microsoftonline-p.com | *.microsoftonline-p.com |

| 443 | *.dc.applicationinsights.us | *.dc.applicationinsights.us | *.dc.applicationinsights.us |

China Cloud (Mooncake) の場合、ゲートウェイにより次の FQDN が使用されます。

| Port | China Cloud (Mooncake) |

|---|---|

| 80 | *.download.microsoft.com |

| 443 | *.powerbi.cn |

| 443 | *.asazure.chinacloudapi.cn |

| 443 | *.login.chinacloudapi.cn |

| 5671 ~ 5672 | *.servicebus.chinacloudapi.cn |

| 443 および 9350 から 9354 | *.servicebus.chinacloudapi.cn |

| 443 | *.chinacloudapi.cn |

| 443 | login.partner.microsoftonline.cn |

| 443 | Mooncake に相当するものはありません (ゲートウェイを実行する必要はありません) エラー状態時にネットワークをチェックするためにのみ使用されます |

| 443 | Microsoft Entra ID サインイン時に使用される Mooncake に相当するものはありません。 Microsoft Entra ID エンドポイントに関する詳細については、「Azure のエンドポイントを確認する」をご覧ください。 |

| 443 | applicationinsights.azure.cn |

| 433 | clientconfig.passport.net |

| 433 | aadcdn.msftauth.cn |

| 433 | aadcdn.msauth.cn |

Note

ゲートウェイがインストールされ登録された後、必要なポートと IP アドレスは、前の表の servicebus.windows.net で説明したように、Azure Relay に必要なものだけです。 ゲートウェイ アプリのネットワーク ポート テストを定期的に実行して、必要なポートのリストを取得できます。 ゲートウェイを強制して、HTTPS で通信する ことも可能です。

OPDG を使用して Dataflow Gen1 と Gen2 の追加ポートを開く

Fabric Data Factory 内の Dataflow Gen1 と Gen2 では、データフローにオンプレミスのデータ ソース (オンプレミス データ ゲートウェイ経由で接続) を使用するクエリとクラウド データ ソースを使用したクエリが含まれる場合、データフロー全体がオンプレミス データ ゲートウェイのマッシュアップ エンジンで実行されます。 そのため、クラウド データ ソースに対しオンプレミス データ ゲートウェイの直接のアクセスを許可するには、次のエンドピンを開く必要があります。

| パブリック クラウド ドメイン名 | 送信ポート | 説明 |

|---|---|---|

| *.core.windows.net | 443 | データを Azure Data Lake に書き込むために Dataflows Gen1 で使用されます。 |

| *.datawarehouse.pbidedicated.windows.net | 1433 | ステージング レイクハウスに接続するために Dataflow Gen2 によって使われる古いエンドポイント。 詳細情報 |

| *.datawarehouse.fabric.microsoft.com | 1433 | ステージング レイクハウスに接続するために Dataflow Gen2 によって使われる新しいエンドポイント。 詳細情報 |

| *.dfs.fabric.microsoft.com | 1433 | OneLake に接続するために Dataflow Gen2 によって使用されるエンドポイント。 |

Note

*.datawarehouse.pbidedicated.windows.net は *.datawarehouse.fabric.microsoft.com に置き換えられます。 この移行プロセス中は、Dataflow Gen2 が確実に更新されるように、両方のエンドポイントを必ず開いておいてください。

ネットワーク ポート テスト

ゲートウェイに、必要なすべてのポートへのアクセスがあるかどうかをテストします:

ゲートウェイを実行しているマシンで、Windows 検索に「gateway」と入力し、オンプレミス データ ゲートウェイ アプリを選択します。

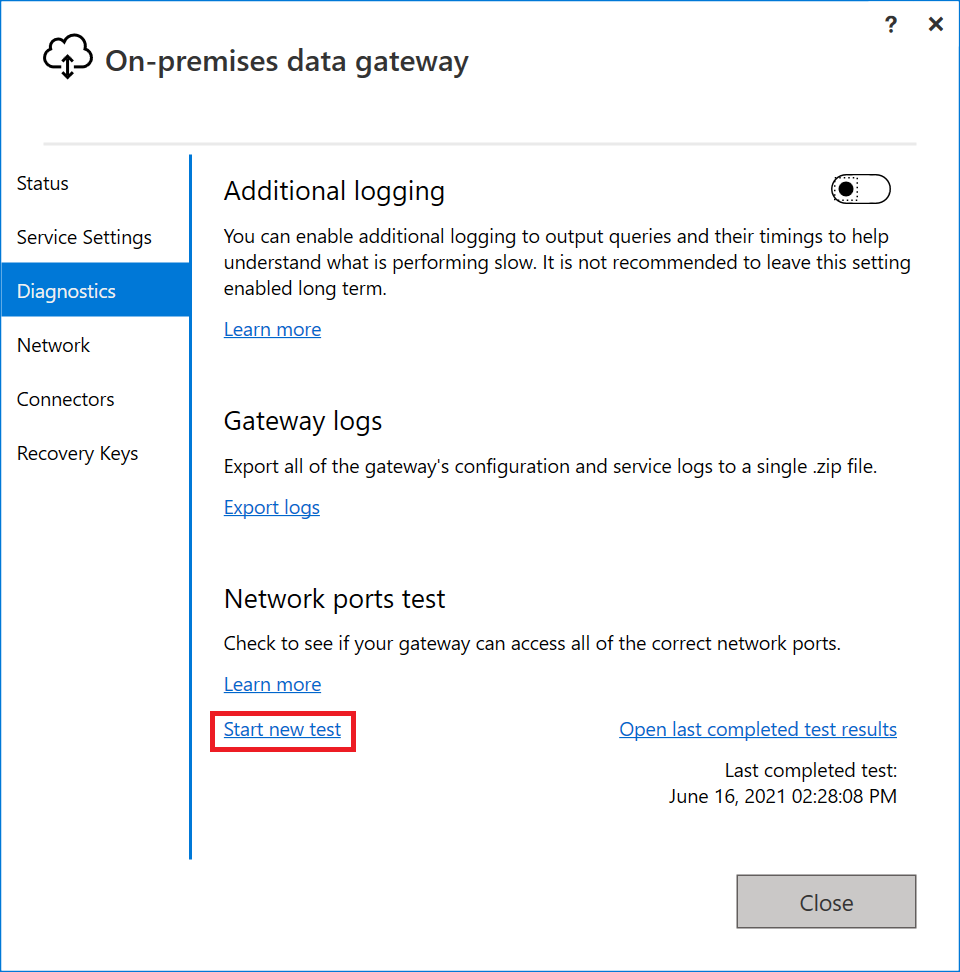

[診断]を選択します。 [ネットワーク ポート テスト]の下で、[新しいテストを開始]を選択します。

使用しているゲートウェイがネットワーク ポート テストを実行するとき、Azure Relay からポートとサーバーのリストが取得され、それらのすべてへの接続が試みられます。 [新しいテストを開始するリンク] が再び表示されると、ネットワーク ポート テストは完了しています。

テストのサマリーの結果は、"完了 (成功)" か、または "完了 (失敗、最後のテスト結果を参照)" のいずれかです。 テストに成功した場合、お使いのゲートウェイは必要なすべてのポートに接続されます。 テストに失敗した場合、お使いのネットワーク環境では、必要なポートやサーバーがブロックされている可能性があります。

Note

ファイアウォールは、ブロックされたサイトのトラフィックを断続的に許可することがよくあります。 テストが成功した場合でも、ファイアウォールでそのサーバーを許可リストに入れる必要がある場合があります。

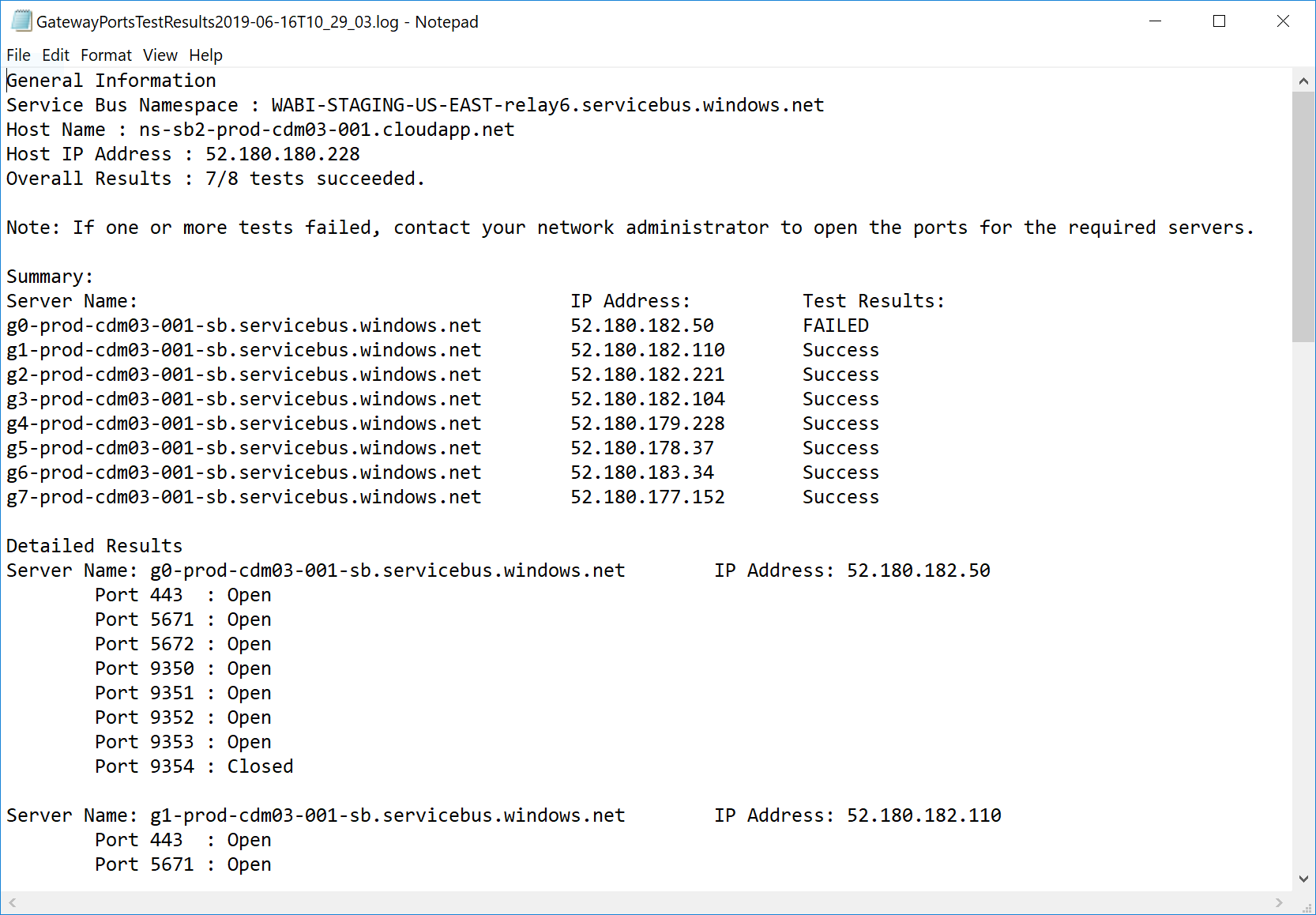

前回完了したテストの結果を表示するには、[最後に完了したテスト結果を開く] リンクを選択します。 テスト結果が、お使いの既定のテキスト エディターで開きます。

テスト結果には、お使いのゲートウェイが必要とするすべてのサーバー、ポート、IP アドレスが一覧表示されます。 テスト結果で、以下のスクリーンショットで示すように、いずれかのポートに [閉じています] と表示される場合、お使いのネットワーク環境で接続がブロックされていないことをご確認ください。 場合によっては、必要なポートを開くようにネットワーク管理者に依頼する必要があります。

Azure Relay との HTTPS 通信を強制する

ゲートウェイと Azure Relay との間の通信に、直接 TCP ではなく HTTPS を使用するように強制できます。

Note

Relay からの推奨事項に基づいて、2019 年 6 月のゲートウェイ リリースより、新しいインストールでは既定が TCP ではなく、HTTPS になります。 この既定の動作は、更新されたインストールには適用されません。

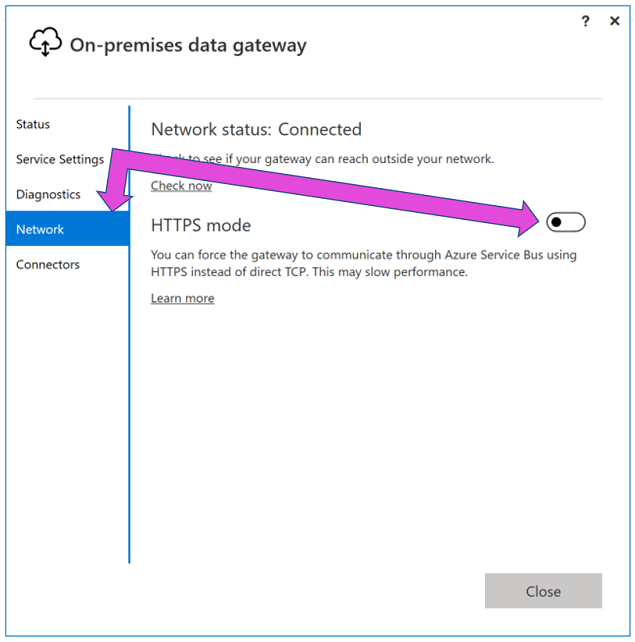

ゲートウェイ アプリを使い、ゲートウェイにこの動作を強制的に採用させることができます。 ゲートウェイ アプリで、[ネットワーク] を選び、[HTTPS モード] をオンにします。

この変更を行い、[適用] を選ぶと、ゲートウェイの Windows サービスが自動的に再起動され、変更が有効になります。 [適用] ボタンは、変更を加えた場合にのみ表示されます。

ゲートウェイ アプリからゲートウェイ Windows サービスを再起動するには、「ゲートウェイの再起動」を参照してください。

Note

ゲートウェイが TCP を使用して通信できない場合、自動的に HTTPS が使用されます。 ゲートウェイ アプリでの選択には、常に現在のプロトコル値が反映されます。

ゲートウェイ トラフィック用の TLS 1.3

ゲートウェイでは既定で、Power BI サービスと通信するためにトランスポート層セキュリティ (TLS) 1.3 が使用されます。 すべてのゲートウェイ トラフィックで TLS 1.3 が使用されるように、ゲートウェイ サービスを実行しているマシンで、次のレジストリ キーを追加するか変更する必要がある場合があります。

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

Note

これらのレジストリ キーを追加したり、変更したりすると、すべての .NET アプリケーションに変更が適用されます。 他のアプリケーションの TLS に影響を与えるレジストリ変更については、「トランスポート層セキュリティ (TLS) レジストリ設定」を参照してください。

サービス タグ

サービス タグは、特定の Azure サービスの IP アドレス プレフィックスのグループを表します。 サービス タグに含まれるアドレス プレフィックスの管理は Microsoft が行い、アドレスが変化するとサービス タグは自動的に更新されます。これにより、ネットワーク セキュリティ規則に対する頻繁な更新の複雑さを最小限に抑えられます。 データ ゲートウェイは、次のサービス タグに依存関係があります。

- PowerBI

- ServiceBus

- AzureActiveDirectory

- AzureCloud

オンプレミス データ ゲートウェイでは、一部の通信に Azure Relay が使用されます。 しかし、Azure Relay サービスのサービス タグはありません。 ただし、ServiceBus サービス タグは引き続き必要です。これは、Azure Relay ではなくても、サービス キューとトピック機能に関連するためです。

AzureCloud サービス タグは、すべてのグローバル Azure データ センターの IP アドレスを表します。 Azure Relay サービスは Azure Compute 上に構築されているため、Azure Relay パブリック IP は AzureCloud IP のサブセットです。 詳細情報: Azure サービス タグの概要

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示