Configuration Managerで使用する Azure サービスを構成する

Configuration Manager (現在のブランチ) に適用

Azure サービス ウィザードを使用して、Configuration Managerで使用する Azure クラウド サービスを構成するプロセスを簡略化します。 このウィザードでは、Microsoft Entra Web アプリの登録を使用して、一般的な構成エクスペリエンスを提供します。 これらのアプリは、サブスクリプションと構成の詳細を提供し、Microsoft Entra ID を使用して通信を認証します。 アプリは、Azure で新しいConfiguration Manager コンポーネントまたはサービスを設定するたびに、この同じ情報を入力する代わりに使用されます。

利用可能なサービス

このウィザードを使用して、次の Azure サービスを構成します。

クラウド管理: このサービスを使用すると、サイトとクライアントはMicrosoft Entra ID を使用して認証できます。 この認証により、次のような他のシナリオが有効になります。

Log Analytics コネクタ: Azure Log Analytics に接続します。 収集データを Log Analytics に同期します。

重要

この記事では、以前 OMS コネクタと呼んでいた Log Analytics コネクタについて説明します。 この機能は 2020 年 11 月に非推奨になりました。 バージョン 2107 のConfiguration Managerから削除されます。 詳細については、「 削除された機能と非推奨の機能」を参照してください。

ビジネス向け Microsoft Store: ビジネス向け Microsoft Storeに接続します。 Configuration Managerでデプロイできるorganizationのストア アプリを取得します。

管理サービス管理: Azure Services を構成するときに、セキュリティを強化するために、[管理サービス管理] オプションを選択できます。 このオプションを選択すると、管理者はクラウド管理サービスと管理サービスの間で管理者特権をセグメント化できます。 このオプションを有効にすると、アクセスは管理サービス エンドポイントのみに制限されます。 Configuration Management クライアントは、Microsoft Entra ID を使用してサイトに対して認証を行います。 (バージョン 2207 以降)

注:

管理サービス管理オプションを有効にできるのは、CMG VMSS のお客様のみです。 このオプションは、従来の CMG のお客様には適用されません。

サービスの詳細情報

次の表に、各サービスの詳細を示します。

テナント: 構成できるサービス インスタンスの数。 各インスタンスは、個別のMicrosoft Entra テナントである必要があります。

クラウド: すべてのサービスがグローバル Azure クラウドをサポートしますが、すべてのサービスが Azure US Government クラウドなどのプライベート クラウドをサポートしているわけではありません。

Web アプリ: サービスが Web アプリ/API 型のMicrosoft Entra アプリを使用するかどうか(Configuration Managerのサーバー アプリとも呼ばれます)。

ネイティブ アプリ: サービスが Native 型のMicrosoft Entra アプリを使用するかどうか(Configuration Managerのクライアント アプリとも呼ばれます)。

アクション: Configuration Manager Azure Services ウィザードでこれらのアプリをインポートまたは作成できるかどうか。

| サービス | テナント | 雲 | Web アプリケーション | ネイティブ アプリ | アクション |

|---|---|---|---|---|---|

| クラウド管理 Microsoft Entra検出 |

複数 | パブリック、プライベート |  |

|

インポート、作成 |

| Log Analytics コネクタ | 1 つ | パブリック、プライベート |  |

|

インポート |

| Microsoft Store for Business |

1 つ | パブリック |  |

|

インポート、作成 |

Microsoft Entra アプリについて

異なる Azure サービスには、Azure portalで行う個別の構成が必要です。 さらに、各サービスのアプリには、Azure リソースに対する個別のアクセス許可が必要な場合があります。

1 つのアプリを複数のサービスに使用できます。 Configuration ManagerとMicrosoft Entra ID で管理するオブジェクトは 1 つだけです。 アプリのセキュリティ キーの有効期限が切れた場合は、1 つのキーのみを更新する必要があります。

ウィザードで追加の Azure サービスを作成する場合、Configuration Managerはサービス間で一般的な情報を再利用するように設計されています。 この動作は、同じ情報を複数回入力する必要がある場合に役立ちます。

各サービスに必要なアプリのアクセス許可と構成の詳細については、「使用可能なサービス」の関連するConfiguration Managerに関する記事を参照してください。

Azure アプリの詳細については、次の記事から始めます。

- Azure App Serviceでの認証と承認

- Web Appsの概要

- Microsoft Entra ID でのアプリケーションの登録の基本

- アプリケーションをMicrosoft Entra テナントに登録する

はじめに

接続するサービスを決定したら、「 サービスの詳細」の表を参照してください。 次の表に、Azure サービス ウィザードを完了するために必要な情報を示します。 Microsoft Entra管理者と事前に話し合ってください。 次のアクションのうち、実行するアクションを決定します。

Azure portalでアプリを事前に手動で作成します。 次に、アプリの詳細をConfiguration Managerにインポートします。

ヒント

クラウド管理に固有の詳細については、「クラウド管理ゲートウェイのMicrosoft Entraアプリを手動で登録する」を参照してください。

Configuration Managerを使用して、Microsoft Entra ID でアプリを直接作成します。 Microsoft Entra ID から必要なデータを収集するには、この記事の他のセクションの情報を確認してください。

一部のサービスでは、Microsoft Entra アプリに特定のアクセス許可が必要です。 各サービスの情報を確認して、必要なアクセス許可を決定します。 たとえば、Web アプリをインポートする前に、Azure 管理者が最初にAzure portalで作成する必要があります。

Log Analytics コネクタを構成するときは、関連するワークスペースを含むリソース グループに対して、新しく登録された Web アプリ 共同作成者 のアクセス許可を付与します。 このアクセス許可を使用すると、Configuration Managerはそのワークスペースにアクセスできます。 アクセス許可を割り当てるときに、Azure portalの [ユーザーの追加] 領域でアプリ登録の名前を検索します。 このプロセスは、Log Analytics へのアクセス許可をConfiguration Managerに提供する場合と同じです。 Azure 管理者は、アプリをConfiguration Managerにインポートする前に、これらのアクセス許可を割り当てる必要があります。

Azure Services ウィザードを開始する

Configuration Manager コンソールで、[管理] ワークスペースに移動し、[Cloud Services] を展開し、[Azure Services] ノードを選択します。

リボンの [ ホーム ] タブの [ Azure Services ] グループで、[ Azure サービスの構成] を選択します。

Azure サービス ウィザードの [Azure Services] ページで、次の操作を行います。

Configuration Managerでオブジェクトの名前を指定します。

サービスを識別するのに役立つ省略可能な 説明 を指定します。

Configuration Managerで接続する Azure サービスを選択します。

[ 次へ ] を選択して、Azure サービス ウィザードの [Azure アプリのプロパティ ] ページに進みます。

Azure アプリのプロパティ

Azure サービス ウィザードの [ アプリ ] ページで、最初に一覧から Azure 環境 を選択します。 サービスで現在使用できる環境の詳細については、「 サービスの詳細 」の表を参照してください。

[アプリ] ページの残りの部分は、特定のサービスによって異なります。 サービスで使用するアプリの種類と使用できるアクションについては、「サービスの 詳細 」の表を参照してください。

アプリでインポートとアクションの作成の両方がサポートされている場合は、[参照] を選択 します。 このアクションにより、[ サーバー アプリ] ダイアログ または [クライアント アプリ] ダイアログが開きます。

アプリでインポート アクションのみがサポートされている場合は、[インポート] を選択 します。 このアクションにより、[ アプリのインポート] ダイアログ (サーバー) または [アプリのインポート] ダイアログ (クライアント) が開きます。

このページでアプリを指定したら、[ 次へ ] を選択して、Azure サービス ウィザードの [構成] ページまたは [検出 ] ページに進みます。

Web アプリケーション

このアプリは、Microsoft Entra ID の種類である Web アプリ/API であり、Configuration Managerのサーバー アプリとも呼ばれます。

[サーバー アプリ] ダイアログ

Azure サービス ウィザードの [アプリ] ページで [Web アプリの参照] を選択すると、[サーバー アプリ] ダイアログが開きます。 既存の Web アプリの次のプロパティを示す一覧が表示されます。

- テナントフレンドリ名

- アプリフレンドリ名

- サービス タイプ

[サーバー アプリ] ダイアログから実行できるアクションは 3 つあります。

- 既存の Web アプリを再利用するには、一覧から選択します。

- [ インポート] を 選択して、[ アプリのインポート] ダイアログを開きます。

- [ 作成] を 選択して、[ サーバー アプリケーションの作成] ダイアログを開きます。

Web アプリを選択、インポート、または作成したら、[ OK] を 選択して [サーバー アプリ] ダイアログを閉じます。 このアクションは、Azure サービス ウィザードの [アプリ] ページ に戻ります。

[アプリのインポート] ダイアログ (サーバー)

[サーバー アプリ] ダイアログまたは Azure サービス ウィザードの [アプリ] ページから [インポート ] を選択すると、[アプリのインポート] ダイアログが開きます。 このページでは、Azure portalで既に作成されているMicrosoft Entra Web アプリに関する情報を入力できます。 その Web アプリに関するメタデータがConfiguration Managerにインポートされます。 次の情報を指定します。

- Microsoft Entra テナント名: Microsoft Entra テナントの名前。

- Microsoft Entra テナント ID: Microsoft Entra テナントの GUID。

- アプリケーション名: アプリのフレンドリ名。アプリ登録の表示名。

- クライアント ID: アプリ登録の アプリケーション (クライアント) ID の値。 形式は標準の GUID です。

- 秘密キー: Microsoft Entra ID でアプリを登録するときに、秘密キーをコピーする必要があります。

- 秘密鍵の有効期限: カレンダーから将来の日付を選択します。

- アプリ ID URI: この値は、Microsoft Entra テナントで一意である必要があります。 これは、Configuration Manager クライアントがサービスへのアクセスを要求するために使用するアクセス トークン内にあります。 値は、Microsoft Entra管理センターのアプリ登録エントリのアプリケーション ID URI です。

情報を入力したら、[確認] を選択 します。 次に、[ OK] を 選択して [アプリのインポート] ダイアログを閉じます。 このアクションは、Azure サービス ウィザードの [アプリ] ページ または [サーバー アプリ] ダイアログに戻ります。

重要

インポートされたMicrosoft Entra アプリを使用する場合、コンソール通知から今後の有効期限の日付は通知されません。

[サーバー アプリケーションの作成] ダイアログ

[サーバー アプリ] ダイアログから [ 作成 ] を選択すると、[サーバー アプリケーションの作成] ダイアログが開きます。 このページでは、Microsoft Entra ID での Web アプリの作成が自動化されます。 次の情報を指定します。

アプリケーション名: アプリのフレンドリ名。

HomePage URL: この値はConfiguration Managerでは使用されませんが、Microsoft Entra ID で必要です。 既定では、この値は です

https://ConfigMgrService。アプリ ID URI: この値は、Microsoft Entra テナントで一意である必要があります。 これは、Configuration Manager クライアントがサービスへのアクセスを要求するために使用するアクセス トークン内にあります。 既定では、この値は です

https://ConfigMgrService。 既定値を次のいずれかの推奨形式に変更します。api://{tenantId}/{string}、たとえば、api://5e97358c-d99c-4558-af0c-de7774091dda/ConfigMgrServicehttps://{verifiedCustomerDomain}/{string}、たとえば、https://contoso.onmicrosoft.com/ConfigMgrService

シークレット キーの有効期間: ドロップダウン リストから 1 年 または 2 年 を選択します。 既定値は 1 年です。

注:

[なし] のオプションが表示される場合がありますが、Microsoft Entraはサポートされなくなりました。 このオプションを以前に選択した場合、有効期限は作成日から 99 年間設定されます。

[ サインイン] を 選択して、管理ユーザーとして Azure に対する認証を行います。 これらの資格情報は、Configuration Managerによって保存されません。 このペルソナは、Configuration Managerのアクセス許可を必要とせず、Azure サービス ウィザードを実行するアカウントと同じである必要はありません。 Azure への認証が正常に完了すると、ページに参照用のMicrosoft Entra テナント名が表示されます。

[OK] を選択してMicrosoft Entra ID で Web アプリを作成し、[サーバー アプリケーションの作成] ダイアログを閉じます。 このアクションは、[ サーバー アプリ] ダイアログに戻ります。

注:

Microsoft Entra条件付きアクセス ポリシーを定義し、すべてのクラウド アプリに適用する場合は、作成したサーバー アプリケーションをこのポリシーから除外する必要があります。 特定のアプリを除外する方法の詳細については、「条件付きアクセスに関するドキュメントMicrosoft Entra」を参照してください。

ネイティブ クライアント アプリ

このアプリは、Microsoft Entra ID 型 Native であり、Configuration Managerのクライアント アプリとも呼ばれます。

[クライアント アプリ] ダイアログ

Azure サービス ウィザードの [アプリ] ページで [ネイティブ クライアント アプリの参照] を選択すると、[クライアント アプリ] ダイアログが開きます。 既存のネイティブ アプリの次のプロパティを示す一覧が表示されます。

- テナントフレンドリ名

- アプリフレンドリ名

- サービス タイプ

[クライアント アプリ] ダイアログから実行できるアクションは 3 つあります。

- 既存のネイティブ アプリを再利用するには、一覧から選択します。

- [ インポート] を 選択して、[ アプリのインポート] ダイアログを開きます。

- [ 作成] を 選択して、[ クライアント アプリケーションの作成] ダイアログを開きます。

ネイティブ アプリを選択、インポート、または作成したら、[ OK] を 選択して [クライアント アプリ] ダイアログを閉じます。 このアクションは、Azure サービス ウィザードの [アプリ] ページ に戻ります。

[アプリのインポート] ダイアログ (クライアント)

[クライアント アプリ] ダイアログから [インポート ] を選択すると、[アプリのインポート] ダイアログが開きます。 このページでは、Azure portalで既に作成されているMicrosoft Entraネイティブ アプリに関する情報を入力できます。 そのネイティブ アプリに関するメタデータがConfiguration Managerにインポートされます。 次の情報を指定します。

- アプリケーション名: アプリのフレンドリ名。

- クライアント ID: アプリ登録の アプリケーション (クライアント) ID の値。 形式は標準の GUID です。

情報を入力したら、[確認] を選択 します。 次に、[ OK] を 選択して [アプリのインポート] ダイアログを閉じます。 このアクションは、[ クライアント アプリ] ダイアログに戻ります。

ヒント

Microsoft Entra ID でアプリを登録する場合は、次のリダイレクト URI を手動で指定する必要があります。 ms-appx-web://Microsoft.AAD.BrokerPlugin/<ClientID> アプリのクライアント ID GUID (例: ) を指定します ms-appx-web://Microsoft.AAD.BrokerPlugin/a26a653e-17aa-43eb-ab36-0e36c7d29f49。

[クライアント アプリケーションの作成] ダイアログ

[クライアント アプリ] ダイアログから [ 作成 ] を選択すると、[クライアント アプリケーションの作成] ダイアログが開きます。 このページでは、Microsoft Entra ID でのネイティブ アプリの作成を自動化します。 次の情報を指定します。

- アプリケーション名: アプリのフレンドリ名。

- 応答 URL: この値はConfiguration Managerでは使用されませんが、Microsoft Entra ID で必要です。 既定では、この値は です

https://ConfigMgrService。

[ サインイン] を 選択して、管理ユーザーとして Azure に対する認証を行います。 これらの資格情報は、Configuration Managerによって保存されません。 このペルソナは、Configuration Managerのアクセス許可を必要とせず、Azure サービス ウィザードを実行するアカウントと同じである必要はありません。 Azure への認証が正常に完了すると、ページに参照用のMicrosoft Entra テナント名が表示されます。

[OK] を選択して、Microsoft Entra ID でネイティブ アプリを作成し、[クライアント アプリケーションの作成] ダイアログを閉じます。 このアクションは、[ クライアント アプリ] ダイアログに戻ります。

構成または検出

[アプリ] ページで Web アプリとネイティブ アプリを指定すると、Azure Services ウィザードは、接続先のサービスに応じて [構成] ページまたは [検出] ページに進みます。 このページの詳細は、サービスによって異なります。 詳細については、次のいずれかの記事を参照してください。

Cloud Management サービスの [検出] ページ: ユーザー検出Microsoft Entra構成する

Log Analytics コネクタ サービスの [構成] ページ: Log Analytics への接続を構成する

ビジネス向け Microsoft Store サービスの [構成] ページ: ビジネス向け Microsoft Store同期を構成する

最後に、[概要]、[進行状況]、[完了] の各ページで Azure Services ウィザードを完了します。 Configuration Managerで Azure サービスの構成を完了しました。 このプロセスを繰り返して、他の Azure サービスを構成します。

アプリケーション設定を更新する

Configuration Manager クライアントがMicrosoft Entra デバイス トークンを要求し、ディレクトリ データの読み取りアクセス許可を有効にするには、Web サーバー アプリケーションの設定を更新する必要があります。

- Configuration Manager コンソールで、[管理] ワークスペースに移動し、[Cloud Services] を展開して、[Microsoft Entra テナント] ノードを選択します。

- 更新するアプリケーションのMicrosoft Entra テナントを選択します。

- [アプリケーション] セクションで、Microsoft Entra Web サーバー アプリケーションを選択し、リボンから [アプリケーション設定の更新] を選択します。

- 確認を求められたら、[ はい ] を選択して、最新の設定でアプリケーションを更新することを確認します。

シークレット キーを更新する

有効期間が終了する前に、Microsoft Entra アプリの秘密鍵を更新する必要があります。 キーを期限切れにした場合、Configuration ManagerはMicrosoft Entra ID で認証できないため、接続されている Azure サービスが機能しなくなります。

バージョン 2006 以降、Configuration Manager コンソールには、次の状況に関する通知が表示されます。

- 1 つ以上のMicrosoft Entraアプリのシークレット キーは間もなく期限切れになります

- 1 つ以上のMicrosoft Entraアプリ シークレット キーの有効期限が切れています

両方のケースを軽減するには、秘密キーを更新します。

これらの通知を操作する方法の詳細については、「Configuration Managerコンソール通知」を参照してください。

注:

キーを更新するには、少なくとも "クラウド アプリケーション管理者" Microsoft Entraロールが割り当てられている必要があります。

作成されたアプリのキーを更新する

Configuration Manager コンソールで、[管理] ワークスペースに移動し、[Cloud Services] を展開して、[Microsoft Entra テナント] ノードを選択します。

[詳細] ウィンドウで、アプリのMicrosoft Entra テナントを選択します。

リボンで、[ 秘密キーの更新] を選択します。 アプリ所有者またはMicrosoft Entra管理者の資格情報を入力します。

インポートされたアプリのキーを更新する

Configuration Managerで Azure アプリをインポートした場合は、Azure portalを使用して更新します。 新しい秘密キーと有効期限をメモします。 この情報は、 秘密キーの更新 ウィザードに追加します。

注:

Azure アプリケーションのプロパティ [キー] ページを閉じる前に、秘密 キーを 保存します。 この情報は、ページを閉じると削除されます。

認証を無効にする

バージョン 2010 以降では、ユーザーとデバイスに関連付けられていないテナントのMicrosoft Entra認証を無効にすることができます。 Configuration Managerを Microsoft Entra ID にオンボードすると、サイトとクライアントが先進認証を使用できるようになります。 現在、Microsoft Entraデバイス認証は、デバイスを持っているかどうかにかかわらず、オンボードされているすべてのテナントに対して有効になっています。 たとえば、クラウド管理ゲートウェイをサポートするためにコンピューティング リソースに使用するサブスクリプションを持つ別のテナントがあります。 テナントに関連付けられているユーザーまたはデバイスがない場合は、Microsoft Entra認証を無効にします。

Configuration Manager コンソールで、[管理] ワークスペースに移動します。

[Cloud Services] を展開し、[Azure Services] ノードを選択します。

Cloud Management の種類のターゲット接続を選択します。 リボンで、[プロパティ] を選択 します。

[アプリケーション] タブ に 切り替えます。

[このテナントのMicrosoft Entra認証を無効にする] オプションを選択します。

[ OK] を選択 して接続プロパティを保存して閉じます。

ヒント

この変更がクライアントに反映されるまでに最大 25 時間かかることがあります。 この動作の変更を高速化するためのテストの目的で、次の手順を使用します。

- サイト サーバーで sms_executive サービスを再起動します。

- クライアントで ccmexec サービスを再起動します。

- クライアント スケジュールをトリガーして、既定の管理ポイントを更新します。 たとえば、 送信スケジュール ツールを使用します。

SendSchedule {00000000-0000-0000-0000-000000000023}

Azure サービスの構成を表示する

使用するように構成した Azure サービスのプロパティを表示します。 Configuration Manager コンソールで、[管理] ワークスペースに移動し、[Cloud Services] を展開して [Azure Services] を選択します。 表示または編集するサービスを選択し、[プロパティ] を選択 します。

サービスを選択し、リボンで [削除] を選択すると、Configuration Managerで接続が削除されます。 Microsoft Entra ID ではアプリは削除されません。 不要になったアプリを削除するように Azure 管理者に依頼します。 または、Azure サービス ウィザードを実行してアプリをインポートします。

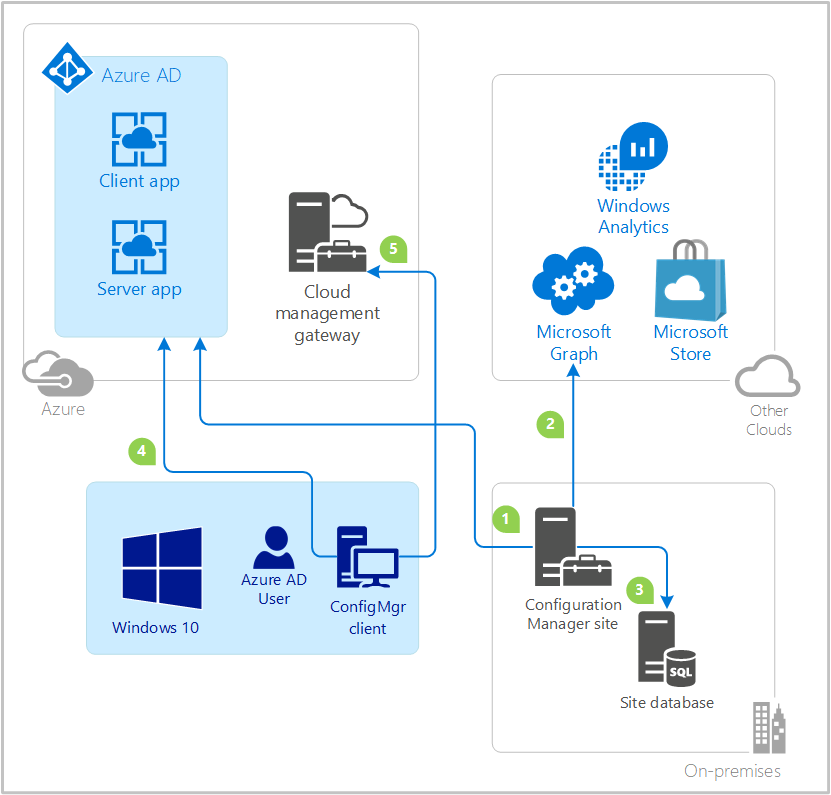

クラウド管理データ フロー

次の図は、Configuration Manager、Microsoft Entra ID、接続されたクラウド サービス間の相互作用に関する概念データ フローです。 この具体的な例では、Windows 10 クライアントとサーバーアプリとクライアント アプリの両方を含む Cloud Management サービスを使用します。 他のサービスのフローも同様です。

Configuration Manager管理者は、Microsoft Entra ID でクライアント アプリとサーバー アプリをインポートまたは作成します。

Configuration Manager Microsoft Entraユーザー検出メソッドが実行されます。 サイトでは、Microsoft Entra サーバー アプリ トークンを使用して、Microsoft Graph に対してユーザー オブジェクトのクエリを実行します。

サイトには、ユーザー オブジェクトに関するデータが格納されます。 詳細については、「Microsoft Entra ユーザー検出」を参照してください。

Configuration Manager クライアントは、Microsoft Entra ユーザー トークンを要求します。 クライアントは、Microsoft Entra クライアント アプリのアプリケーション ID とサーバー アプリを対象ユーザーとして使用して要求を行います。 詳細については、「Microsoft Entra セキュリティ トークンの要求」を参照してください。

クライアントは、Microsoft Entra トークンをクラウド管理ゲートウェイとオンプレミスの HTTPS 対応管理ポイントに提示することで、サイトで認証します。

詳細については、「認証ワークフローのMicrosoft Entra」を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示