動作ブロックと封じ込め

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

- Microsoft Defender ウイルス対策

プラットフォーム

- Windows

Defender for Endpoint を試す場合は、 無料試用版にサインアップしてください。

概要

今日の脅威の状況は 、ファイルレスマルウェア によってオーバーランされ、陸上に存在し、従来のソリューションよりも速く変化する非常にポリモーフィックな脅威と、侵害されたデバイスで敵対者が見つけるものに適応する人間が操作する攻撃です。 従来のセキュリティ ソリューションでは、このような攻撃を阻止するには十分ではありません。 Defender for Endpoint に含まれる、動作ブロックや封じ込めなどの、人工知能 (AI) とデバイス学習 (ML) に基づく機能が必要です。

行動ブロックと封じ込め機能は、脅威が実行を開始した場合でも、その動作とプロセス ツリーに基づいて脅威を特定して停止するのに役立ちます。 次世代の保護、EDR、Defender for Endpoint のコンポーネントと機能は、動作ブロックと封じ込め機能で連携します。

動作ブロックと封じ込め機能は、Defender for Endpoint の複数のコンポーネントと機能と連携して、攻撃を直ちに停止し、攻撃の進行を防ぎます。

次世代保護 (Microsoft Defenderウイルス対策を含む) は、動作を分析して脅威を検出し、実行を開始した脅威を停止できます。

エンドポイントの検出と応答 (EDR) は、ネットワーク、デバイス、およびカーネルの動作全体でセキュリティ信号を受信します。 脅威が検出されると、アラートが作成されます。 同じ種類の複数のアラートがインシデントに集約されるため、セキュリティ運用チームが調査して対応しやすくなります。

Defender for Endpoint には、EDR を介して受信したネットワーク、エンドポイント、およびカーネルの動作信号に加えて、ID、電子メール、データ、アプリにわたるさまざまな光学機能があります。 Microsoft Defender XDRのコンポーネントである Defender for Endpoint は、これらのシグナルを処理して関連付け、検出アラートを発生させ、インシデント内の関連アラートを接続します。

これらの機能を使用すると、実行を開始した場合でも、より多くの脅威を防止またはブロックできます。 疑わしい動作が検出されると、脅威が含まれており、アラートが作成され、脅威が追跡で停止されます。

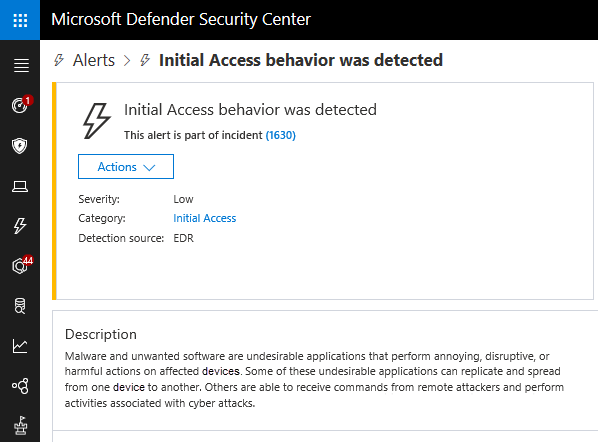

次の図は、動作ブロックと封じ込め機能によってトリガーされたアラートの例を示しています。

行動ブロックと封じ込めのコンポーネント

クライアント上のポリシー駆動型 攻撃面の縮小ルール 定義済みの一般的な攻撃動作は、攻撃面の縮小ルールに従って実行できなくなります。 このような動作を実行しようとすると、情報アラートとしてMicrosoft Defender XDRで確認できます。 攻撃面の縮小ルールは既定では有効になっていません。Microsoft Defender ポータルでポリシーを構成します。

クライアント動作ブロック エンドポイント上の脅威は機械学習によって検出され、自動的にブロックされて修復されます。 (クライアント動作ブロックは既定で有効になっています)。

フィードバック ループ ブロック (迅速な保護とも呼ばれます) 脅威検出は、行動インテリジェンスによって観察されます。 脅威は停止され、他のエンドポイントで実行できなくなります。 (フィードバック ループ ブロックは既定で有効になっています)。

ブロック モードでのエンドポイントの検出と応答 (EDR) 侵害後の保護によって観察される悪意のあるアーティファクトまたは動作はブロックされ、含まれます。 ブロック モードの EDR は、Microsoft Defenderウイルス対策が主要なウイルス対策ソリューションではない場合でも機能します。 (ブロック モードの EDR は既定では有効になっていません。Microsoft Defender XDRでオンにします)。

Microsoft は引き続き脅威の保護機能を改善するため、行動のブロックと封じ込めの分野でさらに多くのことを期待してください。 今何が計画され、ロールアウトされているのかを確認するには、 Microsoft 365 ロードマップにアクセスしてください。

動作ブロックとコンテインメントの動作の例

動作ブロックと封じ込め機能により、次のような攻撃者の手法がブロックされています。

- LSASS からの資格情報のダンプ

- プロセス間インジェクション

- プロセスの中空化

- ユーザー アカウント制御のバイパス

- ウイルス対策の改ざん (無効にしたり、マルウェアを除外として追加したりするなど)

- コマンドと制御 (C&C) に接続してペイロードをダウンロードする

- コインマイニング

- ブート レコードの変更

- Pass-the-hash 攻撃

- ルート証明書のインストール

- さまざまな脆弱性に対する悪用の試み

動作ブロックと包含の実際の 2 つの例を次に示します。

例 1: 100 の組織に対する資格情報の盗難攻撃

「とらえどころのない脅威の熱い追求: AI 主導の動作ベースのブロックは、そのトラックでの攻撃を停止します。世界中の 100 の組織に対する資格情報の盗難攻撃は、行動ブロックと封じ込め機能によって停止されました。 誘惑ドキュメントを含むスピア フィッシングメール メッセージは、対象の組織に送信されました。 受信者が添付ファイルを開いた場合、関連するリモート ドキュメントがユーザーのデバイスでコードを実行し、資格情報を盗み、盗まれたデータを流出させ、コマンドアンドコントロール サーバーからのさらなる指示を待つ Lokibot マルウェアを読み込むことができました。

Defender for Endpoint の動作ベースのデバイス学習モデルは、攻撃チェーンの 2 つのポイントで攻撃者の手法をキャッチし、停止しました。

- 最初の保護レイヤーで、悪用の動作が検出されました。 クラウド内のデバイス学習分類子は、脅威をとして正しく識別し、攻撃をブロックするようにクライアント デバイスに直ちに指示しました。

- 2 つ目の保護レイヤーは、攻撃が最初のレイヤーを越えたケースを停止し、プロセスの空洞化を検出し、そのプロセスを停止し、対応するファイル (Lokibot など) を削除するのに役立ちました。

攻撃が検出および停止されている間、"初期アクセス アラート" などのアラートがトリガーされ、Microsoft Defender ポータルに表示されました。

この例では、クラウド内の動作ベースのデバイス学習モデルが、実行を開始した後でも、攻撃に対する新しい保護レイヤーを追加する方法を示します。

例 2: NTLM リレー - ジューシーポテト マルウェアバリアント

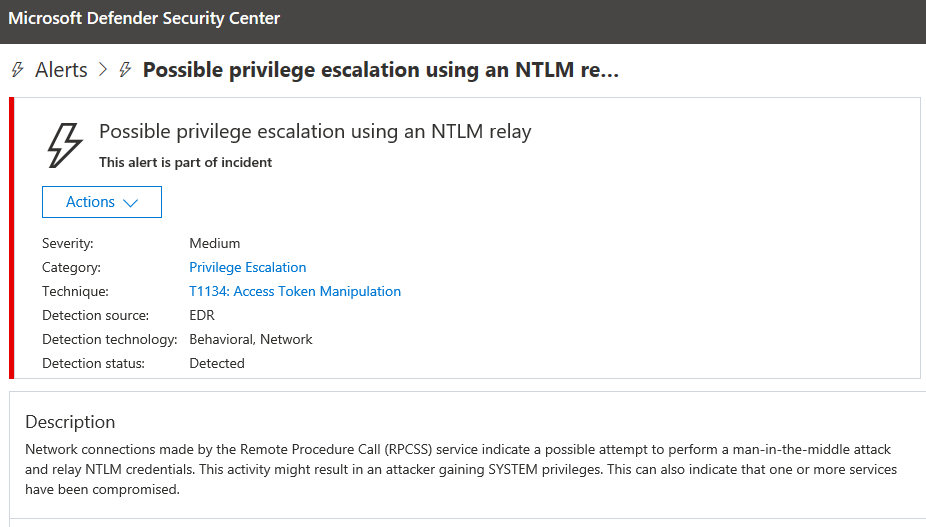

最近のブログ投稿「動作のブロックと封じ込め: 光学を保護に変換する」で説明されているように、2020 年 1 月、Defender for Endpoint は、organization内のデバイスで特権エスカレーション アクティビティを検出しました。 "NTLM リレーを使用した特権エスカレーションの可能性" というアラートがトリガーされました。

脅威はマルウェアであることが判明しました。これは、デバイス上の特権エスカレーションを取得するために攻撃者によって使用される、ジューシーポテトと呼ばれる悪名高いハッキングツールの新しい、目に見えない変種でした。

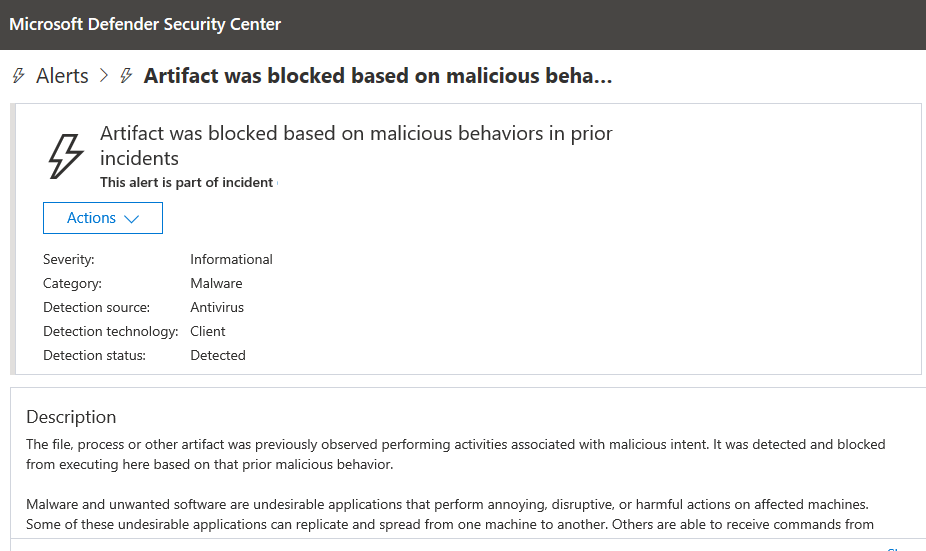

アラートがトリガーされてから数分後に、ファイルが分析され、悪意が確認されました。 次の図に示すように、プロセスは停止され、ブロックされました。

成果物がブロックされてから数分後に、同じファイルの複数のインスタンスが同じデバイスでブロックされ、より多くの攻撃者やその他のマルウェアがデバイスに展開されるのを防ぎます。

この例では、行動ブロックと封じ込め機能を使用すると、脅威が自動的に検出、包含、ブロックされることを示しています。

ヒント

他のプラットフォームのウイルス対策関連情報を探している場合は、次を参照してください。

- macOS 上で Microsoft Defender for Endpoint 用の基本設定を設定する

- Mac 用 Microsoft Defender for Endpoint

- Intune の Microsoft Defender ウイルス対策の macOS ウイルス対策ポリシー設定

- Linux 上で Microsoft Defender for Endpoint 用の基本設定を設定する

- Linux 用 Microsoft Defender for Endpoint

- Android 機能用 Defender for Endpoint を構成する

- iOS 機能用 Microsoft Defender for Endpoint を構成する

次の手順

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![行動ブロックと封じ込めによるアラートを含む [アラート] ページ](media/blocked-behav-alert.png)