Microsoft Defender for EndpointとMicrosoft Defenderウイルス対策の除外を管理する

適用対象:

- Microsoft Defender ウイルス対策

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

プラットフォーム

- Windows

注:

Microsoft MVP として、 Fabian Bader はこの記事に投稿し、重要なフィードバックを提供しました。

Microsoft Defender for Endpointには、高度なサイバー脅威を防止、検出、調査、対応するための幅広い機能が含まれています。 これらの機能には、次世代の保護 (Microsoft Defenderウイルス対策が含まれます) が含まれます。 エンドポイント保護またはウイルス対策ソリューションと同様に、実際には脅威ではないファイル、フォルダー、またはプロセスは、Defender for Endpoint または Microsoft Defender ウイルス対策によって悪意のあるものとして検出される場合があります。 これらのエンティティは、実際には脅威ではないにもかかわらず、ブロックまたは検疫に送信できます。

特定のアクションを実行して、誤検知や同様の問題が発生しないようにすることができます。 それらの操作を次に示します。

この記事では、これらのアクションのしくみについて説明し、Defender for Endpoint と Microsoft Defender ウイルス対策に対して定義できるさまざまな種類の除外について説明します。

注意

除外を定義すると、Defender for Endpoint と Microsoft Defender ウイルス対策によって提供される保護のレベルが低下します。 最後の手段として除外を使用し、必要な除外のみを定義してください。 除外を定期的に確認し、不要になった除外を削除してください。 除外に関する重要なポイントと、回避する一般的な間違いを参照してください。

提出、抑制、除外

誤検知、またはアラートを生成している既知のエンティティを処理する場合は、必ずしも除外を追加する必要はありません。 場合によっては、アラートを分類して抑制するだけで十分です。 分析のために、誤検知 (および偽陰性) を Microsoft に送信することをお勧めします。 次の表では、いくつかのシナリオと、ファイルの送信、アラートの抑制、除外に関して実行する手順について説明します。

| シナリオ | 考慮する手順 |

|---|---|

| 誤検知: エンティティが脅威ではない場合でも、ファイルやプロセスなどのエンティティが検出され、悪意のあるものとして識別されました。 | 1. 検出されたエンティティの結果として生成された アラートを確認して分類 します。 2. 既知 のエンティティのアラートを抑制 します。 3. 検出されたエンティティに対して実行された 修復アクションを確認 します。 4. 分析のために誤検知を Microsoft に送信 します。 5. エンティティ の除外を定義 します (必要な場合のみ)。 |

| 次のいずれかの問題などのパフォーマンスの問題: - システムで CPU 使用率が高い、またはその他のパフォーマンスの問題が発生しています。 - システムでメモリ リークの問題が発生しています。 - アプリの読み込みに時間がかかります。 - アプリがデバイス上のファイルを開くのに時間がかかります。 |

1. Microsoft Defenderウイルス対策の診断データを収集します。 2. Microsoft 以外のウイルス対策ソリューションを使用している場合は、必要な除外についてベンダーとチェックします。 3. Microsoft 保護ログを分析 して、推定パフォーマンスへの影響を確認します。 4. Microsoft Defenderウイルス対策の除外を定義します (必要な場合)。 5. Defender for Endpoint のインジケーターをCreateします (必要な場合のみ)。 |

| Microsoft 以外のウイルス対策製品との互換性の問題。 例: Defender for Endpoint は、ウイルス対策または Microsoft 以外のウイルス対策ソリューションを実行しているかどうかに関係なく、デバイスのセキュリティ インテリジェンス更新プログラムMicrosoft Defender依存しています。 |

1. Microsoft 以外のウイルス対策製品をプライマリ ウイルス対策/マルウェア対策ソリューションとして使用している場合は、[ウイルス対策] Microsoft Defenderパッシブ モードに設定します。 2. Microsoft 以外のウイルス対策/マルウェア対策ソリューションから Defender for Endpoint に切り替える場合は、「Defender for Endpoint に切り替える」を参照してください。 このガイダンスは次のとおりです。 - Microsoft 以外のウイルス対策/マルウェア対策ソリューションに対して定義する必要がある可能性がある除外。 - Microsoft Defenderウイルス対策に対して定義する必要がある場合がある除外。 - トラブルシューティング情報 (移行中に問題が発生した場合に備え)。 |

重要

"許可" インジケーターは、Defender for Endpoint で定義できる最も強い種類の除外です。 インジケーターは控えめに使用し (必要な場合のみ)、すべての除外を定期的に確認してください。

分析のためにファイルを送信する

誤ってマルウェアとして検出されたと思われるファイル (誤検知) がある場合、または検出されなかった場合でもマルウェアと思われるファイル (偽陰性) がある場合は、分析のためにファイルを Microsoft に送信できます。 申請はすぐにスキャンされ、Microsoft セキュリティ アナリストによって確認されます。 申請履歴ページで申請の状態をチェックできます。

分析のためにファイルを提出すると、すべての顧客の誤検知と偽陰性を減らすことができます。 詳細については、次の記事を参照してください。

- 分析のためにファイルを送信 する (すべての顧客が利用できます)

- Defender for Endpoint の新しい統合申請ポータルを使用してファイルを送信する (Defender for Endpoint Plan 2 または Microsoft Defender XDRを持つお客様が利用できます)

アラートの抑制

Microsoft Defender ポータルで、実際には脅威ではないことがわかっているツールまたはプロセスに関するアラートを受け取る場合は、それらのアラートを抑制できます。 アラートを抑制するには、抑制ルールを作成し、他の同一のアラートに対して実行するアクションを指定します。 1 つのデバイスで特定のアラートに対して抑制ルールを作成することも、organization全体で同じタイトルを持つすべてのアラートに対して抑制ルールを作成することもできます。

詳細については、次の記事を参照してください。

- アラートを抑制する

- 新しいアラート抑制エクスペリエンスの概要 (Defender for Endpoint 用)

除外とインジケーター

場合によっては、用語の除外は、Defender for Endpoint と Microsoft Defender ウイルス対策全体に適用される例外を指すために使用されます。 これらの例外をより正確に記述する方法は次のとおりです。

- Defender for Endpoint のインジケーター。(Defender for Endpoint と Microsoft Defender ウイルス対策全体に適用されます)。;

- Microsoft Defenderウイルス対策の除外。

次の表は、Defender for Endpoint と Microsoft Defender ウイルス対策に対して定義できる除外の種類をまとめたものです。

ヒント

- Defender for Endpoint Plan 1 はスタンドアロン プランとして使用でき、Microsoft 365 E3に含まれています。

- Defender for Endpoint Plan 2 はスタンドアロン プランとして使用でき、Microsoft 365 E5に含まれています。

- Microsoft 365 E3または E5 がある場合は、必ず Defender for Endpoint 機能を設定してください。

| 製品/サービス | 除外の種類 |

|---|---|

| Microsoft Defender ウイルス対策 Defender for Endpoint プラン 1 またはプラン 2 |

- 自動除外 (Windows Server 2016 以降のアクティブなロールの場合) - 組み込みの除外 (Windows のオペレーティング システム ファイルの場合) - プロセスベースの除外、フォルダーの場所ベースの除外、ファイル拡張子の除外、コンテキスト ファイルとフォルダーの除外などのカスタム除外 - 脅威の重大度または特定の脅威に基づくカスタム修復アクション Defender for Endpoint プラン 1 とプラン 2 のスタンドアロン バージョンには、サーバー ライセンスは含まれていません。 サーバーをオンボードするには、サーバーのMicrosoft Defender for Endpointやサーバープラン 1 または 2 のMicrosoft Defenderなど、別のライセンスが必要です。 詳細については、「 Defender for Endpoint オンボード Windows Server」を参照してください。 Microsoft Defender for Businessを使用する中小企業の場合は、Microsoft Defender for Business serversを取得できます。 |

| Defender for Endpoint プラン 1 またはプラン 2 | - ファイル、証明書、または IP アドレス、URL/ドメインのインジケーター - 攻撃面の縮小の除外 - フォルダー アクセスの除外の制御 |

| Defender for Endpoint プラン 2 | Automation フォルダーの除外 (自動調査と修復用) |

次のセクションでは、これらの除外について詳しく説明します。

- Microsoft Defender ウイルス対策の除外

- Defender for Endpoint インジケーター

- 攻撃面の縮小の除外

- フォルダー アクセスの除外の制御

- Automation フォルダーの除外 (自動調査と修復用)

Microsoft Defender ウイルス対策の除外

Microsoft Defenderウイルス対策の除外は、ウイルス対策スキャンやリアルタイム保護に適用できます。 これらの除外には、次のものが含まれます。

- 自動除外 (Windows Server 2016 以降のサーバー ロールの場合)

- 組み込みの除外 (すべてのバージョンの Windows のオペレーティング システム ファイルの場合)

- カスタム除外 (必要に応じて指定したファイルとフォルダーの場合)

- カスタム修復アクション (検出された脅威で何が起こるかを判断する)

自動除外

自動除外 ( 自動サーバー ロールの除外とも呼ばれます) には、Windows Server のサーバー ロールと機能の除外が含まれます。 これらの除外は リアルタイム保護 によってスキャンされませんが、引き続き クイック、フル、またはオンデマンドのウイルス対策スキャンの対象となります。

たとえば、次のような情報が含まれます。

- ファイル レプリケーション サービス (FRS)

- Hyper-V

- Sysvol

- Active Directory

- DNS サーバー

- プリント サーバー

- Web サーバー

- Windows Server Update Services

- ...などです。

注:

Windows Server 2012 R2 では、サーバー ロールの自動除外はサポートされていません。 Active Directory Domain Services (AD DS) サーバーの役割がインストールされている R2 Windows Server 2012実行しているサーバーの場合は、ドメイン コントローラーの除外を手動で指定する必要があります。 「Active Directory の除外」を参照してください。

詳細については、「 自動サーバー ロールの除外」を参照してください。

組み込みの除外

組み込みの除外には、すべてのバージョンの Windows (Windows 10、Windows 11、Windows Server を含む) でMicrosoft Defenderウイルス対策によって除外される特定のオペレーティング システム ファイルが含まれます。

たとえば、次のような情報が含まれます。

%windir%\SoftwareDistribution\Datastore\*\Datastore.edb%allusersprofile%\NTUser.pol- Windows Updateファイル

- Windows セキュリティファイル

- 他にも多数あります。

Windows の組み込み除外の一覧は、脅威の状況の変化に応じて最新の状態に保たれます。 これらの除外の詳細については、「Microsoft Defender Windows Server でのウイルス対策の除外: 組み込みの除外」を参照してください。

カスタム除外

カスタム除外には、 指定したファイルとフォルダーが含まれます。 ファイル、フォルダー、プロセスの除外は、スケジュールされたスキャン、オンデマンド スキャン、リアルタイム保護によってスキップされます。 プロセスで開かれたファイルの除外は 、リアルタイム保護 ではスキャンされませんが 、クイック、フル、またはオンデマンドのウイルス対策スキャンの対象となります。

カスタム修復アクション

Microsoft Defenderウイルス対策は、スキャンの実行中に潜在的な脅威を検出すると、検出された脅威の修復または削除を試みます。 カスタム修復アクションを定義して、ウイルス対策Microsoft Defender特定の脅威に対処する方法、修復前に復元ポイントを作成するかどうか、および脅威を削除するタイミングを構成できます。 Microsoft Defenderウイルス対策検出の修復アクションを構成します。

Defender for Endpoint インジケーター

ファイル、IP アドレス、URL/ドメイン、証明書など、エンティティに対する特定のアクションを持つ インジケーター を定義できます。 Defender for Endpoint では、インジケーターは侵害のインジケーター (IoC) と呼ばれ、カスタム インジケーターと呼ばれる頻度は低くなります。 インジケーターを定義するときは、次のいずれかのアクションを指定できます。

許可 – Defender for Endpoint は、許可インジケーターを持つファイル、IP アドレス、URL/ドメイン、または証明書をブロックしません。 (このアクションは注意して使用してください)。

監査 – 監査インジケーターを持つファイル、IP アドレス、URL/ドメインが監視され、ユーザーがアクセスすると、Microsoft Defender ポータルで情報アラートが生成されます。

ブロックと修復 – ブロックインジケーターと修復インジケーターを含むファイルまたは証明書は、検出されるとブロックされ、検疫されます。

ブロック実行 – ブロック実行インジケーターを持つ IP アドレスと URL/ドメインはブロックされます。 ユーザーはこれらの場所にアクセスできません。

警告 – 警告インジケーターを持つ IP アドレスと URL/ドメインは、ユーザーがそれらの場所にアクセスしようとすると警告メッセージが表示されます。 ユーザーは警告をバイパスし、IP アドレスまたは URL/ドメインに進むことができます。

重要

テナントには最大 15,000 個のインジケーターを含めることができます。

次の表は、IoC の種類と使用可能なアクションをまとめたものです。

| インジケーターの種類 | 使用可能なアクション |

|---|---|

| ファイル | -許可 -監査 -警告 - 実行をブロックする - ブロックと修復 |

| IP アドレスと URL/ドメイン | -許可 -監査 -警告 - 実行をブロックする |

| 証明書 | -許可 - ブロックと修復 |

ヒント

インジケーターの詳細については、次のリソースを参照してください。

攻撃面の縮小の除外

攻撃面の縮小ルール (ASR ルールとも呼ばれます) は、次のような特定のソフトウェア動作を対象とします。

- ファイルのダウンロードまたは実行を試みる実行可能ファイルとスクリプトの起動

- 難読化されている、またはその他の疑わしいと思われるスクリプトの実行

- 通常の毎日の作業中にアプリが通常開始しない動作の実行

場合によっては、正当なアプリケーションがソフトウェアの動作を示し、攻撃面の縮小ルールによってブロックされる可能性があります。 organizationで発生している場合は、特定のファイルとフォルダーの除外を定義できます。 このような除外は、すべての攻撃面の縮小ルールに適用されます。 「攻撃面の縮小ルールを有効にする」を参照してください。

また、ほとんどの ASR ルールの除外はMicrosoft Defenderウイルス対策の除外とは独立していますが、一部の ASR ルールでは、一部のMicrosoft Defenderウイルス対策の除外が適用されることに注意してください。 「攻撃面の縮小ルールリファレンス - Microsoft Defenderウイルス対策の除外と ASR ルール」を参照してください。

フォルダー アクセスの除外の制御

フォルダー アクセスの制御 は、悪意のあるものとして検出されたアクティビティのアプリを監視し、Windows デバイス上の特定の (保護された) フォルダーの内容を保護します。 フォルダーアクセスの制御により、一般的なシステム フォルダー (ブート セクターを含む) や指定した他のフォルダーなど、保護されたフォルダーにアクセスできるのは信頼できるアプリのみです。 除外を定義することで、保護されたフォルダーへのアクセスを特定のアプリまたは署名済み実行可能ファイルに許可できます。 「 制御されたフォルダー アクセスをカスタマイズする」を参照してください。

Automation フォルダーの除外

Automation フォルダーの除外は、Defender for Endpoint の 自動調査と修復 に適用されます。これは、アラートを調査し、検出された侵害を解決するための即時アクションを実行するように設計されています。 アラートがトリガーされ、自動調査が実行されると、調査された証拠ごとに判定 (悪意のある、疑わしい、または脅威が見つかりません) に達します。 自動化レベルやその他のセキュリティ設定に応じて、修復アクションは自動的に、またはセキュリティ運用チームによる承認時にのみ実行できます。

フォルダー、特定のディレクトリ内のファイル拡張子、および自動調査および修復機能から除外するファイル名を指定できます。 このようなオートメーション フォルダーの除外は、Defender for Endpoint にオンボードされているすべてのデバイスに適用されます。 これらの除外は引き続きウイルス対策スキャンの対象となります。 「Automation フォルダーの除外を管理する」を参照してください。

除外とインジケーターの評価方法

ほとんどの組織には、ユーザーがファイルまたはプロセスにアクセスして使用できるかどうかを判断するためのさまざまな種類の除外とインジケーターがあります。 除外とインジケーターは、 ポリシーの競合が体系的に処理されるように、特定の順序で処理されます。

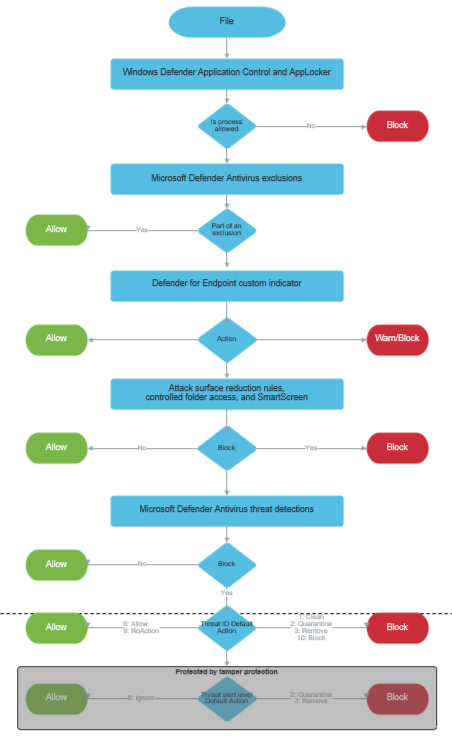

次の図は、Defender for Endpoint と Microsoft Defender ウイルス対策全体で除外とインジケーターがどのように処理されるかをまとめたものです。

次に、動作のしくみを示します。

検出されたファイル/プロセスがアプリケーション制御と AppLocker Windows Defender許可されていない場合、ブロックされます。 それ以外の場合は、ウイルス対策のMicrosoft Defenderに進みます。

検出されたファイル/プロセスがMicrosoft Defenderウイルス対策の除外の一部でない場合、ブロックされます。 それ以外の場合、Defender for Endpoint は、ファイル/プロセスのカスタム インジケーターをチェックします。

検出されたファイル/プロセスにブロックまたは警告インジケーターがある場合、そのアクションが実行されます。 それ以外の場合、ファイル/プロセスが許可され、攻撃面の縮小ルール、制御されたフォルダー アクセス、SmartScreen 保護による評価に進みます。

検出されたファイル/プロセスが攻撃面の縮小ルール、制御されたフォルダー アクセス、または SmartScreen 保護によってブロックされていない場合は、ウイルス対策Microsoft Defenderに進みます。

検出されたファイル/プロセスがMicrosoft Defenderウイルス対策によって許可されていない場合は、その脅威 ID に基づいてアクションがチェックされます。

ポリシーの競合の処理方法

Defender for Endpoint インジケーターが競合する場合は、次のことが想定されます。

競合するファイル インジケーターがある場合は、最も安全なハッシュを使用するインジケーターが適用されます。 たとえば、SHA256 は SHA-1 よりも優先され、MD5 よりも優先されます。

競合する URL インジケーターがある場合は、より厳密なインジケーターが使用されます。 SmartScreen Microsoft Defenderの場合、最も長い URL パスを使用するインジケーターが適用されます。 たとえば、

www.dom.ain/admin/は よりもwww.dom.ain優先されます。 (ネットワーク保護 は、ドメイン内のサブページではなく、ドメインに適用されます)。異なるアクションを持つファイルまたはプロセスに対して同様のインジケーターがある場合、特定のデバイス グループを対象とするインジケーターが、すべてのデバイスを対象とするインジケーターよりも優先されます。

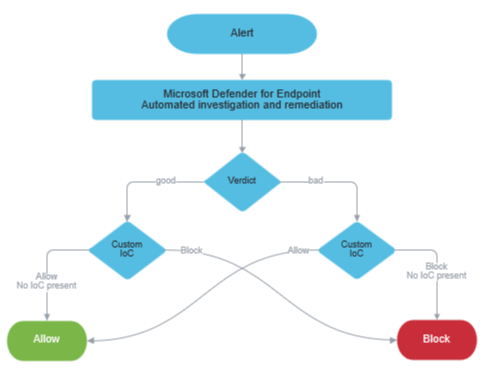

自動調査と修復がインジケーターとどのように連携するか

Defender for Endpoint の自動調査と修復機能は、まず各証拠の判定を決定してから、Defender for Endpoint インジケーターに応じてアクションを実行します。 したがって、ファイル/プロセスは "良い" (脅威が見つからなかったことを意味します) という評決を受け、そのアクションを持つインジケーターがある場合でもブロックされる可能性があります。 同様に、エンティティは "bad" (悪意があると判断される) の判定を受け、そのアクションを持つインジケーターがある場合でも許可される可能性があります。

次の図は、 自動調査と修復がインジケーターでどのように機能するかを示しています。

その他のサーバー ワークロードと除外

organizationが他のサーバー ワークロード (Exchange Server、SharePoint Server、SQL Serverなど) を使用している場合は、Windows Server の組み込みサーバー ロール (後でインストールするソフトウェアの前提条件となる可能性がある) のみが自動除外機能によって除外されることに注意してください (既定のインストール場所を使用する場合のみ)。 これらの他のワークロード、または自動除外を無効にした場合は、すべてのワークロードに対してウイルス対策の除外を定義する必要があります。

必要な除外を特定して実装するための技術ドキュメントの例を次に示します。

- Exchange Serverでウイルス対策ソフトウェアを実行する

- SharePoint Server のウイルス対策スキャンから除外するフォルダー

- SQL Serverのウイルス対策ソフトウェアの選択

使用している内容によっては、そのサーバー ワークロードのドキュメントを参照する必要がある場合があります。

ヒント

パフォーマンスのヒントさまざまな要因により、Microsoft Defenderウイルス対策は、他のウイルス対策ソフトウェアと同様に、エンドポイント デバイスでパフォーマンスの問題を引き起こす可能性があります。 場合によっては、これらのパフォーマンスの問題を軽減するために、Microsoft Defenderウイルス対策のパフォーマンスを調整する必要がある場合があります。 Microsoft の パフォーマンス アナライザー は、パフォーマンスの問題を引き起こしている可能性のあるファイル、ファイル パス、プロセス、およびファイル拡張子を判断するのに役立つ PowerShell コマンド ライン ツールです。いくつかの例を次に示します。

- スキャン時間に影響を与える上位パス

- スキャン時間に影響を与える上位のファイル

- スキャン時間に影響を与える上位のプロセス

- スキャン時間に影響を与える上位のファイル拡張子

- 次のような組み合わせ。

- 拡張子ごとに上位のファイル

- 拡張機能ごとの上位パス

- パスあたりの上位プロセス数

- ファイルあたりの上位スキャン数

- プロセスごとのファイルあたりの上位スキャン数

パフォーマンス アナライザーを使用して収集した情報を使用して、パフォーマンスの問題をより適切に評価し、修復アクションを適用できます。 「Microsoft Defender ウイルス対策のパフォーマンス アナライザー」を参照してください。

関連項目

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示