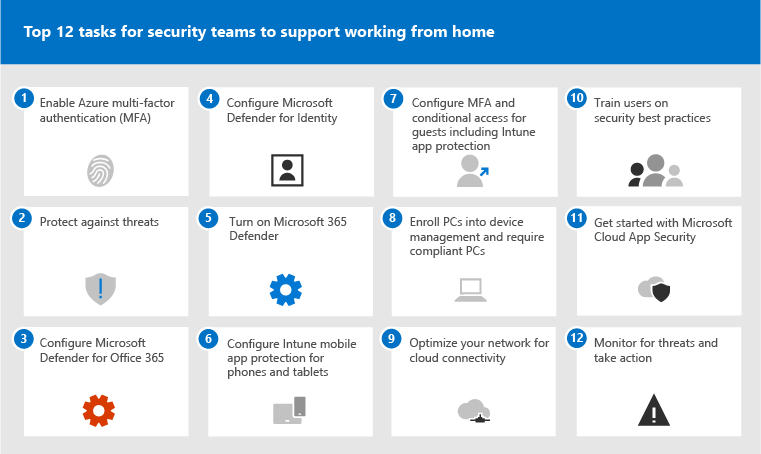

セキュリティ チームが自宅での作業をサポートするための上位 12 のタスク

Microsoft が好きで、主に家庭ベースの従業員を突然サポートしている場合は、organizationが可能な限り安全に機能していることを確認する手助けをしたいと考えています。 この記事では、セキュリティ チームが可能な限り迅速に最も重要なセキュリティ機能を実装できるように、タスクに優先順位を付けます。

Microsoft のビジネス プランのいずれかを使用する小規模または中規模のorganizationの場合は、代わりに次のリソースを参照してください。

- ビジネス プランの Microsoft 365 をセキュリティで保護するためのベスト プラクティス

- Microsoft 365 for Campaigns (Microsoft 365 Business に推奨されるセキュリティ構成を含む)

Microsoft では、エンタープライズ プランを使用しているお客様向けに、サービス プランに適用される次の表に示すタスクを完了することをお勧めします。 Microsoft 365 エンタープライズ プランを購入する代わりに、サブスクリプションを組み合わせる場合は、次の点に注意してください。

- Microsoft 365 E3には、Enterprise Mobility + Security (EMS) E3 と Microsoft Entra ID P1 が含まれます

- Microsoft 365 E5には EMS E5 と Microsoft Entra ID P2 が含まれます

| 手順 | タスク | すべてのOffice 365 Enterpriseプラン | Microsoft 365 E3 | Microsoft 365 E5 |

|---|---|---|---|---|

| 1 | Microsoft Entra多要素認証 (MFA) を有効にする |  |

|

|

| 2 | 脅威からの保護 |  |

|

|

| 3 | Microsoft Defender for Office 365の構成 |  |

||

| 4 | Microsoft Defender for Identityの構成 |  |

||

| 5 | Microsoft Defender XDRを有効にする |  |

||

| 6 | 電話とタブレットの Intune モバイル アプリ保護を構成する |  |

|

|

| 7 | Intune アプリ保護など、ゲストの MFA と条件付きアクセスを構成する |  |

|

|

| 8 | デバイス管理に PC を登録し、準拠している PC を必要とする |  |

|

|

| 9 | クラウド接続のためにネットワークを最適化する |  |

|

|

| 10 | ユーザーのトレーニング |  |

|

|

| 11 | Microsoft Defender for Cloud Apps の使用を開始する |  |

||

| 12 | 脅威を監視し、アクションを実行する |  |

|

|

開始する前に、Microsoft Defender ポータルで Microsoft 365 Secure Score をチェックします。 一元化されたダッシュボードから、Microsoft 365 の ID、データ、アプリ、デバイス、インフラストラクチャのセキュリティを監視および改善できます。 推奨されるセキュリティ機能の構成、セキュリティ関連のタスク (レポートの表示など) の実行、またはサードパーティのアプリケーションまたはソフトウェアを使用した推奨事項の対処に関するポイントが与えられます。 この記事で推奨されるタスクは、スコアを上げます。

1: Microsoft Entra多要素認証 (MFA) を有効にする

自宅で働く従業員のセキュリティを向上させるためにできることの 1 つは、MFA を有効にすることです。 まだプロセスがない場合は、この条件を緊急パイロットとして扱い、立ち往生する従業員を支援する準備ができていることを確認してください。 ハードウェア セキュリティ デバイスを配布できない場合は、Windows Hello生体認証や Microsoft Authenticator などのスマートフォン認証アプリを使用してください。

通常、MICROSOFT では、MFA を要求する前に、ユーザーに多要素認証の登録を 14 日間行うことをお勧めします。 ただし、従業員が突然自宅で作業している場合は、セキュリティの優先順位として MFA を要求し、それを必要とするユーザーを支援する準備をしてください。

これらのポリシーの適用には数分しかかかりませんが、今後数日間、ユーザーをサポートする準備が整います。

| プラン | 推奨事項 |

|---|---|

| Microsoft 365 プラン (Microsoft Entra ID P1 または P2 なし) | Microsoft Entra IDでセキュリティの既定値を有効にします。 Microsoft Entra IDのセキュリティの既定値には、ユーザーと管理者の MFA が含まれます。 |

| Microsoft 365 E3 (Microsoft Entra ID P1 を使用) | 一般的な条件付きアクセス ポリシーを使用して、次のポリシーを構成します。 |

| Microsoft 365 E5 (Microsoft Entra ID P2 を使用) | Microsoft Entra IDの機能を活用して、次のような Microsoft の推奨される条件付きアクセスと関連ポリシーの実装を開始します。

|

2: 脅威から保護する

クラウド メールボックスを使用するすべての Microsoft 365 プランには、次のようなExchange Online Protection (EOP) 機能が含まれます。

これらの EOP 機能の既定の設定は、既定のポリシーを使用して、すべての受信者に自動的に割り当てられます。 ただし、 データセンター内の監視に基づいて、EOP 保護レベルを Microsoft が推奨する Standard または Strict セキュリティ設定に上げるには、Standard プリセット セキュリティ ポリシー (ほとんどのユーザー向け) または厳密な事前設定されたセキュリティ ポリシー (管理者やその他のリスクの高いユーザー向け) をオンにして割り当てます。 新しい保護機能が追加され、セキュリティ環境が変化すると、事前設定されたセキュリティ ポリシーの EOP 設定が推奨設定に自動的に更新されます。

手順については、「Microsoft Defender ポータルを使用して Standard および Strict の事前設定されたセキュリティ ポリシーをユーザーに割り当てる」を参照してください。

Standard と Strict の違いは、次の表にまとめ られています。 Standard および Strict EOP 設定の包括的な設定については、こちらの表を参照 してください。

3: Microsoft Defender for Office 365を構成する

Microsoft Defender for Office 365 (Microsoft 365 E5とOffice 365 E5に含まれる) には、追加のセーフガードが用意されています。

- 安全な添付ファイルと安全なリンク保護: ファイル、添付ファイル、リンクの悪意のあるコンテンツを検査するインテリジェント なシステムを使用して、未知の脅威からorganizationをリアルタイムで保護します。 これらの自動化システムには、堅牢な爆発プラットフォーム、ヒューリスティック、機械学習モデルが含まれます。

- SharePoint、OneDrive、Microsoft Teams 用の 安全な添付ファイル: チーム サイトやドキュメント ライブラリ内で悪意のあるファイルを特定してブロックすることで、ユーザーが共同作業でファイルを共有する際に組織を保護します。

- フィッシング対策ポリシーでの偽装保護: フィッシング攻撃を回避するために、機械学習モデルと高度な偽装検出アルゴリズムを適用します。

- 優先度アカウント保護: 優先度アカウント は、価値の高いユーザー アカウントの選択数に適用するタグです。 次に、アラート、レポート、調査のフィルターとして Priority タグを使用できます。 Defender for Office 365プラン 2 (Microsoft 365 E5 に含まれる) では、優先順位アカウント保護は、会社の役員に合わせて調整された優先順位アカウントに対して追加のヒューリスティックを提供します (通常の従業員はこの特殊な保護の恩恵を受けません)。

プランの概要など、Defender for Office 365の概要については、「Defender for Office 365」を参照してください。

組み込みの保護プリセット セキュリティ ポリシーでは、既定ですべての受信者に安全なリンクと安全な添付ファイルの保護が提供されますが、例外を指定できます。

前のセクションと同様に、データセンター内の監視に基づいて、Defender for Office 365保護レベルを Microsoft が推奨する Standard または Strict セキュリティ設定に上げるには、Standard プリセット セキュリティ ポリシー (ほとんどのユーザー向け) または厳格な事前設定セキュリティ ポリシー (管理者やその他のリスクの高いユーザー向け) をオンにして割り当てます。 新しい保護機能が追加され、セキュリティ環境が変化すると、事前設定されたセキュリティ ポリシーのDefender for Office 365設定が推奨設定に自動的に更新されます。

事前設定されたセキュリティ ポリシーでDefender for Office 365保護を選択したユーザーは、安全な添付ファイルと安全なリンクに対して Microsoft が推奨する Standard または Strict セキュリティ設定を取得します。 また、 ユーザー偽装とドメイン偽装保護のエントリとオプションの例外を追加する必要もあります。

手順については、「Microsoft Defender ポータルを使用して Standard および Strict の事前設定されたセキュリティ ポリシーをユーザーに割り当てる」を参照してください。

Standard と Strict のDefender for Office 365保護設定の違いは、次の表にまとめられています。 Standard および Strict Defender for Office 365 保護設定の包括的な設定については、こちらの表を参照してください。

SharePoint、OneDrive、Microsoft Teams の安全な添付ファイルは、事前設定されたセキュリティ ポリシーとは別にオンまたはオフにすることができます (既定ではオンになっています)。 確認するには、「 SharePoint、OneDrive、および Microsoft Teams の安全な添付ファイルを有効にする」を参照してください。

ユーザーを 優先度アカウントとして識別した後、有効にされている場合 (既定ではオンになっている) 場合、ユーザーは優先度アカウント保護を受けます。 確認するには、Microsoft Defender for Office 365での優先度アカウント保護の構成と確認に関するページを参照してください。

4: Microsoft Defender for Identityを構成する

Microsoft Defender for Identityは、オンプレミスの Active Directoryシグナルを使用して、高度な脅威、侵害された ID、およびorganizationに向けられた悪意のあるインサイダー アクションを特定、検出、調査するクラウドベースのセキュリティ ソリューションです。 この項目は、オンプレミスとクラウドのインフラストラクチャを保護し、依存関係や前提条件がなく、即時の利点を提供できるため、次にこの項目に焦点を当てます。

- クイック スタートMicrosoft Defender for Identity参照してセットアップを簡単に行う

- ビデオを見る: Microsoft Defender for Identityの概要

- Microsoft Defender for Identity展開の 3 つのフェーズを確認する

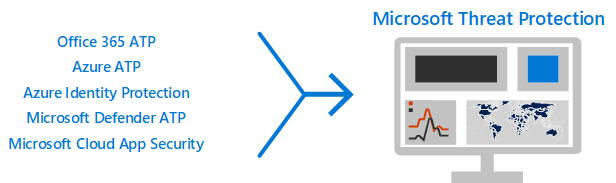

5: Microsoft Defender XDRを有効にする

Microsoft Defender for Office 365とMicrosoft Defender for Identityが構成されたので、これらの機能から結合されたシグナルを 1 つのダッシュボードで表示できます。 Microsoft Defender XDRでは、アラート、インシデント、自動調査と対応、ワークロード (Microsoft Defender for Identity、Defender for Office 365、Microsoft Defender ポータルの 1 つのウィンドウにMicrosoft Defender for Endpoint、Microsoft Defender for Cloud Apps)。

1 つ以上のDefender for Office 365 サービスを構成したら、MTP をオンにします。 新しい機能は MTP に継続的に追加されます。プレビュー機能の受信をオプトインすることを検討してください。

6: 電話とタブレットの Intune モバイル アプリ保護を構成する

Microsoft Intuneモバイル アプリケーション管理 (MAM) を使用すると、これらのデバイスを管理することなく、電話やタブレットでorganizationのデータを管理および保護できます。 次に、動作のしくみを示します。

- 管理対象デバイス上のアプリと許可される動作を決定する App Protection Policy (APP) を作成します (管理対象アプリからのデータがアンマネージド アプリにコピーされないようにするなど)。 プラットフォーム (iOS、Android) ごとに 1 つのポリシーを作成します。

- アプリ保護ポリシーを作成した後、承認されたアプリと APP データ保護を要求するようにMicrosoft Entra IDに条件付きアクセス規則を作成することで、これらを適用します。

APP 保護ポリシーには、多くの設定が含まれています。 幸いなことに、すべての設定について学び、オプションの重み付けを行う必要はありません。 Microsoft では、開始点を推奨することで、設定の構成を簡単に適用できます。 アプリ保護ポリシーを使用するデータ保護フレームワークには、選択できる 3 つのレベルが含まれています。

さらに、Microsoft では、このアプリ保護フレームワークを条件付きアクセスと関連ポリシーのセットと調整しています。すべての組織が出発点として使用することをお勧めします。 この記事のガイダンスを使用して MFA を実装した場合は、半分です。

モバイル アプリ保護を構成するには、「 共通 ID とデバイス アクセス ポリシー」のガイダンスを使用します。

- iOS と Android 用の ポリシーを作成するには、APP データ保護ポリシーの適用 に関するガイダンスを使用します。 ベースライン保護には、レベル 2 (強化されたデータ保護) をお勧めします。

- [承認済みのアプリとアプリ保護を要求する] に条件付きアクセス規則を作成します。

7: Intune モバイル アプリ保護を含むゲストの MFA と条件付きアクセスを構成する

次に、引き続き共同作業を行い、ゲストと作業できるようにします。 Microsoft 365 E3 プランを使用していて、すべてのユーザーに MFA を実装している場合は、設定されます。

Microsoft 365 E5 プランを使用していて、リスクベースの MFA に Azure Identity Protection を利用している場合は、いくつかの調整を行う必要があります (Microsoft Entra ID 保護はゲストに拡張されないため)。

- ゲストと外部ユーザーに対して常に MFA を要求する新しい条件付きアクセス規則を作成します。

- ゲストと外部ユーザーを除外するように、リスクベースの MFA 条件付きアクセス規則を更新します。

「共通ポリシーの更新」のガイダンスを使用して、ゲストアクセスと外部アクセスを許可および保護して、ゲスト アクセスがMicrosoft Entra IDでどのように機能するかを理解し、影響を受けるポリシーを更新します。

作成した Intune モバイル アプリ保護ポリシーと、承認されたアプリとアプリ保護を要求する条件付きアクセス規則は、ゲスト アカウントに適用され、organizationのデータを保護するのに役立ちます。

注:

準拠している PC を必要とするデバイス管理に PC を既に登録している場合は、デバイスコンプライアンスを適用する条件付きアクセス規則からゲスト アカウントを除外する必要もあります。

8: デバイス管理に PC を登録し、準拠している PC を必要とする

従業員のデバイスを登録するには、いくつかの方法があります。 各方法は、デバイスの所有権 (個人または企業)、デバイスの種類 (iOS、Windows、Android)、および管理要件 (リセット、アフィニティ、ロック) に依存します。 この調査は、整理に少し時間がかかる場合があります。「Microsoft Intuneにデバイスを登録する」を参照してください。

最も簡単な方法は、Windows 10 デバイスの自動登録を設定することです。

次のチュートリアルを利用することもできます。

- Autopilot を使用して Intune に Windows デバイスを登録する

- Apple Business Manager (ABM) で Apple の企業デバイス登録機能を使用して、Intune で iOS/iPadOS デバイスを登録する

デバイスを登録した後、「 共通 ID とデバイス アクセス ポリシー 」のガイダンスを使用して、これらのポリシーを作成します。

- デバイス コンプライアンス ポリシーを定義する: Windows 10の推奨設定には、ウイルス対策保護の要求が含まれます。 Microsoft 365 E5がある場合は、Microsoft Defender for Endpointを使用して従業員のデバイスの正常性を監視します。 他のオペレーティング システムのコンプライアンス ポリシーには、ウイルス対策保護とエンドポイント保護ソフトウェアが含まれていることを確認してください。

- 準拠している PC を要求する: これは、デバイス コンプライアンス ポリシーを適用するMicrosoft Entra IDの条件付きアクセス規則です。

デバイスを管理できるorganizationは 1 つだけであるため、Microsoft Entra IDの条件付きアクセス規則からゲスト アカウントを除外してください。 デバイスコンプライアンスを必要とするポリシーからゲストユーザーと外部ユーザーを除外しない場合、これらのポリシーはこれらのユーザーをブロックします。 詳細については、「 ゲストおよび外部アクセスを許可および保護するための一般的なポリシーの更新」を参照してください。

9: クラウド接続用にネットワークを最適化する

従業員の大部分を自宅で迅速に作業できるようにする場合、この突然の接続パターンの切り替えが企業ネットワーク インフラストラクチャに大きな影響を与える可能性があります。 多くのネットワークは、クラウド サービスが採用される前にスケーリングされ、設計されていました。 多くの場合、ネットワークはリモート ワーカーに対して寛容ですが、すべてのユーザーが同時にリモートで使用するように設計されていませんでした。

ネットワーク要素は、それらを使用してビジネス全体の負荷のために突然巨大な緊張の下に置かれます。 例:

- VPN コンセントレータ。

- 中央ネットワーク エグレス機器 (プロキシやデータ損失防止デバイスなど)。

- 中央インターネット帯域幅。

- バックホールの MPLS 回線

- NAT 機能。

最終的な結果は、パフォーマンスと生産性の低下と、自宅での作業に適応するユーザーのエクスペリエンスの低下です。

従来、企業ネットワーク経由でトラフィックをルーティングすることで提供されていた保護の一部は、ユーザーがアクセスしているクラウド アプリによって提供されるようになりました。 この記事でこの手順に進んだ場合は、Microsoft 365 サービスとデータに対して一連の高度なクラウド セキュリティ制御を実装しました。 これらのコントロールを設定すると、リモート ユーザーのトラフィックを直接Office 365にルーティングする準備が整う場合があります。 引き続き他のアプリケーションへのアクセスに VPN リンクが必要な場合は、スプリット トンネリングを実装することで、パフォーマンスとユーザー エクスペリエンスを大幅に向上させることができます。 organizationで合意が得られたら、この最適化は、適切に調整されたネットワーク チームによって 1 日以内に実現できます。

詳細については、以下を参照してください:

このトピックに関する最近のブログ記事:

- リモート スタッフのトラフィックをすばやく最適化 & インフラストラクチャへの負荷を軽減する方法

- セキュリティの専門家と IT が、今日の独自のリモート作業シナリオで最新のセキュリティ制御を実現するための別の方法

10: ユーザーをトレーニングする

ユーザーをトレーニングすると、ユーザーとセキュリティ運用チームの時間と不満を大幅に節約できます。 精通しているユーザーは、疑わしいメール メッセージで添付ファイルを開いたりリンクをクリックしたりする可能性が低く、疑わしい Web サイトを回避する可能性が高くなります。

「ハーバード・ケネディ・スクール・サイバーセキュリティ・キャンペーン・ハンドブック」では、フィッシング攻撃を特定するためのユーザーのトレーニングなど、organization内でセキュリティ意識の強い文化を確立するための優れたガイダンスが提供されています。

Microsoft 365 には、organizationでユーザーに通知するのに役立つ次のリソースが用意されています。

| 概念 | リソース |

|---|---|

| Microsoft 365 | カスタマイズ可能な学習経路 これらのリソースは、エンド ユーザー向けのトレーニングをorganizationにまとめるのに役立ちます |

| Microsoft 365 セキュリティ | 学習モジュール: Microsoft 365 の組み込みのインテリジェントなセキュリティを使用して、organizationをセキュリティで保護する このモジュールを使用すると、Microsoft 365 セキュリティ機能の連携方法を説明し、これらのセキュリティ機能の利点を明確に説明できます。 |

| 多要素認証 | 2 段階認証: 追加の検証ページとは この記事は、エンド ユーザーが多要素認証とは何か、またそれがorganizationで使用されている理由を理解するのに役立ちます。 |

このガイダンスに加えて、Microsoft では、ユーザーが「 アカウントとデバイスをハッカーやマルウェアから保護する」で説明されているアクションを実行することをお勧めします。 それらの操作を次に示します。

- 強力なパスワードの使用

- デバイスの保護

- Windows 10および Mac PC でのセキュリティ機能の有効化 (アンマネージド デバイスの場合)

また、次の記事で推奨されるアクションを実行して、ユーザーが個人のメール アカウントを保護することもお勧めします。

11: Microsoft Defender for Cloud Appsの概要

Microsoft Defender for Cloud Appsは、豊富な可視性、データ移動の制御、高度な分析を提供し、すべてのクラウド サービスにわたるサイバー脅威を特定して対処します。 Defender for Cloud Apps の使用を開始すると、異常検出ポリシーが自動的に有効になります。 ただし、Defender for Cloud Apps には 7 日間の初期学習期間があり、すべての異常検出アラートが発生するわけではありません。

Defender for Cloud Apps の使用を今すぐ開始します。 後で、より高度な監視と制御を設定できます。

- クイック スタート: Defender for Cloud Apps の概要

- 行動分析と異常検出を瞬時に取得する

- Microsoft Defender for Cloud Appsの詳細

- 新機能と機能を確認する

- 基本的なセットアップ手順を参照してください

12: 脅威を監視し、アクションを実行する

Microsoft 365 には、状態を監視し、適切なアクションを実行するいくつかの方法が含まれています。 最適な出発点は、Microsoft Defender ポータルで、organizationの Microsoft Secure Score と、注意が必要なアラートまたはエンティティを表示できます。

次の手順

おめでとうございます! 最も重要なセキュリティ保護の一部をすばやく実装し、organizationははるかに安全です。 これで、脅威保護機能 (Microsoft Defender for Endpointを含む)、データ分類と保護機能、管理アカウントのセキュリティ保護をさらに進める準備が整いました。 Microsoft 365 のセキュリティに関する推奨事項の詳細な方法については、「 Microsoft 365 Security for Business Decision Maker (BDMs)」を参照してください。

また、セキュリティに関する Microsoft の新しい Defender for Cloud のドキュメントも参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示