ID の統合

![]()

IDは、モダン ワークスペースでのアクセスを管理するための主要なコントロール プレーンであり、ゼロ トラストの実装に不可欠です。 ID ソリューションは、強力な認証およびアクセス ポリシーを使用して、きめ細かいアクセス許可とアクセスによって最低特権アクセスを使用して、ゼロ トラストをサポートし、セキュリティで保護されたリソースへのアクセスを管理する制御やポリシーをサポートし、攻撃の影響範囲を最小限に抑えたりすることができます。

この統合ガイドでは、独立系ソフトウェア ベンダー (ISV) およびテクノロジ パートナーが Microsoft Entra ID と統合して、お客様向けのセキュリティで保護されたゼロ トラスト ソリューションを作成する方法について説明します。

ID統合用のゼロ トラスト ガイド

この統合ガイドでは、Microsoft Entra ID と Azure Active Directory B2C について説明します。

Microsoft Entra ID は、Microsoft のクラウドベースの ID およびアクセス管理サービスです。 シングル サインオン認証、条件付きアクセス、パスワードレスおよびMulti-Factor Authentication、自動化されたユーザー プロビジョニング、企業による大規模な ID プロセスの保護および自動化を可能にするその他の多くの機能を提供します。

Azure Active Directory B2C は、会社から顧客向けの ID アクセス管理 (CIAM) ソリューションであり、顧客は、簡単にスケーリングしてブランド化された Web およびモバイル アプリケーション 環境と組み合わせたセキュリティで保護されたホワイト ラベル認証ソリューションを実装するために使用します。 統合ガイダンスは、Azure Active Directory B2C セクションで入手できます。

Microsoft Entra ID

ソリューションを Microsoft Entra ID と統合するには、さまざまな方法があります。 基本的な統合とは、Microsoft Entra ID のビルトインセキュリティ機能を使用して顧客を保護することです。 高度な統合を採用すると、セキュリティ機能が強化され、ご利用のソリューションがさらに一歩前進します。

基本的な統合

基本的な統合では、Microsoft Entra ID のビルトインセキュリティ機能を使用して顧客を保護します。

シングル サインオンと発行元の検証を有効にする

シングル サインオンを有効にするには、アプリ ギャラリーでアプリを発行することをお勧めします。 これにより、顧客はアプリケーションが Microsoft Entra ID と互換性があることがわかるため、また、あなたは検証済みの発行元になることができるので顧客はテナントに追加するアプリの発行元を確認できるため、顧客の信頼が高まります。

アプリ ギャラリーで公開すると、IT 管理者は、自動化されたアプリの登録を使用して、ソリューションをテナントに簡単に統合できるようになります。 手動登録は、アプリケーションに関するサポートの問題の一般的な原因です。 ギャラリーにアプリを追加すると、アプリに関するこれらの問題が回避されます。

モバイル アプリの場合は、Microsoft Authenticatorライブラリとシステム Browserを使用してシングル サインオンを実装することをお勧めします。

ユーザー プロビジョニングを統合する

何千ものユーザーが所属する組織の ID とアクセスを管理することは困難です。 大規模組織でソリューションを使用する場合、アプリケーションと Microsoft Entra ID の間でユーザーとアクセスに関する情報を同期することは不可欠です。 これは、変更が発生したときにユーザー アクセスの一貫性を維持するのに役立ちます。

SCIM (クロスドメイン ID 管理システム) は、ユーザー ID 情報を交換するためのオープン スタンダードです。 SCIM ユーザー管理 API を使用すると、アプリケーションと Microsoft Entra ID の間でユーザーとグループを自動的にプロビジョニングできます。

サブジェクトのチュートリアルは、Microsoft Entra ID からアプリへのユーザー プロビジョニングのための SCIM エンドポイントの開発に関する部分では、SCIM エンドポイントの構築および Microsoft Entra プロビジョニング サービスとの統合を行う方法について説明します。

高度な統合

高度な統合により、アプリケーションのセキュリティがさらに強化されます。

条件付きアクセス認証コンテキスト

条件付きアクセス認証コンテキスト を使用すると、ユーザーが機密データまたはアクションにアクセスしたときにアプリがポリシーの実施をトリガーし、ユーザーの生産性を高め、機密性の高いリソースをセキュリティで保護できます。

継続的アクセス評価

継続的アクセス評価 (CAE) は、トークンの有効期間ではなく重要なイベントとポリシー評価に基づいてアクセス トークンを破棄できます。 一部のリソース API については、リスクとポリシーがリアルタイムで評価されるため、トークンの有効期間を最大 28 時間まで延長することができ、それによりアプリケーションがもっと回復性があり、パフォーマンスが高くなります。

セキュリティ API

この環境では、多くの独立系ソフトウェア ベンダーが、これらの API が特に役立つことを発見しました。

User および Group API

アプリケーションでテナント内のユーザーとグループを更新する必要がある場合は、Microsoft Graph で ユーザー および Group API を使用して、Microsoft Entra テナントに書き戻すことができます。 Microsoft Graph REST API v1.0 リファレンスと、ユーザーリソースの種類 のリファレンス ドキュメント内のAPI の使用について参照してください

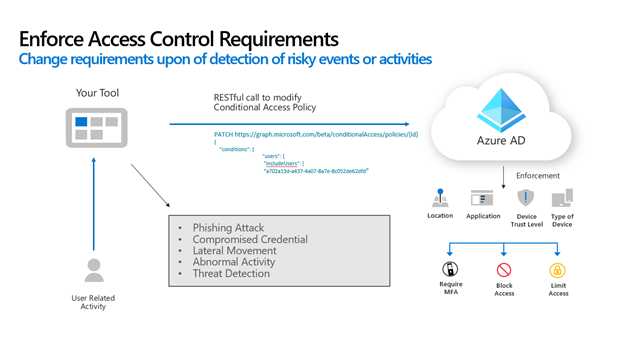

条件付きアクセス API

条件付きアクセス は、適切なユーザーに適切なリソースへの適切なアクセスを確実に付与するのに役立つため、ゼロ トラストの重要な部分です。 条件付きアクセスを有効にすると、Microsoft Entra ID で、計算されたリスクと事前構成済みポリシーに基づいてアクセスに関する判断を行うことができます。

独立系ソフトウェア ベンダーは、関連する場合に条件付きアクセス ポリシーを適用するためのオプションを示すことにより、条件付きアクセスを活用できます。 たとえば、特に危険なユーザーの場合、顧客がそのユーザーの条件付きアクセスを UI を通じて有効にしてから、Microsoft Entra ID でプログラムを使って有効にするように提案することができます。

詳細については、Microsoft Graph API を使用した条件付きアクセス ポリシーの構成に関する GitHub 上のサンプルをご確認ください。

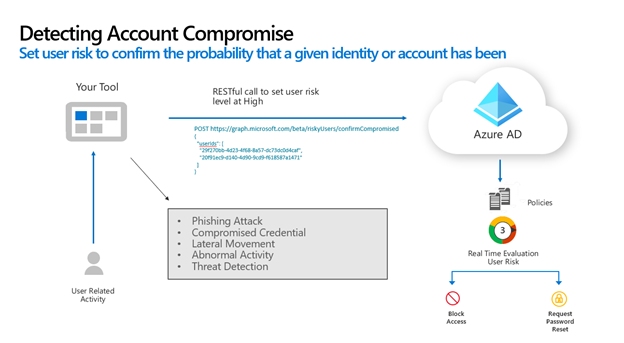

Confirm Compromise および Risky User API

独立系ソフトウェア ベンダーは、Microsoft Entra ID の範囲外の侵害に気付く場合があります。 セキュリティ イベント、特にアカウント侵害を含む場合、マイクロソフト と 独立系ソフトウェア ベンダー は、両者からの情報を共有することで共同作業を行うことができます。 Confirm Compromise API を使用すると、対象のユーザーのリスク レベルを高に設定できます。 これにより、Microsoft Entra ID によって、ユーザーに再認証を求めたり、機密データへのアクセスを制限したりして、適切に対処することができます。

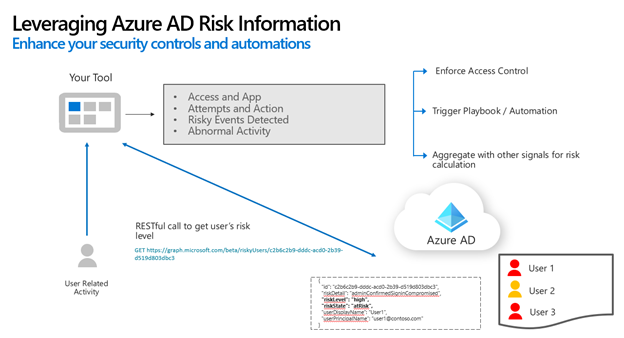

逆に、Microsoft Entra ID により、さまざまなシグナルと機械学習に基づいてユーザーのリスクが継続的に評価されます。 Risky User API は、アプリの Microsoft Entra テナント内のすべての危険なユーザーにプログラムによるアクセスを許可します。 独立系ソフトウェア ベンダーは、この API を活用して、現在のリスクのレベルに応じて適切にユーザーを処理できます。 riskyUser リソースの種類.

固有の製品シナリオ

次のガイダンスは、特定の種類のソリューションを提供する独立系ソフトウェア ベンダー向けです。

セキュア ハイブリッド アクセス統合 多くのビジネス アプリケーションは、保護されている企業ネットワークの内部で動作するように作成されており、一部のアプリケーションでは従来の認証方法が使用されています。 多くの会社はゼロ トラスト戦略の構築と、ハイブリッドおよびクラウドファーストの職場環境のサポートを検討しているため、アプリを Microsoft Entra ID に接続して、レガシ アプリケーションに先進認証ソリューションを提供するソリューションを必要としています。 このガイドを使用して、従来のオンプレミス アプリケーションに最新のクラウド認証を提供するソリューションを作成します。

Microsoft と互換性のある FIDO2 セキュリティ キー ベンダーになる: FIDO2 セキュリティ キーにより、脆弱な資格情報が、サービス間で再利用、再生、共有できない、強力なハードウェアを基盤にした公開または秘密キー資格情報に置き換えられます。 Microsoft と互換性のある FIDO2 セキュリティ キー ベンダーになるには、このドキュメントのプロセスに従います。

Azure Active Directory B2C

Azure Active Directory B2C は、1 日あたり何百万ものユーザーと何十億もの認証をサポートできる、顧客 ID およびアクセス管理 (CIAM) ソリューションです。 これは、ブランド化された ウェブ アプリケーションとモバイル アプリケーションを組み合わせたユーザー エクスペリエンスを可能にするホワイト ラベル認証ソリューションです。

Microsoft Entra ID と同様に、パートナーは Microsoft Graph と主要なセキュリティ API (条件付きアクセス、侵害の確認、危険なユーザー API など) を使用して、Azure Active Directory B2C と統合できます。 これらの統合の詳細については、上記の Microsoft Entra ID セクションを参照してください。

このセクションには、独立系ソフトウェア ベンダー パートナーがサポートできるその他の統合機会がいくつか含まれています。

Note

Azure Active Directory B2C (およびそれで統合されたソリューション) を使用しているお客様は、Azure Active Directory B2C で Identity 保護 と条件付きアクセスをアクティブ化することを強くおすすめします。

RESTful エンドポイントとの統合

独立系ソフトウェア ベンダーは、独自のソリューションを RESTful エンドポイントを介して統合することで、Multi-Factor Authentication (MFA) およびロールベースのアクセス制御 (RBAC) の有効化、本人確認と証明の有効化、ボット検出と不正行為防止によるセキュリティの向上、Payment Services Directive 2 (PSD2) のセキュリティで保護された顧客認証 (SCA) の要件の充足が可能です。

RESTful エンドポイントの使用方法に関するガイダンスと、RESTful API を使用して統合されたパートナーの詳細なサンプルのウォークスルーが用意されています:

- 本人確認と検査。これにより顧客は、エンド ユーザーの ID を確認できます。

- ロールベースのアクセス制御。エンド ユーザーに対するきめ細かいアクセス制御が可能です

- オンプレミス アプリケーションへのハイブリッド アクセスをセキュリティで保護し、これにより、エンド ユーザーは先進認証プロトコルを使用してオンプレミスおよびレガシ アプリケーションにアクセスできます

- 不正保護。これにより顧客は、ログイン試行やボット攻撃からアプリケーションおよびエンド ユーザーを保護することができます。

Web アプリケーション ファイアウォール

Web Application Firewall (WAF) では、一般的な悪用や脆弱性から Web アプリケーションを一元的に保護します。 Azure Active Directory B2C を使用すると、独立系ソフトウェア ベンダーは、Azure Active Directory B2C Custom Domainへのすべてのトラフィック (login.contoso.com など) が常に WAF サービスを通過するように WAF サービスを統合できるため、セキュリティの追加レイヤーが提供されます。

WAF ソリューションを実装するには、Azure Active Directory B2C Custom Domain を構成する必要があります。 これを行う方法については、Custom Domain の有効化に関するチュートリアルを参照してください。 Azure Active Directory B2C と統合する WAF ソリューションを作成した既存のパートナーを見ることもできます。

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示