iOS および Android 用の Outlook でのハイブリッド先進認証の使用

iOS および Android 用の Outlook アプリは、Microsoft サービスを使用して Microsoft 365 または Office 365をモバイル デバイスで体験し、日常生活と仕事の見つけ、計画、優先順位付けを行うのに最適な方法として設計されています。 Outlook では、Microsoft Entra条件付きアクセスや Intune アプリ保護ポリシーなどの機能を使用して企業データを保護しながら、セキュリティ、プライバシー、および必要なサポートを提供します。 以降のセクションでは、ハイブリッドモダン認証アーキテクチャの概要、展開に必要な前提条件、および Outlook for iOS と Android for Exchange のオンプレミス メールボックスを安全に展開する方法について説明します。

ハイブリッド Exchange Server 利用者向けの Microsoft Cloud アーキテクチャ

iOS および Android 用の Outlook は、クラウドベースのアプリケーションです。 この特性は、Microsoft Cloud で実行されているセキュリティで保護されたスケーラブルなサービスを利用して、ローカルにインストールされたアプリでエクスペリエンスが構成されていることを示します。

Exchange Serverメールボックスの場合、Outlook for iOS と Android のアーキテクチャは Microsoft Cloud に直接組み込まれており、Microsoft が Microsoft セキュリティ センターと Azure セキュリティ センターでコミットするセキュリティ、プライバシー、組み込みのコンプライアンス、透過的な操作などのより多くの利点を顧客に提供します。

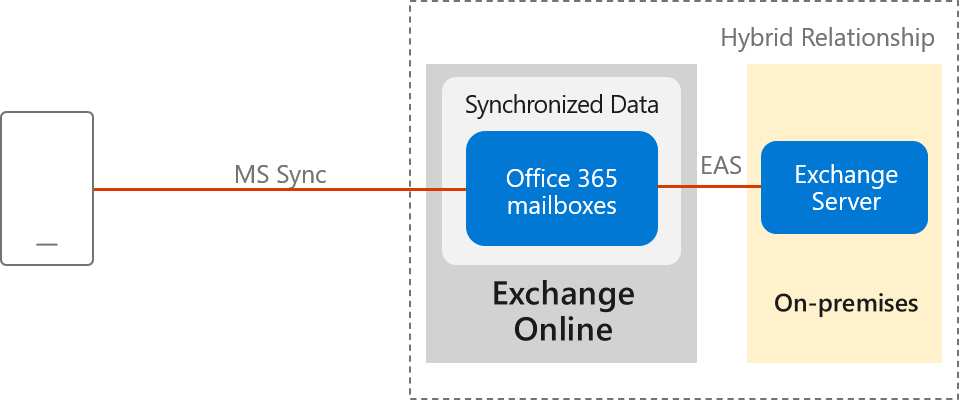

Microsoft 365 または Office 365 ベースのアーキテクチャ内では、Outlook for iOS および Android は、Microsoft 365 または Office 365 とアプリの間で、TLS で保護された接続のエンドツーエンドで保護されるデータ同期にネイティブの Microsoft 同期テクノロジを使用します。

Exchange Onlineとオンプレミス環境間のExchange ActiveSync (EAS) 接続により、ユーザーのオンプレミス データの同期が可能になり、4 週間のメール、すべての予定表データ、すべての連絡先データ、および Exchange Online テナントの不在状態が含まれます。 このデータは、Microsoft Entra IDでアカウントが削除された 30 日後にExchange Onlineから自動的に削除されます。

オンプレミス環境と Exchange Online 間でのデータの同期は、ユーザーの動作とは関係なく行われます。 この不一定の傾向により、新しいメッセージをデバイスに迅速に送信できます。

Microsoft Cloud で情報を処理すると、優先受信トレイでのメールの分類、旅行と予定表のカスタマイズされたエクスペリエンス、および高速な検索などの高度な機能を利用できます。 負荷の高い処理にクラウドを利用し、ユーザーのデバイスで必要となるリソースを最小限に抑えることによって、アプリのパフォーマンスと安定性が向上します。 最後に、基になるサーバーの技術的な機能 (異なるバージョンのExchange Server、Microsoft 365、Office 365など) に関係なく、すべてのメール アカウントで機能する機能を Outlook で構築できます。

具体的には、新しいアーキテクチャでは次の機能が強化されました。

Enterprise Mobility + Securityサポート: お客様は、Microsoft IntuneやMicrosoft Entra IDを含む Microsoft Enterprise Mobility + Security (EMS) を利用できます条件付きアクセスと Intune アプリ保護ポリシーを有効にする P1 または P2。モバイル デバイス上の企業メッセージング データを制御およびセキュリティで保護します。

Microsoft Cloud をフル活用: オンプレミスのメールボックス データはExchange Onlineに同期されるため、Microsoft が Microsoft セキュリティ センターでコミットするセキュリティ、プライバシー、コンプライアンス、透過的な操作の利点が提供されます。

OAuth はユーザーのパスワードを保護します。Outlook では、ハイブリッドモダン認証 (OAuth) を使用してユーザーの資格情報を保護します。 ハイブリッド先進認証は、ユーザーの資格情報を変更したり保存したりすることなく、Exchange データにアクセスするためのセキュアなメカニズムを Outlook に提供します。 サインイン時に、ユーザーは ID プラットフォーム (Microsoft Entra IDまたは ADFS などのオンプレミス ID プロバイダー) に対して直接認証を行い、その代わりにアクセス トークンを受け取り、Outlook にユーザーのメールボックスまたはファイルへのアクセスを許可します。 サービスは、任意の時点でユーザーのパスワードにアクセスできません。

固有のデバイス ID の提供:Outlook の各接続は、Microsoft Intune で一意に登録されるため、一意の接続として管理できます。

iOS と Android の新機能のロックを解除する: この更新プログラムを使用すると、Outlook アプリは、完全なExchange Online検索や集中受信トレイの使用など、現在 Exchange オンプレミスでサポートされていないネイティブの Microsoft 365 またはOffice 365機能を利用できます。 これらの機能は、iOS および Android 用の Outlook を使用する場合にのみ使用できます。

注:

オンプレミスの Exchange 管理センター (EAC) を使用したデバイス管理はできません。 モバイル デバイスを管理するには、Intune が必要です。

データのセキュリティ、アクセス、および監査の制御

オンプレミス データが Exchange Online と同期されているため、Exchange Online でデータがどのように保護されているかについてお客様から質問があげられています。 Microsoft Cloud の暗号化では、 ボリューム レベルの暗号化に BitLocker を使用する方法について説明します。 Microsoft Purview カスタマー キーを使用したサービス暗号化は、Outlook for iOS および Android アーキテクチャでサポートされていますが、ユーザーは、set-mailuser コマンドレットを使用して暗号化ポリシーを割り当てるには、Office 365 Enterprise E5 ライセンス (または政府または教育機関向けのこれらのプランの対応するバージョン) を持っている必要があることに注意してください。

既定では、Microsoft エンジニアは、Microsoft 365 または Office 365 で、常に管理特権を持たず、顧客コンテンツに対する永続的なアクセス権もゼロです。 管理アクセス制御 では、担当者のスクリーニング、バックグラウンド チェック、ロックボックス、カスタマー ロックボックスなどについて説明します。

サービス アシュアランスに関する ISO 監査コントロールのドキュメントには、Microsoft 365 および Office 365が実装したグローバルな情報セキュリティ標準および規制からの監査されたコントロールの状態が記載されています。

接続フロー

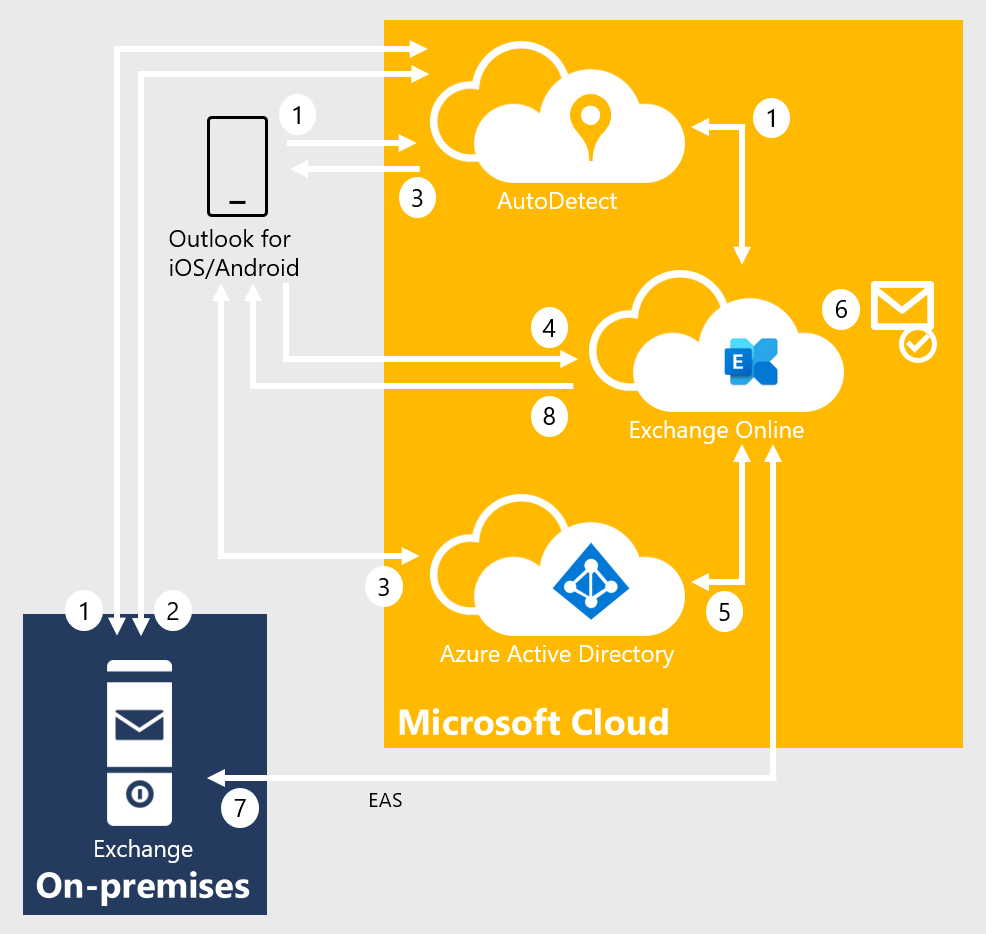

ハイブリッド先進認証によって iOS および Android 用の Outlook が有効にされている場合、接続フローは次のとおりです。

ユーザーがメール アドレスを入力すると、iOS 用および Android 用の Outlook が AutoDetect サービスに接続されます。 AutoDetect は、Exchange Onlineする自動検出クエリを開始することによってメールボックスの種類を決定します。 Exchange Online はユーザーのメールボックスがオンプレミスであると判断し、オンプレミス Autodiscover URL を伴って AutoDetect に 302 リダイレクトを返します。 AutoDetect は、電子メール アドレスの ActiveSync エンドポイントを決定するために、オンプレミスの自動検出サービスに対してクエリを開始します。 オンプレミスで試行された URL は、次の例のようになります。

<https://autodiscover.contoso.com/autodiscover/autodiscover.json?Email=test%40contoso.com&Protocol=activesync&RedirectCount=3>AutoDetect は、上記の手順 1 で返されたオンプレミスの ActiveSync URL への接続を、空のベアラー チャレンジで開始します。 空のベアラー チャレンジは、クライアントが先進認証をサポートしていることをオンプレミス ActiveSync に知らせます。 オンプレミス ActiveSync は、401 チャレンジ応答で応答し、WWW-Authenticate:Bearer ヘッダーを含めます。 WWW 認証: ベアラー ヘッダー内では、OAuth トークンの取得に使用する必要があるMicrosoft Entra エンドポイントを識別するauthorization_uri値です。

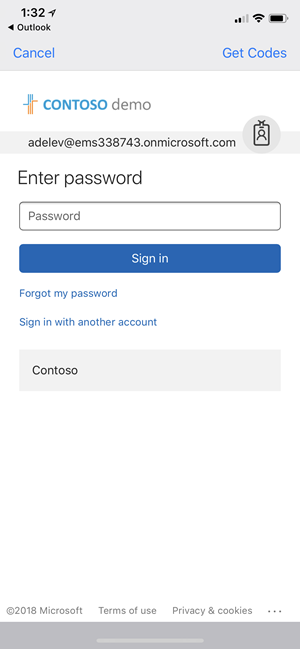

AutoDetect は、Microsoft Entra エンドポイントをクライアントに返します。 クライアントがログイン フローを開始すると、Web フォームが表示され (または Microsoft Authenticator アプリにリダイレクトされ)、資格情報を入力できます。 ID の構成によっては、このプロセスに、オンプレミスの ID プロバイダーへのフェデレーション エンドポイント リダイレクトが含まれる場合と含まれていない場合があります。 最終的に、クライアントは AT1/RT1 という名前のアクセス トークンと更新トークンのペアを取得します。 このアクセス トークンのスコープは、Exchange Online エンドポイントの対象ユーザーが存在する iOS および Android 用の Outlook クライアントです。

Outlook for iOS および Android は、Exchange Onlineへの接続を確立し、ユーザーのアクセス トークン (AT1) とオンプレミスの ActiveSync エンドポイントを含むプロビジョニング要求を発行します。

Exchange Online内の MRS プロビジョニング API は、入力として AT1 を使用し、2 つ目のアクセスおよび更新トークン ペア (AT2/RT2 という名前) を取得して、Active Directory への代理呼び出しを介してオンプレミスメールボックスにアクセスします。 この 2 番目のアクセス トークンのスコープは、Exchange Online であるクライアントと、オンプレミスの ActiveSync 名前空間エンドポイントの対象ユーザーです。

メールボックスがプロビジョニングされていない場合は、プロビジョニング API によってメールボックスが作成されます。

MRS プロビジョニング API は、オンプレミスの ActiveSync エンドポイントに対するセキュアな接続を確立し、AT2 アクセス トークンを認証方法として使用して、ユーザーのメッセージング データを同期します。 ユーザーが操作しなくてもバックグラウンドでデータを同期できるように、RT2 が定期的に使用されて新しい AT2 が生成されます。

データはクライアントに返されます。

技術要件とライセンス要件

ハイブリッド先進認証アーキテクチャには、次の技術要件があります。

注:

Outlook モバイルでハイブリッドモダン認証を利用するオンプレミス アカウントは、Office 365米国政府機関コミュニティおよび防衛テナント、ドイツOffice 365テナント、21Vianet テナントが運営するOffice 365中国ではサポートされていません。

Exchange On-Premises のセットアップ:

Exchange Server 2019 累積的な更新プログラム 1 (CU1) 以降、Exchange Server 2016 累積的な更新プログラム 8 (CU8) 以降、またはすべての Exchange サーバーで 2013 CU19 以降Exchange Server。 ハイブリッド展開 (オンプレミスの Exchange とExchange Online) またはオンプレミスの Exchange 展開でExchange Online Archiving (EOA) を使用する組織では、最新の CU または 1 つの CU を最新の CU より前に展開する必要があります。

すべての Exchange 2007 または Exchange 2010 サーバーを環境から削除する必要があります。 これらのバージョンの Exchange はメインストリーム のサポート対象外であり、Intune で管理される Outlook for iOS と Android では動作しません。 このアーキテクチャでは、Outlook for iOS と Android は認証メカニズムとして OAuth を使用します。 発生したオンプレミス構成の変更の 1 つは、既定の承認エンドポイントとして Microsoft Cloud への OAuth エンドポイントを有効にします。 この変更が行われると、クライアントは OAuth の使用のネゴシエートを開始できます。 この変更はorganization全体に及ぶため、Exchange 2013 または 2016 のいずれかによって前面に表示される Exchange 2010 メールボックスは、OAuth を実行すると誤って考え、Exchange 2010 は認証メカニズムとして OAuth をサポートしていないため、切断状態になります。

Active Directory の同期 Microsoft Entra Connect を使用して、オンプレミスのメール受信者ディレクトリ全体をMicrosoft Entra IDと Active Directory 同期します。 Microsoft Entra Connect 構成でアプリと属性のフィルター処理Microsoft Entra有効にしている場合は、次のアプリケーションが選択されていることを確認します。

- Office 365 ProPlus

- Exchange Online

- Azure RMS

- Intune

Microsoft Entra Connect 構成でMicrosoft Entraアプリと属性のフィルター処理が有効になっていない場合は、必要なすべてのアプリケーションが既定で既に選択されています。

重要

iOS および Android 用の Outlook では、ハイブリッドモダン認証を利用するオンプレミスメールボックスにテナントのExchange Onlineグローバル アドレス一覧が使用されます。 すべてのメール受信者がMicrosoft Entra IDに同期されていない場合、ユーザーにメール フローの問題が発生します。

Exchange ハイブリッドのセットアップ:Exchange On-Premises と Exchange Online との間に完全なハイブリッド関係が必要です。

ハイブリッド Microsoft 365 またはOffice 365 organizationは、Exchange クラシック ハイブリッド トポロジ モードを使用して完全なハイブリッド構成で構成され、Exchange 展開アシスタントで指定されているように設定されます。

注:

ハイブリッド 先進認証は、 ハイブリッド エージェントではサポートされていません。

Microsoft 365 または Office 365 Enterprise、Business、または Education organizationが必要です。

オンプレミスのメールボックス データは、Microsoft 365 または Office 365 organizationが設定されているのと同じデータセンター リージョン、またはアカウントの PreferredDataLocation で定義されているデータセンター リージョンに同期されます。 Microsoft 365 と Office 365 データの場所の詳細については、Microsoft セキュリティ センターを参照してください。 PreferredDataLocation の詳細については、「Multi-Geo 機能」を参照してください。

ハイブリッド構成ウィザードを使用してMicrosoft Entra IDするには、Exchange ActiveSyncと自動検出の外部 URL ホスト名をサービス プリンシパルとして発行する必要があります。

AutoDiscover 名前空間と Exchange ActiveSync 名前空間は、インターネットからアクセスできる必要があり、事前認証ソリューションによるアクセスは許可されません。

この設定は OAuth トークンの使用に影響するため、ロード バランサーと Exchange サーバーの間で SSL または TLS オフロードが使用されていないことを確認します。 SSL と TLS ブリッジング (終了と再暗号化) がサポートされています。

Intune セットアップ: Intune スタンドアロン展開と共同管理展開の両方がサポートされています (Microsoft 365 の基本的なモビリティとセキュリティはサポートされていません)。

Microsoft 365 および Office 365 ライセンス:

- iOS および Android 用 Outlook は、iOS アプリ ストアと Google Play からのコンシューマー向け無料です。 ただし、商用ユーザーには、Office デスクトップ アプリケーションを含む Microsoft 365 または Office 365 サブスクリプションが必要です。Microsoft 365 Apps for Business、Microsoft 365 Business Standard、Microsoft 365 Apps for enterprise、Office 365 Enterprise E3、Office 365 Enterprise E5、または政府または教育の計画の対応するバージョン。 次のサブスクリプションを持つ商用ユーザーは、統合された画面が 10.1 インチ以下のデバイスで Outlook モバイル アプリを斜めに使用できます。Office 365 Enterprise E1、Office 365 F1、Office 365 A1、Microsoft 365 Business Basic、およびExchange Online ライセンス (Office なし)。 Exchange オンプレミス (Exchange Server) ライセンスしかない場合、アプリを使用するライセンスは付与されません。

- 高度なExchange Online機能 (顧客キーによるサービス暗号化や複数地域機能など) を使用するには、オンプレミス ユーザーに、Microsoft 365 管理 センター内で該当するOffice 365または Microsoft 365 サブスクリプション ライセンスを割り当てる必要があります。

ライセンスを割り当てる方法の詳細については、「 ユーザーを個別または一括で追加する」を参照してください。

EMS のライセンス:オンプレミスのユーザーごとに次のライセンスのいずれかが必要です。

- Intune スタンドアロン + Microsoft Entra ID P1 または P2 または P1 または P2 Microsoft Entra ID

- Enterprise Mobility + Security E3、Enterprise Mobility + Security E5

実装の手順

組織でハイブリッド先進認証のサポートを有効にするには、次の手順を実行する必要があります。詳細については、以降のセクションで説明します。

- 条件付きアクセス ポリシーを作成する

- Intune アプリ保護ポリシーを作成する

- ハイブリッド先進認証を有効にする

条件付きアクセス ポリシーを作成する

エンドユーザー用の電子メール アプリとして iOS および Android 用の Outlook のみを使用し、ユーザーが Exchange データにアクセスする方法を標準化することを組織で決定した場合は、他のモバイル アクセス方法をブロックする条件付きアクセス ポリシーを構成できます。 Outlook for iOS および Android は、Microsoft Entra ID オブジェクトを介して認証し、Exchange Onlineに接続します。 そのため、モバイル デバイスの接続をExchange Onlineに制限するには、Microsoft Entra条件付きアクセス ポリシーを作成する必要があります。 このタスクを実行するには、すべての潜在的なユーザーを対象とする 2 つの条件付きアクセス ポリシーが必要です。 これらのポリシーの作成の詳細については、「 条件付きアクセス: 承認済みのクライアント アプリまたはアプリ保護ポリシーを要求する」を参照してください。

「 モバイル デバイスで承認済みのクライアント アプリまたはアプリ保護ポリシーを要求する」の手順に従います。 このポリシーにより、Outlook for iOS と Android は許可されますが、モバイル クライアントが Exchange Online に接続Exchange ActiveSync OAuth と基本認証が可能なブロックされます。

注:

このポリシーにより、モバイル ユーザーは、該当するアプリを使用してすべての Office エンドポイントにアクセスできるようになります。

「すべてのデバイスでExchange ActiveSyncをブロックする」の手順に従います。これにより、モバイル以外のデバイスで基本認証を使用Exchange ActiveSyncクライアントがExchange Onlineに接続できなくなります。

上記のポリシーでは、アクセスを許可する前に、Intune アプリ保護ポリシーが Outlook for iOS と Android 内の関連付けられたアカウントに確実に適用されるように、付与コントロールの [アプリ保護ポリシーが必要] を使用します。 ユーザーが Intune App Protection ポリシーに割り当てられていない場合、Intune のライセンスが付与されていない場合、またはアプリが Intune アプリ保護ポリシーに含まれていない場合、このポリシーはユーザーがアクセス トークンを取得してメッセージング データにアクセスできないようにします。

最後に、Microsoft Entra条件付きアクセスでレガシ認証をブロックするに従って、iOS および Android デバイス上の他の Exchange プロトコルのレガシ認証をブロックします。このポリシーは、Microsoft 365 または Office 365 Exchange Online クラウド アプリと iOS および Android デバイス プラットフォームのみを対象とする必要があります。 この方法により、基本認証で Exchange Web Services、IMAP4、または POP3 プロトコルを使用するモバイル アプリがExchange Onlineに接続できなくなります。

重要

アプリベースの条件付きアクセス ポリシーを活用するには、iOS デバイスに Microsoft Authenticator アプリをインストールする必要があります。 Android デバイスの場合、Intune ポータル サイト アプリが必要です。 詳細については、「Intune でのアプリベースの条件付きアクセス」を参照してください。

他のモバイル デバイス クライアント (モバイル オペレーティング システムに含まれるネイティブ メール クライアントなど) がオンプレミス環境に接続できないようにするには (オンプレミスの Active Directoryに対する基本認証を使用して認証されます)。

組み込みの Exchange モバイル デバイス アクセス規則を使用し、Exchange 管理シェルで次のコマンドを設定することで、すべてのモバイル デバイスの接続をブロックできます。

Set-ActiveSyncOrganizationSettings -DefaultAccessLevel Block

注:

上記のオンプレミス コマンドレットを実装する場合は、モバイル デバイスを使用して Exchange オンプレミスに接続しているユーザーに影響を与える可能性があることに注意してください。

Intune アプリ保護ポリシーを作成する

ハイブリッド先進認証が有効になった後、すべてのオンプレミス モバイル ユーザーは、Microsoft 365 または Office 365 ベースのアーキテクチャを使用して、Outlook for iOS と Android を使用できます。 そのため、Intune アプリ保護ポリシーを使用して会社のデータを保護することが重要です。

「アプリ保護ポリシーを作成して割り当てる方法」で説明されている手順を使用して、iOS と Android 両方の Intune アプリ保護ポリシーを作成する必要があります。 少なくとも、各ポリシーは次の条件を満たす必要があります。

これらのアプリケーションには、Word、Excel、PowerPoint など、すべての Microsoft モバイル アプリケーションが含まれています。この組み込みにより、ユーザーは Microsoft アプリ内の企業データに安全にアクセスして操作できるようになります。

Exchange がモバイル デバイスに対して提供する次のようなセキュリティ機能を模倣する。

- アクセスに PIN を要求する (種類の選択、PIN の長さ、単純な PIN を許可する、指紋を要求する、など)

- アプリのデータを暗号化する

- 脱獄およびルート化されたデバイスで管理対象アプリが実行されないようにブロックする

すべてのユーザーに割り当てられます。 この広範な割り当てにより、Outlook for iOS と Android を使用するかどうかに関係なく、すべてのユーザーが確実に保護されます。

上記の最小ポリシー要件に加えて、会社のデータ漏洩をさらに防ぐために 、他のアプリとの切り取り、コピー、貼り付けを制限 するなどの高度な保護ポリシー設定を展開することを検討する必要があります。 利用可能な設定の詳細については、「Microsoft Intune の Android アプリ保護ポリシー設定」と「iOS アプリ保護ポリシー設定」を参照してください。

重要

Intune に登録していない Android デバイスでアプリに対して Intune App Protection ポリシーを適用するには、Intune ポータル サイトもインストールする必要があります。 詳細については、「Microsoft Intuneの Android アプリ保護ポリシー設定」を参照してください。

ハイブリッド先進認証を有効にする

ハイブリッド先進認証を有効にしていない場合は、「ハイブリッド 先進認証の概要」に記載されている前提条件と、オンプレミスのSkype for Businessおよび Exchange サーバーで使用するための前提条件を確認してください。 前提条件を完了したら、「ハイブリッドモダン認証を使用するようにオンプレミスExchange Server構成する方法」の手順を実行します。

Exchange Onlineが ActiveSync プロトコルを使用してオンプレミス環境に接続できるようにする Exchange オンプレミスデバイスアクセス許可ルールを作成します。

If ((Get-ActiveSyncOrganizationSettings).DefaultAccessLevel -ne "Allow") {New-ActiveSyncDeviceAccessRule -Characteristic DeviceType -QueryString "OutlookService" -AccessLevel Allow}注:

オンプレミスの Exchange 管理センターを使用したデバイス管理はできません。 モバイル デバイスを管理するには、Intune が必要です。

Exchange ActiveSync プロトコル経由で基本的な認証を使用して、Outlook for iOS と Android を使用してユーザーがオンプレミス環境に接続できないようにする Exchange オンプレミス デバイス アクセス規則を作成します。

New-ActiveSyncDeviceAccessRule -Characteristic DeviceModel -QueryString "Outlook for iOS and Android" -AccessLevel Block注:

このルールが作成されると、Outlook for iOS と Android with Basic 認証ユーザーはブロックされます。

オンプレミスExchange ActiveSync maxRequestLength がトランスポート構成の MaxSendSize/MaxReceiveSize と一致するように構成されていることを確認します。

- パス:

%ExchangeInstallPath%\FrontEnd\HttpProxy\Sync\web.config - プロパティ:

maxRequestLength - 値: KB サイズで設定します (たとえば、10 MB は 10240 です)。

- パス:

サポートされていないクライアント機能

次の機能は、iOS および Android 用の Outlook でハイブリッドモダン認証を使用するオンプレミスのメールボックスではサポートされていません。

- 下書きフォルダーと下書きメッセージの同期

- メッセージ 一覧の下部にある [その他のメッセージの読み込み] リンクを使用して、4 週間を超えるメールを表示する

- 共有予定表へのアクセスと予定表アクセスの委任

- 共有メールボックスデータ アクセスと委任メールボックス データ アクセス

- Cortana の退出時間/移動時間

- リッチな会議の場所

- Microsoft To Do を使用したタスク管理

- アドイン

- 趣味の予定表

- マイ メールを再生する

- 秘密度ラベル付け

- S/MIME

次の機能は、オンプレミス インフラストラクチャが 2016 以降Exchange Server使用している場合にのみサポートされます。

- 予定表の添付ファイル

接続フローに関する FAQ

Q:組織で、許可されている IP アドレスか FQDN にインターネットの受信接続を制限する必要のあるセキュリティ ポリシーを採用しています。 このアーキテクチャでは、その構成は可能ですか?

A:Microsoft では、AutoDiscover プロトコルと ActiveSync プロトコル用のオンプレミスのエンドポイントが、インターネットに対して開かれており、インターネットから制限なくアクセス可能であることを推奨しています。 特定の状況では、それができない場合があります。 たとえば、別のサード パーティの統合エンドポイント管理 (UEM) ソリューションとの共存期間にある場合は、iOS および Android 用の Intune と Outlook に移行するときに、ユーザーが UEM ソリューションをバイパスできないように ActiveSync プロトコルに制限を設ける必要があります。 オンプレミスのファイアウォールまたはゲートウェイのエッジ デバイスに制限を設定する必要がある場合、FQDN エンドポイントに基づくフィルター処理をお勧めします。 FQDN エンドポイントが使用できない場合は、IP アドレスでフィルター処理します。 許可リストに次の IP サブネットと FQDN が含まれていることを確認します。

「Microsoft 365 または Office 365 IP アドレスと URL Web サービスに含まれていないその他のエンドポイント」で定義されている自動検出 FQDN と IP サブネット範囲。 AutoDetect サービスがオンプレミス インフラストラクチャへの接続を確立するため、これらの IP サブネットと FQDN が必要です。

Microsoft 365 および Office 365 URL と IP アドレス範囲で定義されているすべての Outlook iOS および Android および Office モバイル アプリ FQDN。

Q: 現在、organizationでは、サードパーティの UEM ソリューションを使用してモバイル デバイスの接続を制御しています。 Exchange ActiveSync名前空間をインターネット上で公開すると、ユーザーが共存期間中にサードパーティの UEM ソリューションをバイパスする方法が導入されます。 この状況を防ぐにはどうすればよいですか?

A:この問題を解決するために使用可能なソリューションは 3 つあります。

- 接続を承認されるデバイスを制御する Exchange モバイル デバイス アクセス ルールを実装します。

- 一部のサード パーティの UEM ソリューションは、Exchange モバイル デバイスアクセスルールと統合され、承認されていないアクセスをブロックしながら、ユーザーの ActiveSyncAllowedDeviceIDs プロパティに承認済みデバイスを追加します。

- Exchange ActiveSync 名前空間に IP 制限を実装します。

Q: Azure ExpressRoute を使用して、Microsoft Cloud とオンプレミス環境の間のトラフィックを管理できますか?

A:Microsoft Cloud に接続するにはインターネット接続が必要です。 自動検出とExchange ActiveSyncをインターネットに直接公開することをお勧めします。詳細については、「Microsoft 365 と Office 365 ネットワーク接続の原則」を参照してください。 ただし、Azure ExpressRoute は Exchange ハイブリッド シナリオでサポートされています。 詳細については、「Azure ExpressRoute for Microsoft 365 and Office 365」を参照してください。

ExpressRoute では、ExpressRoute 接続用のプライベート IP 領域はなく、"プライベート" DNS 解決を行うこともできません。 このため、企業が ExpressRoute で使用するエンドポイントはパブリック DNS で解決される必要があります。 そのエンドポイントが、ExpressRoute 回線に関連付けられたアドバタイズ対象プレフィックス内の IP に解決される場合 (ExpressRoute 接続での Microsoft ピアリングを有効にするとき、企業はこれらのプレフィックスを Azure Portal で構成する必要があります)、Exchange Online からオンプレミス環境への送信接続は ExpressRoute 回線を経由します。 企業は、これらの接続に関連付けられるリターン トラフィックが (非対称ルーティングを回避して) ExpressRoute 回線を経由することを確認する必要があります。

重要

会社は Exchange 自動検出および ActiveSync 名前空間を ExpressRoute 回線のアドバタイズされたプレフィックスに追加するため、Exchange 自動検出エンドポイントと ActiveSync エンドポイントに到達する唯一の方法は ExpressRoute 経由です。 つまり、自動検出と ActiveSync 名前空間を介してオンプレミスに接続できる唯一のモバイル デバイスは、Outlook for iOS と Android になります。 他のすべてのクライアント (モバイル デバイスのネイティブ メール クライアントなど) は、Microsoft Cloud から接続が確立されないため、オンプレミス環境に接続できません。 これは、ExpressRoute 回線で Microsoft にアドバタイズされるパブリック IP 空間と、インターネット回線にアドバタイズされたパブリック IP 空間の重複が存在しないためです。

Q: メッセージ データが Exchange Online に同期されるのは 4 週間しかない場合、これは、Outlook for iOS と Android で実行される検索クエリが、ローカル デバイスで使用可能なデータを超えて情報を返せないことを意味しますか?

A: Outlook for iOS および Android で検索クエリを実行すると、検索クエリに一致するアイテムがデバイス上にある場合に返されます。 さらに、検索クエリは、Exchange Online経由で Exchange オンプレミスに渡されます。 Exchange オンプレミスは、オンプレミスのメールボックスに対して検索クエリを実行し、結果をExchange Onlineに返し、結果をクライアントに中継します。 オンプレミスのクエリ結果は、削除されるまでの 1 日間、Exchange Onlineに格納されます。

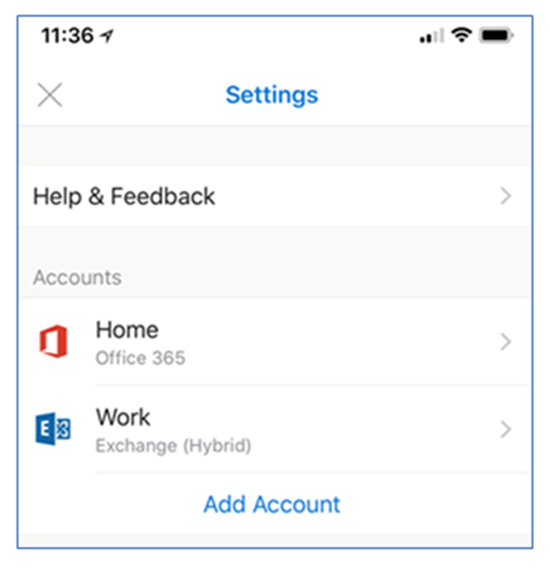

Q:iOS および Android 用の Outlook にメール アカウントが正常に追加されたか、どうすれば確認できますか。

A: ハイブリッド先進認証を使用して追加されたオンプレミスメールボックスは、次の例のように、Outlook for iOS と Android のアカウント設定で Exchange (ハイブリッド) としてラベル付けされます。

認証に関する FAQ

Q:ハイブリッド先進認証と iOS および Android 用の Outlook ではどのような ID 構成がサポートされますか。

A: ハイブリッド先進認証では、Microsoft Entra IDを使用した次の ID 構成がサポートされています。

- Microsoft Entra IDでサポートされているオンプレミス ID プロバイダーとのフェデレーション ID

- Microsoft Entra Connect を使用したパスワード ハッシュ同期

- Microsoft Entra Connect を使用したパススルー認証

Q: iOS および Android 用の Outlook ではどのような認証メカニズムが使用されていますか。 資格情報は Microsoft 365 またはOffice 365に格納されていますか?

A: Exchange Onlineの「先進認証を使用したアカウントのセットアップ」を参照してください。

Q: iOS および Android 用の Outlook やその他の Microsoft Office モバイル アプリはシングル サインオンをサポートしていますか。

A: Exchange Onlineの「先進認証を使用したアカウントのセットアップ」を参照してください。

Q: iOS および Android 用の Outlook で Active Directory Authentication Library (ADAL) によって生成および使用されるトークンの有効期間とは何のことですか。

A: Exchange Onlineの「先進認証を使用したアカウントのセットアップ」を参照してください。

Q: ユーザーのパスワードが変更されると、アクセス トークンはどうなりますか。

A: Exchange Onlineの「先進認証を使用したアカウントのセットアップ」を参照してください。

Q:iOS および Android 用の Outlook にユーザーが自分のアカウントを追加するときに、AutoDetect をバイパスする方法はありますか。

A: はい。ユーザーはいつでも AutoDetect をバイパスし、Exchange ActiveSync プロトコル経由で Basic 認証を使用して接続を手動で構成できます。 条件付きアクセスポリシーや Intune アプリ保護ポリシーを Microsoft Entraサポートしないメカニズムを使用して、ユーザーがオンプレミス環境への接続を確立しないようにするには、オンプレミスの Exchange 管理者は、ActiveSync 接続をブロックする Exchange デバイス アクセス規則を構成する必要があります。 このタスクを実行するには、Exchange 管理シェルで次のコマンドを入力します。

New-ActiveSyncDeviceAccessRule -Characteristic DeviceModel -QueryString "Outlook for iOS and Android" -AccessLevel Block

Q: organizationが Outlook for iOS と Android の基本認証からハイブリッドモダン認証に移行するとどうなりますか?

A: 上記の実装手順に従ってorganizationでハイブリッド 先進認証を有効にした後、エンド ユーザーは、プロファイルで基本認証を使用するため、Outlook for iOS および Android の既存のアカウント プロファイルを削除する必要があります。 エンド ユーザーは、ハイブリッドモダン認証を使用する新しいプロファイルを作成できます。

トラブルシューティング

iOS 用および Android 用の Outlook でハイブリッド先進認証を使用するオンプレミス メールボックスでよく発生する問題とエラーを次に示します。

自動検出と ActiveSync

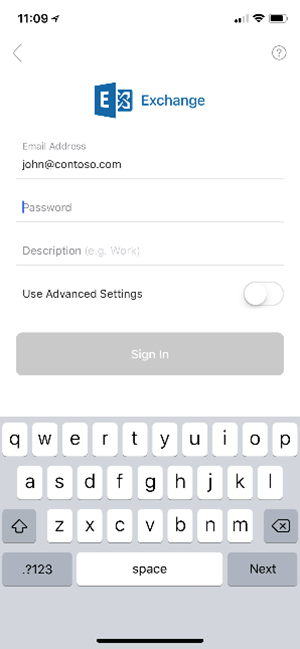

プロファイルの作成時に、次のスクリーンショットのようなモダン認証ダイアログがユーザーに表示されます。

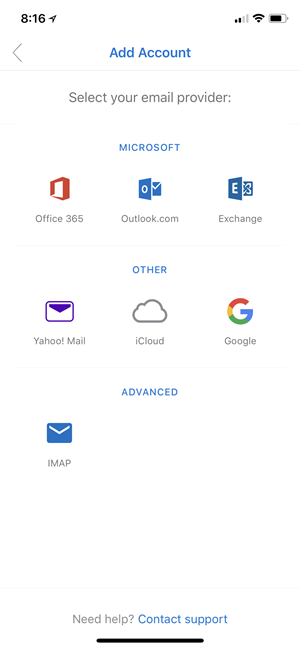

代わりに、ユーザーに次のいずれかのダイアログが表示される場合は、自動検出または ActiveSync オンプレミス エンドポイントのいずれかに問題があります。

従来の Basic 認証Exchange ActiveSyncエクスペリエンスが表示されているユーザーの例を次に示します。

自動検出でユーザーのオンプレミス メールボックスの構成を検出できない場合にユーザーに表示される画面の例を次に示します。

いずれの場合も、オンプレミス環境が正しく構成されていることを確認してください。 このタスクを実行するには、TechNet ギャラリーから、 Outlook for iOS および Android 用のハイブリッド 先進認証のセットアップを検証するためのスクリプトをダウンロードして実行します。

スクリプトからの出力を確認すると、自動検出からの次の出力が表示されます。

{

"Protocol": "activesync",

"Url": "https://mail.contoso.com/Microsoft-Server-ActiveSync"

}

オンプレミス ActiveSync エンドポイントから次の応答が返されます。この WWW-Authenticate ヘッダーに authorization_uri が含まれています。

Content-Length →0

Date →Mon, 29 Jan 2018 19:51:46 GMT

Server →Microsoft-IIS/10.0 Microsoft-HTTPAPI/2.0

WWW-Authenticate →Bearer client_id="00000002-0000-0ff1-ce00-000000000000", trusted_issuers="00000001-0000-0000-c000-000000000000@5de110f8-2e0f-4d45-891d-bcf2218e253d,00000004-0000-0ff1-ce00-000000000000@contoso.com", token_types="app_asserted_user_v1 service_asserted_app_v1", authorization_uri="https://login.windows.net/common/oauth2/authorize"

Www-Authenticate →Basic realm="mail.contoso.com"

X-Powered-By →ASP.NET

request-id →5ca2c827-5147-474c-8457-63c4e5099c6e

自動検出応答または ActiveSync 応答が上記の例と似ていない場合は、次の原因が考えられる原因を調査できます。

自動検出エンドポイントに到達できない場合は、ファイアウォールまたはロード バランサーの構成に問題がある可能性があります (たとえば、IP 制限が構成されており、必要な IP 範囲が存在しません)。 あるいは、自動検出エンドポイントにアクセスするために事前認証を必要とするデバイスが、Exchange の前に配置されている可能性があります。

自動検出エンドポイントが正しい URL を返さない場合、ActiveSync 仮想ディレクトリの ExternalURL 値に構成の問題があります。

ActiveSync エンドポイントに到達できない場合は、ファイアウォールまたはロード バランサーの構成に問題があります。 ここでも、IP 制限が構成され、必要な IP 範囲が存在しない例があります。 あるいは、ActiveSync エンドポイントにアクセスするために事前認証を必要とするデバイスが、Exchange の前に配置されている可能性があります。

ActiveSync エンドポイントにauthorization_uri値が含まれていない場合は、Exchange Management Shell を使用して EvoSTS 認証サーバーが既定のエンドポイントとして構成されていることを確認します。

Get-AuthServer EvoSts | Format-List IsDefaultAuthorizationEndpointActiveSync エンドポイントに WWW-Authenticate ヘッダーが含まれていない場合は、Exchange の前のデバイスがクエリに応答している可能性があります。

クライアントの同期の問題

iOS 用および Android 用の Outlook でデータが結果として古くなる可能性があるシナリオがいくつかあります。 通常、このデータ条件は、2 つ目のアクセス トークン (Exchange Onlineで MRS がオンプレミス環境とデータを同期するために使用するトークン) に関する問題が原因です。 この問題の最も一般的な 2 つの原因を次に示します。

- オンプレミスでの SSL/TLS オフロード。

- EvoSTS 証明書のメタデータの問題。

SSL/TLS オフロードでは、特定の URI に対してトークンが発行され、その値にプロトコル値 ("https://") が含まれます。 ロード バランサーが SSL/TLS をオフロードすると、Exchange によって受信された要求が HTTP 経由で送信され、プロトコル値が http:// されるため、要求の不一致が発生します。 次の例は、Fiddler トレースからの応答ヘッダーを示しています。

Content-Length →0

Date →Mon, 29 Jan 2018 19:51:46 GMT

Server →Microsoft-IIS/10.0 Microsoft-HTTPAPI/2.0

WWW-Authenticate →Bearer client_id="00000002-0000-0ff1-ce00-000000000000", trusted_issuers="00000001-0000-0000-c000-000000000000@00c118a9-2de9-41d3-b39a-81648a7a5e4d", authorization_uri="https://login.windows.net/common/oauth2/authorize", error="invalid_token"

WWW-Authenticate →Basic realm="mail.contoso.com"

X-Powered-By →ASP.NET

request-id →2323088f-8838-4f97-a88d-559bfcf92866

x-ms-diagnostics →2000003;reason="The hostname component of the audience claim value is invalid. Expected 'https://mail.contoso.com'. Actual 'http://mail.contoso.com'.";error_category="invalid_resource"

「 技術要件とライセンス要件」セクションで前述したように、OAuth フローでは SSL/TLS オフロードはサポートされていません。

EvoSTS 証明書メタデータの場合、EvoSTS で使用される証明書メタデータは、Microsoft 365 または Office 365で更新される場合があります。 "OrganizationCapabilityManagement" のorganization機能を持つ Exchange オンプレミスの仲裁メールボックスは、変更を検出し、対応するメタデータをオンプレミスで更新する役割を担います。このプロセスは 8 時間ごとに実行されます。

Exchange 管理者は、Exchange 管理シェルを使って次のコマンドレットを実行することで、このメールボックスを見つけことができます。

$x=Get-mailbox -arbitration | ? {$_.PersistedCapabilities -like "OrganizationCapabilityManagement"};Get-MailboxDatabaseCopyStatus $x.database.name

OrganizationCapabilityManagement 調停メールボックスをホストするサーバーでアプリケーション イベント ログを調べ、ソースが MSExchange AuthAdmin であるイベントを確認してください。 イベントは、Exchange がメタデータを更新できるかどうかを通知する必要があります。 メタデータが古い場合、次の ccmdlet を使用してメタデータを手動で更新できます。

Set-AuthServer EvoSts -RefreshAuthMetadata

また、上記のコマンドを 24 時間ごとに実行するスケジュール済みタスクを作成することもできます。

統計のExchange Online

次のExchange Onlineコマンドレットを使用して、同期されたオンプレミスメールボックスごとに統計情報を表示できます。

まず、テナント内の同期されたオンプレミス メールボックスの場所を取得し、オンプレミスのメールボックスの ID (など jane@contoso.com) を指定します。

$m = Get-MailboxLocation <identity>メールボックス関連の統計情報を表示するには、

Get-MailboxStatistics $m.idモバイル デバイスの統計情報を表示するには (Outlook for iOS と Android が最後にExchange Onlineに同期されたときなど)、

Get-MobileDeviceStatistics -Mailbox $m.id

詳細については、「 Get-MailboxStatistics 」と「 Get-MobileDeviceStatistics」を参照してください。

その他の問題

ハイブリッド先進認証の正常な機能を妨げる原因となる問題は他にもあります。 詳細については、「Exchange On-Premises のハイブリッド先進認証の発表」のトラブルシューティングのセクションを参照してください。