Android 機能用 Defender for Endpoint を構成する

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Android 上の Defender for Endpoint を使用した条件付きアクセス

Android のMicrosoft Defender for Endpoint、Microsoft Intune、Microsoft Entra IDと共に、デバイス のリスク レベルに基づいてデバイス コンプライアンスと条件付きアクセス ポリシーを適用できます。 Defender for Endpoint は、Intuneを通じて展開できるモバイル脅威防御 (MTD) ソリューションです。

Android と条件付きアクセスで Defender for Endpoint を設定する方法の詳細については、「Defender for Endpoint and Intune」を参照してください。

カスタム インジケーターを構成する

注:

Android 上の Defender for Endpoint では、IP アドレスと URL/ドメインのカスタム インジケーターの作成のみがサポートされています。

Android 上の Defender for Endpoint を使用すると、管理者は Android デバイスをサポートするようにカスタム インジケーターを構成できます。 カスタム インジケーターを構成する方法の詳細については、「インジケーターの 管理」を参照してください。

Web 保護を構成する

Android 上の Defender for Endpoint を使用すると、IT 管理者は Web 保護機能を構成できます。 この機能は、Microsoft Intune管理センター内で使用できます。

Web 保護は、Web の脅威からデバイスを保護し、フィッシング攻撃からユーザーを保護するのに役立ちます。 フィッシング対策とカスタム インジケーター (URL と IP アドレス) は、Web 保護の一環としてサポートされています。 Web コンテンツ フィルタリングは現在、モバイル プラットフォームではサポートされていません。

注:

Android 上の Defender for Endpoint は、Web 保護機能を提供するために VPN を使用します。 この VPN は通常の VPN ではありません。 代わりに、デバイスの外部でトラフィックを受け取らないローカル/セルフループ VPN です。

詳細については、「Android を 実行するデバイスで Web 保護を構成する」を参照してください。

ネットワーク保護

この機能は、Wi-Fi ネットワークの主要な攻撃ベクトルである、不正な Wi-Fi 関連する脅威や不正な証明書に対する保護を提供します。 管理者は、管理センターでルート証明機関 (CA) 証明書とプライベート ルート CA 証明書Microsoft Intune一覧表示し、エンドポイントとの信頼を確立できます。 セキュリティで保護されたネットワークに接続するためのガイド付きエクスペリエンスをユーザーに提供し、関連する脅威が検出された場合にも通知します。

これには、Microsoft Intune管理センター内から機能を構成し、信頼できる証明書を追加する機能など、柔軟性を提供するいくつかの管理コントロールが含まれています。 管理者は 、プライバシー制御を 有効にして、Android デバイスから Defender for Endpoint に送信されるデータを構成できます。

エンドポイントのMicrosoft Defenderのネットワーク保護は、既定で無効になっています。 管理者は、次の手順を使用して 、Android デバイスでネットワーク保護を構成できます。

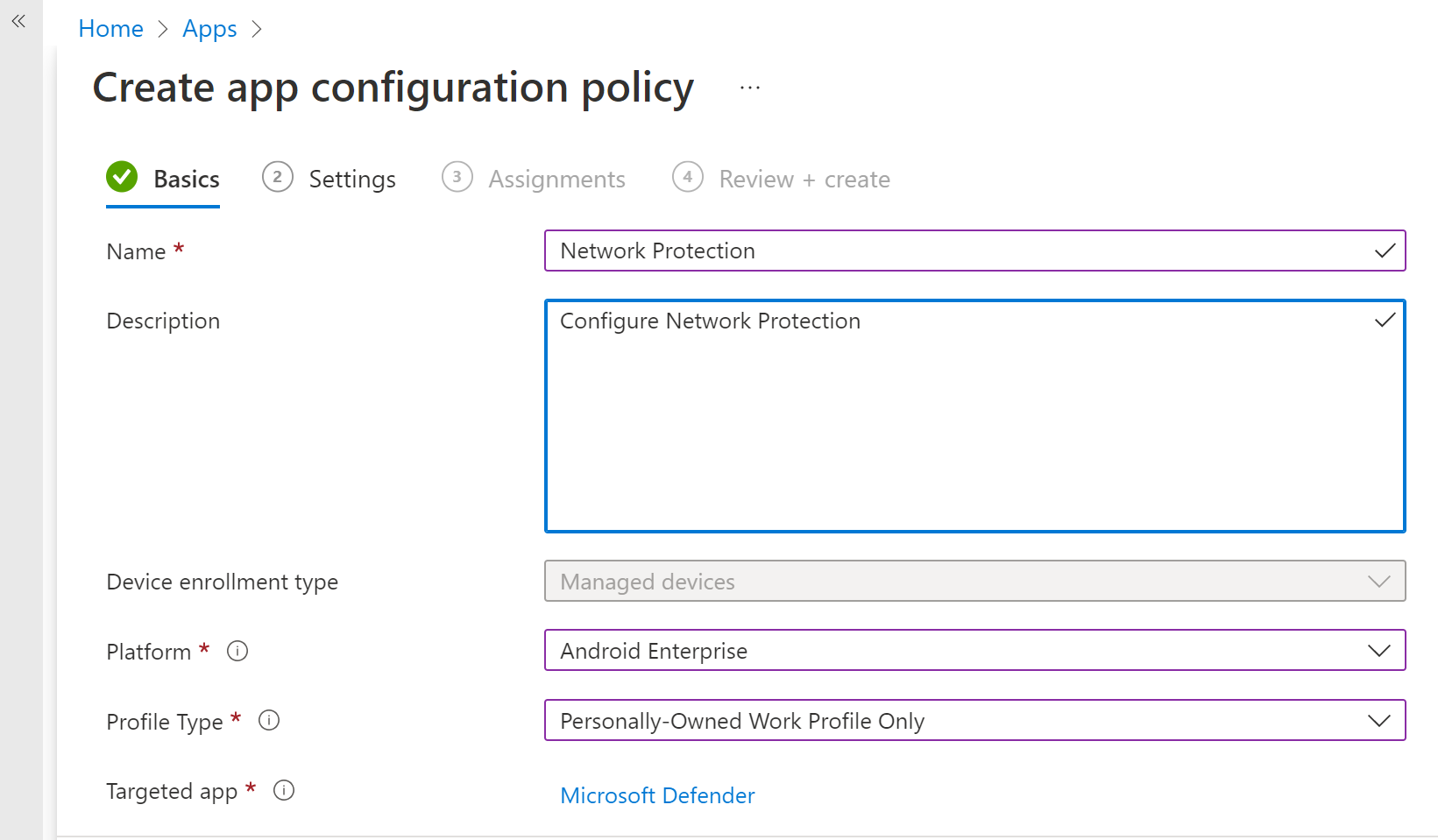

Microsoft Intune管理センターで、[アプリ アプリ構成ポリシー] > に移動します。 新しいアプリ構成ポリシーをCreateします。

ポリシーを一意に識別するための名前と説明を指定します。 プラットフォームとして [Android Enterprise] を選択し、プロファイルの種類として [個人所有の仕事用プロファイルのみ] を選択し、対象アプリとして "Microsoft Defender" を選択します。

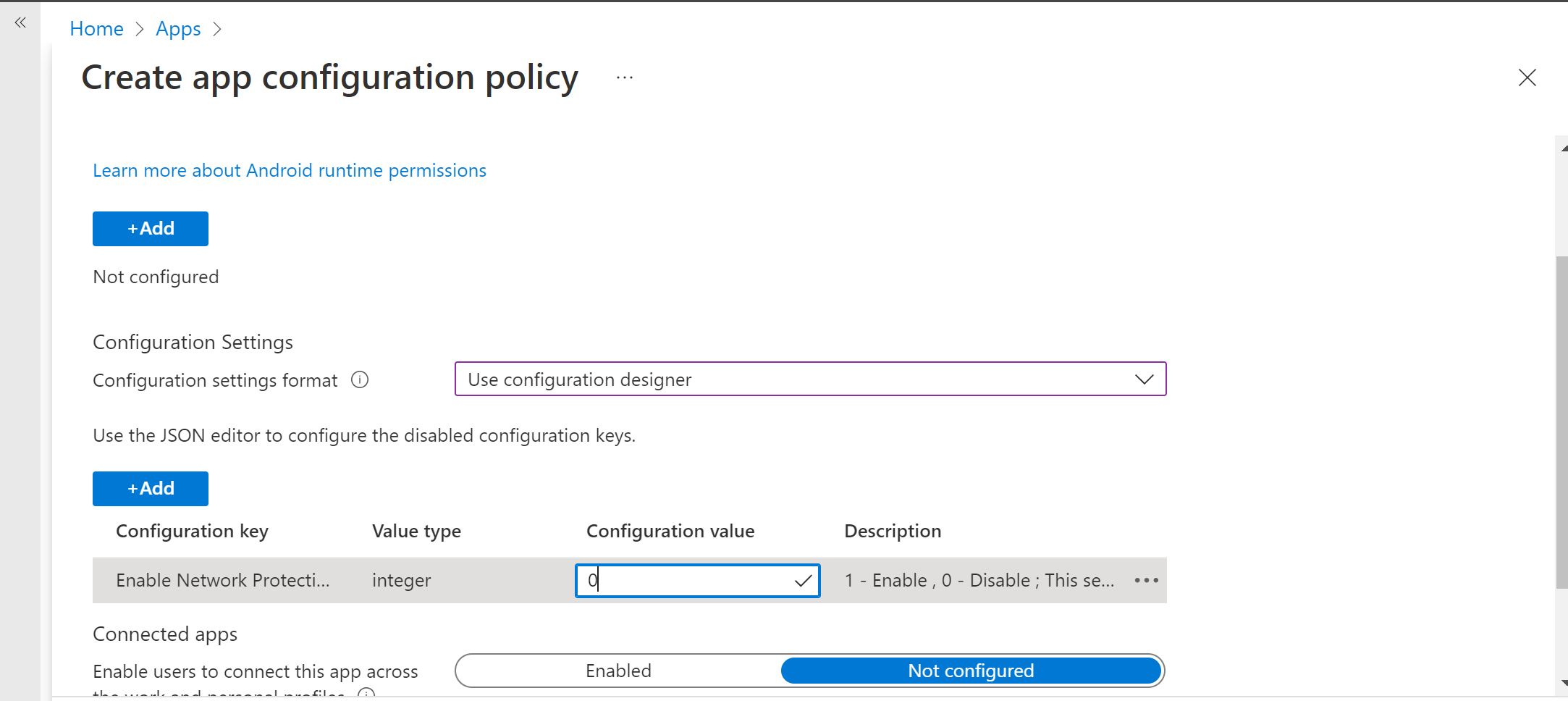

[設定] ページで[構成デザイナーを使用する] を選択し、キーと値として [Microsoft Defenderでネットワーク保護を有効にする] を '1' として追加して、Network Protection を有効にします。 (ネットワーク保護は既定で無効になっています)

![[ネットワーク保護ポリシーを有効にする] を選択する方法の画像](media/selectnp.png)

organizationでプライベートなルート CA を使用する場合は、Intune (MDM ソリューション) とユーザー デバイスの間で明示的な信頼を確立する必要があります。 信頼を確立すると、Defender がルート CA に不正な証明書としてフラグを付けるのを防ぐことができます。

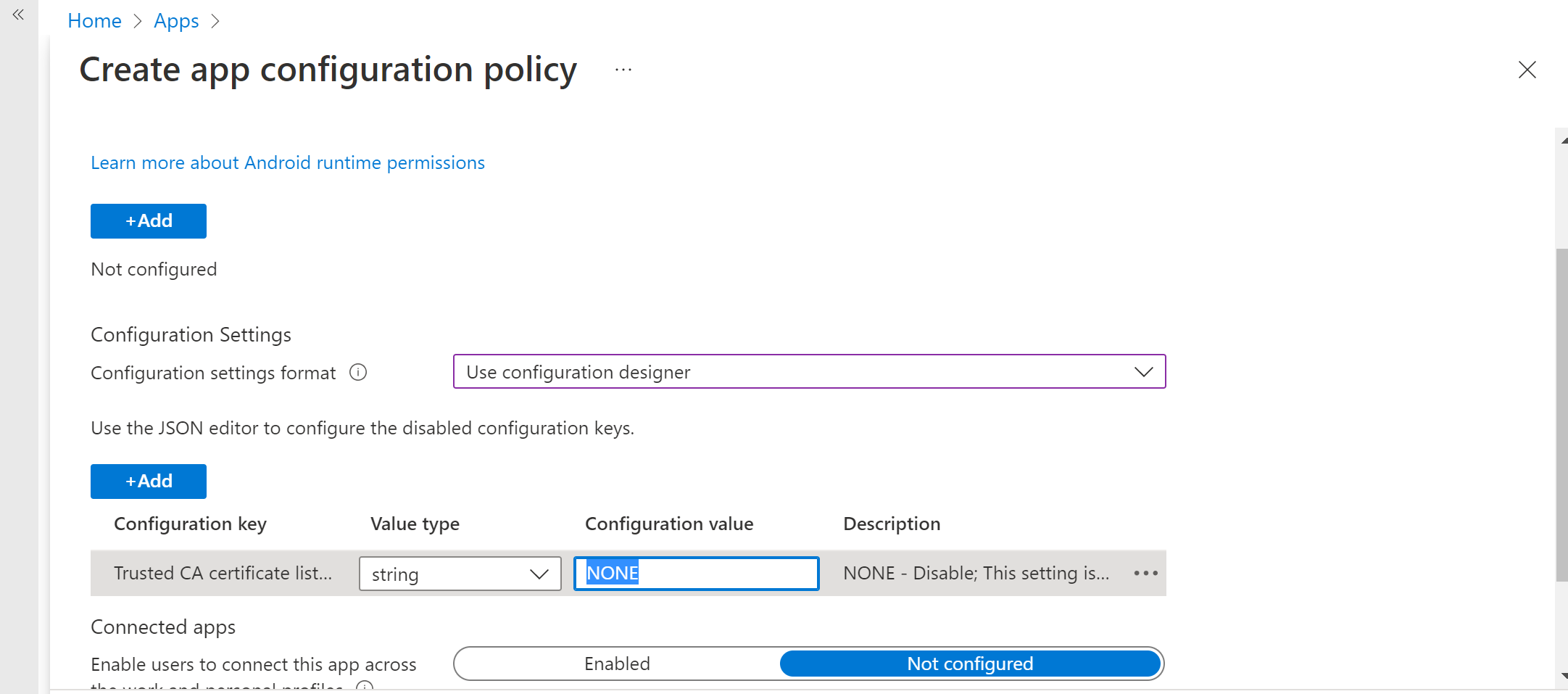

ルート CA の信頼を確立するには、キーとして "Network Protection の信頼された CA 証明書リスト" を 使用します。 値に、 証明書拇印 (SHA 1) のコンマ区切りリストを追加します。

追加する拇印形式の例:

50 30 06 09 1d 97 d4 f5 ae 39 f7 cb e7 92 7d 7d 65 2d 34 31, 503006091d97d4f5ae39f7cbe7927d7d652d3431重要

証明書 SHA-1 拇印文字には、空白を区切るか、区切り文字以外にする必要があります。

この形式は無効です。

50:30:06:09:1d:97:d4:f5:ae:39:f7:cb:e7:92:7d:7d:65:2d:34:31その他の区切り文字は無効です。

ネットワーク保護に関連するその他の構成については、次のキーと適切な対応する値を追加します。

構成キー 説明 Network Protection の信頼された CA 証明書の一覧 セキュリティ管理者は、この設定を管理して、ルート CA と自己署名証明書の信頼を確立します。 Microsoft Defenderでネットワーク保護を有効にする 1 - 有効、0- 無効 (既定値)。 この設定は、IT 管理者が Defender アプリのネットワーク保護機能を有効または無効にするために使用されます。 ネットワーク保護のプライバシーを有効にする 1 - 有効 (既定値)、0 - 無効にします。 セキュリティ管理者は、この設定を管理して、ネットワーク保護でプライバシーを有効または無効にします。 ユーザーがネットワークと証明書を信頼できるようにする 1 - 有効、0 - 無効 (既定値)。 セキュリティ管理者は、この設定を管理して、セキュリティで保護されていない疑わしいネットワークと悪意のある証明書を信頼および信頼できないエンド ユーザーのアプリ内エクスペリエンスを有効または無効にします。 ネットワーク保護アラートの自動修復 1 - 有効 (既定値)、0 - 無効にします。 セキュリティ管理者は、この設定を管理して、ユーザーが修復アクティビティを実行したときに送信される修復アラート (より安全な Wi-Fi アクセス ポイントへの切り替え、Defender によって検出された疑わしい証明書の削除など) を有効または無効にします。 オープン ネットワークのネットワーク保護検出を管理する 0 - 無効 (既定値)、1 - 監査モード、2 - 有効にします。 セキュリティ管理者は、この設定を管理して、開いているネットワーク検出を無効、監査、または有効にします。 "監査" モードでは、エンド ユーザー エクスペリエンスのない ATP ポータルにのみアラートが送信されます。 ユーザー エクスペリエンスの場合は、構成を [有効] モードに設定します。 証明書のネットワーク保護検出を管理する 0 - 無効、1 - 監査モード (既定値)、2 - 有効。 ネットワーク保護が有効になっている場合、証明書検出の監査モードは既定で有効になります。 監査モードでは、通知アラートは SOC 管理者に送信されますが、Defender が無効な証明書を検出した場合、エンド ユーザー通知はユーザーに表示されません。 ただし、管理者は、値として 0 でこの検出を無効にし、値として 2 を設定することで完全な機能を有効にすることができます。 この機能が 2 の値で有効になっている場合、Defender が無効な証明書を検出するとエンド ユーザー通知がユーザーに送信され、アラートも SOC 管理に送信されます。 ポリシーを適用する必要がある必要があるグループを追加します。 ポリシーを確認して作成します。

構成キー 説明 Microsoft Defenderでネットワーク保護を有効にする 1: 有効にする

0: 無効 (既定値)

この設定は、IT 管理者が Defender アプリのネットワーク保護機能を有効または無効にするために使用されます。ネットワーク保護のプライバシーを有効にする 1: 有効にする (既定値)

0: 無効にする

セキュリティ管理者は、この設定を管理して、ネットワーク保護でプライバシーを有効または無効にします。ユーザーがネットワークと証明書を信頼できるようにする 1

有効にする

0:Disable (既定値)

この設定は、セキュリティで保護されていない疑わしいネットワークと悪意のある証明書を信頼して信頼し、信頼できないエンド ユーザーのアプリ内エクスペリエンスを有効または無効にするために IT 管理者によって使用されます。ネットワーク保護アラートの自動修復 1: 有効にする (既定値)

0: 無効にする

この設定は、IT 管理者が、ユーザーが修復アクティビティを実行したときに送信される修復アラートを有効または無効にするために使用されます。 たとえば、ユーザーはより安全な Wi-Fi アクセス ポイントに切り替えたり、Defender によって検出された疑わしい証明書を削除したりします。オープン ネットワークのネットワーク保護検出を管理する 0: 無効 (既定値)

1: 監査モード

セキュリティ管理者は、この設定を管理して、開いているネットワーク検出を有効または無効にします。証明書のネットワーク保護検出を管理する 0: 無効にする

1: 監査モード (既定値)

2: 有効にする

ネットワーク保護が有効になっている場合、証明書検出の監査モードは既定で有効になります。 監査モードでは、通知アラートは SOC 管理者に送信されますが、Defender が無効な証明書を検出したときにエンド ユーザーの通知は表示されません。 管理者は、値 0 でこの検出を無効にするか、値 2 を設定して完全な機能を有効にすることができます。 値が 2 の場合、エンド ユーザー通知はユーザーに送信され、Defender が無効な証明書を検出すると、アラートが SOC 管理者に送信されます。ポリシーを適用する必要がある必要があるグループを追加します。 ポリシーを確認して作成します。

注:

ユーザーは場所のアクセス許可 (オプションのアクセス許可) を有効にする必要があります。これにより、Defender for Endpoint はネットワークをスキャンし、WIFI 関連の脅威がある場合にアラートを生成できます。 場所のアクセス許可がユーザーによって拒否された場合、Defender for Endpoint はネットワークの脅威に対する限定的な保護のみを提供でき、不正な証明書からユーザーのみを保護します。

プライバシーコントロール

Android デバイスから Defender for Endpoint によって送信されるデータを構成するには、次のプライバシー制御を使用できます。

| 脅威レポート | 詳細 |

|---|---|

| マルウェア レポート | 管理者は、マルウェア レポートのプライバシー制御を設定できます。 プライバシーが有効になっている場合、Defender for Endpoint はマルウェア アラート レポートの一部としてマルウェア アプリ名やその他のアプリの詳細を送信しません。 |

| フィッシング レポート | 管理者は、フィッシング レポートのプライバシー制御を設定できます。 プライバシーが有効になっている場合、Defender for Endpoint は、フィッシング アラート レポートの一部として、安全でない Web サイトのドメイン名と詳細を送信しません。 |

| アプリの脆弱性評価 | 既定では、脆弱性評価のために、仕事用プロファイルにインストールされているアプリに関する情報のみが送信されます。 管理者はプライバシーを無効にして個人用アプリを含めることができます |

| ネットワーク保護 (プレビュー) | 管理者は、ネットワーク保護でプライバシーを有効または無効にすることができます。 有効にすると、Defender はネットワークの詳細を送信しません。 |

プライバシー アラート レポートを構成する

管理者は、Android 上でMicrosoft Defender for Endpointによって送信されたフィッシング レポート、マルウェア レポート、ネットワーク レポートのプライバシー制御を有効にできるようになりました。 この構成により、対応する脅威が検出されるたびに、ドメイン名、アプリの詳細、およびネットワークの詳細がそれぞれアラートの一部として送信されないようにします。

管理 プライバシー制御 (MDM) プライバシーを有効にするには、次の手順を使用します。

管理センター Microsoft Intune、[アプリ>] [アプリの構成ポリシー] [管理対象デバイスの>追加] >の順に移動します。

[Platform Android enterprise] という名前をポリシーに付けて、プロファイルの種類を選択します。>

ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

[設定] ページで、[ 構成デザイナーを使用する ] を選択し、[ 追加] を選択します。

必要なプライバシー設定を選択する -

- レポートで URL を非表示にする

- 個人用プロファイルのレポートで URL を非表示にする

- レポートでアプリの詳細を非表示にする

- 個人用プロファイルのレポートでアプリの詳細を非表示にする

- ネットワーク保護のプライバシーを有効にする

プライバシーを有効にするには、整数値を 1 と入力し、このポリシーをユーザーに割り当てます。 既定では、この値は、仕事用プロファイルのMDEの場合は 0、個人用プロファイルのMDEの場合は 1 に設定されます。

対象のデバイス/ユーザーにこのプロファイルを確認して割り当てます。

エンド ユーザーのプライバシー制御

これらのコントロールは、エンド ユーザーが自分のorganizationに共有される情報を構成するのに役立ちます。

- Android Enterprise 仕事用プロファイルの場合、エンド ユーザー コントロールは表示されません。 管理者はこれらの設定を制御します。

- Android Enterprise の個人用プロファイルの場合、コントロールは [設定のプライバシー]> の下に表示されます。

- ユーザーには、安全でないサイト情報、悪意のあるアプリケーション、ネットワーク保護のトグルが表示されます。

これらのトグルは、管理者が有効にした場合にのみ表示されます。ユーザーは、organizationに情報を送信するかどうかを決定できます。

上記のプライバシー制御を有効または無効にしても、デバイスコンプライアンスのチェックや条件付きアクセスには影響しません。

BYOD デバイスのアプリの脆弱性評価を構成する

Android のバージョン 1.0.3425.0303 のMicrosoft Defender for Endpointから、オンボードされたモバイル デバイスにインストールされている OS とアプリの脆弱性評価を実行できます。

注:

脆弱性評価は、Microsoft Defender for EndpointのMicrosoft Defender 脆弱性の管理の一部です。

個人用デバイス (BYOD) からのアプリに関連するプライバシーに関する注意事項:

- 仕事用プロファイルを持つ Android Enterprise の場合、仕事用プロファイルにインストールされているアプリのみがサポートされます。

- 他の BYOD モードの場合、既定では、アプリの脆弱性評価は有効 になりません 。 ただし、デバイスが管理者モードの場合、管理者はMicrosoft Intuneを使用してこの機能を明示的に有効にして、デバイスにインストールされているアプリの一覧を取得できます。 詳細については、以下の詳細を参照してください。

デバイス管理者モードのプライバシーを構成する

対象ユーザーのデバイス管理者モードでデバイスからのアプリの脆弱性評価を有効にするには、次の手順を使用します。

注:

既定では、これはデバイス管理者モードで登録されているデバイスに対してオフになっています。

管理センター Microsoft Intuneで、[デバイス>構成プロファイル>Createプロファイル] に移動し、次の設定を入力します。

- プラットフォーム: Android デバイス管理者を選択する

- プロファイル: [カスタム] を選択し、[Create] を選択します。

[ 基本 ] セクションで、プロファイルの名前と説明を指定します。

[ 構成設定] で、[ OMA-URI 設定の 追加] を選択します。

- [名前]: この OMA-URI 設定の一意の名前と説明を入力すると、後で簡単に見つけることができます。

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderTVMPrivacyMode

- [データ型]: ドロップダウン リストから [整数] を選択します。

- 値: プライバシー設定を無効にするには、0 と入力します (既定では、値は 1 です)

[ 次へ ] を選択し、対象のデバイス/ユーザーにこのプロファイルを割り当てます。

Android Enterprise 仕事用プロファイルのプライバシーを構成する

Defender for Endpoint では、仕事用プロファイル内のアプリの脆弱性評価がサポートされています。 ただし、対象ユーザーに対してこの機能をオフにする場合は、次の手順を使用できます。

- 管理センター Microsoft Intune、[アプリ>] [アプリの構成ポリシー] \>[管理対象デバイスの追加]> の順に移動します。

- ポリシーに名前を付けます。 プラットフォーム > Android Enterprise。プロファイルの種類を選択します。

- ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

- [設定] ページで、[構成デザイナーを使用する] を選択し、キーと値の種類として DefenderTVMPrivacyMode を Integer として追加します。

- 仕事用プロファイルでアプリの脆弱性を無効にするには、 として

1値を入力し、このポリシーをユーザーに割り当てます。 既定では、この値は に0設定されます。 - キーが として

0設定されているユーザーの場合、Defender for Endpoint は、脆弱性評価のために仕事用プロファイルからバックエンド サービスにアプリの一覧を送信します。

- 仕事用プロファイルでアプリの脆弱性を無効にするには、 として

- [ 次へ ] を選択し、対象のデバイス/ユーザーにこのプロファイルを割り当てます。

上記のプライバシーコントロールをオンまたはオフにしても、デバイスコンプライアンスのチェックや条件付きアクセスには影響しません。

フィッシング アラート レポートのプライバシーを構成する

フィッシング レポートのプライバシー制御を使用して、フィッシング脅威レポートのドメイン名または Web サイト情報の収集を無効にすることができます。 この設定により、組織は、Defender for Endpoint によって悪意のある Web サイトまたはフィッシング Web サイトが検出されてブロックされたときに、ドメイン名を収集するかどうかを柔軟に選択できます。

Android デバイス管理者が登録したデバイスでフィッシング アラート レポートのプライバシーを構成します。

対象ユーザーに対して有効にするには、次の手順に従います。

管理センター Microsoft Intuneで、[デバイス>構成プロファイル>Createプロファイル] に移動し、次の設定を入力します。

- プラットフォーム: [Android デバイス管理者] を選択します。

- プロファイル: [カスタム] を選択し、[Create] を選択します。

[ 基本 ] セクションで、プロファイルの名前と説明を指定します。

[ 構成設定] で、[ OMA-URI 設定の 追加] を選択します。

- [名前]: この OMA-URI 設定の一意の名前と説明を入力すると、後で簡単に見つけることができます。

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeURLInReport

- [データ型]: ドロップダウン リストから [整数] を選択します。

- 値: プライバシー設定を有効にするには、「1」と入力します。 既定値は 0 です。

[ 次へ ] を選択し、対象のデバイス/ユーザーにこのプロファイルを割り当てます。

このプライバシー制御を使用しても、デバイスコンプライアンスのチェックや条件付きアクセスには影響しません。

Android Enterprise 仕事用プロファイルのフィッシング アラート レポートのプライバシーを構成する

次の手順を使用して、仕事用プロファイルの対象ユーザーのプライバシーを有効にします。

- Microsoft Intune管理センターで、[アプリ>] [アプリの構成ポリシー] [管理対象デバイスの>追加]> の順に移動します。

- [ Platform > Android Enterprise] という名前をポリシーに付けて、プロファイルの種類を選択します。

- ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

- [設定] ページで、[ 構成デザイナーを使用する ] を選択し、キーと値の種類として DefenderExcludeURLInReport を 整数として追加します。

- プライバシーを有効にするには、「1」と入力します。 既定値は 0 です。

- [ 次へ ] を選択し、対象のデバイス/ユーザーにこのプロファイルを割り当てます。

上記のプライバシーコントロールをオンまたはオフにしても、デバイスコンプライアンスのチェックや条件付きアクセスには影響しません。

マルウェア脅威レポートのプライバシーを構成する

マルウェア脅威レポートのプライバシー制御を使用して、マルウェア脅威レポートからのアプリの詳細 (名前とパッケージ情報) の収集を無効にすることができます。 この設定により、組織は、悪意のあるアプリが検出されたときにアプリ名を収集するかどうかを柔軟に選択できます。

Android デバイス管理者が登録したデバイスのマルウェア アラート レポートのプライバシーを構成します。

対象ユーザーに対して有効にするには、次の手順に従います。

管理センター Microsoft Intuneで、[デバイス>構成プロファイル>Createプロファイル] に移動し、次の設定を入力します。

- プラットフォーム: [Android デバイス管理者] を選択します。

- プロファイル: [カスタム] を選択し、[Create] を選択します。

[ 基本 ] セクションで、プロファイルの名前と説明を指定します。

[ 構成設定] で、[ OMA-URI 設定の 追加] を選択します。

- [名前]: この OMA-URI 設定の一意の名前と説明を入力すると、後で簡単に見つけることができます。

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeAppInReport

- [データ型]: ドロップダウン リストから [整数] を選択します。

- 値: プライバシー設定を有効にするには、「1」と入力します。 既定値は 0 です。

[ 次へ ] を選択し、対象のデバイス/ユーザーにこのプロファイルを割り当てます。

このプライバシー制御を使用しても、デバイスコンプライアンスのチェックや条件付きアクセスには影響しません。 たとえば、悪意のあるアプリを持つデバイスでは、常にリスク レベルが "Medium" になります。

Android Enterprise 仕事用プロファイルでマルウェア アラート レポートのプライバシーを構成する

次の手順を使用して、仕事用プロファイルの対象ユーザーのプライバシーを有効にします。

- Microsoft Intune管理センターで、[アプリ>] [アプリの構成ポリシー] [管理対象デバイスの>追加]> の順に移動します。

- [ Platform > Android Enterprise] という名前をポリシーに付けて、プロファイルの種類を選択します。

- ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

- [設定] ページで、[構成デザイナーを使用する] を選択し、キーと値の種類として DefenderExcludeAppInReport を Integer として追加します。

- プライバシーを有効にするには、「1」と入力します。 既定値は 0 です。

- [ 次へ ] を選択し、対象のデバイス/ユーザーにこのプロファイルを割り当てます。

このプライバシー制御を使用しても、デバイスコンプライアンスのチェックや条件付きアクセスには影響しません。 たとえば、悪意のあるアプリを持つデバイスでは、常にリスク レベルが "Medium" になります。

サインアウトを無効にする

Defender for Endpoint では、ユーザーが Defender アプリからサインアウトできないように、アプリのサインアウト ボタンのない展開がサポートされています。 これは、ユーザーがデバイスを改ざんするのを防ぐために重要です。 [サインアウトを無効にする] を構成するには、次の手順に従います。

- 管理センター Microsoft Intune、[アプリ>] [アプリの構成ポリシー] [管理対象デバイスの>追加]> の順に移動します。

- ポリシーに名前を付け、[ Platform > Android Enterprise] を選択し、プロファイルの種類を選択します。

- ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

- [設定] ページで、[ 構成デザイナーを使用する ] を選択し、キーとして [サインアウトを無効にする] を追加し、値の種類として [整数 ] を追加します。

- 既定では、Android Enterprise 個人所有の仕事用プロファイル、フル マネージド、会社所有の個人所有プロファイルの場合はサインアウト = 1、デバイス管理者モードでは 0 を無効にします。

- 管理者は、アプリでサインアウト ボタンを有効にするには、サインアウトを無効にする = 0 にする必要があります。 ポリシーがプッシュされると、ユーザーはサインアウト ボタンを表示できます。

- [ 次へ ] を選択し、対象のデバイスとユーザーにこのプロファイルを割り当てます。

重要

この機能はパブリック プレビュー段階です。 次の情報は、市販される前に大幅に変更される可能性があるリリース済み製品に関連しています。 Microsoft は、ここに記載された情報に関して、明示または黙示を問わず、いかなる保証も行いません。

デバイスのタグ付け

Android 上の Defender for Endpoint では、管理者がIntuneを使用してタグを設定できるようにすることで、オンボード中にモバイル デバイスの一括タグ付けを有効にします。 管理は、構成ポリシーを使用してIntuneを介してデバイス タグを構成し、ユーザーのデバイスにプッシュできます。 ユーザーが Defender をインストールしてアクティブ化すると、クライアント アプリはデバイス タグをセキュリティ ポータルに渡します。 デバイス インベントリ内のデバイスに対してデバイス タグが表示されます。

デバイス タグを構成するには、次の手順に従います。

管理センター Microsoft Intune、[アプリ>] [アプリの構成ポリシー] [管理対象デバイスの>追加]> の順に移動します。

ポリシーに名前を付け、[ Platform > Android Enterprise] を選択し、プロファイルの種類を選択します。

ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

[設定] ページで、[構成デザイナーを使用する] を選択し、キーと値の種類として DefenderDeviceTagを String として追加します。

- 管理キー DefenderDeviceTag を追加し、デバイス タグの値を設定することで、新しいタグを割り当てることができます。

- 管理キー DefenderDeviceTag の値を変更することで、既存のタグを編集できます。

- 管理キー DefenderDeviceTag を削除することで、既存のタグを削除できます。

[次へ] をクリックし、対象のデバイスとユーザーにこのポリシーを割り当てます。

注:

タグをIntuneと同期し、セキュリティ ポータルに渡すには、Defender アプリを開く必要があります。 ポータルにタグが反映されるまでに最大で 18 時間かかる場合があります。

関連記事

- Android 用 Microsoft Defender for Endpoint の概要

- Microsoft Intune を使用した Android 用 Microsoft Defender for Endpoint の展開

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示