Facebook、Google、ASP.NET Core での外部プロバイダーの認証

作成者: Valeriy Novytskyy、Rick Anderson

このチュートリアルでは、ユーザーが OAuth 2.0 と外部の認証プロバイダーの資格情報を使用してサインインできる、ASP.NET Core アプリを構築する方法について説明します。

以下のセクションでは、Facebook、Twitter、Google、および Microsoft の各プロバイダーを対象とします。また、この記事で作成するスタート プロジェクトを使用します。 他のプロバイダーは、AspNet.Security.OAuth.Providers、AspNet.Security.OpenId.Providers などのサードパーティ パッケージで利用できます。

既存の資格情報でユーザーがサインインできるようになると:

- ユーザーにとって便利です。

- サインイン プロセスの複雑な管理の多くが、サード パーティに移ります。

新しい .NET Core プロジェクトを作成する

- [ASP.NET Core Web アプリ] テンプレートを選択します。 [OK] を選択します。

- [認証の種類] の入力で、[個別のアカウント] を選択します。

移行を適用する

- アプリを実行し、[登録] リンクを選択します。

- 新しいアカウントの電子メール アドレスとパスワードを入力し、[登録] を選択します。

- 指示に従って移行を適用します。

プロキシまたはロード バランサーによる要求情報の転送

アプリがプロキシ サーバーまたはロード バランサーの背後に展開されると、元の要求情報の一部が要求ヘッダー内でアプリに転送される場合があります。 通常、この情報にはセキュアな要求スキーム (https)、ホスト、およびクライアント IP アドレスが含まれます。 アプリでは、これらの要求ヘッダーを自動的に読み取って、元の要求情報を検出して使用することはありません。

スキームは、外部プロバイダーによる認証フローに影響を及ぼすリンクの生成に使用されます。 セキュアなスキーム (https) が失われると、アプリでは、安全ではない不正なリダイレクト URL が生成されます。

Forwarded Headers Middleware を使用して、アプリが要求を処理する際に元の要求情報を利用できるようにします。

詳細については、「プロキシ サーバーとロード バランサーを使用するために ASP.NET Core を構成する」を参照してください。

SecretManager を使用して、ログイン プロバイダーから割り当てられたトークンを格納する

ソーシャル ログイン プロバイダーは、登録プロセス中にアプリケーション ID トークンとアプリケーション シークレット トークンを割り当てます。 完全なトークン名はプロバイダーにより異なります。 これらのトークンは、アプリが API にアクセスするために使用する資格情報を示します。 トークンは、Secret Manager のヘルプにより、アプリの構成にリンクすることが可能な "ユーザー シークレット" になります。 ユーザー シークレットは、appsettings.json などの構成ファイルにトークンを格納することに代わるより安全な方法です。

重要

Secret Manager は、開発目的のみのためのものです。 Azure Key Vault 構成プロバイダーにより、Azure テストと運用のシークレットを格納し、保護することが可能です。

「Safe storage of app secrets in development in ASP.NET Core」(ASP.NET Core での開発中にアプリのシークレットを安全に格納する) トピックの手順に従い、以下の各ログイン プロバイダーから割り当てられたトークンを格納できるようにします。

アプリケーションに必要なログイン プロバイダーをセットアップする

各プロバイダーを使用するようにアプリケーションを構成するには、以下のトピックを参照してください。

- Facebook の手順

- Twitter の手順

- Google の手順

- Microsoft の手順

- その他のプロバイダーの手順

複数の認証プロバイダー

アプリで複数のプロバイダーが必要な場合は、AddAuthentication からプロバイダーの拡張メソッドをチェーンします。

using Microsoft.AspNetCore.Identity;

using Microsoft.EntityFrameworkCore;

using WebApplication16.Data;

var builder = WebApplication.CreateBuilder(args);

var config = builder.Configuration;

var connectionString = config.GetConnectionString("DefaultConnection");

builder.Services.AddDbContext<ApplicationDbContext>(options =>

options.UseSqlServer(connectionString));

builder.Services.AddDatabaseDeveloperPageExceptionFilter();

builder.Services.AddDefaultIdentity<IdentityUser>(options =>

options.SignIn.RequireConfirmedAccount = true)

.AddEntityFrameworkStores<ApplicationDbContext>();

builder.Services.AddRazorPages();

builder.Services.AddControllersWithViews();

builder.Services.AddAuthentication()

.AddGoogle(options =>

{

IConfigurationSection googleAuthNSection =

config.GetSection("Authentication:Google");

options.ClientId = googleAuthNSection["ClientId"];

options.ClientSecret = googleAuthNSection["ClientSecret"];

})

.AddFacebook(options =>

{

IConfigurationSection FBAuthNSection =

config.GetSection("Authentication:FB");

options.ClientId = FBAuthNSection["ClientId"];

options.ClientSecret = FBAuthNSection["ClientSecret"];

})

.AddMicrosoftAccount(microsoftOptions =>

{

microsoftOptions.ClientId = config["Authentication:Microsoft:ClientId"];

microsoftOptions.ClientSecret = config["Authentication:Microsoft:ClientSecret"];

})

.AddTwitter(twitterOptions =>

{

twitterOptions.ConsumerKey = config["Authentication:Twitter:ConsumerAPIKey"];

twitterOptions.ConsumerSecret = config["Authentication:Twitter:ConsumerSecret"];

twitterOptions.RetrieveUserDetails = true;

});

var app = builder.Build();

if (app.Environment.IsDevelopment())

{

app.UseMigrationsEndPoint();

}

else

{

app.UseExceptionHandler("/Error");

app.UseHsts();

}

app.UseHttpsRedirection();

app.UseStaticFiles();

app.UseRouting();

app.UseAuthentication();

app.UseAuthorization();

app.MapRazorPages();

app.MapDefaultControllerRoute();

app.Run();

必要に応じてパスワードを設定する

外部ログイン プロバイダーに登録するときに、アプリケーションにパスワードは登録していません。 そのため、サイトのパスワードを作成し、記憶する作業は軽減されますが、外部ログイン プロバイダーに依存することにもなります。 外部ログイン プロバイダーを使用できない場合、Web サイトにサインインすることができません。

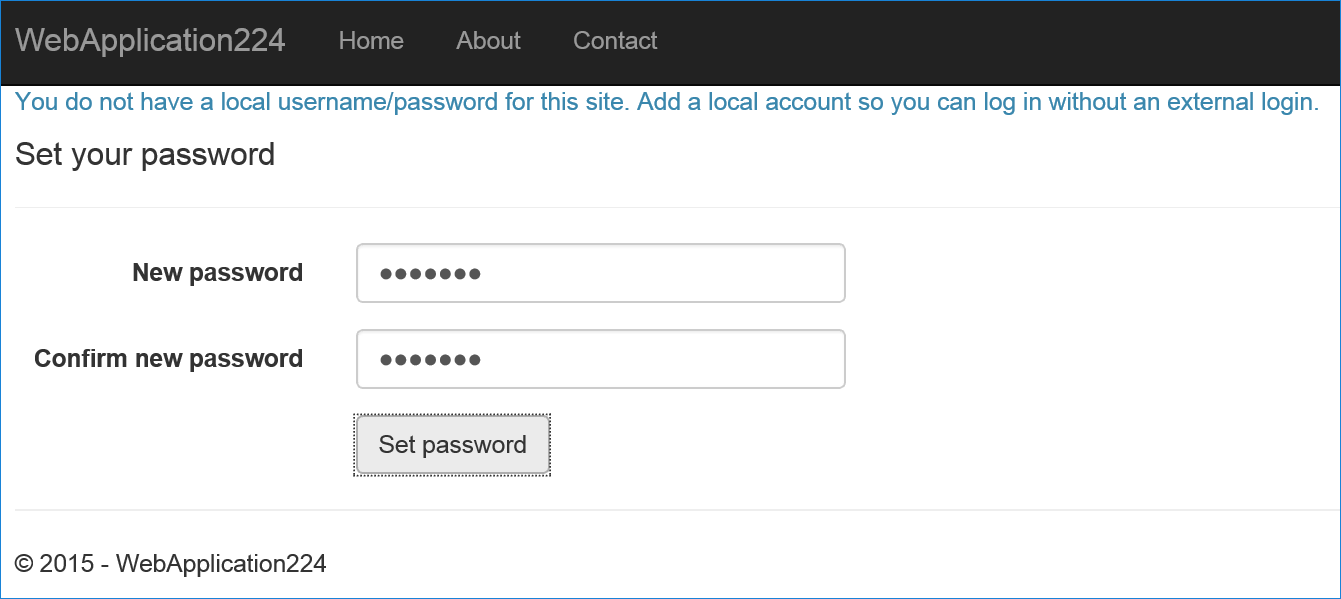

外部プロバイダーでのサインイン プロセス中に設定した電子メール アドレスを使用して、パスワードを作成し、サインインするには、次の手順を実行します。

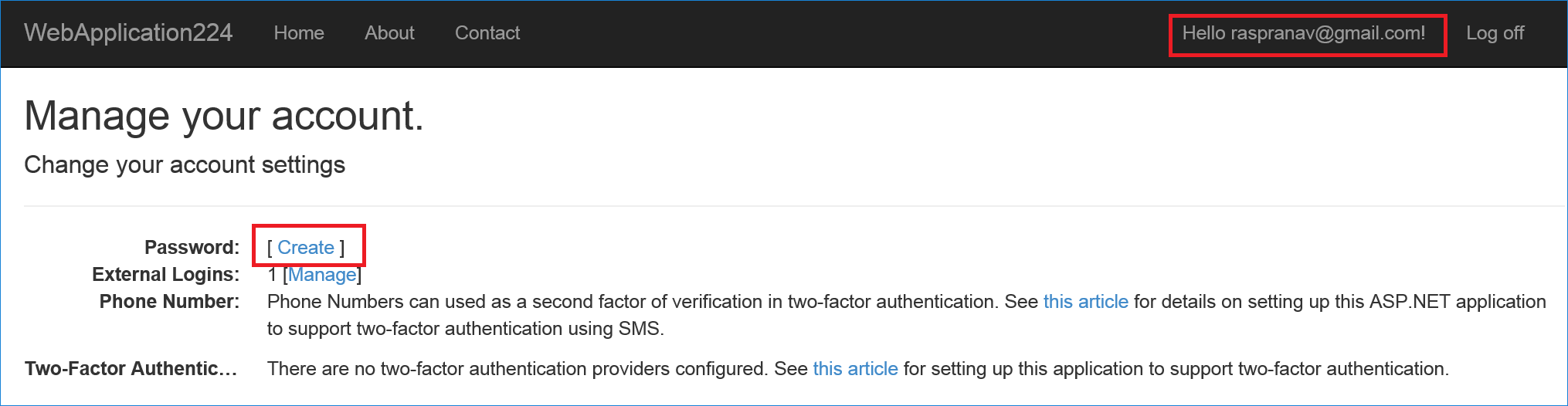

- 右上にある [Hello < 電子メール エイリアス>] リンクを選択して管理ビューに移動します。

- [作成]

- 有効なパスワードを設定します。そのパスワードと電子メール アドレスを使用してサインインできます。

追加情報

- Apple Example Integration を使用してサインインする

- ログイン ボタンをカスタマイズする方法については、こちらの GitHub イシューを参照してください。

- ユーザーとそのアクセス トークン許可および更新トークンに関する追加のデータを保持します。 詳しくは、「ASP.NET Core で外部プロバイダーからの追加の要求とトークンを保持する」をご覧ください。

ASP.NET Core

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示