Microsoft Defender for Identity でラテラル ムーブメント パス検出を有効にするように SAM-R を構成する

Microsoft Defender for Identity の潜在的なラテラル ムーブメント パスのマッピングは、特定のマシンのローカル管理者を識別するクエリに依存します。 これらのクエリは、構成した Defender for Identity Directory Service アカウント を使用して、SAM-R プロトコルで実行されます。

この文書では、Defender for Identity Directory Services Account (DSA) がSAM-Rクエリーを実行するために必要な設定変更について説明します。

ヒント

この手順は省略可能ですが、Defender for Identity を使用して環境を完全に保護するためにも、ディレクトリ サービス アカウントと SAM-R を構成してラテラル ムーブメント パスを検出できるようにすることをお勧めします。

SAM-R に必要なアクセス許可を構成する

WindowsクライアントとサーバでDefender for Identity Directory Services Account (DSA) がSAM-Rクエリーを実行できるようにするには、ネットワークアクセスポリシーに記載されている設定済みアカウントに加えて、Network グループポリシーを変更してDSAを追加する必要があります。 ドメイン コントローラーを除くすべてのコンピューターにグループ ポリシーを適用していることを確認します。

重要

本番環境に変更を加える前に、まず監査モードでこの手順を実行し、提案された構成の互換性を確認します。

監査モードでテストすることは、環境が安全であることや、変更がアプリケーションの互換性に影響を与えないことを確認する上で非常に重要です。 Defender for Identity センサーによって生成された SAM-R トラフィックの増加を確認できます。

必要なアクセス許可を構成するには:

ポリシーを見つけます。 [コンピューターの構成] > [Windows 設定] > [セキュリティ設定] > [ローカル ポリシー] > [セキュリティ オプション] の順に移動して、[ネットワーク アクセス - SAM へのリモート呼び出しを許可するクライアントを制限する] ポリシーを選択します。 次に例を示します。

このアクションを実行できる承認済みアカウントのリストにDSAを追加し、監査モードで検出した他のアカウントと一緒に追加する

詳細については、「「ネットワーク アクセス: SAM へのリモート呼び出しを許可するクライアントを制限する」を参照してください。

DSAがネットワークからコンピュータにアクセスできることを確認する(オプション)

Note

「ネットワーク設定からこのコンピュータにアクセス」はデフォルトでは設定されていないため、この手順は「ネットワーク設定からこのコンピュータにアクセス」を設定したことがある場合にのみ必要である

DSAを許可アカウントのリストに追加するには:

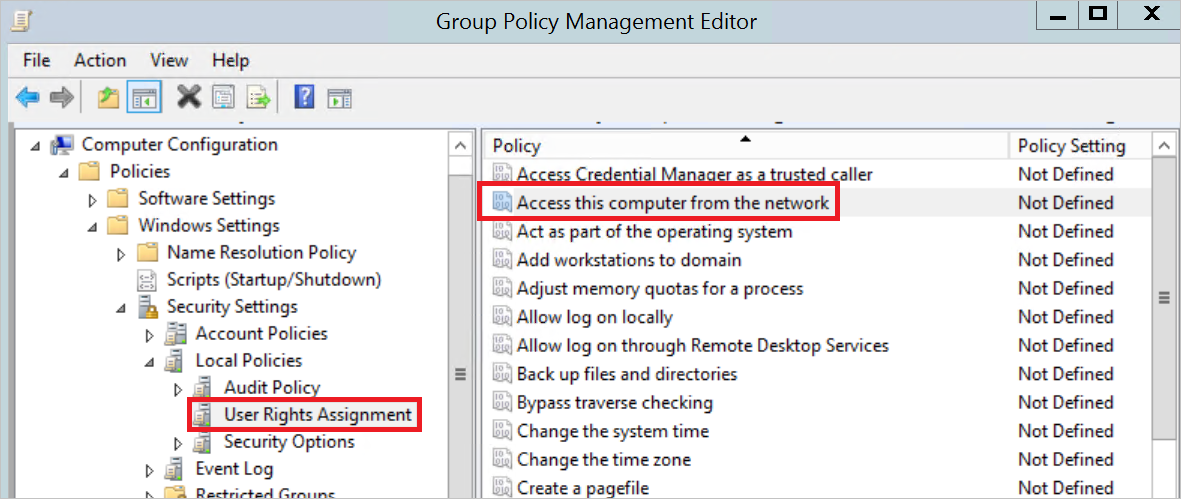

ポリシーに移動し、[コンピューターの構成] ->[ポリシー] -> [Windows 設定] -> [ローカル ポリシー] -> [ユーザー権利の割り当て] の順に移動し、[ネットワークからこのコンピューターにアクセスする] を選択します。 次に例を示します。

承認されたアカウントの一覧に Defender for Identity ディレクトリ サービス アカウントを追加します。

重要

グループポリシーでユーザ権限割り当てを設定する場合は、設定が追加されるのではなく、以前の設定に置き換えられることに注意してください。 Therefore, make sure to include すべてのアカウントを有効なグループポリシーに含めるようにしてください。 デフォルトでは、ワークステーションとサーバには次のアカウントが含まれます。管理者、バックアップオペレータ、ユーザー、および全員

Microsoft Security Compliance Toolkit では、匿名接続でネットワークにサインインされないように、既定の「すべてのユーザー」を「認証されたユーザー」に置き換えるよう推奨しています。GPO で [ネットワークからこのコンピューターにアクセスする] 設定を管理する前に、ローカル ポリシー設定を確認し、必要に応じて GPO に認証されたユーザーを含めることを検討します。

Microsoft Entraに参加したデバイスにのみデバイスプロフィールを設定する

この手順では、Microsoft Intune管理センターを使用して、Microsoft Entraに参加したデバイスのみを使用し、ハイブリッドに参加したデバイスを使用しない場合に、デバイスプロフィールのポリシーを構成する方法について説明します。

Microsoft Intune管理センターで、次の値を定義する新しいデバイスプロフィールを作成します。

- プラットフォーム:Windows 10以降

- プロフィールタイプ:設定カタログ

ポリシーの意味のある名前と説明を入力します。

NetworkAccess_RestrictClientsAllowedToMakeRemoteCallsToSAMポリシーを定義するための設定を追加します。

「設定」ピッカーで、「ネットワークアクセス SAMへのリモート通話を許可するクライアントの制限」を検索します。

「ローカルポリシー セキュリティオプション」カテゴリーでブラウズすることを選択し、「ネットワークアクセス SAMへのリモート通話を許可するクライアントの制限」設定を選択します。

セキュリティ記述子(SDDL)を入力します。

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;%SID%)%SID%をDefender for Identity Directory ServiceアカウントのSIDに置き換えます。組み込みの管理者グループが含まれていることを確認します。

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;S-1-5-32-544)

AccessFromNetworkポリシーを定義するための設定を追加します。

「設定」ピッカーで、「ネットワークからのアクセス」を検索します。

「ユーザー権限」カテゴリーでブラウズすることを選択し、「ネットワークからのアクセス」設定を選択します。

設定をインポートする場合に選択し、SIDまたは名前を含むユーザーおよびグループのリストが含まれているCSVファイルを参照して選択します。

組み込みの管理者グループ(S-1-5-32-544)とDefender for Identity Directory ServiceアカウントSIDが含まれていることを確認します。

ウィザードを続行して、スコープのタグと割り当てを選択し、「作成」を選択してプロフィールを作成します。

詳細については、「Microsoft Intuneでデバイスプロフィールを使用してデバイスに機能と設定を適用する」を参照してください。