管理者ポータルで Azure Stack Hub のバックアップを有効にする

Azure Stack Hub でインフラストラクチャのバックアップを生成できるように、管理者ポータルで Infrastructure Backup サービスを有効にすることができます。 ハードウェア パートナーは、壊滅的な障害が発生した場合、これらのバックアップとクラウドの復旧を使って環境を復元できます。 クラウドを復旧する目的は、復旧の完了後に、作業者とユーザーがポータルに再度ログインできるということを確認することです。 ユーザーには、次のようなサブスクリプションが復元されます。

- ロール ベースのアクセス許可とロール

- 元のプランとオファー

- 以前に定義したコンピューティング、ストレージ、ネットワーク クォータ

- Key Vault のシークレット

ただし、Infrastructure Backup サービスでは、IaaS VM、ネットワーク構成、ストレージ リソース (ストレージ アカウント、BLOB、テーブルなど) はバックアップされません。 クラウドの回復後にログインしたユーザーには、以前に存在していたリソースは一切表示されません。 サービスとしてのプラットフォーム (PaaS) のリソースとデータも、サービスではバックアップされません。

管理者とユーザーは、IaaS および PaaS のリソースのバックアップと復元を、インフラストラクチャ バックアップ プロセスとは別に行う責任があります。 IaaS と PaaS のリソースのバックアップについては、次のリンクをご覧ください。

バックアップの有効化または再構成

Azure Stack Hub 管理者ポータルを開きます。

[すべてのサービス] を選択し、 [管理] カテゴリで [インフラストラクチャ バックアップ] を選びます。 [Infrastructure backup](インフラストラクチャ バックアップ) ブレードで [構成] を選択します。

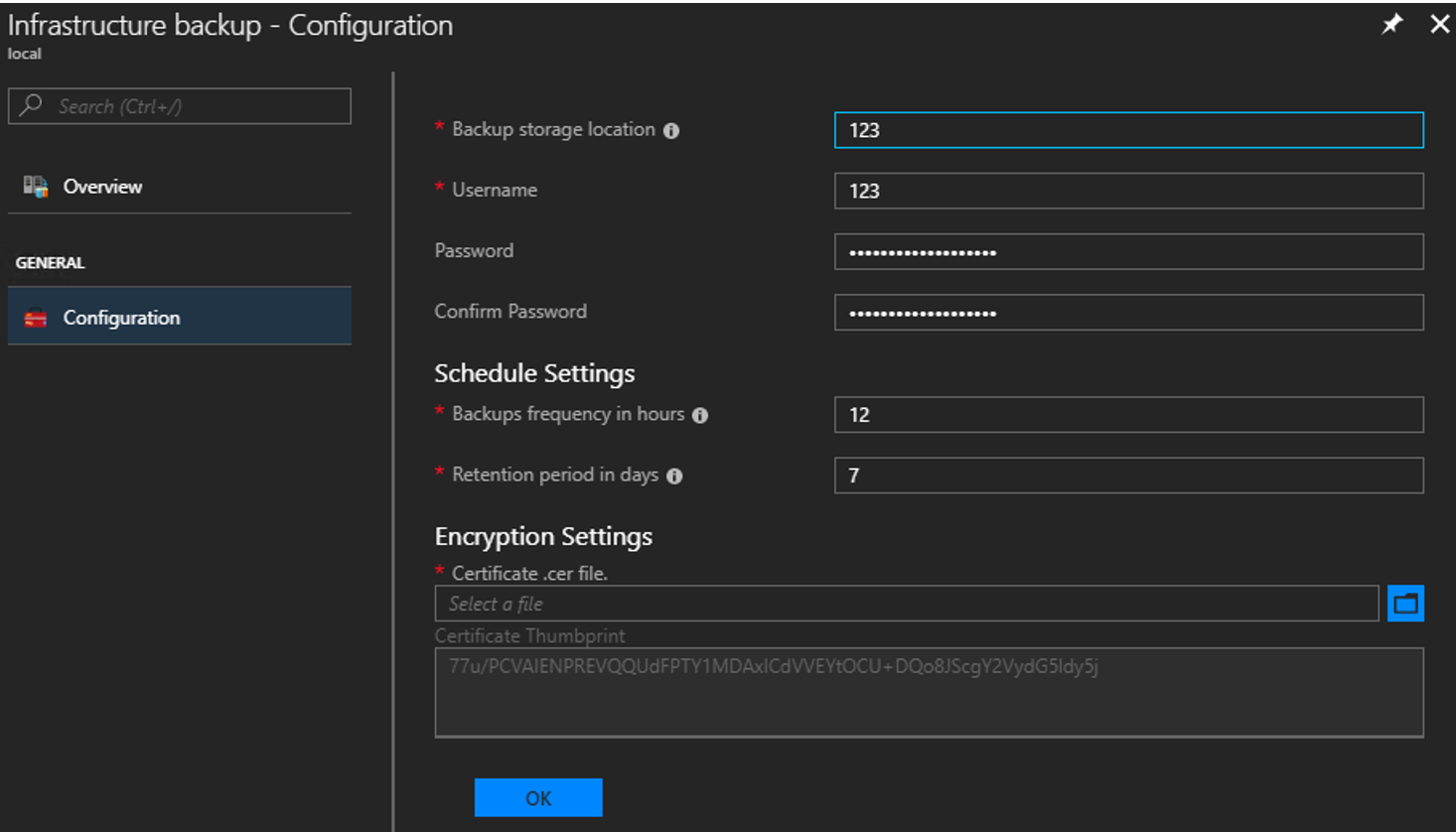

バックアップ ストレージの場所のパスを入力します。 別のデバイスでホストされるファイル共有へのパスの場合、汎用名前付け規則 (UNC) の文字列を使用します。 UNC 文字列は、共有ファイルやデバイスといった、リソースの場所を指定します。 サービスの場合は、IP アドレスを使用できます。 障害発生後にバックアップ データを確実に利用できるようにするためには、保存デバイスは別の場所に配置する必要があります。

Note

使用する環境で Azure Stack Hub インフラストラクチャ ネットワークからエンタープライズ環境への名前解決がサポートされている場合は、IP ではなく、完全修飾ドメイン名 (FQDN) を使用できます。

ファイルを読み書きするための十分なアクセス権を持つドメインとユーザー名を使用してユーザー名を入力します。 たとえば、「

Contoso\backupshareuser」のように入力します。ユーザーのパスワードを入力します。

[パスワードの確認] にもう一度パスワードを入力します。

頻度 (時間単位) はバックアップの作成頻度を決定します。 既定値は 12 です。 Scheduler では、最大値 12 から最小値 4 までをサポートします。

保有期間 (日単位) は、バックアップが外部の保存場所に保持される日数を決定します。 既定値は 7 です。 Scheduler では、最大値 14 から最小値 2 までをサポートします。 保有期間より前のバックアップは、外部の保存場所から自動的に削除されます。

Note

保有期間より前のバックアップをアーカイブする場合は、スケジューラでバックアップを削除する前に必ずファイルをバックアップしてください。 バックアップの保有期間を短縮すると (たとえば、7 日を 5 日にする)、スケジューラは新しい保有期間より前のすべてのバックアップを削除します。 この値を更新する前に、バックアップが削除されても問題がないことを確認してください。

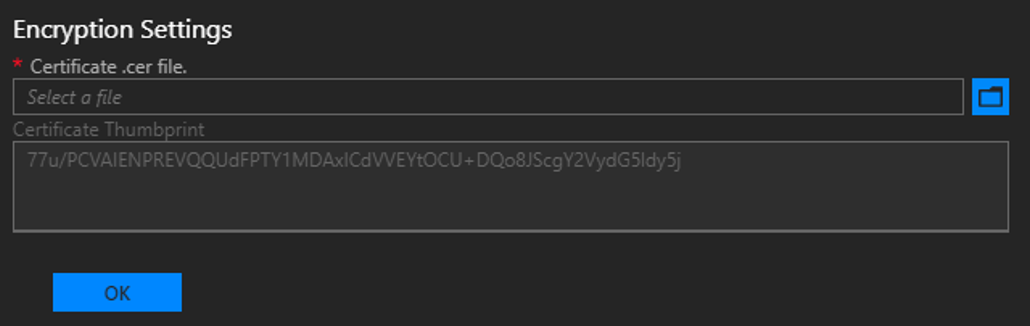

[暗号化設定] では、 [Certificate .cer](証明書 .cer) ファイル ボックスで証明書を指定します。 証明書キーの長さは 2048 バイトである必要があります。 バックアップ ファイルは証明書内のこの公開キーを使用して暗号化されます。 バックアップの設定を構成するときは、公開キー部分のみを含む証明書を指定します。 この証明書を初めて設定するとき、または後で証明書を交換するときは、証明書のサムプリントのみを表示できます。 アップロードした証明書ファイルをダウンロードまたは表示することはできません。 証明書ファイルを作成するには、次の PowerShell コマンドを実行して公開キーと秘密キーを含む自己署名証明書を作成した後、公開キー部分のみを含む証明書をエクスポートします。 管理ポータルからアクセスできる任意の場所に証明書を保存できます。

$cert = New-SelfSignedCertificate ` -DnsName "www.contoso.com" ` -CertStoreLocation "cert:\LocalMachine\My" New-Item -Path "C:\" -Name "Certs" -ItemType "Directory" Export-Certificate ` -Cert $cert ` -FilePath c:\certs\AzSIBCCert.cerNote

Azure Stack Hub では、インフラストラクチャ バックアップ データを暗号化するための証明書が受け入れられます。 公開キーと秘密キーを含む証明書を安全な場所に保管してください。 セキュリティ上の理由から、公開キーと秘密キーを含む証明書を使用して、バックアップ設定を構成することはお勧めできません。 この証明書のライフサイクルを管理する方法について詳しくは、「インフラストラクチャ バックアップ サービスのベスト プラクティス」をご覧ください。

[OK] を選択して、バックアップ コントローラーの設定を保存します。

バックアップの開始

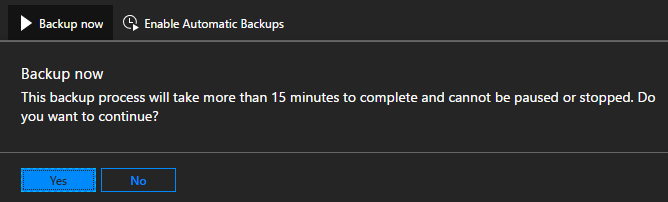

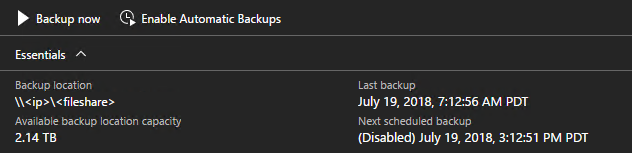

バックアップを開始するには、 [今すぐバックアップ] をクリックして、オンデマンド バックアップを開始します。 オンデマンド バックアップでは、次回のスケジュールされたバックアップの時間は変更されません。 タスクの完了後、 [基本] で設定を確認できます。

また、Azure Stack Hub 管理コンピューターで PowerShell コマンドレット Start-AzsBackup を実行することもできます。 詳細については、「Azure Stack Hub のバックアップ」を参照してください。

自動バックアップの有効化または無効化

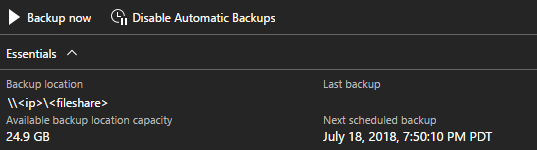

バックアップを有効にすると、バックアップが自動的にスケジュールされます。 [基本] で次回のスケジュールのバックアップ時間を確認できます。

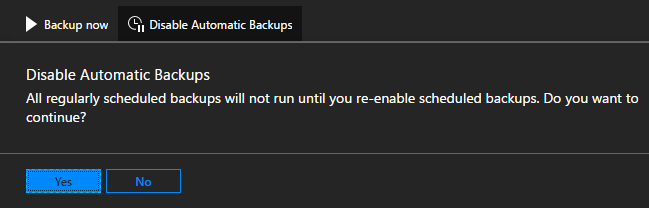

スケジュールされた将来のバックアップを無効にする必要がある場合は、 [自動バックアップを無効にする] をクリックします。 自動バックアップを無効にしても、バックアップ設定の構成は保たれ、バックアップ スケジュールは保持されます。 このアクションは、単に将来のバックアップをスキップするようスケジューラに指示するに過ぎません。

[基本] で、スケジュールされた将来のバックアップが無効にされたことを確認します。

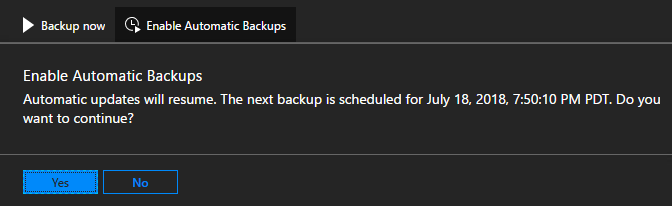

[自動バックアップを有効にする] をクリックして、スケジュールされた時刻に将来のバックアップを開始するようにスケジューラに通知します。

Note

1807 に更新する前にインフラストラクチャのバックアップを構成した場合、自動バックアップは無効になります。 このように、Azure Stack Hub によって開始されたバックアップは、外部タスク スケジュール エンジンによって開始されたバックアップとは競合しません。 任意の外部タスク スケジューラを無効にしたら、 [自動バックアップを有効にする] をクリックします。

バックアップ設定の更新

1901 の時点で、暗号化キーのサポートは非推奨になっています。 1901 で初めてバックアップを構成する場合は、証明書を使用する必要があります。 Azure Stack Hub では、1901 に更新する前にキーが構成されていた場合にのみ、暗号化キーがサポートされます。 下位互換性モードは引き続き 3 つのリリースが対象です。 その後は、暗号化キーはサポートされなくなります。

既定モード

暗号化の設定では、1901 をインストールするか 1901 に更新した後で初めてインフラストラクチャのバックアップを構成する場合は、証明書を使用してバックアップを構成する必要があります。 暗号化キーの使用は、サポートされなくなっています。

バックアップ データの暗号化に使用される証明書を更新するには、公開キー部分が含まれる新しい .CER ファイルをアップロードし、[OK] を選択して設定を保存します。

新しいバックアップから、新しい証明書の公開キーの使用が開始されます。 以前の証明書で作成された既存のバックアップには、まったく影響はありません。 クラウドの復旧が必要になったときのため、古い証明書を安全な場所に保管しておいてください。

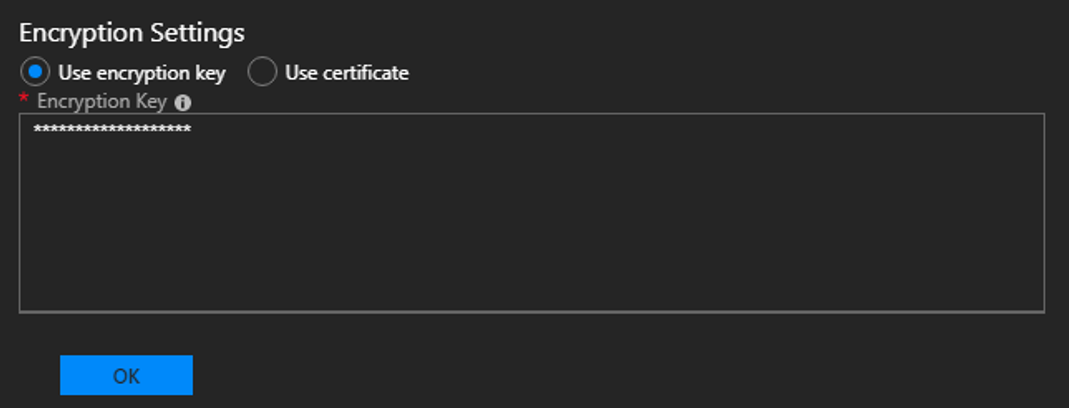

下位互換性モード

1901 に更新する前にバックアップを構成した場合、設定は動作の変更なしで引き継がれます。 この場合、暗号化キーは下位互換性のためにサポートされます。 暗号化キーを更新するか、または証明書の使用に切り替えることができます。 少なくともあと 3 回のリリースの間は、引き続き暗号化キーを更新できます。 この期間を使用して、証明書に移行してください。 新しい暗号化キーを作成するには、New-AzsEncryptionKeyBase64 を使用します。

Note

暗号化キーから証明書への更新は、一方向の操作です。 この変更を行った後、暗号化キーに戻すことはできません。 既存のすべてのバックアップは、前の暗号化キーで暗号化されたまま残ります。

次のステップ

バックアップの実行について学習します。 「Azure Stack Hub のバックアップ」を参照してください。

バックアップが実行されたことを確認する方法を学習します。 「管理者ポータルでバックアップの完了を確認する」を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示