Azure Active Directory B2C とは

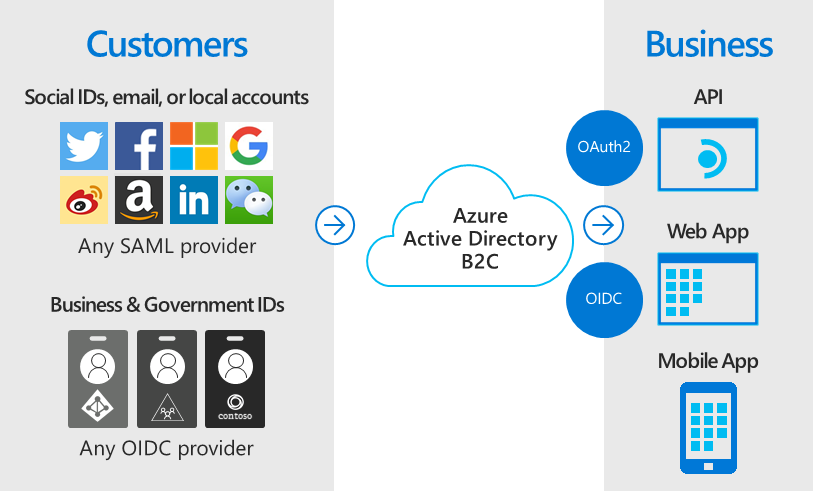

Azure Active Directory B2C は、サービスとしての企業-消費者間 (B2C) ID が提供されます。 顧客は、好みのソーシャル、エンタープライズ、またはローカル アカウント ID を使用して、アプリケーションや API にシングル サインオン アクセスできます。

Azure AD B2C は、1 日あたり何百万ものユーザーと何十億もの認証をサポートできる顧客 ID アクセス管理 (CIAM) ソリューションです。 認証プラットフォームのスケーリングと安全性が処理され、サービス拒否、パスワード スプレー、ブルート フォース攻撃などの脅威の監視と自動処理が行われます。

Azure AD B2C は、Microsoft Entra ID とは別のサービスです。 これは Microsoft Entra ID と同じテクノロジに基づいて構築されていますが、目的が異なります。 これにより、企業は顧客向けのアプリケーションを構築した後、ユーザー アカウントを制限することなく、任意のユーザーにこれらのアプリケーションへのサインアップやサインインを許可できます。

Azure AD B2C の利用者

ホワイト ラベルの認証ソリューションを使用して、Web/モバイル アプリケーションのエンド ユーザーを認証したい企業または個人。 Azure AD B2C サービスは、認証とは別に、認証されたユーザーによる API リソースへのアクセスなどの承認に使用されます。 Azure AD B2C は、IT 管理者と開発者によって使用されるように設計されています。

カスタム ブランドの ID ソリューション

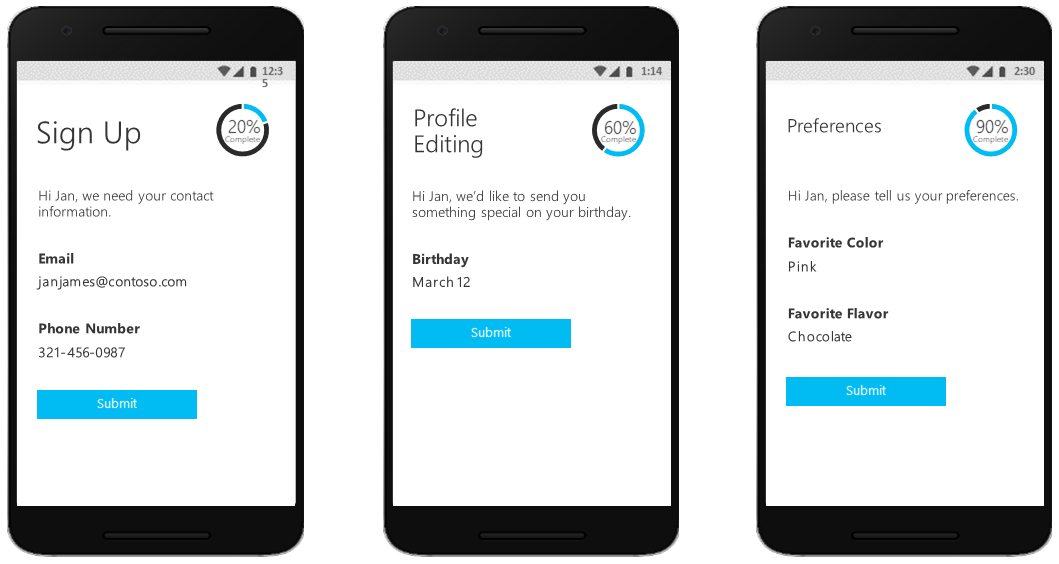

Azure AD B2C は、ホワイトラベルの認証ソリューションです。 ユーザー エクスペリエンス全体を貴社のブランドでカスタマイズし、貴社の Web アプリケーションやモバイル アプリケーションとシームレスに融合できます。

ユーザーがサインアップ、サインイン、プロファイル情報の変更を行うときに Azure AD B2C によって表示されるすべてのページをカスタマイズします。 ユーザー体験の HTML、CSS、JavaScript をカスタマイズして、Azure AD B2C のエクスペリエンスがアプリケーションのネイティブ部分と同じルック アンド フィールになるようにします。

ユーザー指定の ID によるシングル サインオン アクセス

Azure AD B2C では、OpenID Connect、OAuth 2.0、Security Assertion Markup Language (SAML) などの標準ベースの認証プロトコルが使用されます。 最新のアプリケーションや市販の既製ソフトウェアと統合します。

Web アプリケーション、モバイル アプリ、API に対する中央認証機関として機能する Azure AD B2C を使用することにより、それらすべてに対するシングル サインオン (SSO) ソリューションを構築できます。 ユーザー プロファイルとユーザー設定情報の収集が一元化され、サインイン動作とサインアップ変換に関する詳細な分析情報が取得されます。

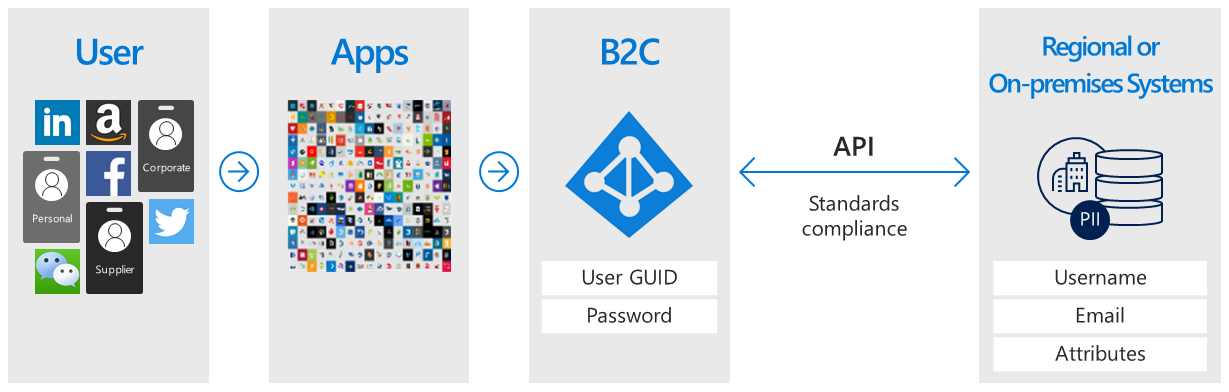

外部ユーザー ストアとの統合

Azure AD B2C で提供されているディレクトリには、ユーザーごとに 100 個のカスタム属性を保持できます。 ただし、外部システムと統合することもできます。 たとえば、認証には Azure AD B2C を使用しても、顧客データの信頼できる単一の情報源としての機能は、外部の顧客関係管理 (CRM) や顧客ロイヤルティ データベースに委任します。

もう 1 つの外部ユーザー ストアのシナリオは、アプリケーションの認証は Azure AD B2C で処理しますが、ユーザー プロファイルまたは個人データを格納する外部システムと統合する場合です。 たとえば、地域やオンプレミスのデータ ストレージ ポリシーのようなデータ保存場所要件を満たす場合です。 ただし、Azure AD B2C サービス自体は、Azure パブリック クラウドを介して全世界で提供されています。

Azure AD B2C により、ユーザーが登録またはプロファイルを編集している間に容易に情報を収集でき、そのデータを API を介して外部システムに渡すことができます。 その後、将来の認証時には、Azure AD B2C で外部システムからデータを取得し、必要に応じて、アプリケーションに送信する認証トークンの応答の一部としてそのデータを含めることができます。

プログレッシブ プロファイリング

もう 1 つのユーザー体験オプションには、プログレッシブ プロファイリングが含まれます。 プログレッシブ プロファイリングを使用すると、顧客は最小限の情報を収集するだけで、最初のトランザクションをすばやく完了できます。 その後、将来のサインイン時に、より多くのプロファイル データを顧客から徐々に収集します。

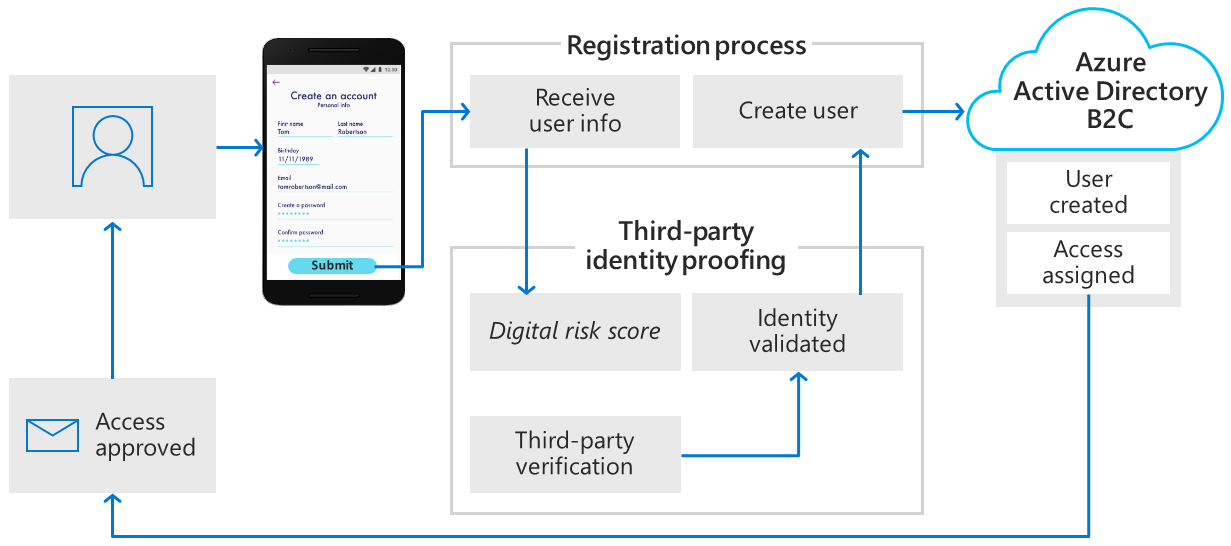

サードパーティの ID の検証と証明

Azure AD B2C を使用して、ユーザー データを収集してサードパーティのシステムに渡し、ユーザー アカウント作成に対して検証、信頼スコアリング、承認を実行することで、ID の検証と証明を容易にします。

企業-消費者間 ID プラットフォームとして Azure AD B2C を使用して実行できることをいくつか説明しました。 さらに詳しい Azure AD B2C の技術的詳細 に直接進むことができます。

次の手順

Azure AD B2C とはどのようなものか、そしてそれが役に立ついくつかのシナリオがわかったので、その機能と技術的側面についてもう少し掘り下げて説明します。