Microsoft Entra Domain Services のマネージド ドメイン内でのオブジェクトと資格情報の同期のしくみ

Microsoft Entra Domain Services マネージド ドメイン内のオブジェクトと資格情報は、ドメイン内でローカルに作成することも、Microsoft Entra テナントから同期することもできます。 Domain Services を初めてデプロイするとき、Microsoft Entra ID からオブジェクトをレプリケートするための一方向の自動同期が構成され開始されます。 この一方向の同期は引き続きバックグラウンドで実行され、Microsoft Entra ID からの変更を反映して Domain Services マネージド ドメインを最新の状態に保ちます。 Domain Services から Microsoft Entra ID への同期は行われません。

ハイブリッド環境では、Microsoft Entra Connect を使用して、オンプレミスの AD DS ドメインのオブジェクトと資格情報を Microsoft Entra ID に同期できます。 これらのオブジェクトが Microsoft Entra ID に正常に同期されると、自動バックグラウンド同期によって、マネージド ドメインを使用するアプリケーションでそれらのオブジェクトと資格情報を使用できるようになります。

次の図は、Domain Services、Microsoft Entra ID、およびオプションのオンプレミスの AD DS 環境間で同期がどのように行われるかを示しています:

Microsoft Entra ID から Domain Services への同期

ユーザー アカウント、グループ メンバーシップ、および資格情報ハッシュは、Microsoft Entra ID から Domain Services に一方向で同期されます。 この同期プロセスは自動的に行われます。 この同期プロセスを構成、監視、または管理する必要はありません。 Microsoft Entra ディレクトリ内のオブジェクトの数に応じて、初期同期には数時間から数日かかることがあります。 初期同期が完了した後、Microsoft Entra ID 内で加えられた変更 (パスワードや属性の変更など) は、Domain Services に自動的に同期されます。

ユーザーが Microsoft Entra ID で作成されると、Microsoft Entra ID のパスワードを変更するまで、ユーザーは Domain Services に同期されません。 このパスワード変更プロセスによって、Kerberos 認証と NTLM 認証に使用されるパスワード ハッシュが Microsoft Entra ID に生成されて保存されます。 Domain Services でユーザーを正常に認証するには、パスワード ハッシュが必要です。

設計上、同期プロセスは一方向です。 Domain Services から Microsoft Entra ID への変更の逆同期はありません。 マネージド ドメインは、作成できるカスタムの組織単位 (OU) を除き、主に読み取り専用です。 マネージド ドメイン内でユーザー属性、ユーザー パスワード、またはグループ メンバーシップを変更することはできません。

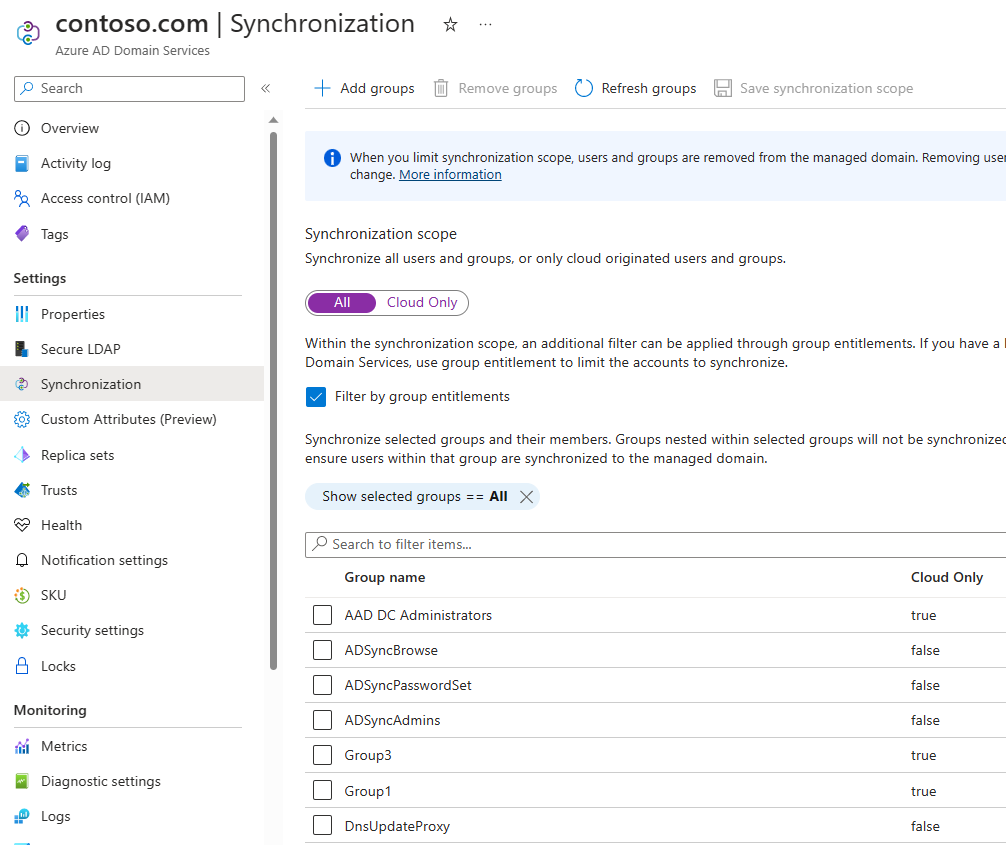

範囲指定された同期とグループ フィルター

同期の範囲を設定できるのは、クラウドで生成されたユーザー アカウントのみです。 その同期の範囲内で、特定のグループまたはユーザーをフィルター処理できます。 クラウドのみのグループ、オンプレミスのグループ、またはその両方を選択できます。 範囲指定された同期を構成する方法の詳細については、範囲指定された同期の構成に関するページを参照してください。

属性の同期と Domain Services へのマッピング

次の表では、一般的な属性の一部と、これらが Domain Services に同期される方法を示します。

| Domain Services の属性 | ソース | Notes |

|---|---|---|

| UPN | Microsoft Entra テナント内のユーザーの UPN 属性 | Microsoft Entra テナントの UPN 属性はそのまま Domain Services に同期されます。 マネージド ドメインにサインインする最も確実な方法は、UPN を使用することです。 |

| SAMAccountName | Microsoft Entra テナント内の、または自動生成されたユーザーの mailNickname 属性 | SAMAccountName 属性は、Microsoft Entra テナントの mailNickname 属性を同期元とします。 複数のユーザー アカウントで mailNickname 属性が同じ場合は、SAMAccountName が自動生成されます。 ユーザーの mailNickname または UPN プレフィックスが 20 文字を超える場合は、SAMAccountName 属性の 20 文字以下の制限を満たすために SAMAccountName が自動生成されます。 |

| パスワード | Microsoft Entra テナントからのユーザーのパスワード | NTLM または Kerberos 認証に必要な従来のパスワード ハッシュは、Microsoft Entra テナントから同期されます。 Microsoft Entra Connect を使用して Microsoft Entra ID テナントがハイブリッド同期用に構成されている場合、これらのパスワード ハッシュはオンプレミスの AD DS 環境から供給されます。 |

| プライマリ ユーザーおよびグループの SID | 自動生成 | ユーザーおよびグループ アカウントのプライマリ SID は、Domain Services 内に自動生成されます。 この属性は、オンプレミスの AD DS 環境内のオブジェクトのプライマリ ユーザーおよびグループの SID とは一致しません。 この不一致の原因は、マネージド ドメインにオンプレミス AD DS ドメインとは異なる SID 名前空間があることです。 |

| ユーザーとグループの SID 履歴 | オンプレミスのプライマリ ユーザーおよびグループの SID | Domain Services 内のユーザーおよびグループの SidHistory 属性は、オンプレミスの AD DS 環境内の対応するプライマリ ユーザーまたはグループの SID と一致するように設定されています。 この機能により、リソースを再度 ACL 処理する必要がなくなるため、オンプレミスのアプリケーションを Domain Services にリフトアンドシフトすることが簡単になります。 |

ヒント

UPN 形式を使用したマネージド ドメインへのサインイン マネージド ドメイン内の一部ユーザー アカウントに対して AADDSCONTOSO\driley などの SAMAccountName 属性が自動生成される場合があります。 ユーザーの自動生成された SAMAccountName が、UPN プレフィックスとは異なる場合があるため、常に信頼できるサインイン方法ではありません。

たとえば、複数のユーザーで mailNickname 属性が同じだったり、ユーザーの UPN プレフィックスが最大文字数を超えている場合は、これらのユーザーの SAMAccountName が自動生成されることがあります。 マネージド ドメインに確実にサインインするには、driley@aaddscontoso.com などの UPN 形式を使用します。

ユーザー アカウントの属性のマッピング

次の表は、Microsoft Entra ID 内のユーザー オブジェクトの特定の属性が、Domain Services 内の対応する属性にどのように同期されるかを示しています。

| Microsoft Entra ID のユーザー属性 | Domain Services のユーザー属性 |

|---|---|

| accountEnabled | userAccountControl (ACCOUNT_DISABLED ビットの設定または解除) |

| city | l |

| companyName | companyName |

| country | co |

| department | department |

| displayName | displayName |

| employeeId | employeeId |

| facsimileTelephoneNumber | facsimileTelephoneNumber |

| givenName | givenName |

| jobTitle | title |

| mailNickname | msDS-AzureADMailNickname |

| mailNickname | SAMAccountName (自動生成される場合があります) |

| manager | manager |

| mobile | mobile |

| objectid | msDS-aadObjectId |

| onPremiseSecurityIdentifier | sidHistory |

| passwordPolicies | userAccountControl (DONT_EXPIRE_PASSWORD ビットの設定または解除) |

| physicalDeliveryOfficeName | physicalDeliveryOfficeName |

| postalCode | postalCode |

| preferredLanguage | preferredLanguage |

| proxyAddresses | proxyAddresses |

| state | st |

| streetAddress | streetAddress |

| surname | sn |

| telephoneNumber | telephoneNumber |

| userPrincipalName | userPrincipalName |

グループの属性のマッピング

次の表は、Microsoft Entra ID 内のグループ オブジェクトの特定の属性が、Domain Services 内の対応する属性にどのように同期されるかを示しています。

| Microsoft Entra ID のグループ属性 | Domain Services のグループ属性 |

|---|---|

| displayName | displayName |

| displayName | SAMAccountName (自動生成される場合があります) |

| mailNickname | msDS-AzureADMailNickname |

| objectid | msDS-AzureADObjectId |

| onPremiseSecurityIdentifier | sidHistory |

| proxyAddresses | proxyAddresses |

| securityEnabled | groupType |

オンプレミス AD DS から Microsoft Entra ID と Domain Services への同期

Microsoft Entra Connect は、オンプレミスの AD DS 環境から Microsoft Entra ID へのユーザー アカウント、グループ メンバーシップ、および資格情報ハッシュの同期に使用されます。 UPN やオンプレミスのセキュリティ識別子 (SID) などのユーザー アカウントの属性が同期されます。 Domain Services を使用してサインインするために、NTLM および Kerberos 認証に必要な従来のパスワード ハッシュも、Microsoft Entra ID に同期されます。

重要

Microsoft Entra Connect は、オンプレミスの AD DS 環境との同期のためにのみインストールおよび構成する必要があります。 マネージド ドメインに Microsoft Entra Connect をインストールしてオブジェクトを Microsoft Entra ID に同期することはサポートされていません。

ライトバックを構成すると、Microsoft Entra ID からの変更がオンプレミスの AD DS 環境に同期されます。 たとえば、ユーザーが Microsoft Entra のセルフサービス パスワード管理を使用してパスワードを変更すると、パスワードがオンプレミスの AD DS 環境内で更新されます。

Note

既知のバグ/問題がすべて修正されているよう、常に最新バージョンの Microsoft Entra Connect を使用してください。

複数フォレストのオンプレミス環境からの同期

多くの組織には、複数のフォレストを含む、かなり複雑なオンプレミスの AD DS 環境があります。 Microsoft Entra Connect では、複数フォレストの環境から Microsoft Entra ID へのユーザー、グループ、および資格情報ハッシュの同期がサポートされます。

Microsoft Entra ID には、はるかに単純でフラットな名前空間があります。 Microsoft Entra ID によって保護されたアプリケーションにユーザーが確実にアクセスできるようにするには、異なるフォレストのユーザー アカウント間における UPN の競合を解決する必要があります。 マネージド ドメインでは、Microsoft Entra ID と同様に、フラットな OU 構造が使用されます。 階層的な OU 構造をオンプレミスで構成した場合でも、ユーザー アカウントとグループは、異なるオンプレミス ドメインまたはフォレストから同期されても、すべて AADDC Users コンテナー内に格納されます。 マネージド ドメインでは、階層的な OU 構造がフラット化されます。

前述のように、Domain Services から Microsoft Entra ID への同期はありません。 Domain Services にカスタム組織単位 (OU) を作成し、そのカスタム OU 内にユーザー、グループ、またはサービス アカウントを作成することができます。 カスタム OU 内に作成されたオブジェクトは、いずれも Microsoft Entra ID に同期されません。 これらのオブジェクトはマネージド ドメイン内でのみ使用可能で、Microsoft Graph PowerShell コマンドレット、Microsoft Graph API、または Microsoft Entra 管理センターを使用して表示することはできません。

Domain Services に同期されないもの

次のオブジェクトまたは属性は、オンプレミスの AD DS 環境から Microsoft Entra ID または Domain Services には同期されません:

- 除外対象の属性: Microsoft Entra Connect を使用して、オンプレミスの AD DS 環境から Microsoft Entra ID への同期から、特定の属性を除外することを選択できます。 これらの除外された属性は、Domain Services では使用できません。

- グループ ポリシー: オンプレミスの AD DS 環境内で構成されているグループ ポリシーは、Domain Services に同期されません。

- Sysvol フォルダー: オンプレミスの AD DS 環境内の Sysvol フォルダーの内容は、Domain Services に同期されません。

- コンピューター オブジェクト: オンプレミスの AD DS 環境に参加しているコンピューターのコンピューター オブジェクトは、Domain Services に同期されません。 これらのコンピューターは、マネージド ドメインとの信頼関係がなく、オンプレミスの AD DS 環境にのみ属しています。 Domain Services では、マネージド ドメインに明示的にドメイン参加させたコンピューターのコンピューター オブジェクトのみが表示されます。

- ユーザーとグループの SidHistory 属性: オンプレミスの AD DS 環境からのプライマリ ユーザーおよびプライマリ グループの SID は、Domain Services に同期されます。 ただし、ユーザーとグループの既存の SidHistory 属性は、オンプレミスの AD DS 環境から Domain Services に同期されません。

- 組織単位 (OU) の構造: オンプレミスの AD DS 環境内で定義されている組織単位は、Domain Services と同期しません。 Domain Services には、ユーザー用に 1 つとコンピューター用に 1 つ、合計 2 つの組み込み OU があります。 マネージド ドメインにはフラットな OU 構造があります。 マネージド ドメイン内にカスタムの OU を作成することを選択できます。

パスワード ハッシュの同期とセキュリティに関する考慮事項

Domain Services を有効にすると、NTLM および Kerberos 認証用の従来のパスワード ハッシュが必要になります。 Microsoft Entra ID にはクリア テキストのパスワードが格納されないため、既存のユーザー アカウントに対してこれらのハッシュを自動的に生成することはできません。 NTLM および Kerberos 互換のパスワード ハッシュは、常に暗号化されて Microsoft Entra ID に保存されます。

暗号化キーは、Microsoft Entra テナントごとに一意です。 これらのハッシュは、Domain Services だけが復号化キーにアクセスできるように暗号化されます。 Microsoft Entra ID 内の他のサービスやコンポーネントは、復号化キーにアクセスすることはできません。

その後、従来のパスワード ハッシュは、Microsoft Entra ID からマネージド ドメインのドメイン コントローラーに同期されます。 Domain Services 内のこれらのマネージド ドメイン コントローラーのディスクは、保存時に暗号化されます。 オンプレミスの AD DS 環境にパスワードが保存され、セキュリティで保護される場合と同様に、これらのパスワード ハッシュは、これらのドメイン コントローラーに保存され、セキュリティで保護されます。

クラウドのみの Microsoft Entra 環境では、必要なパスワード ハッシュを生成して Microsoft Entra ID に保存するために、ユーザーにパスワードをリセットまたは変更するよう求めています。 Microsoft Entra Domain Services を有効にした後に Microsoft Entra ID で作成されたクラウド ユーザー アカウントの場合、パスワード ハッシュが生成され、NTLM および Kerberos 互換の形式で保存されます。 すべてのクラウド ユーザー アカウントは、Domain Services に同期される前にパスワードを変更する必要があります。

Microsoft Entra Connect を使用してオンプレミスの AD DS 環境から同期されたハイブリッド ユーザー アカウントの場合、NTLM および Kerberos 互換の形式でパスワード ハッシュを同期するように Microsoft Entra Connect を構成する必要があります。

次のステップ

パスワード同期の仕様について詳しくは、Microsoft Entra Connect を使用したパスワード ハッシュ同期の方法に関する記事をご覧ください。

Domain Services の使用を開始するには、マネージド ドメインを作成します。