Microsoft Authenticator を使ったパスワードレスのサインインを有効にする

Microsoft Authenticator を使用すると、パスワードを使用せずに Microsoft Entra アカウントにサインインできます。 Microsoft Authenticator では、キーベースの認証を使用して、デバイスに関連付けられているユーザー資格情報を有効にします。なお、このデバイスでは PIN または生体認証が使用されます。 Windows Hello for Business でも、同様のテクノロジが使用されます。

この認証テクノロジは、モバイルを含む任意のデバイス プラットフォームで使用できます。 このテクノロジはまた、Microsoft 認証ライブラリに統合されている任意のアプリまたは Web サイトで使用することもできます。

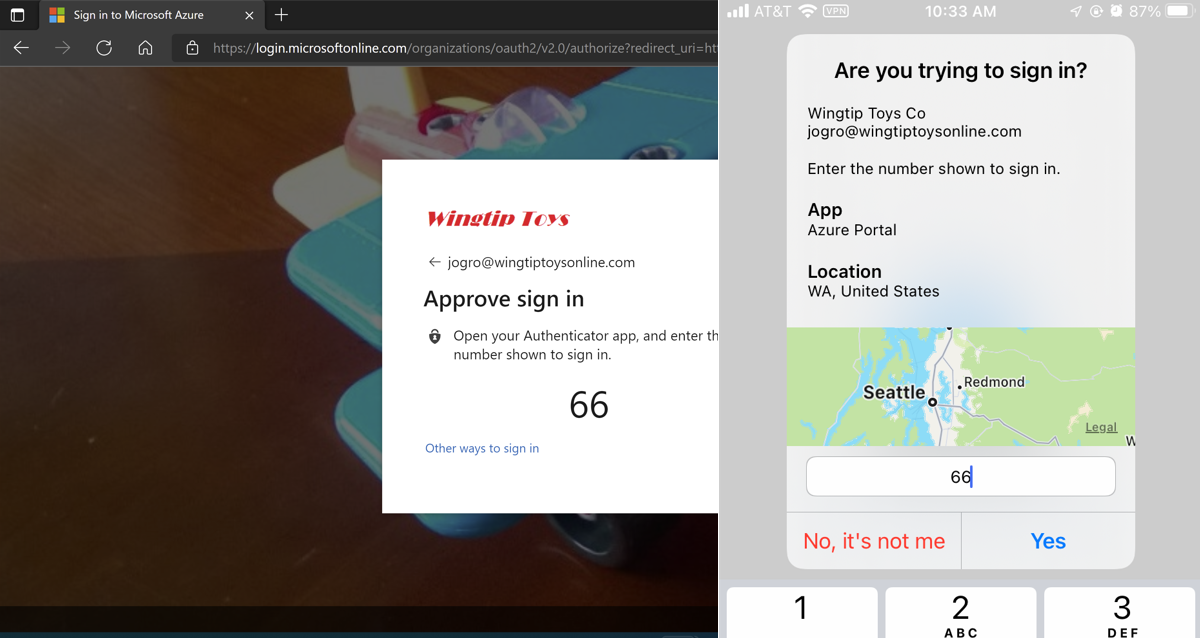

Microsoft Authenticator から電話によるサインインを有効にしたユーザーには、自分のアプリで番号をタップするように求めるメッセージが表示されます。 ユーザー名またはパスワードの入力は求められません。 アプリでサインイン プロセスを完了するには、ユーザーはさらに次の操作を行う必要があります。

- ログイン画面に表示される番号を、Microsoft Authenticator のダイアログに入力します。

- [承認] を選択します。

- 自分の PIN または生体認証を指定します。

iOS 上の複数のアカウント

サポートされている任意の iOS デバイス上の複数のアカウントに対し、パスワードなしの電話サインインを Microsoft Authenticator で有効にすることができます。 Microsoft Entra ID に複数のアカウントを持つコンサルタントや学生、その他のユーザーは、Microsoft Authenticator に各アカウントを追加し、そのすべてについて、同じ iOS デバイスからパスワードレスの電話サインインを使用できます。

従来、管理者は、複数のアカウントを持つユーザーに対してパスワードレスのサインインを要求しない場合がありました。サインインの分だけ多くのデバイスをユーザーが持ち運ぶ必要があるためです。 1 台のデバイスから 1 ユーザーしかサインインできないという制限をなくすことで、パスワードレスの電話サインインを登録し、それを既定のサインイン方法として使用することを、管理者は不安を抱えずにユーザーに奨励することができます。

Microsoft Entra アカウントの所属先は同じテナントでも異なるテナントでもかまいません。 1 台のデバイスからの複数アカウント サインインは、ゲスト アカウントではサポートされません。

前提条件

Microsoft Authenticator でパスワードレスの電話によるサインインを使用するには、次の前提条件を満たしている必要があります。

- 推奨: 検証方法としてプッシュ通知が許可されている Microsoft Entra 多要素認証。 スマートフォンまたはタブレットへのプッシュ通知は、Authenticator アプリでアカウントへの不正アクセスを防止したり、不正なトランザクションを停止させたりするのに役立ちます。 Authenticator アプリは、プッシュ通知を行うように設定すると、自動的にコードが生成されます。 デバイスが接続されない場合でも、ユーザーにはバックアップのサインイン方法があります。

- iOS または Android を実行しているデバイスにインストールされている最新バージョンの Microsoft Authenticator。

- Android の場合、Microsoft Authenticator を実行するデバイスが、個々のユーザーに対して登録されている必要があります。 Android で複数のアカウントを有効にするよう積極的に取り組んでいます。

- iOS の場合、サインインに使用される各テナントにデバイスを登録する必要があります。 たとえば、次のデバイスは、すべてのアカウントにサインインを許可したければ、Contoso と Wingtiptoys に登録されている必要があります。

- balas@contoso.com

- balas@wingtiptoys.com および bsandhu@wingtiptoys

Microsoft Entra ID でパスワードレス認証を使用するには、まず、統合された登録エクスペリエンスを有効にしてから、パスワードレスの方法に対してユーザーを有効にします。

パスワードなしの電話によるサインインの認証方法を有効にする

ヒント

この記事の手順は、開始するポータルによって若干異なる場合があります。

Microsoft Entra ID では、サインイン プロセス中に使用できる認証方法を選択できます。 その後、ユーザーは使用する方法を登録します。 Microsoft Authenticator 認証方法のポリシーでは、従来のプッシュ MFA での方法と、パスワードレス認証方法の両方を管理します。

Note

PowerShell を使用して Microsoft Authenticator のパスワードなしのサインインを有効にした場合は、それがディレクトリ全体に対して有効になっています。 この新しい方法の使用を有効にすると、それが PowerShell ポリシーよりも優先されます。 新しい "認証方法" メニューを使用して、テナント内のすべてのユーザーに対して有効にすることをお勧めします。そうしないと、新しいポリシーに含まれていないユーザーは、パスワードなしでサインインできません。

パスワードなしの電話によるサインインの認証方法を有効にするには、次の手順を実行します。

少なくとも認証ポリシー管理者として Microsoft Entra 管理センターにサインインします。

[保護]、[認証方法]、[ポリシー] の順に進みます。

[Microsoft Authenticator] で、次のオプションを選択します。

- 有効にする - [はい] または [いいえ]

- ターゲット - [すべてのユーザー] または [ユーザーの選択]

追加された各グループまたはユーザーは既定で、パスワードレスとプッシュ通知の両方のモード ("任意" モード) で Microsoft Authenticator が使用できるようになっています。 モードを変更するには、[認証モード] の各行で [任意] または [パスワードレス] を選択します。 [プッシュ] を選択すると、パスワードレスの電話サインイン情報が使用できなくなります。

新しいポリシーを適用するには、 [保存] をクリックします。

注意

保存しようとしたときにエラーが表示される場合は、追加されているユーザーまたはグループの数が原因である可能性があります。 回避策として、追加しようとしているユーザーとグループを 1 つのグループに置き換え、同じ操作で、もう一度 [保存] を選びます。

ユーザーの登録

ユーザーが、自分自身を Microsoft Entra ID のパスワードレス認証方法に登録します。 多要素認証のために Microsoft Authenticator アプリを既に登録しているユーザーの場合は、次のセクションに進み、電話によるサインインを有効にします。

電話によるサインインの直接登録

ユーザーは、Microsoft Authenticator アプリ内で直接、パスワードを使わずに電話でサインインに登録できます。最初に自分のアカウントで Microsoft Authenticator に登録する必要はなく、すべてはパスワードを取得することなく行われます。 その方法は次のとおりです。

- 管理者または組織から一時アクセス パスを取得します。

- Microsoft Authenticator アプリをモバイル デバイスにダウンロードしてインストールします。

- Microsoft Authenticator を開き、[アカウントの追加] をクリックして、[職場または学校アカウント] を選びます。

- [サインイン] を選択します。

- 手順に従い、管理者または組織から提供された一時アクセス パスを使って自分のアカウントでサインインします。

- サインインしたら、追加の手順に従って電話によるサインインを設定します。

自分のサインインによるガイド付き登録

注意

ユーザーは、Microsoft Authenticator 認証モードが [Any] (任意) または [プッシュ] の場合にのみ、統合された登録を介して Microsoft Authenticator を登録できます。

Microsoft Authenticator アプリを登録するには、次の手順に従います。

- https://aka.ms/mysecurityinfo を参照します。

- サインインし、次に [方法の追加]>[Authenticator アプリ]>[追加] の順に選び、Microsoft Authenticator を追加します。

- 指示に従って、お使いのデバイスに Microsoft Authenticator アプリをインストールして構成します。

- [完了] を選んで、Microsoft Authenticator の構成を完了します。

電話によるサインインを有効にする

ユーザーは、Microsoft Authenticator アプリに自分自身を登録したら、電話によるサインインを有効にする必要があります。

- [Microsoft Authenticator] で、登録されているアカウントを選択します。

- [電話によるサインインを有効にする] を選びます。

- アプリの指示に従って、パスワードなしの電話によるサインインに対するアカウントの登録を完了します。

組織はユーザーに対して、パスワードを使用しないで、自分の電話でサインインするように指示することができます。 Microsoft Authenticator の構成と電話によるサインインの有効化について詳しくは、「Microsoft Authenticator アプリを使ったアカウントへのサインイン」を参照してください。

Note

ポリシーによって電話によるサインインを使用することが許可されていないユーザーは、Microsoft Authenticator 内でそれを有効にすることができなくなります。

パスワードなしの資格情報でサインインする

ユーザーは、以下の操作がすべて完了したら、パスワードレス サインインの利用を開始できます。

- 管理者がユーザーのテナントを有効にしました。

- ユーザーがサインイン方法として Microsoft Authenticator を追加しました。

ユーザーが電話によるサインイン プロセスを初めて開始するときには、ユーザーは次の手順を行います。

- サインイン ページに自分の名前を入力します。

- [次へ] を選択します。

- 必要に応じて、 [その他のサインイン方法] を選択します。

- [Approve a request on my Authenticator app] (Authenticator アプリで要求を承認する) を選択します。

すると、ユーザーに番号が表示されます。 パスワードを入力するのではなく、適切な番号を入力することで認証を受けるようにユーザーはアプリから求められます。

ユーザーがパスワードなしの電話によるサインインを利用すると、アプリではその後も引き続きユーザーにこの方法が案内されます。 ただし、ユーザーには別の方法を選択するためのオプションが表示されます。

一時アクセス パス

テナント管理者がセルフサービス パスワード リセット (SSPR) を有効にしており、ユーザーが一時アクセス パスワードを使って初めて Authenticator アプリでパスワードレス サインインを設定している場合は、以下の手順を実行する必要があります。

- ユーザーはモバイル デバイスまたはデスクトップでブラウザーを開き、mySecurity 情報ページに移動する必要があります。

- ユーザーはサインイン方法として Authenticator アプリを登録する必要があります。 このアクションにより、ユーザーのアカウントはアプリにリンクされます。

- その後、ユーザーはモバイル デバイスに戻り、Authenticator アプリを使ってパスワードレス サインインをアクティブにする必要があります。

管理

認証方法ポリシーは、Microsoft Authenticator を管理するための推奨される方法です。 認証ポリシー管理者は、このポリシーを編集して Microsoft Authenticator を有効または無効にすることができます。 管理者は、特定のユーザーとグループを利用対象に含めたり除外したりできます。

また、Microsoft Authenticator の使用方法をより適切に制御するようにパラメーターを構成することもできます。 たとえば、サインイン要求に位置情報やアプリ名を追加することで、承認する前に、より詳細なコンテキストをユーザーに持たせることができます。

グローバル管理者は、レガシ MFA と SSPR ポリシーを使って、テナント全体で Microsoft Authenticator を管理することもできます。 これらのポリシーでは、テナントのすべてのユーザーに対して Microsoft Authenticator を有効または無効にできます。 任意のユーザーを含めたり除外したり、サインインに Microsoft Authenticator を使う方法を制御したりするオプションはありません。

既知の問題

次の既知の問題点があります。

パスワードなしの電話によるサインインのオプションが表示されない

あるシナリオでは、ユーザーのパスワードなしのサインインの確認が未回答で、保留中である可能性があります。 ユーザーが再度サインインしようとすると、パスワードを入力するオプションだけが表示されることがあります。

このシナリオを解決するには、次の手順を実行します。

- Microsoft Authenticator を開きます。

- 通知プロンプトに応答します。

これで、ユーザーはパスワードレスの電話によるサインインを引き続き利用できます。

AuthenticatorAppSignInPolicy はサポートされていません

AuthenticatorAppSignInPolicy は、Microsoft Authenticator ではサポートされていないレガシ ポリシーです。 Authenticator アプリを使用してユーザーがプッシュ通知またはパスワードなしの電話でサインインできるようにするには、認証方法ポリシーを使用します。

フェデレーション アカウント

ユーザーがパスワードレスの資格情報を有効にした場合、Microsoft Entra ログイン プロセスで login_hint の使用が停止されます。 そのため、このプロセスによって、ユーザーがフェデレーション ログインの場所に向かって加速されることはなくなります。

このロジックにより、通常は、ハイブリッド テナント内のユーザーが、サインインの確認のための Active Directory フェデレーション サービス (AD FS) にリダイレクトされることはありません。 ただし、ユーザーには [代わりにパスワードを使用する] をクリックするという選択肢が残されています。

オンプレミスのユーザー

オンプレミスの ID プロバイダーを介して、エンド ユーザーが多要素認証を利用できるようにすることができます。 そのユーザーは引き続き、パスワードなしの電話によるサインイン資格情報を作成して利用することができます。

ユーザーが、パスワードレスの電話によるサインイン資格情報で Microsoft Authenticator の複数のインストール (5 つ以上) をアップグレードしようとすると、この変更はエラーになることがあります。

次のステップ

Microsoft Entra 認証とパスワードレスの方法については、次の記事を参照してください。