組織のパスキーを有効にする (プレビュー)

現在パスワードを使用している企業にとって、パスキー (FIDO2) は、ユーザー名やパスワードを入力せずに認証できるシームレスな方法を従業員に提供する手段になります。 パスキーは、従業員の生産性を向上させ、セキュリティを強化します。

この記事では、組織でパスキーを有効にするための要件と手順を示します。 これらの手順を完了すると、組織内のユーザーは、FIDO2 セキュリティ キーまたは Microsoft Authenticator に格納されているパスキーを使用して、Microsoft Entra アカウントを登録し、サインインすることができます。

Microsoft Authenticator でパスキーを有効にする方法の詳細については、「Microsoft Authenticator でパスキーを有効にする方法」を参照してください。

パスキー認証の詳細については、「Microsoft Entra ID を使用した FIDO2 認証のサポート」を参照してください。

Note

Microsoft Entra ID は現在、FIDO2 セキュリティ キーおよび Microsoft Authenticator に格納されているデバイス バインド パスキーをサポートしています。 Microsoft は、パスキーを使用した顧客とユーザーの保護に取り組んでいます。 弊社では、職場アカウント用の同期パスキーとデバイス バインド パスキーの両方に投資しています。

要件

- Microsoft Entra 多要素認証 (MFA)。

- 互換性のある FIDO2 セキュリティ キーまたは Microsoft Authenticator。

- パスキー (FIDO2) 認証をサポートするデバイス。 Microsoft Entra ID に参加している Windows デバイスの場合は、Windows 10 バージョン 1903 以降で最適なエクスペリエンスが得られます。 ハイブリッド参加済みデバイスでは、Windows 10 バージョン 2004 以降を実行する必要があります。

パスキーは、Windows、macOS、Android、iOS の主要なシナリオでサポートされています。 サポートされているシナリオの詳細については、「Microsoft Entra ID での FIDO2 認証のサポート」を参照してください。

パスキー (FIDO2) 認証方法を有効にする

少なくとも認証ポリシー管理者として Microsoft Entra 管理センターにサインインします。

[保護]、[認証方法]、[認証方法ポリシー] の順に移動します。

[FIDO2 セキュリティ キー] の方法で、[すべてのユーザー] または [グループの追加] を選択して特定のグループを選択します。 セキュリティ グループのみがサポートされています。

構成を保存します。

注意

保存しようとしたときにエラーが表示される場合は、追加されているユーザーまたはグループの数が原因である可能性があります。 回避策として、追加しようとしているユーザーとグループを 1 つのグループに置き換え、同じ操作で、もう一度 [保存] をクリックします。

パスキーのオプション設定

パスキーをサインインに使用する方法を管理するのに役立つオプション設定が [構成] タブにいくつかあります。 管理センターにチェックボックスが表示されている場合、[Microsoft Authenticator (プレビュー)] を選択できます。 これにより、キー制限リストに Authenticator アプリの AAGUID が自動的に設定されます。

[セルフサービス セットアップを許可する] を [はい] に設定したままにしてください。 [いいえ] に設定されていると、認証方法ポリシーで有効になっていても、ユーザーは MySecurityInfo を使用してパスキーを登録することができません。

FIDO2 セキュリティ キー モデルまたはパスキー プロバイダーが本物であり、正規のベンダーが提供したものであることを確実にするには、[構成証明の適用] を [はい] に設定する必要があります。

- FIDO2 セキュリティ キーについては、セキュリティ キー メタデータを FIDO Alliance メタデータ サービスで公開および検証する必要があるほか、Microsoft の別の検証テストにも合格する必要があります。 詳細については、Microsoft と互換性のあるセキュリティ キーに関するページを参照してください。

- Microsoft Authenticator のパスキーについては、現在、構成証明はサポートされていません。

警告

構成証明の適用は、登録時にのみパスキーが許可されるかどうかを制御します。 [構成証明の適用] を後で [はい] に設定した場合でも、構成証明なしでパスキーを登録できるユーザーは、サインイン時にブロックされません。

キーの制限ポリシー

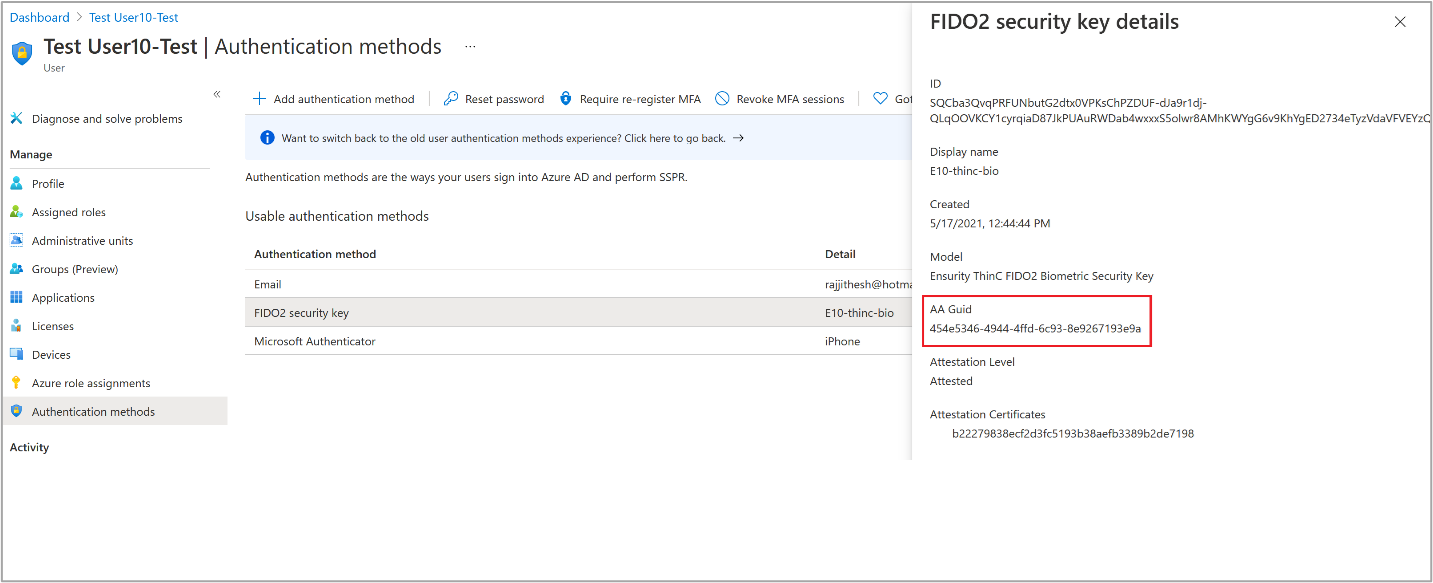

組織が Authenticator 構成証明 GUID (AAGUID) によって識別される特定のセキュリティ キー モデルまたはパスキー プロバイダーのみを許可または禁止する場合にのみ、[キー制限の適用] を [はい] に設定する必要があります。 セキュリティ キー ベンダーまたはパスキー プロバイダーと連携して、デバイスの AAGUID を確認することができます。 パスキーがすでに登録されている場合は、ユーザーのパスキーの認証方法の詳細を表示することで、AAGUID を見つけることができます。

警告

キー制限により、特定のモデルまたはプロバイダーが登録と認証の両方に使用できるかどうかを設定します。 キーの制限を変更し、以前は許可していた AAGUID を削除すると、許可された方法を前に登録していたユーザーはサインインにそれを使用できなくなります。

パスキーの Authenticator 構成証明 GUID (AAGUID)

FIDO2 の仕様では、各セキュリティ キー ベンダーが登録時に Authenticator 構成証明 GUID (AAGUID) を提供する必要があります。 AAGUID は、製造元やモデルなどのキーの種類を表す 128 ビットの識別子です。 デスクトップおよびモバイル デバイスのパスキー プロバイダーも登録時に AAGUID を提供することが求められます。

Note

ベンダーは、自身が作成するすべての実質的に同一のセキュリティ キーまたはパスキー プロバイダーにわたって AAGUID が同一であり、他のすべての種類のセキュリティ キーまたはパスキー プロバイダーの AAGUID とは (高い確率で) 異なることを保証する必要があります。 これを保証するために、特定のセキュリティ キー モデルまたはパスキー プロバイダーの AAGUID はランダムに生成する必要があります。 詳しくは「Web Authentication: An API for accessing Public Key Credentials - Level 2」(w3.org) (Web 認証: 公開キー認証情報にアクセスする API - レベル 2) をご覧ください。

AAGUID の取得方法は 2 つあります。 セキュリティ キー プロバイダーまたはパスキー プロバイダーのベンダーに問い合わせるか、ユーザーごとのキーの認証方法の詳細を表示することができます。

Microsoft Graph API を使用してパスキーを有効にする

Microsoft Entra 管理センターを使用する方法があるほか、Microsoft Graph API を使用してパスキーを有効にすることもできます。 パスキーを有効にするには、グローバル管理者または認証ポリシー管理者として認証方法ポリシーを更新する必要があります。

Graph エクスプローラーを使用してポリシーを構成するには、次の手順を実行します。

Graph エクスプローラーにサインインし、Policy.Read.All および Policy.ReadWrite.AuthenticationMethod のアクセス許可に同意します。

認証方法ポリシーを取得します。

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2構成証明の適用を無効にして、たとえば RSA DS100 の AAGUID のみを許可するようにキー制限を適用するには、次の要求本文を使用して PATCH 操作を実行します。

PATCH https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "7e3f3d30-3557-4442-bdae-139312178b39", <insert previous AAGUIDs here to keep them stored in policy> ] } }パスキー (FIDO2) ポリシーが正しく更新されていることを確認してください。

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

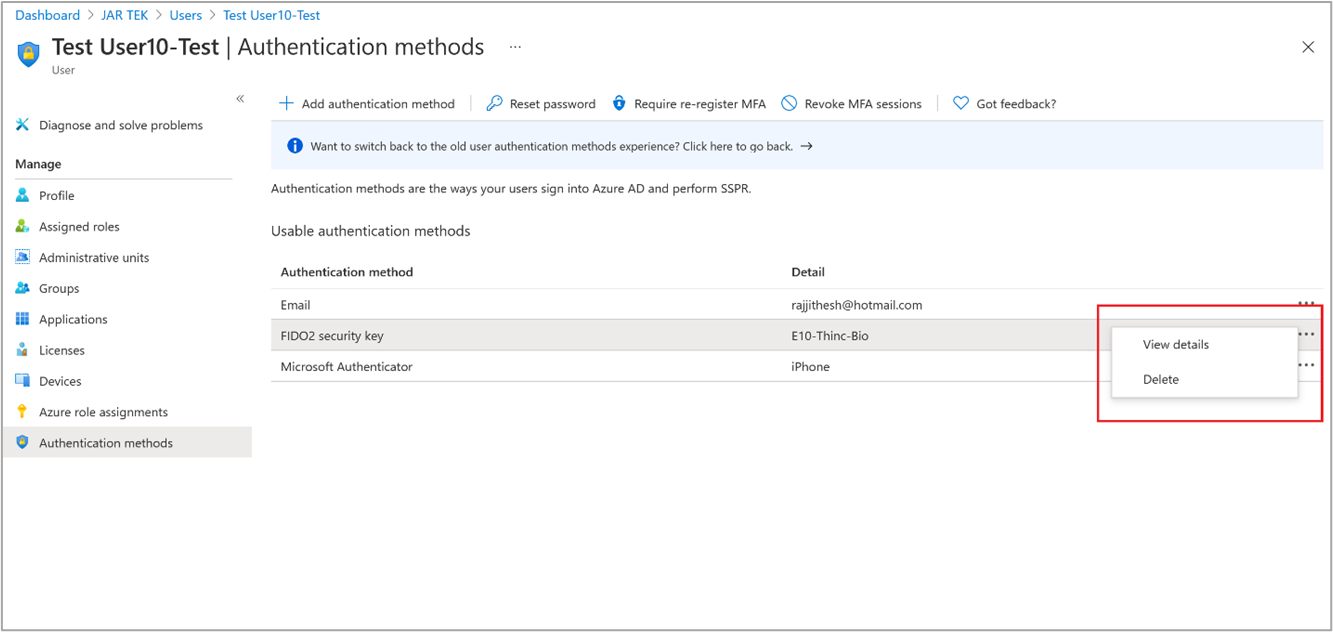

パスキーを削除する

ユーザー アカウントに関連付けられたパスキーを削除するには、ユーザーの認証方法からキーを削除します。

Microsoft Entra 管理センターにサインインし、パスキーを削除する必要があるユーザーを検索します。

[認証方法]> を選択し、[パスキー (デバイス バインド)] を右クリックして、[削除] を選択します。

パスキー サインインを適用する (プレビュー)

ユーザーが機密リソースにアクセスするときにパスキーを使用してサインインさせるには、次を行います。

フィッシングに強い、組み込みの認証強度を使用する

または

カスタムの認証強度を作成する

次の手順は、特定のセキュリティ キー モデルまたはパスキー プロバイダーに対してのみパスキー サインインを許可する、カスタムの認証強度の条件付きアクセス ポリシーを作成する方法を示しています。 FIDO2 プロバイダーの一覧については、現在の FIDO2 ハードウェア ベンダー パートナー をご覧ください。

- 条件付きアクセス管理者として Microsoft Entra 管理センターにサインインします。

- [保護]>[認証方法]>[認証強度] に移動します。

- [新しい認証強度] を選びます。

- 新しい認証強度の [名前] を指定します。

- 必要に応じて、[説明] を入力します。

- [パスキー (FIDO2)] を選択します。

- 必要に応じて、特定の AAGUID による制限を行う場合は、[詳細オプション]、[AAGUID の追加] の順に選択します。 許可する AAGUID を入力します。 [保存] を選択します。

- [次へ] を選んで、ポリシー構成を確認します。

既知の問題

B2B Collaboration ユーザー

FIDO2 資格情報の登録は、リソース テナント内の B2B Collaboration ユーザーをサポートしていません。

セキュリティ キーのプロビジョニング

管理者によるセキュリティ キーのプロビジョニングおよびプロビジョニング解除は利用できません。

UPN の変更

ユーザーの UPN が変更されると、その変更に対応するためにパスキーが変更できなくなります。 ユーザーがパスキーを持っている場合は、[セキュリティ情報] にサインインし、古いパスキーを削除して、新しいものを追加する必要があります。

次のステップ

パスキー (FIDO2) によるパスワードレス認証のネイティブ アプリサポートとブラウザー サポート

FIDO2 セキュリティ キーでの Windows 10 のサインイン