AD FS 2.0 と連携するように Azure Multi-Factor Authentication Server を構成する

この記事は、Microsoft Entra ID を使用しており、オンプレミスやクラウドに置かれたリソースをセキュリティ保護したいと考えている組織を対象としています。 Azure Multi-Factor Authentication Server を使用し、AD FS との連携を構成すれば、価値の大きなエンド ポイントに対して 2 段階認証をトリガーできるため、リソースを保護することができます。

このドキュメントでは、Azure Multi-Factor Authentication Server と AD FS 2.0 の使用について説明します。 AD FS について詳しくは、Windows Server での Azure Multi-Factor Authentication Server を使用したクラウドとオンプレミスのリソースのセキュリティ保護に関するページを参照してください。

重要

2022 年 9 月、Microsoft は Azure Multi-Factor Authentication Server の廃止を発表しました。 2024 年 9 月 30 日以降、Azure Multi-Factor Authentication Server のデプロイでは、多要素認証要求機能が提供されなくなり、組織で認証が失敗する可能性があります。 認証サービスが中断されないようにして、サポートされた状態を維持するために、組織は、最新の Azure Multi-Factor Authentication Server 更新プログラムに含まれている最新の移行ユーティリティを使って、クラウドベースの Microsoft Entra 多要素認証サービスにユーザーの認証データを移行する必要があります。 詳細については、Azure Multi-Factor Authentication Server の移行に関する記事を参照してください。

クラウドベースの MFA の使用を開始するには、「チュートリアル: Azure 多要素認証を使用したユーザー サインイン イベントのセキュリティ保護」を参照してください。

クラウドベースの MFA を使用する場合は、Azure 多要素認証および AD FS を使用したクラウド リソースのセキュリティ保護に関する記事を参照してください。

2019 年 7 月 1 日より前に MFA Server をアクティブ化した既存のお客様は、最新バージョンの今後の更新プログラムをダウンロードし、アクティブ化資格情報を通常どおり生成することができます。

プロキシを使って AD FS 2.0 を保護する

プロキシで AD FS 2.0 を保護するには、AD FS プロキシ サーバーに Azure Multi-Factor Authentication Server をインストールします。

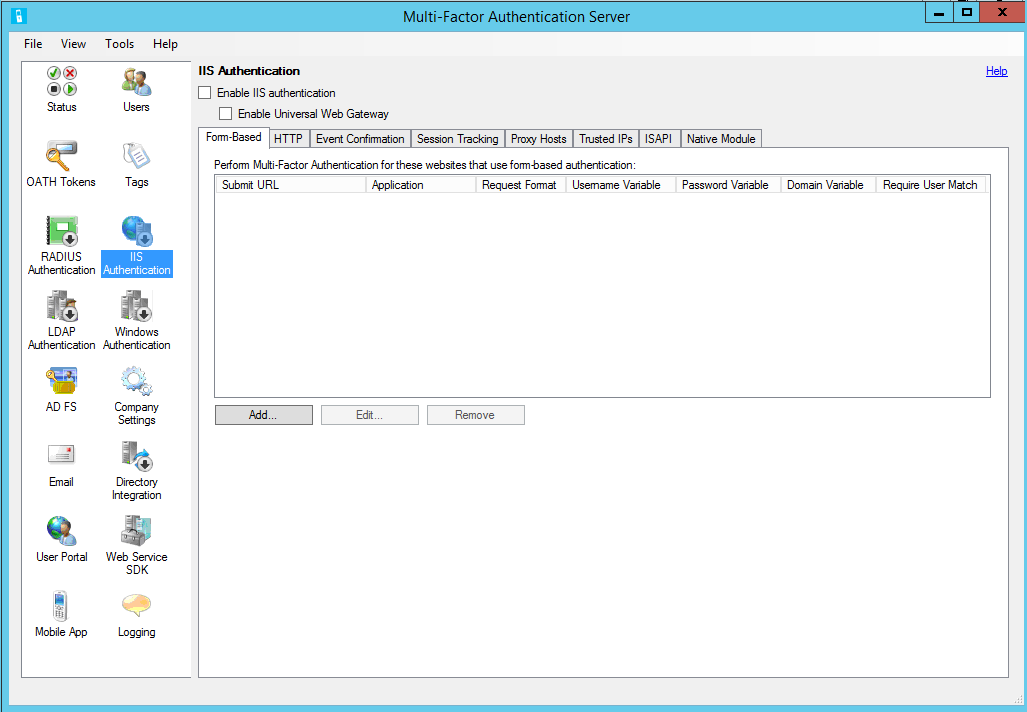

IIS 認証を構成する

Azure Multi-Factor Authentication Server 内で、左側のメニューの [IIS 認証] アイコンをクリックします。

[フォームベース] タブをクリックします。

追加をクリックします。

ユーザー名、パスワード、およびドメインの変数を自動的に検出するには、[フォームベースの Web サイトの自動構成] ダイアログ ボックス内でログイン URL (例:

https://sso.contoso.com/adfs/ls) を入力し、 [OK] をクリックします。すべてのユーザーがサーバーにインポート済みであるかインポート予定であり、2 段階認証の対象となる場合は、[Require Azure multifactor authentication user match](Azure 多要素認証のユーザー照合が必要) ボックスをオンにします。 多数のユーザーがまだサーバーにインポートされていない、または 2 段階認証から除外される場合、ボックスはオフのままにします。

ページ変数を自動的に検出できない場合は、[自動構成のフォームベースの Web サイト] ダイアログ ボックスの [手動で指定] ボタンをクリックします。

[フォームベースの Web サイトの追加] ダイアログ ボックスで、AD FS ログイン ページの URL (例:

https://sso.contoso.com/adfs/ls) を [送信 URL] フィールドに入力し、アプリケーション名 (省略可能) を入力します。 アプリケーション名は Azure 多要素認証レポートに表示され、SMS またはモバイル アプリの認証メッセージにも表示される場合があります。[要求の形式] を [POST または GET] に設定します。

ユーザー名変数 (ctl00 $contentplaceholder1 $usernametextbox) とパスワード変数 (ctl00 $contentplaceholder1 $passwordtextbox) を入力します。 フォーム ベースのログイン ページにドメイン テキスト ボックスが表示される場合、[ドメイン変数] も入力します。 ログイン ページ内の入力ボックスの名前を検索するには、Web ブラウザーでログイン ページに移動し、ページを右クリックし、 [ソースの表示] を選択します。

すべてのユーザーがサーバーにインポート済みであるかインポート予定であり、2 段階認証の対象となる場合は、[Require Azure multifactor authentication user match](Azure 多要素認証のユーザー照合が必要) ボックスをオンにします。 多数のユーザーがまだサーバーにインポートされていない、または 2 段階認証から除外される場合、ボックスはオフのままにします。

[詳細設定...] をクリックして、詳細設定を確認します。 構成できる設定は次のとおりです。

- カスタム拒否ページ ファイルの選択

- Cookie を使用した Web サイトへの成功した認証のキャッシュ

- プライマリ資格情報の認証方法の選択

AD FS プロキシ サーバーはドメインに参加しない可能性があるため、ユーザー インポートや事前認証のためのドメイン コントローラーへの接続に LDAP を使用できます。 [フォームベースの Web サイトの詳細設定] ダイアログ ボックスで、 [プライマリ認証] タブをクリックし、事前認証の種類に [LDAP バインド] を選択します。

完了したら、 [OK] をクリックして、[フォームベースの Web サイトの追加] ダイアログ ボックスに戻ります。

[OK] をクリックしてダイアログ ボックスを閉じます。

URL とページの変数が検出または入力されたら、フォームベースのパネルにその Web サイトのデータが表示されます。

[ネイティブ モジュール] タブをクリックし、サーバー、AD FS プロキシが実行されている Web サイト ([既定の Web サイト] など)、または AD FS プロキシ アプリケーション ([adfs] の下の [ls] など) を選択して、目的のレベルで IIS プラグインを有効にします。

画面上部にある [IIS 認証を有効にする] ボックスをクリックします。

IIS 認証が有効になりました。

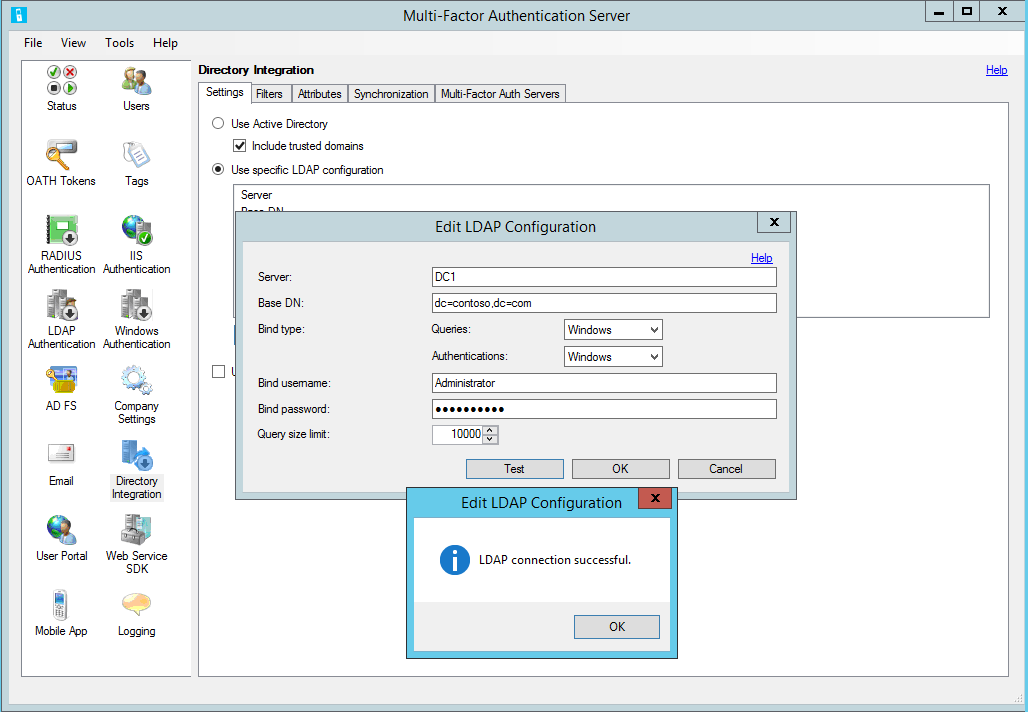

ディレクトリ統合の構成

IIS 認証は有効になったものの、LDAP を経由して Active Directory (AD) に事前認証を実行するには、ドメイン コントローラーへの LDAP 接続を構成する必要があります。

[ディレクトリ統合] アイコンをクリックします。

[設定] タブで、 [特定の LDAP 構成を使用する] ラジオ ボタンを選択します。

[編集] をクリックします。

[LDAP 構成の編集] ダイアログ ボックスで、AD ドメイン コントローラーへの接続に必要な情報をフィールドに入力します。

[テスト] ボタンをクリックして、LDAP 接続をテストします。

LDAP 接続テストが成功した場合は、 [OK] をクリックします。

会社の設定の構成

- 次に、 [会社の設定] アイコンをクリックし、 [ユーザー名の解決] タブを選択します。

- [LDAP 一意識別子の属性をユーザー名の照合に使用する] ラジオ ボタンを選択します。

- ユーザーが自分のユーザー名を "domain\username" の形式で入力した場合、サーバーは LDAP クエリを作成するときに、そのユーザー名からドメインを削除できる必要があります。これはレジストリ設定から実行できます。

- レジストリ エディタを開き、64 ビット サーバーの HKEY_LOCAL_MACHINE/SOFTWARE/Wow6432Node/Positive Networks/PhoneFactor に移動します。 32 ビット サーバーの場合は、このパスから /Wow6432Node を削除します。 "UsernameCxz_stripPrefixDomain" という名前の DWORD レジストリ キーを作成し、その値を 1 に設定します。 Azure 多要素認証で、AD FS プロキシがセキュリティ保護されるようになりました。

ユーザーが Active Directory からサーバーにインポートされていることを確認します。 ユーザーが内部 IP アドレスから 2 段階認証をスキップできるようにするには、「信頼できる IP」を参照してください。

プロキシを持たない AD FS 2.0 Direct

AD FS プロキシを使用しない場合でも、AD FS をセキュリティで保護できます。 そのためには、以下の手順に従って AD FS サーバーに Azure Multi-Factor Authentication Server をインストールし、サーバーを構成します。

Azure Multi-factor Authentication Server 内で、左側のメニューの [IIS 認証] アイコンをクリックします。

[HTTP] タブをクリックします。

[追加] をクリックします。

[ベース URL の追加] ダイアログ ボックスで、HTTP 認証が実行される AD FS Web サイトの URL (例:

https://sso.domain.com/adfs/ls/auth/integrated) を [ベース URL] フィールドに入力します。 入力が終わったら、アプリケーション名を入力します (省略可能)。 アプリケーション名は Azure 多要素認証レポートに表示され、SMS またはモバイル アプリの認証メッセージにも表示される場合があります。必要な場合、アイドル状態のタイムアウトと最大セッション時間を調整します。

すべてのユーザーがサーバーにインポート済みであるかインポート予定であり、2 段階認証の対象となる場合は、[Require Azure multifactor authentication user match](Azure 多要素認証のユーザー照合が必要) ボックスをオンにします。 多数のユーザーがまだサーバーにインポートされていない、または 2 段階認証から除外される場合、ボックスはオフのままにします。

必要な場合は、[クッキーのキャッシュ] ボックスをオンにします。

[OK] をクリックします。

[ネイティブ モジュール] タブをクリックし、サーバー、Web サイト ([既定の Web サイト] など)、または AD FS アプリケーション ([adfs] の下の [ls] など) を選択して、目的のレベルで IIS プラグインを有効にします。

画面上部にある [IIS 認証を有効にする] ボックスをクリックします。

Azure 多要素認証で、AD FS がセキュリティ保護されるようになりました。

ユーザーが Active Directory からサーバーにインポートされたことを確認します。 内部 IP アドレスを許可して、それらの場所から Web サイトにサインインする際に 2 段階認証を不要にするには、次のセクションを参照してください。

信頼できる IP

信頼できる IP は、特定の IP アドレスまたはサブネットから発生する Web サイト要求に関して、ユーザーが Azure 多要素認証をバイパスできるようにします。 たとえば、オフィスからサインインした場合には 2 段階認証からユーザーを除外したいとします。 そのためには、社内のサブネットを信頼できる IP エントリとして指定します。

信頼される IP を構成するには

- [IIS 認証] セクションで、 [信頼できる IP] タブをクリックします。

- [追加] ボタンをクリックします。

- [Add Trusted IPs (信頼できる IP の追加)] ダイアログ ボックスが表示されたら、 [単一 IP を追加する] 、 [IP 範囲を指定して追加する] 、または [サブネット] ラジオ ボタンのいずれかを選択します。

- 許可される IP アドレス、IP アドレスの範囲、またはサブネットを入力します。 サブネットを入力する場合は、適切なネットマスクを選択し、 [OK] ボタンをクリックします。