条件付きアクセス:Session

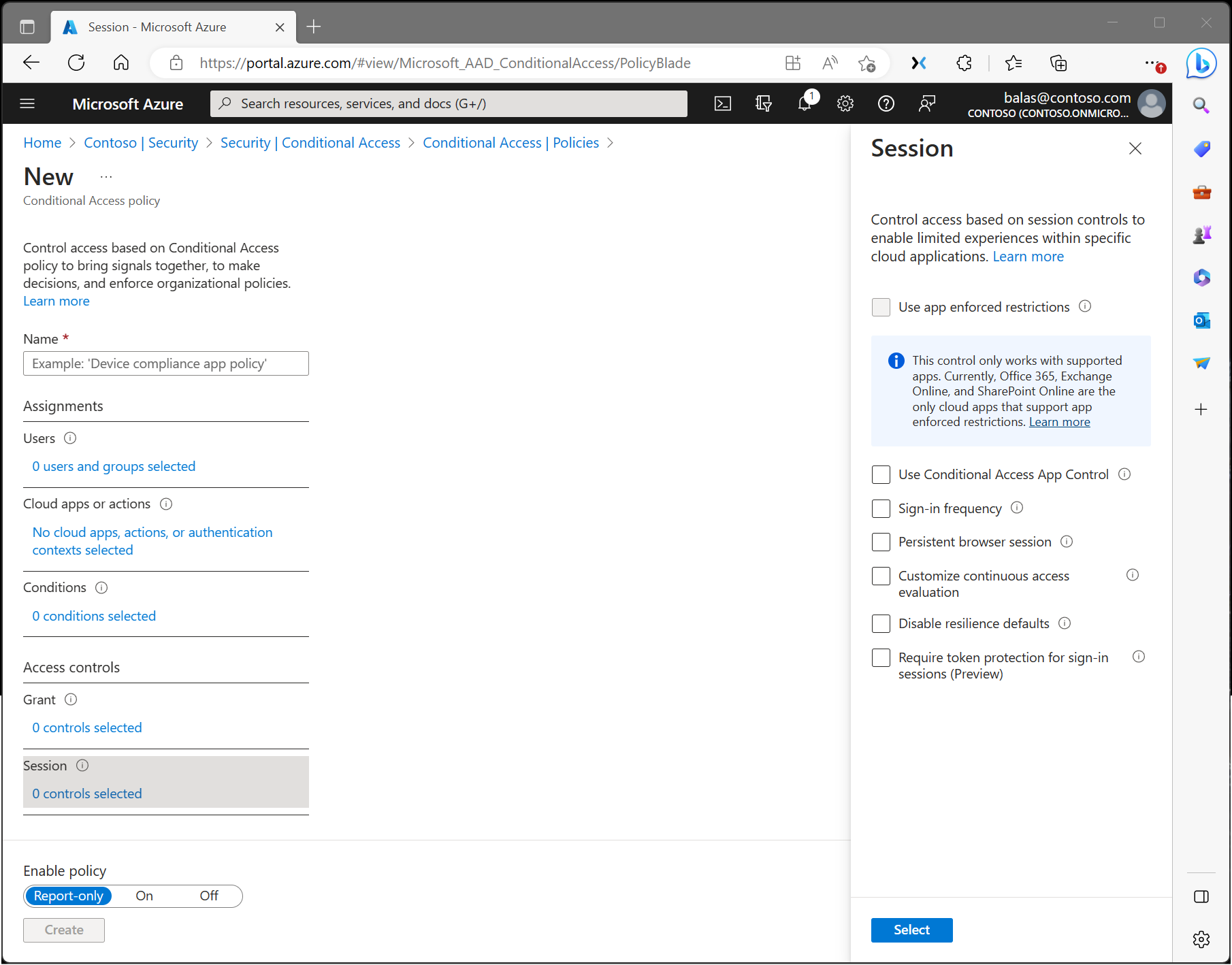

管理者は、条件付きアクセス ポリシー内でセッション コントロールを利用すると、特定のクラウド アプリケーション内でのエクスペリエンスを制限できるようになります。

アプリケーションによって適用される制限

組織では、このコントロールを使用して、選択されたクラウド アプリにデバイス情報を渡すように Microsoft Entra ID に要求できます。 デバイス情報を使用すると、クラウド アプリは、接続が準拠しているデバイスまたはドメインに参加済みのデバイスからかを認識し、セッション エクスペリエンスを更新できます。 選択されたクラウド アプリでは、デバイス情報を使用して、制限付きまたは完全なエクスペリエンスをユーザーに提供します。 デバイスが管理されていないか準拠していない場合は制限付きで、デバイスが管理され準拠している場合は、完全なものです。

サポートされているアプリケーションの一覧とポリシーの構成方法については、次の記事を参照してください。

アプリケーションの条件付きアクセス制御

アプリの条件付きアクセス制御は、リバース プロキシ アーキテクチャを使用して Microsoft Entra 条件付きアクセスと一意に統合されます。 Microsoft Entra 条件付きアクセスによって、特定の条件に基づいて組織のアプリにアクセス制御を適用できます。 条件によって、条件付きアクセス ポリシーが適用されるユーザーまたはユーザーグループ、クラウド アプリ、場所とネットワークが定義されます。 条件を決定したら、Microsoft Defender for Cloud Apps にユーザーをルーティングできます。このツールでは、アプリの条件付きアクセス制御でアクセスとセッションを制御し、データを保護できます。

アプリの条件付きアクセス制御を使用すると、アクセス ポリシーとセッション ポリシーに基づいて、ユーザー アプリのアクセスとセッションをリアルタイムで監視および制御できるようになります。 アクセス ポリシーとセッション ポリシーは Defender for Cloud Apps ポータル内で使用され、フィルターを調整し、実行するアクションを設定します。 アクセス ポリシーとセッション ポリシーにより、以下のことが可能です。

- データ窃盗を防ぐ: たとえばアンマネージド デバイスなどで、機密性の高いドキュメントのダウンロード、切り取り、コピー、および印刷をブロックできます。

- ダウンロードを保護する: 機密性の高いドキュメントのダウンロードをブロックするのではなく、ドキュメントにラベルを付け、Azure Information Protection で保護するように要求できます。 このアクションにより、危険な可能性があるセッションで確実にドキュメントが保護され、ユーザー アクセスが制限されます。

- ラベル付けされていないファイルがアップロードされないようにする: 機密性の高いファイルのアップロード、配布、使用が行われる前に、ファイルのラベルと保護が適切であると確認することが重要です。 ラベル付けされておらず機密性の高いコンテンツが含まれるファイルは、ユーザーがコンテンツを分類するまでアップロードがブロックされるようにできます。

- コンプライアンスのためにユーザー セッションを監視する (プレビュー): 危険なユーザーはアプリにサインインするときに監視され、そのアクションはセッション内からログに記録されます。 ユーザーの行動を調査して分析すると、将来どこで、どのような条件のもとでセッション ポリシーを適用する必要があるかを理解できます。

- アクセスをブロックする (プレビュー): いくつかのリスク要因に応じて、特定のアプリやユーザーのアクセスをきめ細かくブロックできます。 例えば、デバイス管理のフォームとしてクライアント証明書を使用している場合は、それらをブロックできます。

- カスタム アクティビティをブロックする:アプリによっては、リスクを伴う固有のシナリオがあります。Microsoft Teams や Slack のようなアプリで、機密性の高いコンテンツを含むメッセージを送信するなどです。 これらの種類のシナリオでは、機密性の高いコンテンツがないかメッセージをスキャンし、リアルタイムでメッセージをブロックできます。

詳細については、「おすすめアプリのためにアプリの条件付きアクセス制御をデプロイする」を参照してください。

サインインの頻度

サインインの頻度は、ユーザーがリソースにアクセスしようとしたときにサインインし直すように求められるまでの期間を定義します。 管理者は、期間 (時間または日数) を選択することも、毎回再認証を要求することも選択できます。

サインイン頻度設定は、標準に従って OAUTH2 または OIDC プロトコルを実装したアプリで動作します。 Windows、Mac、次の Web アプリケーションを含むモバイル用のほとんどの Microsoft ネイティブ アプリは、この設定に準拠します。

- Word、Excel、PowerPoint Online

- OneNote Online

- Office.com

- Microsoft 365 管理者ポータル

- Exchange Online

- SharePoint と OneDrive

- Teams Web クライアント

- Dynamics CRM Online

- Azure portal

詳細については、「条件付きアクセスを使用して認証セッション管理を構成する」という記事を参照してください。

永続的ブラウザー セッション

永続的なブラウザー セッションでは、ユーザーはブラウザー ウィンドウを閉じてから再度開いた後でもサインインした状態を維持できます。

詳細については、「条件付きアクセスを使用して認証セッション管理を構成する」という記事を参照してください。

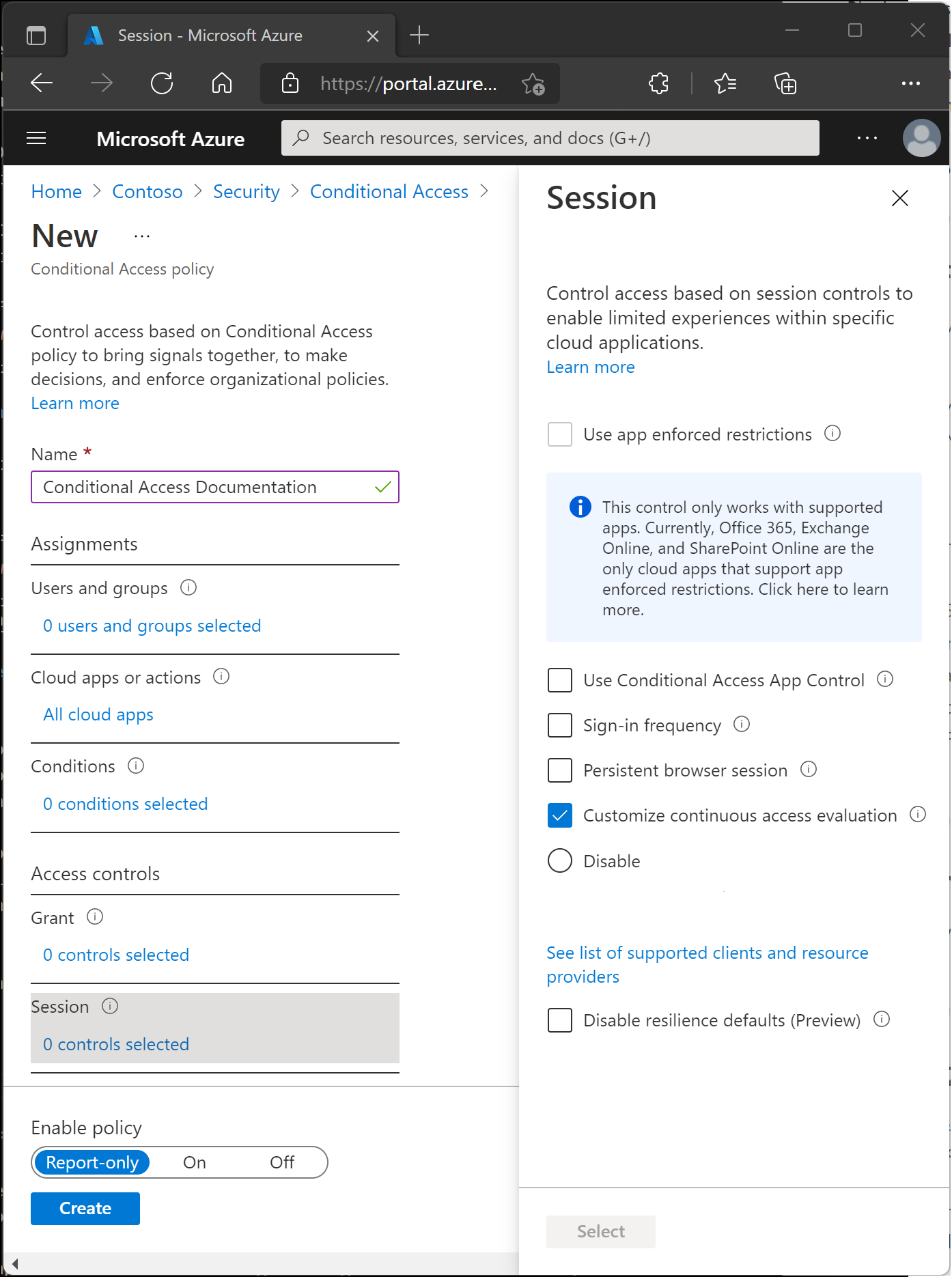

継続的アクセス評価をカスタマイズする

継続的アクセス評価は、組織の条件付きアクセス ポリシーの一環として自動的に有効になります。 継続的なアクセス評価を無効にしたい組織のために、この設定が「条件付きアクセス」のセッションコントロール内のオプションとして追加されました。 継続的アクセス評価ポリシーは、すべてのユーザーまたは特定のユーザーとグループを対象にすることができます。 管理者は、新しいポリシーを作成する際、または既存の条件付きアクセスポリシーを編集する際に、次の選択を行うことができます。

- 無効は、すべてのクラウド アプリが選択されており、条件が選択されていない場合にのみ機能します。無効は、条件付きアクセス ポリシーで、 [セッション] の [継続的アクセス評価をカスタマイズする] の下で選択します。 すべてのユーザー、特定のユーザー、グループを無効にすることを選択できます。

復元の既定値群を無効にする

障害の発生時、既存のセッションについては、条件付きアクセス ポリシーを適用したまま、Microsoft Entra ID によってアクセスが延長されます。

回復性の既定値群を無効にした場合、既存のセッションの有効期限が切れた後はアクセスが拒否されます。 詳細については、「条件付きアクセス: 回復性の既定値群」の記事を参照してください。

サインイン セッションにトークン保護を要求する (プレビュー)

トークン保護 (業界ではトークンのバインドと呼ばれることがあります) では、トークンが目的のデバイスからのみ使用可能であることを確実にすることで、トークンの盗難を使用した攻撃を減らそうとします。 攻撃者がトークンを盗むことができる場合、ハイジャックまたはリプレイによって、トークンの有効期限が切れるか、トークンが取り消されるまで、被害者になりすます可能性があります。 トークンの盗難は比較的まれなイベントと考えられますが、その被害が大きくなる可能性があります。

プレビュー版は特定のシナリオでのみ機能します。 詳細については、「条件付きアクセス: トークン保護 (プレビュー)」の記事を参照してください。

グローバル セキュア アクセス セキュリティ プロファイルを使用する (プレビュー)

条件付きアクセスでセキュリティ プロファイルを使用すると、Microsoft の Security Service Edge (SSE) 製品である Microsoft Entra Internet Access の ID 制御とネットワーク セキュリティが統合されます。 このセッション制御を選択すると、セキュリティ プロファイルに ID とコンテキスト認識を適用できます。これは、グローバル セキュア アクセスで作成、管理されるさまざまなポリシーのグループです。

次のステップ

Conditional Access common policies (条件付きアクセスの一般的なポリシー)