Microsoft ID プラットフォームとは

Microsoft ID プラットフォームは、ユーザーや顧客が各自の Microsoft ID やソーシャル アカウントを使用してサインインできるアプリケーションを構築できるクラウド ID サービスです。 独自の API や、Microsoft Graph などの Microsoft API へのアクセスを承認します。 ID プラットフォームは、シングルテナント、基幹業務 (LOB) アプリケーション、およびマルチテナントのサービスとしてのソフトウェア (SaaS) アプリケーションを構築する開発者をサポートします。

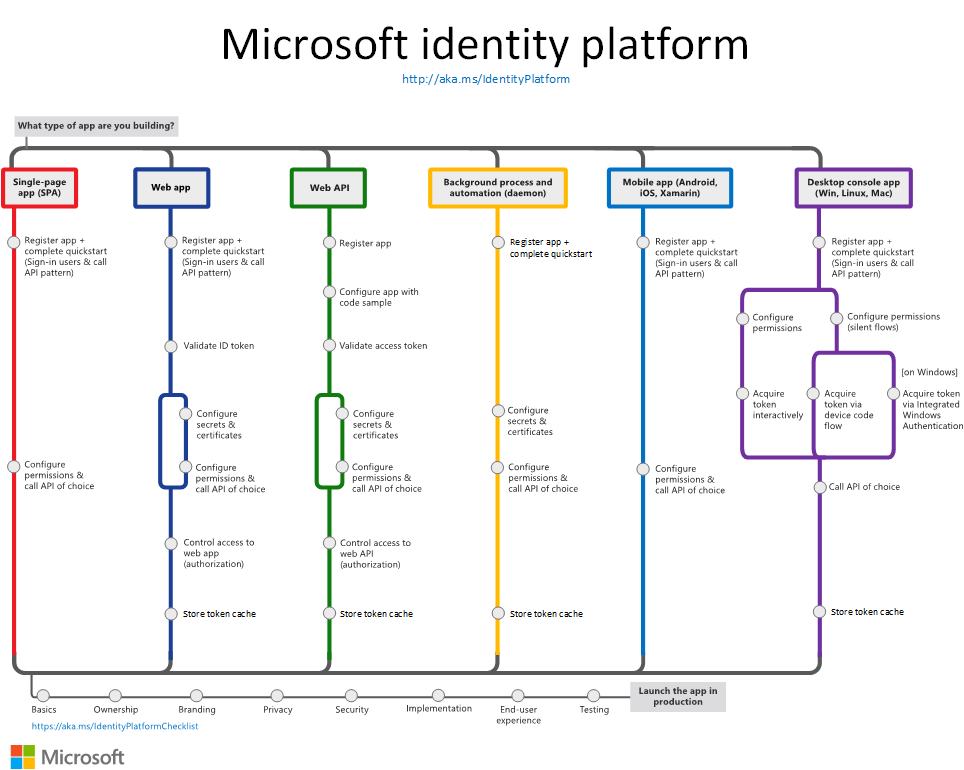

次の図は、アプリケーションの登録エクスペリエンス、SDK、エンドポイント、サポートされている ID やアカウント タイプを含めた、高レベルでの Microsoft ID プラットフォームを示しています。

Microsoft ID プラットフォームは、次のようないくつかのコンポーネントで構成されています。

開発者が次のような種類の ID を認証できるようにする OAuth 2.0 および OpenID Connect 標準準拠の認証サービス

- Microsoft Entra ID を通じてプロビジョニングされる職場または学校アカウント

- 個人用 Microsoft アカウント (Skype、Xbox、Outlook.com)

- ソーシャル アカウントまたはローカル アカウント (Azure AD B2C を使用)

- Microsoft Entra 外部 ID を使用したソーシャルまたはローカルの顧客アカウント

オープンソース ライブラリ: Microsoft Authentication Libraries (MSAL) と、その他の標準準拠ライブラリへのサポート 条件付きアクセスのシナリオの組み込みサポート、ユーザー向けのシングル サインオン (SSO) エクスペリエンス、組み込みのトークン キャッシュのサポートなどを提供するオープン ソースの MSAL ライブラリが推奨されます。 MSAL では、さまざまなアプリケーションの種類とシナリオで使用される、さまざまな認可許可とトークン フローがサポートされています。

Microsoft ID プラットフォーム エンドポイント - Microsoft ID プラットフォーム エンドポイントは OIDC 認定です。 Microsoft Authentication Libraries (MSAL) またはその他の標準準拠ライブラリと連動します。 業界標準に準拠し、人間が読めるスコープを実装します。

アプリケーション管理ポータル: Microsoft Entra 管理センターでの登録および構成エクスペリエンスと、その他のアプリケーション管理機能。

アプリケーション構成 API および PowerShell:Microsoft Graph API および PowerShell を使用した、プログラムによるアプリケーションの構成。これにより、DevOps タスクを自動化できます。

開発者向けコンテンツ: クイックスタート、チュートリアル、攻略ガイド、API リファレンス、コード サンプルなどの技術ドキュメント。

開発者は Microsoft ID プラットフォームにより、パスワードレス認証、ステップアップ認証、条件付きアクセスなど、ID およびセキュリティ領域における最新の革新的技術を統合できます。 このような機能を自分で実装する必要はありません。 Microsoft ID プラットフォームと統合されたアプリケーションは、このような革新的技術をネイティブに利用します。

Microsoft ID プラットフォームでは、一度コードを記述すればすべてのユーザーに対応できます。 1 回のビルドでアプリを多数のプラットフォームで動作させたり、クライアントとリソース アプリケーション (API) の両方として機能するアプリを構築したりできます。

はじめに

希望するアプリケーションのシナリオを選択します。 これらの各シナリオのパスには、概要と、作業を開始するのに役立つクイックスタートへのリンクがあります。

Microsoft ID プラットフォームを使用してアプリケーションを構築する方法の詳細については、次のアプリケーションの「マルチパート チュートリアル シリーズ」を参照してください。

Microsoft IDプラットフォーム を使用してアプリに認証と承認を組み込む際に、ほとんどの一般的なアプリ シナリオとその ID コンポーネントの概要を示した次の図を参考にすることができます。 図を選択すると、フルサイズで表示されます。

認証の概念について学習する

以下の一連の推奨される記事で、認証および Microsoft Entra の主要な概念が Microsoft ID プラットフォームにどのように適用されるかについて学習します。

その他の ID およびアクセス管理のオプション

Azure AD B2C - ユーザーが自分のソーシャル アカウント (Facebook や Google など) を使用するかまたは電子メール アドレスとパスワードを使用してサインインできる、顧客向けアプリケーションをビルドします。

Microsoft Entra B2B - 外部ユーザーを自分の Microsoft Entra テナントに "ゲスト" ユーザーとして招待し、認可のためにアクセス許可を割り当てますが、認証にはユーザー自身の既存の資格情報を使用します。

Microsoft Entra 外部 ID - 顧客向けのアプリとサービス用に安全でカスタマイズされたサインイン エクスペリエンスを作成できるようにする、顧客 ID およびアクセス管理 (CIAM) ソリューション。

次のステップ

Azure アカウントを持っている場合は、Microsoft Entra テナントにアクセスできます。 ただし、ほとんどの Microsoft ID プラットフォーム開発者は、アプリケーションの開発中に使用する、"dev テナント" と呼ばれる独自の Microsoft Entra テナントを必要とします。

アプリケーションのビルド時に使用する自分用のテナントを作成する方法を学習します。