Microsoft Entra アプリケーション ギャラリーでのアプリケーションの公開の要求を送信する

開発したアプリケーションは、数千ものアプリのカタログである Microsoft Entra アプリケーション ギャラリーで公開できます。 アプリケーションを公開すると、ユーザーが自分のテナントに追加できるようになります。 詳細については、「Microsoft Entra アプリケーション ギャラリーの概要」を参照してください。

アプリケーションを Microsoft Entra アプリケーション ギャラリーで公開するには、次のタスクを完了する必要があります。

- 前提条件を満たしていることを確認します。

- ドキュメントを作成して公開します。

- アプリケーションを送信します。

- Microsoft Partner Network に参加します。

前提条件

アプリをギャラリーで公開するには、まず、特定の使用条件を読んで同意する必要があります。

- シングル サインオン (SSO) のサポートを実装します。 サポートされているオプションの詳細については、「シングル サインオンのデプロイを計画する」を参照してください。

パスワード SSO の場合は、必ずアプリケーションでフォーム認証をサポートして、パスワード保管を使用できるようにします。

フェデレーション アプリケーション (SAML/WS-Fed) の場合、アプリケーションで サービスとしてのソフトウェア (SaaS) モデルをサポートすることをお勧めしますが、必須ではありません。 エンタープライズ ギャラリー アプリケーションでは、特定のユーザーではなく複数のユーザー構成をサポートする必要があります。

OpenID Connect の場合、ほとんどのアプリケーションは、Microsoft Entra 同意フレームワークを実装するマルチテナント アプリケーションとして問題なく動作します。 アプリケーションをマルチテナントに変換するには、こちらのリンクを参照してください。 顧客が独自のシークレットと証明書を制御する必要がある場合など、アプリケーションでインスタンスごとの追加の構成が必要な場合、シングルテナントの Open ID Connect アプリケーションを公開できます。

- プロビジョニングは省略可能ですが、強くお勧めします。 Microsoft Entra SCIM の詳細については、「SCIM エンドポイントの構築と Microsoft Entra ID を使用したユーザー プロビジョニングの構成」を参照してください。

無料のテスト Developer Edition アカウントにサインアップできます。 90 日間無料で、すべての Premium Microsoft Entra 機能を利用できます。 開発作業に使用する場合は、アカウントを拡張することもできます。Microsoft 365 開発者プログラムに参加します。

ドキュメントを作成して公開する

サイトのアプリ ドキュメントを提供する

導入の容易さは、エンタープライズ ソフトウェアに関する意思決定を行うユーザーにとって重要な要素です。 明確で分かりやすいドキュメントは、ユーザーがテクノロジを導入するのに役立ち、サポート コストが削減されます。

少なくとも次の情報を含むドキュメントを作成します。

- SSO 機能の概要

- プロトコル

- バージョンと SKU

- サポートされる ID プロバイダーの一覧とドキュメント リンク

- アプリケーションのライセンス情報

- SSO を構成するためのロールベースのアクセス制御

- SSO の構成手順

- SAML の UI 構成要素とプロバイダーからの予期される値

- ID プロバイダーに渡すサービス プロバイダー情報

- OIDC/OAuth を使用する場合は、業務上の正当な理由に同意するために必要なアクセス許可の一覧

- パイロット ユーザーのテスト手順

- エラー コードとメッセージを含むトラブルシューティング情報

- ユーザーのサポート メカニズム

- サポートされているリソースと属性を含む、SCIM エンドポイントの詳細

Microsoft サイト上のアプリ ドキュメント

SAML アプリケーションがギャラリーに追加されると、段階的なプロセスを説明するドキュメントが作成されます。 例については、「SaaS アプリケーションと Microsoft Entra ID の統合に関するチュートリアル」を参照してください。 このドキュメントは、ギャラリーへの送信に基づいて作成されます。 GitHub アカウントを使用してアプリケーションに変更を加える場合、このドキュメントを簡単に更新できます。

OIDC アプリケーションについては、アプリケーション固有のドキュメントはありません。すべての OpenID Connect アプリケーションに対応する汎用のチュートリアルのみを用意しています。

アプリケーションを送信する

Microsoft Entra ID でアプリケーションが作動するのをテストした後、Microsoft アプリケーション ネットワーク ポータルへのアクセス要求を送信してください。 ポータルに初めてサインインしようとすると、2 つの画面のいずれかが表示されます。

- "失敗しました" というメッセージが表示される場合は、Microsoft Entra SSO 統合チームに連絡する必要があります。 要求の送信に使用する電子メール アカウントを指定します。

name@yourbusiness.comなどの会社の電子メールアドレスをお勧めします。 次に Microsoft Entra チームにより、アカウントが Microsoft アプリケーション ネットワーク ポータルに追加されます。 - [アクセス権の要求] ページが表示される場合は、業務上の正当な理由を入力し、[アクセス権の要求] を選択します。

アカウントが追加されたら、Microsoft アプリケーション ネットワーク ポータルにサインインし、ホーム ページの [要求の送信 (ISV)] タイルを選択することで、要求を送信できます。 ログイン中に "サインインがブロックされました" というエラーが表示される場合は、Microsoft アプリケーション ネットワーク ポータルへのサインインのトラブルシューティングに関する記事をご覧ください。

実装固有のオプション

アプリケーションの [登録] フォームで、有効にする機能を選択します。 アプリケーションでサポートされている機能に応じて、[OpenID Connect と OAuth 2.0]、[SAML 2.0/WS-Fed]、または [パスワード SSO (ユーザー名とパスワード)] を選択します。

ユーザー プロビジョニングのために SCIM 2.0 エンドポイントを実装する場合は、[ユーザー プロビジョニング (SCIM 2.0)] を選択します。 オンボード要求で提供するスキーマをダウンロードします。 詳細については、「プロビジョニング構成をエクスポートし、既知の良好な状態にロールバックする」を参照してください。 ギャラリー以外のアプリケーションをテストする際にユーザーが構成したスキーマが、ギャラリー アプリケーションのビルドに使用されます。

Microsoft Entra アプリケーション ギャラリーに MDM アプリケーションを登録する場合は、[MDM アプリの登録] を選択します。

Microsoft アプリケーション ネットワーク ポータルで、顧客名によるアプリケーション要求を追跡できます。 詳細については、顧客によるアプリケーション要求に関する記事をご覧ください。

タイムライン

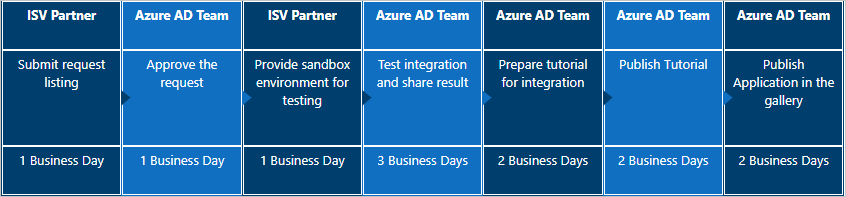

ギャラリーでの SAML 2.0 または WS-Fed アプリケーションの一覧表示には、12 営業日から 15 営業日かかります。

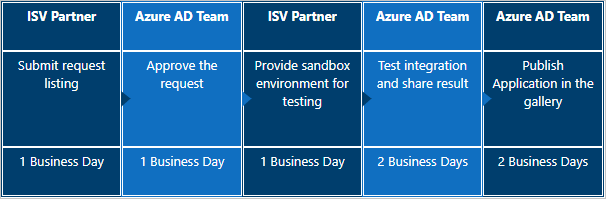

ギャラリーでの OpenID Connect アプリケーションの一覧表示には、7 営業日から 10 営業日かかります。

ギャラリーに SCIM プロビジョニング アプリケーションを一覧表示する方法は、多数の要因によって異なります。

すべてのアプリケーションがオンボードされるとは限りません。 ご契約条件に従って、アプリケーションを一覧表示しないように決定することもできます。 アプリケーションのオンボードは、オンボード チーム単独の判断で行われます。

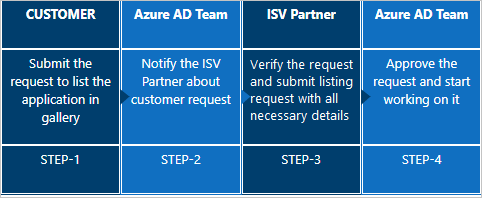

顧客が要求したアプリケーションのフローは。次のとおりです。

あらゆる種類の問題をエスカレートする場合は、Microsoft Entra SSO 統合チームにメールをお送りください。 通常、応答はできるだけ早く送信されます。

ギャラリーからアプリケーションを更新または削除する

アプリケーション更新要求は、Microsoft Application Network ポータルで送信できます。 ポータルに初めてサインインしようとすると、2 つの画面のいずれかが表示されます。

"失敗しました" というメッセージが表示される場合は、Microsoft Entra SSO 統合チームに連絡する必要があります。 要求の送信に使用する電子メール アカウントを指定します。

name@yourbusiness.comなどの会社の電子メールアドレスをお勧めします。 次に Microsoft Entra チームにより、アカウントが Microsoft アプリケーション ネットワーク ポータルに追加されます。[アクセス権の要求] ページが表示される場合は、業務上の正当な理由を入力し、[アクセス権の要求] を選択します。

アカウントが追加されたら、Microsoft Application Network ポータルにサインインし、ホーム ページで [要求の送信 (ISV)] タイルを選択して要求を送信し、[ギャラリーでアプリケーションの一覧を更新] を選択し、次のいずれかのオプションを選択します。

アプリケーションの SSO 機能を更新する場合は、[アプリケーションのフェデレーション SSO 機能を更新する] を選択します。

パスワード SSO 機能を更新する場合は、[アプリケーションのパスワード SSO 機能を更新する] を選択します。

一覧をパスワード SSO からフェデレーション SSO にアップグレードする場合は、[パスワード SSO からフェデレーション SSO へのアプリケーションのアップグレード] を選択します。

MDM リストを更新する場合は、[MDM アプリの更新] を選択します。

ユーザー プロビジョニング機能を改善する場合は、[アプリケーションのユーザー プロビジョニング機能の向上] を選択します。

Microsoft Entra アプリケーション ギャラリーからアプリケーションを削除する場合は、[自分のアプリケーション公開をギャラリーから削除する] を選択します。

ログイン中に "サインインがブロックされました" というエラーが表示される場合は、Microsoft アプリケーション ネットワーク ポータルへのサインインのトラブルシューティングに関する記事をご覧ください。

Microsoft Partner Network に参加する

Microsoft Partner Network では、排他的なプログラム、ツール、接続、およびリソースにすばやくアクセスできます。 ネットワークに参加して、市場投入プランを作成するには、「法人のお客様にリーチする」を参照してください。

次のステップ

- エンタープライズ アプリケーションの管理の詳細については、「Microsoft Entra ID でのアプリケーション管理とは」を参照してください