セルフサービス サインアップ

セルフサービス サインアップは、外部 ID の従業員と顧客シナリオに不可欠な機能です。 これは、パートナーやコンシューマー、その他の外部ユーザーが、ユーザーの介入なしにサインアップしてアプリにアクセスするための円滑な方法を提供します。

- B2B コラボレーション シナリオでは、共有するアプリケーションにアクセスする必要があるユーザーが必ずしも事前にわかっているとは限りません。 セルフサービス サインアップを有効にすることで、個人に招待を直接送信する代わりに、外部ユーザーが自分で特定のアプリケーションにサインアップするようにできます。 方法については、「B2B コラボレーションのためのセルフサービス サインアップ ユーザー フローを作成する」を参照してください。

- 顧客 ID とアクセス管理 (CIAM) のシナリオでは、コンシューマー向けに構築したアプリに、セルフサービス サインアップ エクスペリエンスを追加することが重要です。 これを行うには、セルフサービス サインアップ ユーザー フローを構成します。 「カスタマー エクスペリエンスの計画」、または「顧客向けのサインアップとサインインのユーザー フローを作成する」を参照してください。

どちらのシナリオでも、外観をカスタマイズしてソーシャル ID プロバイダーでサインインを提供し、サインアップ プロセス中にユーザーに関する情報を収集することで、パーソナライズされたサインアップ エクスペリエンスを作成できます。

Note

組織によって構築されたアプリにユーザー フローを関連付けることができます。 ユーザー フローは、SharePoint や Teams などの Microsoft アプリには使用できません。

セルフサービス サインアップのユーザー フロー

セルフサービス サインアップ のユーザー フローでは、外部ユーザーに提供するアプリケーションのサインアップ エクスペリエンスを作成します。 ユーザー フローの設定を構成して、ユーザーがアプリケーションにサインアップする方法を制御できます。

- サインインに使用するアカウントの種類 (Facebook などのソーシャル アカウント、または Microsoft Entra アカウント)

- ユーザー サインアップから収集する属性 (名、郵便番号、居住国/地域など)

ユーザーは、Web、モバイル、デスクトップ、またはシングルページ アプリケーション (SPA) を使用して、アプリケーションにサインインできます。 アプリケーションは、ユーザー フローによって提供されるエンドポイントに対する認可要求を開始します。 ユーザー フローによって、ユーザーのエクスペリエンスが定義および制御されます。 ユーザーがサインアップ ユーザー フローが完了すると、Microsoft Entra ID によってトークンが生成され、ユーザーはアプリケーションにリダイレクトされます。 サインアップが完了すると、ディレクトリ内のユーザーに対してアカウントがプロビジョニングされます。 複数のアプリケーションで同じユーザー フローを使用できます。

セルフサービス サインアップの例

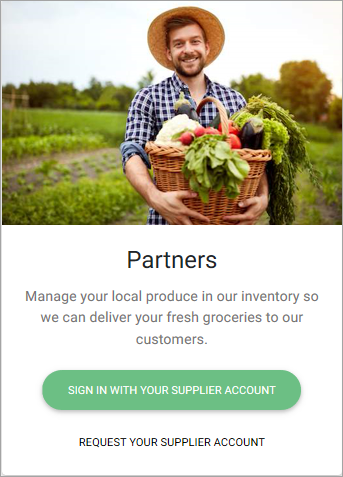

次の B2B コラボレーションの例は、ゲスト ユーザー向けのセルフサービス サインアップ機能を示しています。 Woodgrove のパートナーが Woodgrove アプリを開きます。 ユーザーがサプライヤー アカウントにサインアップすることを決定して、サプライヤー アカウントの要求を選択すると、セルフサービス サインアップのフローが開始されます。

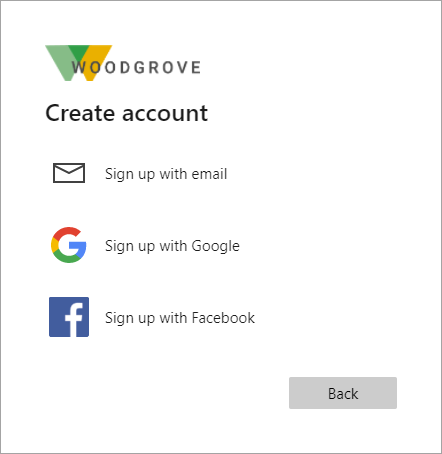

ユーザーは、選択した電子メールを使用してサインアップを行います。

Microsoft Entra ID により、パートナーの Facebook アカウントを使用して Woodgrove との関係が作成され、サインアップした後にユーザーの新しいゲスト アカウントが作成されます。

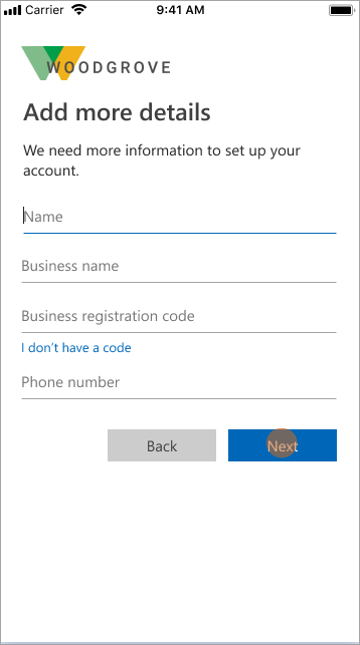

Woodgrove は、氏名、勤務先名、ビジネス登録コード、電話番号など、ユーザーの詳細を知りたいと考えています。

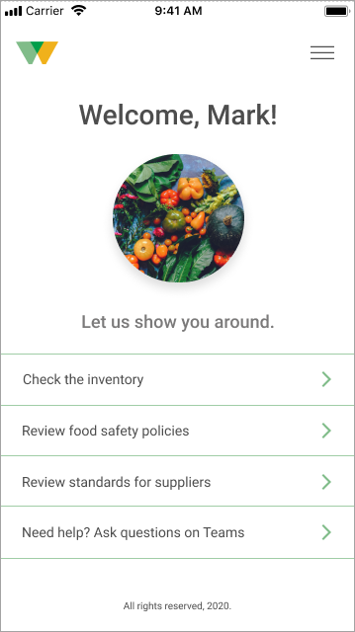

ユーザーは情報を入力し、サインアップ フローを続行して、必要なリソースにアクセスできるようになります。

次のステップ

B2B コラボレーションのユーザー フロー:

顧客 ID とアクセス管理 (CIAM) のユーザー フロー: